热门标签

热门文章

- 1Vue+Video.js播放m3u8视频流

- 2(归并排序思想)leetcode困难315. 计算右侧小于当前元素的个数_java给你一个整数数组 nums ,按要求返回一个新数组 counts 。数组 counts 有该

- 3「自制地图实现carla交通流」sumo与carla百米同步实现交通流仿真_carla 0.9.12 与sumo有关的程序

- 4Java常用类库之BigDecimal_bigdecimal 0.1+0.2

- 5abap 统计内表行数_abap 取内表第几行

- 6微信小程序数据列表渲染:简单易懂wx:for (本地数据渲染案例)(wx:key的作用)_wx:for-item=news

- 7labelimg图像标定工具使用教程_labelimg标签怎么设置

- 8Docke 创建容器与管理_dockere ps -a

- 9Jmeter性能测试之高并发、同步定时器_jmeter怎么测试高并发

- 10python 协程 async/await_python async await

当前位置: article > 正文

【Elasticsearch 未授权访问漏洞复现】_elasticsearch未授权访问漏洞复现

作者:AllinToyou | 2024-02-09 09:41:14

赞

踩

elasticsearch未授权访问漏洞复现

一、漏洞描述

ElasticSearch是一个基于Lucene的搜索服务器。它提供了一个分布式多用户能力的全文搜索引擎,基于RESTful web接口。Elasticsearch是用Java开发的,并作为Apache许可条款下的开放源码发布,是当前流行的企业级搜索引擎。Elasticsearch的增删改查操作全部由http接口完。由于Elasticsearch授权模块需要付费,所以免费开源的Elasticsearch可能存在未授权访问漏洞。该漏洞导致,攻击者可以拥有Elasticsearch的所有权限。可以对数据进行任意操作。业务系统将面临敏感数据泄露、数据丢失、数据遭到破坏甚至遭到攻击者的勒索。

由于未能通过身份验证限制资源,远程web服务器上运行的Elasticsearch应用程序受到信息泄露漏洞的影响。未经身份验证的远程攻击者可以利用此漏洞泄露数据库中的敏感信息。

二、漏洞复现

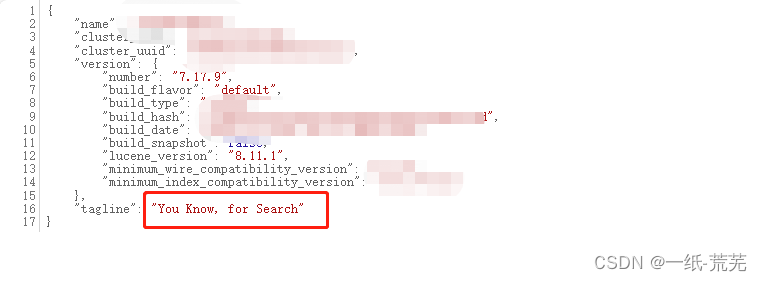

1、访问目标地址http://x.x.x.x:9200

看到You Know, for Search,漏洞大概率存在

可访问

http://IP:9200/_cat/indices

http://IP:9200/_river/_search

查看数据库敏感信息

http://IP:9200/_nodes

查看节点数据

- 1

- 2

- 3

- 4

- 5

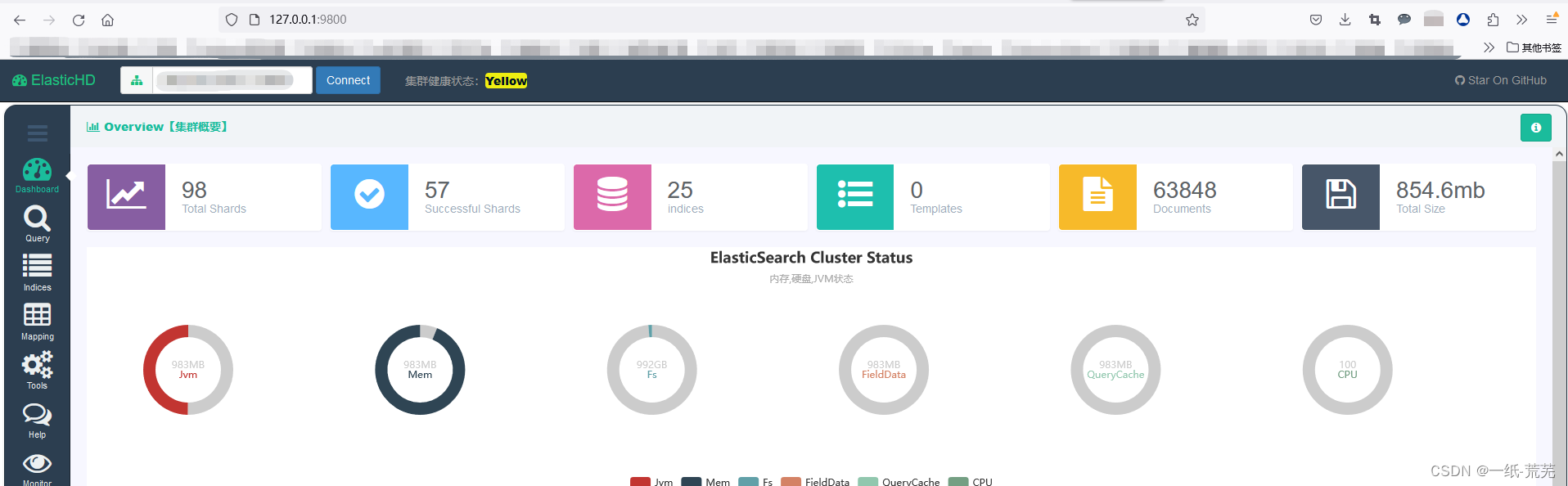

2、下载ElasticHD,运行后浏览器访问127.0.0.1:9800,输入ES的IP加端口连接,就可以直接管理ES了

可以看到连接成功,点击左侧能够看到索引列表并可以进行删除,漏洞验证成功

可以看到连接成功,点击左侧能够看到索引列表并可以进行删除,漏洞验证成功

三、修复建议

1.限制 IP 访问,禁止未授权 IP 访问 ElasticSearch 9200 端口

2.增加访问验证,增加验证后切勿使用弱口令

- 1

- 2

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/AllinToyou/article/detail/71126

推荐阅读

相关标签