- 1Processing of multipart/form-data request failed. Connection reset by peer

- 2TCP协议之《乱序队列Out-Of-Order》_tcp out of order

- 3Window 系统下 Java 环境搭建_jdk-8u241-windows-x64

- 4Vulkan_libvulkan 编译

- 5Laya实现单指旋转,双指缩放与平移_laya 双指缩放

- 6WARNING: DSL element 'DexOptions.incremental' is obsolete and will be removed at the end of 2018._dsl element 'dexoptions' is obsolete and should be

- 7Intellij IDEA 离线安装 lombok_2018版本idea 离线安装lombok

- 8华为HarmonyOS鸿蒙2.0系统安装谷歌框架play商店GMS,mate30/40系列,p40,p50,nova5 6 7 8,荣耀30/40/50/magic3/9x_bishua666/huagu2

- 9高薪程序员&面试题精讲系列142之如何进行项目测试--上篇?你了解哪些测试方法?单元测试熟悉吗?_面试问关于这个项目都用哪些方法进行测试的

- 10【深度学习】(8) CNN中的通道注意力机制(SEnet、ECAnet),附Tensorflow完整代码

入侵检测技术的基础_hids 选型参数

赞

踩

1. IDS(入侵检测系统)存在与发展的必然性

(1)网络安全本身的复杂性,被动式的防御方式显得力不从心。

(2)有关防火墙:网络边界的设备;自身可以被攻破;对某些攻击保护很弱;并非所有威胁均来自防火墙外部。

(3)入侵很容易:入侵教程随处可见;各种工具唾手可得

2. 入侵检测(Intrusion Detection)

●定义:通过从计算机网络或计算机系统中的若干关键点收集信息并对其进行分析,从中发现网络或系统中是否有违反安全策略的行为和遭到袭击的迹象的一种安全技术。

●起源:

(1)1980年,James P. Anderson的《计算机安全威胁监控与监视》(《Computer Security Threat Monitoring and Surveillance》)

第一次详细阐述了入侵检测的概念;提出计算机系统威胁分类;提出了利用审计跟踪数据监视入侵活动的思想;此报告被公认为是入侵检测的开山之作。

(2)1984年到1986年,乔治敦大学的Dorothy Denning和 SRI/CSL的Peter Neumann研究出了一个实时入侵检测系统模型--IDES(入侵检测专家系统)

(3)1990年,加州大学戴维斯分校的L. T. Heberlein等人开发出了NSM(Network Security Monitor)

-该系统第一次直接将网络流作为审计数据来源,因而可以在不将审计数据转换成统一格式的情况下监控异种主机

-入侵检测系统发展史翻开了新的一页,两大阵营正式形成:基于网络的IDS和基于主机的IDS

(4)1988年之后,美国开展对分布式入侵检测系统(DIDS)的研究,将基于主机和基于网络的检测方法集成到一起。DIDS是分布式入侵检测系统历史上的一个里程碑式的产品。

(5)从20世纪90年代到现在,入侵检测系统的研发呈现出百家争鸣的繁荣局面,并在智能化和分布式两个方向取得了长足的进展。

3. IDS基本结构

●事件产生器:负责原始数据采集,并将收集到的原始数据转换为事件,向系统的其他部分提供此事件。

收集的信息包括:系统或网络的日志文件;网络流量;系统目录和文件的异常变化;程序执行中的异常行为。

注意:入侵检测很大程度上依赖于收集信息的可靠性和正确性。

●事件分析器:接收事件信息,对其进行分析,判断是否为入侵行为或异常现象,最后将判断的结果转变为告警信息。分析方法有如下三种(重点掌握):

(1)模式匹配:将收集到的信息与已知的网络入侵和系统误用模式数据库进行比较,从而发现违背安全策略的行为

(2)统计分析:首先给系统对象(如用户、文件、目录和设备等)创建一个统计描述,统计正常使用时的一些测量属性(如访问次数、操作失败次数和延时等);测量属性的平均值和偏差将被用来与网络、系统的行为进行比较,任何观察值在正常值范围之外时,就认为有入侵发生。

(3)完整性分析(往往用于事后分析):主要关注某个文件或对象是否被更改。

●事件数据库:存放各种中间和最终数据的地方。

●响应单元:根据告警信息做出反应。(强烈反应:切断连接、改变文件属性等;简单的报警)

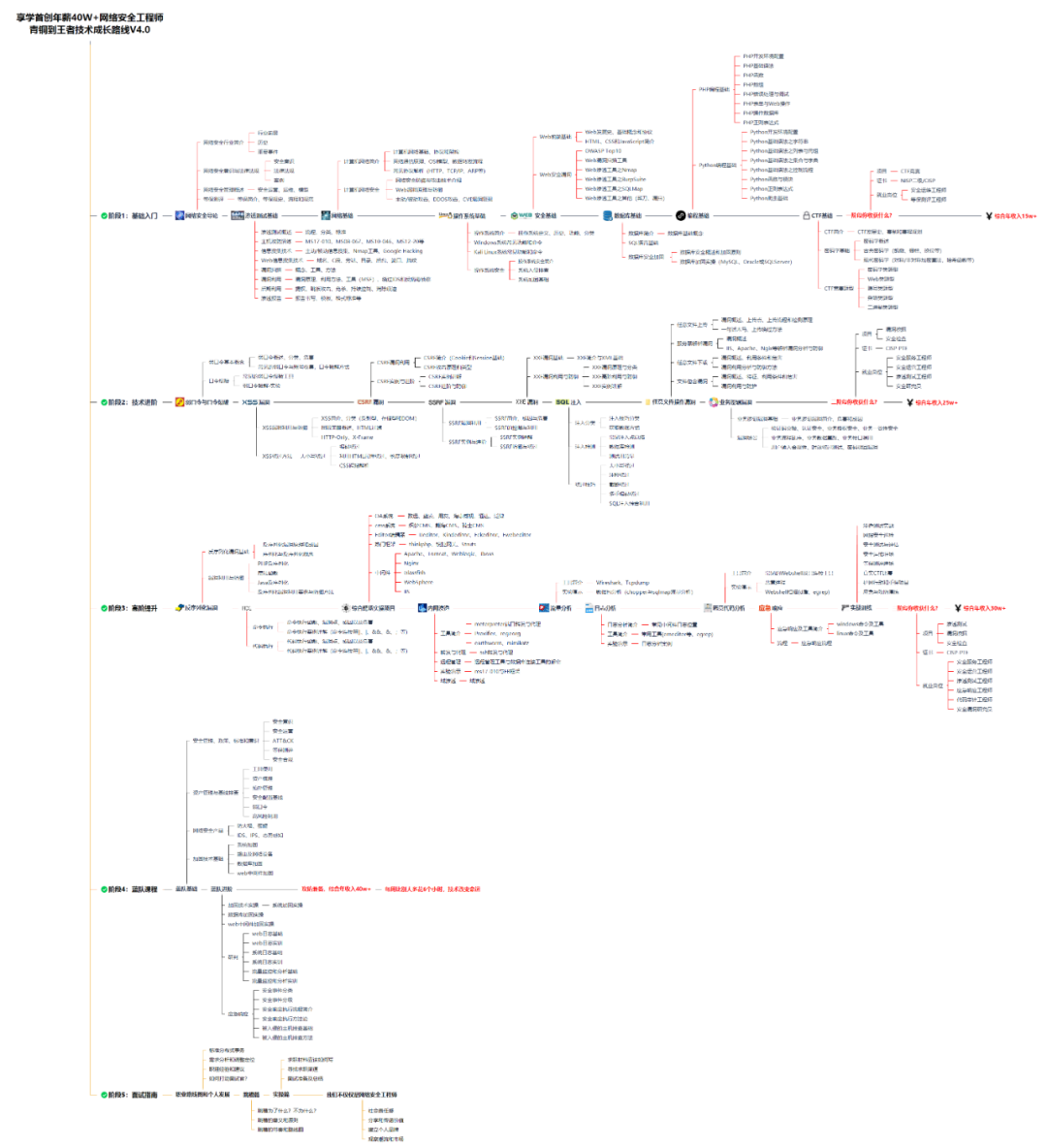

网络安全学习资源分享:

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。