- 1Xcode打包IPA包_xcode打ipa包

- 2mac识别不了硬盘怎么回事 mac识别不了硬盘怎么解决_此电脑不能读取你的磁盘 mac

- 3《机器学习与安全》读书笔记_machine learning and security pdf

- 4职称申报需要满足的条件_职称申报必须具备的条件

- 5Redis底层设计与源码解析_hgetall 底层算法

- 6在ROS中将点云(PointCloud2)生成Octomap,rviz可视化显示_ros octomap

- 76 个优秀的开源 OCR 光学字符识别工具_ocr 识别 开源

- 8【技术追踪】SAM(Segment Anything Model)代码解析与结构绘制之Image Encoder_sam代码详解

- 9C++中四舍五入、取整的函数_c++四舍五入取整函数

- 10解决git clone代码,报错remote: The project you were looking for could not be found or you don‘t

【网络研究院】微软警告针对10,000多个组织的大规模AiTM网络钓鱼攻击_劫持office

赞

踩

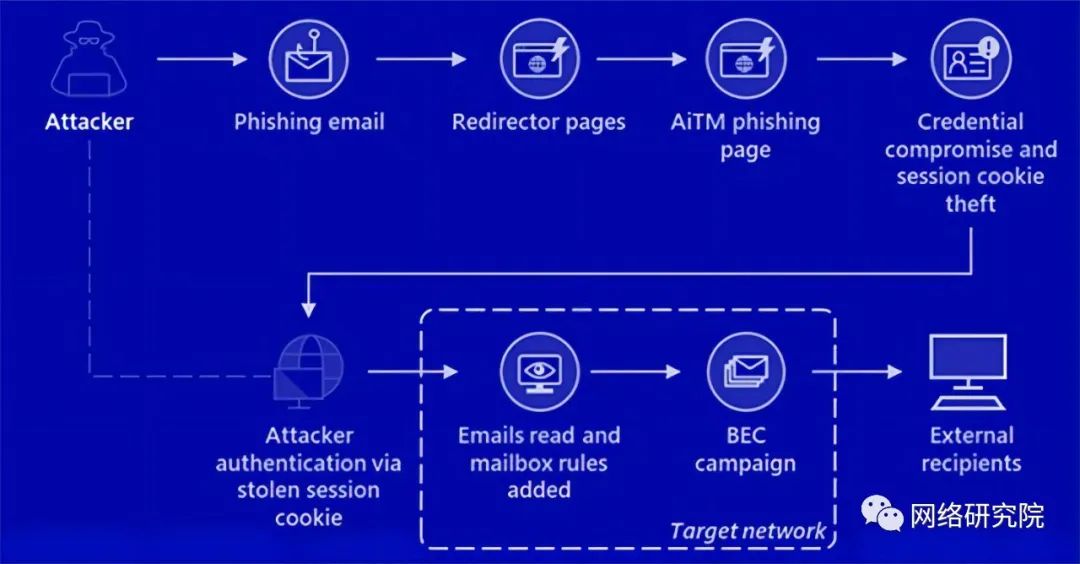

微软上周二披露,自 2021 年 9 月以来,一场大规模的网络钓鱼活动针对 10,000 多个组织,通过劫持 Office 365 的身份验证过程,甚至在受多因素身份验证 (MFA) 保护的帐户上也是如此。

该公司的网络安全团队报告说:“攻击者随后使用被盗的凭据和会话 cookie 访问受影响用户的邮箱,并对其他目标执行后续商业电子邮件泄露 (BEC) 活动。”

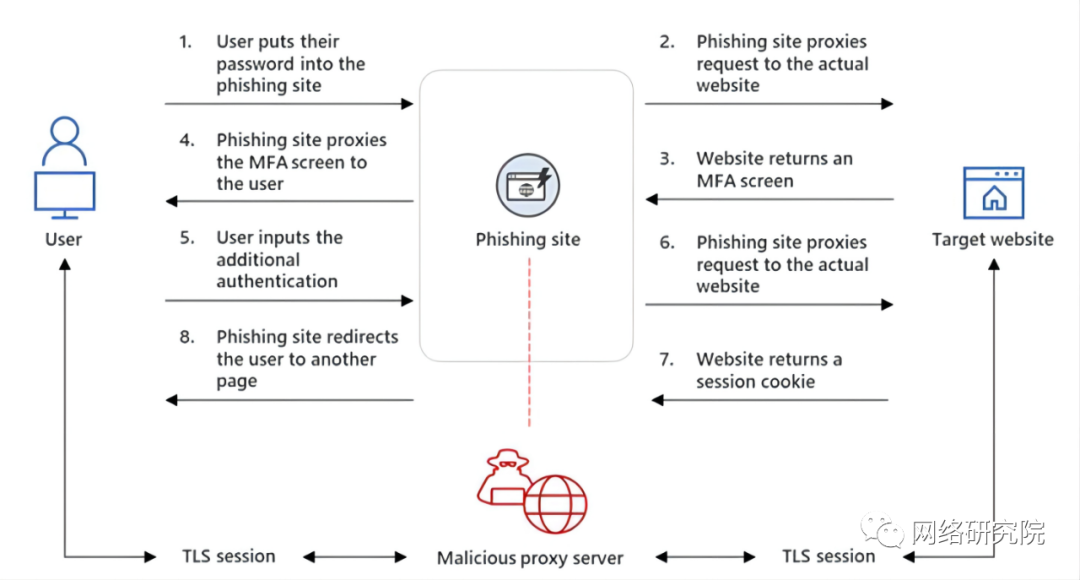

入侵需要设置中间攻击 (AitM) 网络钓鱼站点,其中攻击者在潜在受害者和目标网站之间部署代理服务器,以便将网络钓鱼电子邮件的收件人重定向到旨在捕获凭据的相似登录页面和外交部信息。

该公司解释说:“网络钓鱼页面有两个不同的传输层安全 (TLS) 会话——一个与目标有关,另一个与目标想要访问的实际网站有关。”

“这些会话意味着网络钓鱼页面实际上充当 AitM 代理,拦截整个身份验证过程并从 HTTP 请求中提取有价值的数据,例如密码,更重要的是会话 cookie。”

有了这些信息,攻击者将 cookie 注入到他们自己的浏览器中以绕过身份验证过程,即使在受害者启用了 MFA 保护的情况下也是如此。

微软发现的网络钓鱼活动是精心策划的,通过欺骗 Office 在线身份验证页面来挑出 Office 365 用户,攻击者使用 Evilginx2 网络钓鱼工具包执行 AitM 攻击。

这涉及发送包含以语音消息为主题的诱饵的电子邮件消息,这些诱饵标记为高度重要,诱使收件人打开带有恶意软件的 HTML 附件,这些附件重定向到凭据窃取登录页面。

为了完成这个诡计,用户最终在身份验证后被重定向到合法的 office[.]com 网站,但在攻击者利用上述 AitM 方法虹吸会话 cookie 并获得对受感染帐户的控制之前。

攻击并没有就此结束,因为威胁参与者滥用他们的邮箱访问权限来进行支付欺诈,方法是使用一种称为电子邮件线程劫持的技术来欺骗对话另一端的各方,将资金非法电汇到他们控制的账户中。

为了进一步掩盖他们与欺诈目标的通信,威胁参与者还创建了邮箱规则,自动将每封包含相关域名的传入电子邮件移动到“存档”文件夹并将其标记为“已读”。

微软指出:“在凭据和会话被盗之后,攻击者只需五分钟就可以发起他们的后续支付欺诈。”

据说攻击者在 Chrome 浏览器上使用 Outlook Web Access (OWA) 进行欺诈活动,同时还从帐户的收件箱文件夹中删除原始网络钓鱼电子邮件以及与存档中目标的后续通信和已发送邮件文件夹以擦除痕迹。

研究人员说:“这次 AiTM 网络钓鱼活动是威胁如何继续发展以应对组织为保护自己免受潜在攻击而采取的安全措施和政策的另一个例子。”

“虽然 AiTM 网络钓鱼试图绕过 MFA,但重要的是要强调 MFA 的实施仍然是身份安全的重要支柱。MFA 在阻止各种威胁方面仍然非常有效;它的有效性是 AiTM 网络钓鱼首先出现的原因。”

去年年底,来自石溪大学和 Palo Alto Networks 的一组研究人员展示了一种新的指纹识别技术,该技术可以使用名为 PHOCA 的工具在野外识别 AitM 网络钓鱼工具包。

https://www.microsoft.com/security/blog/2022/07/12/from-cookie-theft-to-bec-attackers-use-aitm-phishing-sites-as-entry-point-to-further-financial-fraud/

https://github.com/catching-transparent-phish/phoca