热门标签

热门文章

- 1判断两个链表是否相交并找出交点_两个链表相交,找出交点

- 2GIt和GitHub入门到精通_git github入门

- 3linux swap交换分区_linux mem和swap

- 4今年的“金三银四”好像没了?_金三银四不行了,2024年最新阿里HarmonyOS鸿蒙开发面试解答

- 5AI大模型应用开发实践:1.Embedding的初次窥探_embedding ai

- 6Windows Docker 部署 Firefly III 开源记账软件

- 7C++类设计和实现的十大最佳实践

- 8小剧场追剧付费短剧影视小程序源码含代理及会员收益模式小视频系统Thinkphp+Uniapp_2024短剧系统|追剧影视小程序|付费短视频小剧场|带支付收益等模式app源码

- 9拼多多招收java开发的三轮面试题,你能撑到第几轮?_拼多多java社招面试

- 10画论78 王概《芥子园画传》_芥子园画传原文译文

当前位置: article > 正文

Openssh高危漏洞CVE-2023-38408修复方案

作者:花生_TL007 | 2024-06-10 09:22:39

赞

踩

cve-2023-38408

0x01 漏洞简述

2023年07月21日,360CERT监测发现

OpenSSH发布了OpenSSH的风险通告,漏洞编号为CVE-2023-38408,漏洞等级:高危,漏洞评分:8.1。OpenSSH 是 Secure Shell (SSH) 协议的开源实现,提供一套全面的服务,以促进客户端-服

务器环境中不安全网络上的加密通信。

0x02 风险等级

| 威胁等级 | 高 |

| 影响面 | 广泛 |

| 攻击价值 | 高 |

| 利用难度 | 低 |

0x03漏洞详情

组件: OpenSSH:OpenSSH

漏洞类型: 程序逻辑错误

实际影响: 远程代码执行

主要影响: 敏感数据窃取

简述: 该漏洞存在于OpenSSH SSH 代理的转发功能中,是一个远程代码执行漏洞。在特定条件下利用 SSH 代理对 PKCS#11 的支持,攻击者可以通过转发的代理套接字执行代码。

0x04 影响版本

| 组件 | 影响版本 | 安全版本 |

| OpenSSH | >5.5,<=9.3p1 | >=9.3p2 |

修复过程:

1、安装依赖包

yum install -y rpm-build gcc gcc-c++ glibc glibc-devel openssl-devel openssl pcre-devel zlib zlib-devel make wget krb5-devel pam-devel libX11-devel xmkmf libXt-devel initscripts libXt-devel imake gtk2-devel lrzsz2、创建RPM包的相关目录

mkdir -pv /root/rpmbuild/{BUILD,BUILDROOT,RPMS,SOURCES,SPECS,SRPMS}

3、打开OpenSSH官网下载最新版本的Openssh 9.3p2和相关依赖包

- cd /root/rpmbuild/SOURCES/

- wget https://cdn.openbsd.org/pub/OpenBSD/OpenSSH/portable/openssh-9.3p2.tar.gz

- tar -xf openssh-9.3p2.tar.gz

- wget https://src.fedoraproject.org/repo/pkgs/openssh/x11-ssh-askpass-1.2.4.1.tar.gz

4、配置相关编译文件

- cp openssh-9.3p2/contrib/redhat/openssh.spec /root/rpmbuild/SPECS/

- cd /root/rpmbuild/SPECS/

- #不生产ask包

- sed -i -e "s/%global no_gnome_askpass 0/%global no_gnome_askpass 1/g" openssh.spec

- sed -i -e "s/%global no_x11_askpass 0/%global no_x11_askpass 1/g" openssh.spec

- #修改openssl-devel的报错

- sed -i '/openssl-devel < 1.1/s/^/#/' openssh.spec

- #修改PreReq的报错

- sed -i '/PreReq:/s/^/#/' openssh.spec

5、编译文件

rpmbuild -ba openssh.spec

6、升级OpenSSH,注意一定要先做个快照或者备份,不做快照或者备份的,出问题了勿喷!

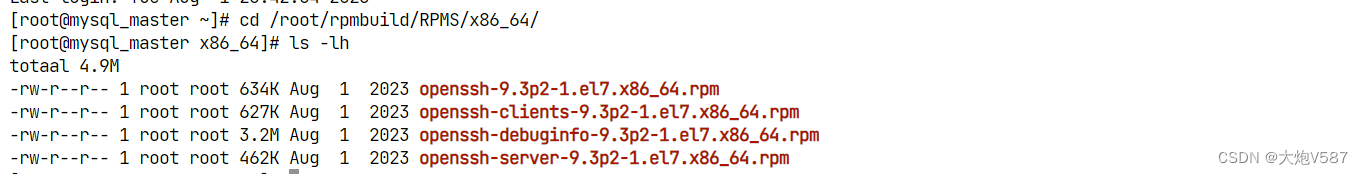

- cd /root/rpmbuild/RPMS/x86_64/

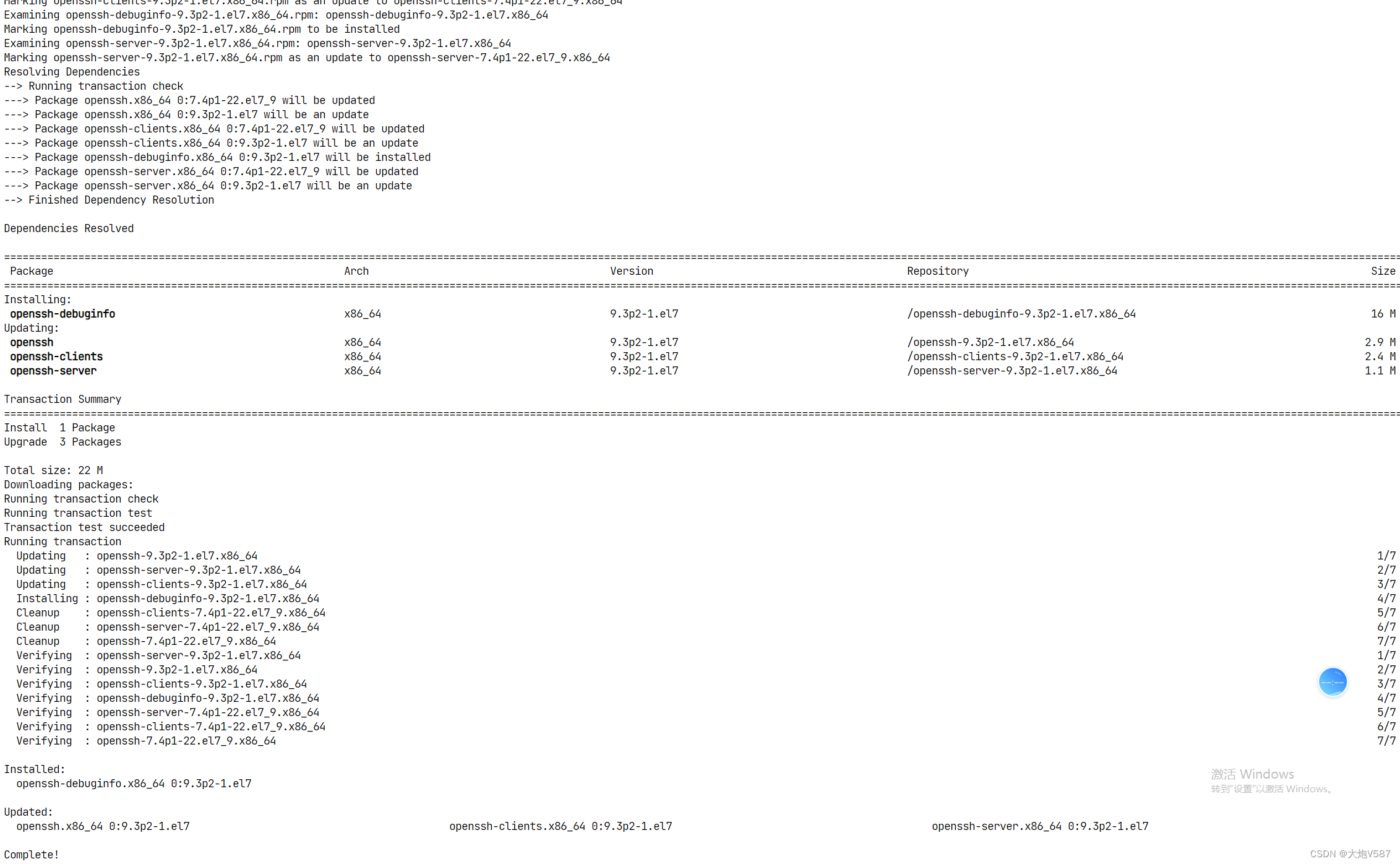

- yum -y localinstall openssh*.rpm

结果如下:

7、 修改OpenSSH相关的文件

- #修改文件权限

- chmod 600 /etc/ssh/ssh_host_rsa_key

- chmod 600 /etc/ssh/ssh_host_ecdsa_key

- chmod 600 /etc/ssh/ssh_host_ed25519_key

-

-

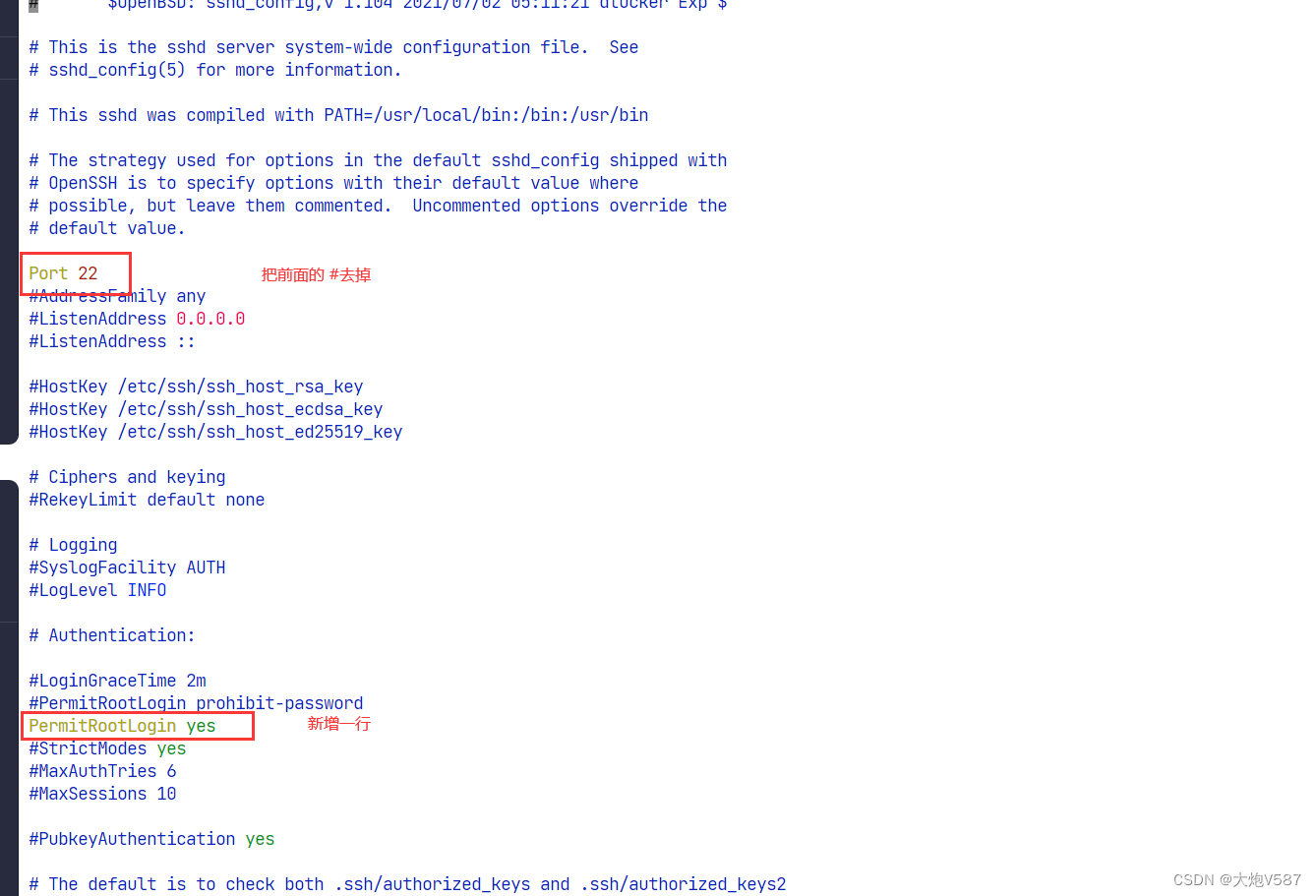

修改/etc/ssh/sshd_config的配置,使其可以远程连接

#重启sshd服务

systemctl restart sshd

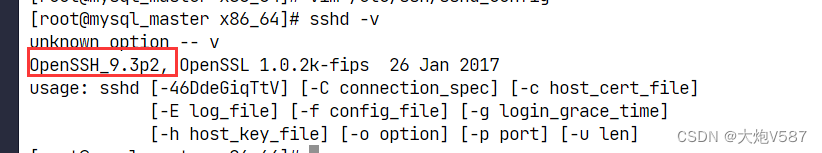

8、查看OpenSSH当前的版本

sshd -v

写在最后:

引用:360crt

欢迎大家关注我的公众号,一起学习运维、安全、开发相关的知识,一起加油,一起进步。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/花生_TL007/article/detail/698114

推荐阅读

相关标签