热门标签

热门文章

- 1微信小程序微信账号登录_getwxmaschemeservice

- 2vivo AI计算平台 Kubernetes集群Ingress网关实践

- 3避坑丨一次看懂软著软件著作权登记避免「补正」的“方法”……_软著重复登记或者虚假登记

- 4AI 绘画Stable Diffusion 研究(八)sd采样方法详解

- 5什么是虚函数

- 6最新最全的JavaScript入门视频,包含小程序和uniapp相关的JavaScript知识学习_uniapp注释代码快捷键

- 7【Linux】探索Linux进程优先级 | 环境变量 |本地变量 | 内建命令

- 8【EI会议征稿通知】第三届机器视觉、自动识别与检测国际学术会议(MVAID 2024)

- 9java并发编程好处_Java并发编程(2)-并发原理

- 10阿里云服务器linux切换到root 用户,修改root密码_ecs-assist-user

当前位置: article > 正文

H3C 交换机 需要配置两条缺省路由的解决办法_同时使用两条缺省路由配置

作者:代码架构师 | 2024-02-04 14:39:53

赞

踩

同时使用两条缺省路由配置

前言

一台交换机一般不能同时生效两条不同的缺省路由,所以可以采用策略路由将需要的流量引向相应的地方

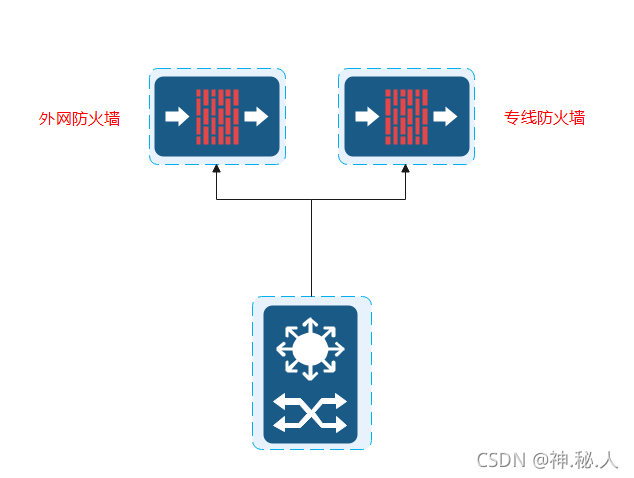

如上图,我们需要从核心上通过外网防火墙上外网,通过专网防火墙上专网,此处的专网同互联网一样,只不过是专用网络,所以我们需要“两条缺省路由”

1.配置缺省路由

首先第一步还是配置缺省路由,将所有的数据包都丢往你想要的出口的下一节点【如从核心上指向外网防火墙】

配置缺省路由,使其指向外网防火墙[X.X.X.X是外网防火墙的内网接口地址]

[H3C] ip route-static 0.0.0.0 0.0.0.0 X.X.X.X //此处的X.X.X.X是外网防火墙的内网接口地址

- 1

2.配置流分类

配置流分类1,对象为{你想要抓取使得其通过专网防火墙出去的IP地址} 的数据

[H3C]acl number 3001 //创建ACL,用于抓取流量

[H3C-acl-adv-3001] rule 5 permit ip source X.X.X.X destination X.X.X.X//你想要抓取使得其通过专网防火墙出去的IP地址及要访问的IP地址

[H3C] quit //退出,进入全局模式

[H3C] traffic classifier 1 //配置流分类,命名为1,你也可以叫别的

[H3C-classifier-1] if-match acl 3001 //将ACL抓取的流量放入其中

[H3C-classifier-1] quit

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

注意:ACL 3001中,源地址和目的地址需要加反掩码

注:之所以要有目的地址是为了限制其匹配范围,以免造成无法访问内网的其他网段

3.配置流分类行为

配置刚刚我们定义的流分类的行为,定义如果匹配就下一跳至专线防火墙

[H3C] traffic behavior 1 //配置流分类行为,命名为1

[H3C-behavior-1] redirect next-hop X.X.X.X //X.X.X.X为专线防火墙的内网接口地址

[H3C-behavior-1] quit

- 1

- 2

- 3

- 4

- 5

- 6

4.定义QOS策略

将之前的设置应用到 QOS 策略中,定义 policy 1

[H3C] qos policy 1 //进入QOS策略,命名为1

[H3C-qospolicy-1] classifier 1 behavior 1 //将之前配置的流分类和流行为定义在其中,此处第一个1是流分类的名字,第二个1为流行为的名字

[H3C-qospolicy-1] quit

- 1

- 2

- 3

- 4

- 5

- 6

5.应用QOS策略,实现IP转发管控

此处讲两种办法

第一种:在接口上直接应用QOS策略

注:聚合口无法使用

[H3C] interface GigabitEthernet X/X/X // 进入接口

[H3C-GigabitEthernetX/X/X] qos apply policy 1 inbound //在接口上绑定QOS策略 ,此处是inbound,应绑定在核心接汇聚交换机的那个接口上,当然你也可以绑定outbound,但是要注意接口

[H3C-GigabitEthernetX/X/X] quit

- 1

- 2

- 3

- 4

- 5

- 6

第二种:在vlan上应用QOS策略

比如有聚合口的时候可以使用此种方法

[H3C] qos vlan-policy 1 vlan 200 inbound

//在VLAN200入方向上应用QOS策略,此处的1为QOS策略名

[H3C] qos vlan-policy 1 vlan 200 outbound

//在VLAN200出方向上应用QOS策略

- 1

- 2

- 3

- 4

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/article/detail/59070

推荐阅读

相关标签