- 1springsecurity02-springsecurity oauth2实现单点登录之-授权服务器(Authorization Service)_spring cloud spring-security-oauth2-authorization-

- 2微信小程序--常用的几种弹窗操作_微信小程序弹窗功能实现 csdn

- 3React 阻止事件冒泡失效、stopPropagation和stopImmediatePropagation分析,解决stopPropagation没有阻止冒泡问题_react stoppropagation

- 4web前端网页设计与制作:HTML+CSS旅游网页设计——桂林旅游(3页) web前端旅游风景网页设计与制作 div静态网页设计

- 5第二篇【传奇开心果微博系列】Python微项目技术点案例示例:成语接龙游戏

- 6全卷积网络FCN详解

- 7逆向分析总结

- 8在线编辑视频、去重消重去水印视频深度处理什么视频批量采集下载软件好?在什么网站下载好?...

- 9es6类的继承,看完还不会我也没办法_es6 继承类

- 10基于Java宠物商城系统的设计与实现(Springboot框架) 参考文献

K8S 日志方案

赞

踩

一、统一日志管理的整体方案

通过应用和系统日志可以了解Kubernetes集群内所发生的事情,对于调试问题和监视集群活动来说日志非常有用。对于大部分的应用来说,都会具有某种日志机制。因此,大多数容器引擎同样被设计成支持某种日志机制。

对于容器化应用程序来说,最简单和最易接受的日志记录方法是将日志内容写入到标准输出和标准错误流。 但是,容器引擎或运行时提供的本地功能通常不足以支撑完整的日志记录解决方案。例如,如果一个容器崩溃、一个Pod被驱逐、或者一个Node死亡,应用相关者可能仍然需要访问应用程序的日志。

因此,日志应该具有独立于Node、Pod或者容器的单独存储和生命周期,这个概念被称为集群级日志记录。集群级日志记录需要一个独立的后端来存储、分析和查询日志。Kubernetes本身并没有为日志数据提供原生的存储解决方案,但可以将许多现有的日志记录解决方案集成到Kubernetes集群中。在Kubernetes中,有三个层次的日志:

-

基础日志

-

Node级别的日志

-

群集级别的日志架构

1、基础日志

kubernetes基础日志即将日志数据输出到标准输出流,可以使用kubectl logs命令获取容器日志信息。如果Pod中有多个容器,可以通过将容器名称附加到命令来指定要访问哪个容器的日志。例如,在Kubernetes集群中的kube-system命名空间下有一个名称为etcd-master的Pod,就可以通过如下的命令获取日志:

[root@master log]# kubectl logs etcd-master -n kube-system

2、Node级别的日志

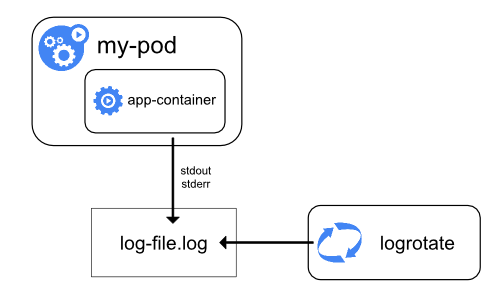

容器化应用写入到stdout和stderr的所有内容都是由容器引擎处理和重定向的。例如,docker容器引擎会将这两个流重定向到日志记录驱动,在Kubernetes中该日志驱动被配置为以json格式写入文件。docker json日志记录驱动将每一行视为单独的消息。当使用docker日志记录驱动时,并不支持多行消息,因此需要在日志代理级别或更高级别上处理多行消息。 默认情况下,如果容器重新启动,kubectl将会保留一个已终止的容器及其日志。如果从Node中驱逐Pod,那么Pod中所有相应的容器也会连同它们的日志一起被驱逐。Node级别的日志中的一个重要考虑是实现日志旋转,这样日志不会消耗Node上的所有可用存储。Kubernetes目前不负责轮转日志,部署工具应该建立一个解决方案来解决这个问题。

在Kubernetes中有两种类型的系统组件:运行在容器中的组件和不在容器中运行的组件。例如:

-

Kubernetes调度器和kube-proxy在容器中运行。

-

kubelet和容器运行时,例如docker,不在容器中运行。

在带有systemd的机器上,kubelet和容器运行时写入journaId。如果systemd不存在,它们会在/var/log目录中写入.log文件。在容器中的系统组件总是绕过默认的日志记录机制,写入到/var/log目录,它们使用golg日志库。可以找到日志记录中开发文档中那些组件记录严重性的约定。 类似于容器日志,在/var/log目录中的系统组件日志应该被轮转。这些日志被配置为每天由logrotate进行旋转,或者当大小超过100mb时进行旋转。

3、集群级别的日志架构

Kubernetes本身没有为群集级别日志记录提供原生解决方案,但有几种常见的方法可以采用:

-

使用运行在每个Node上的Node级别的日志记录代理;

-

在应用Pod中包含一个用于日志记录的sidecar。

-

将日志直接从应用内推到后端。

经过综合考虑,本文档采用通过在每个Node上包括Node级别的日志记录代理来实现群集级别日志记录。日志记录代理暴露日志或将日志推送到后端的专用工具。通常,logging-agent是一个容器,此容器能够访问该Node上的所有应用程序容器的日志文件。 因为日志记录必须在每个Node上运行,所以通常将它作为DaemonSet副本、或一个清单Pod或Node上的专用本机进程。然而,后两种方法后续将会被放弃。使用Node级别日志记录代理是Kubernetes集群最常见和最受欢迎的方法,因为它只为每个节点创建一个代理,并且不需要对节点上运行的应用程序进行任何更改。但是,Node级别日志记录仅适用于应用程序的标准输出和标准错误。 Kubernetes本身并没有指定日志记录代理,但是有两个可选的日志记录代理与Kubernetes版本打包发布:和谷歌云平台一起使用的Stackdriver和Elasticsearch,两者都使用自定义配置的fluentd作为Node上的代理。在本文的方案中,Logging-agent 采用 Fluentd,而 Logging Backend 采用 Elasticsearch,前端展示采用kibana。即通过 Fluentd 作为 Logging-agent 收集日志,并推送给后端的Elasticsearch;kibana从Elasticsearch中获取日志,并进行统一的展示。

三种收集方案的优缺点

二、安装统一日志管理组件

在本文中采用方案一,使用Node日志记录代理的方面进行Kubernetes的统一日志管理,相关的工具采用:

-

日志记录代理(logging-agent):日志记录代理用于从容器中获取日志信息,使用Fluentd;

-

日志记录后台(Logging-Backend):日志记录后台用于处理日志记录代理推送过来的日志,使用Elasticsearch;

-

日志记录展示:日志记录展示用于向用户显示统一的日志信息,使用Kibana。

在Kubernetes中通过了Elasticsearch 附加组件,此组件包括Elasticsearch、Fluentd和Kibana。Elasticsearch是一种负责存储日志并允许查询的搜索引擎。Fluentd从Kubernetes中获取日志消息,并发送到Elasticsearch;而Kibana是一个图形界面,用于查看和查询存储在Elasticsearch中的日志。

1、 部署Elasticsearch

Elasticsearch是一个基于Apache Lucene(TM)的开源搜索和数据分析引擎引擎,Elasticsearch使用Java进行开发,并使用Lucene作为其核心实现所有索引和搜索的功能。它的目的是通过简单的RESTful API来隐藏Lucene的复杂性,从而让全文搜索变得简单。Elasticsearch不仅仅是Lucene和全文搜索,它还提供如下的能力:

-

分布式的实时文件存储,每个字段都被索引并可被搜索;

-

分布式的实时分析搜索引擎;

-

可以扩展到上百台服务器,处理PB级结构化或非结构化数据。

在Elasticsearch中,包含多个索引(Index),相应的每个索引可以包含多个类型(Type),这些不同的类型每个都可以存储多个文档(Document),每个文档又有多个属性。索引 (index) 类似于传统关系数据库中的一个数据库,是一个存储关系型文档的地方。Elasticsearch 使用的是标准的 RESTful API 和 JSON。此外,还构建和维护了很多其他语言的客户端,例如 Java, Python, .NET, 和 PHP。

下面是Elasticsearch的YAML配置文件,在此配置文件中,定义了一个名称为elasticsearch-logging的ServiceAccount,并授予其能够对命名空间、服务和端点读取的访问权限;并以StatefulSet类型部署Elasticsearch。

- [root@master log]# vim es-statefulset.yaml

- kind: Namespace

- apiVersion: v1

- metadata:

- name: logging

- labels:

- k8s-app: logging

- kubernetes.io/cluster-service: "true"

- addonmanager.kubernetes.io/mode: Reconcile

- ---

- # RBAC authn and authz

- apiVersion: v1

- kind: ServiceAccount

- metadata:

- name: elasticsearch-logging

- namespace: logging

- labels:

- k8s-app: elasticsearch-logging

- addonmanager.kubernetes.io/mode: Reconcile

- ---

- kind: ClusterRole

- apiVersion: rbac.authorization.k8s.io/v1

- metadata:

- name: elasticsearch-logging

- labels:

- k8s-app: elasticsearch-logging

- addonmanager.kubernetes.io/mode: Reconcile

- rules:

- - apiGroups:

- - ""

- resources:

- - "services"

- - "namespaces"

- - "endpoints"

- verbs:

- - "get"

- ---

- kind: ClusterRoleBinding

- apiVersion: rbac.authorization.k8s.io/v1

- metadata:

- name: elasticsearch-logging

- labels:

- k8s-app: elasticsearch-logging

- addonmanager.kubernetes.io/mode: Reconcile

- subjects:

- - kind: ServiceAccount

- name: elasticsearch-logging

- namespace: logging

- apiGroup: ""

- roleRef:

- kind: ClusterRole

- name: elasticsearch-logging

- apiGroup: ""

- ---

- # Elasticsearch deployment itself

- apiVersion: apps/v1

- kind: StatefulSet

- metadata:

- name: elasticsearch-logging

- namespace: logging

- labels:

- k8s-app: elasticsearch-logging

- version: v7.10.2

- addonmanager.kubernetes.io/mode: Reconcile

- spec:

- serviceName: elasticsearch-logging

- replicas: 2

- selector:

- matchLabels:

- k8s-app: elasticsearch-logging

- version: v7.10.2

- template:

- metadata:

- labels:

- k8s-app: elasticsearch-logging

- version: v7.10.2

- spec:

- serviceAccountName: elasticsearch-logging

- containers:

- - image: quay.io/fluentd_elasticsearch/elasticsearch:v7.10.2

- name: elasticsearch-logging

- imagePullPolicy: IfNotPresent

- resources:

- # need more cpu upon initialization, therefore burstable class

- limits:

- cpu: 1000m

- memory: 3Gi

- requests:

- cpu: 100m

- memory: 3Gi

- ports:

- - containerPort: 9200

- name: db

- protocol: TCP

- - containerPort: 9300

- name: transport

- protocol: TCP

- livenessProbe:

- tcpSocket:

- port: transport

- initialDelaySeconds: 5

- timeoutSeconds: 10

- readinessProbe:

- tcpSocket:

- port: transport

- initialDelaySeconds: 5

- timeoutSeconds: 10

- volumeMounts:

- - name: elasticsearch-logging

- mountPath: /data

- env:

- - name: "NAMESPACE"

- valueFrom:

- fieldRef:

- fieldPath: metadata.namespace

- - name: "MINIMUM_MASTER_NODES"

- value: "1"

- volumes:

- - name: elasticsearch-logging

- emptyDir: {}

- # Elasticsearch requires vm.max_map_count to be at least 262144.

- # If your OS already sets up this number to a higher value, feel free

- # to remove this init container.

- initContainers:

- - image: alpine:3.6

- command: ["/sbin/sysctl", "-w", "vm.max_map_count=262144"]

- name: elasticsearch-logging-init

- securityContext:

- privileged: true

通过执行如下的命令部署Elasticsearch:

[root@master log]# kubectl create -f es-statefulset.yaml下面Elasticsearch的代理服务YAML配置文件,代理服务暴露的端口为9200。

- [root@master log]# vim es-service.yaml

- apiVersion: v1

- kind: Service

- metadata:

- name: elasticsearch-logging

- namespace: logging

- labels:

- k8s-app: elasticsearch-logging

- kubernetes.io/cluster-service: "true"

- addonmanager.kubernetes.io/mode: Reconcile

- kubernetes.io/name: "Elasticsearch"

- spec:

- clusterIP: None

- ports:

- - name: db

- port: 9200

- protocol: TCP

- targetPort: 9200

- - name: transport

- port: 9300

- protocol: TCP

- targetPort: 9300

- publishNotReadyAddresses: true

- selector:

- k8s-app: elasticsearch-logging

- sessionAffinity: None

- type: ClusterIP

- 通过执行如下的命令部署Elasticsearch的代理服务:

-

- [root@master log]# kubectl create -f es-service.yaml

2、部署Fluentd

Fluentd是一个开源数据收集器,通过它能对数据进行统一收集和消费,能够更好地使用和理解数据。Fluentd将数据结构化为JSON,从而能够统一处理日志数据,包括:收集、过滤、缓存和输出。Fluentd是一个基于插件体系的架构,包括输入插件、输出插件、过滤插件、解析插件、格式化插件、缓存插件和存储插件,通过插件可以扩展和更好的使用Fluentd。

Fluentd的整体处理过程如下,通过Input插件获取数据,并通过Engine进行数据的过滤、解析、格式化和缓存,最后通过Output插件将数据输出给特定的终端。

在本文中, Fluentd 作为 Logging-agent 进行日志收集,并将收集到的日志推送给后端的Elasticsearch。对于Kubernetes来说,DaemonSet确保所有(或一些)Node会运行一个Pod副本。因此,Fluentd被部署为DaemonSet,它将在每个节点上生成一个pod,以读取由kubelet,容器运行时和容器生成的日志,并将它们发送到Elasticsearch。为了使Fluentd能够工作,每个Node都必须标记beta.kubernetes.io/fluentd-ds-ready=true。

[root@master log]# kubectl label nodes node1 beta.kubernetes.io/fluentd-ds-ready=true [root@master log]# kubectl label nodes node2 beta.kubernetes.io/fluentd-ds-ready=true

下面是Fluentd的ConfigMap配置文件,此文件定义了Fluentd所获取的日志数据源,以及将这些日志数据输出到Elasticsearch中。

在Fluented配置文件中,有下面的一些关键指令:

-

source指令确定输入源。

-

match指令确定输出目标。

-

filter指令确定事件处理管道。

-

system指令设置系统范围的配置。

-

label指令将输出和过滤器分组以进行内部路由

-

@include ** **指令包含其他文件。

[

- root@master log]# fluentd-es-configmap.yaml

- ---

- apiVersion: v1

- kind: ConfigMap

- metadata:

- name: fluent-bit-config

- namespace: logging

- labels:

- k8s-app: fluent-bit

- data:

- # Configuration files: server, input, filters and output

- # ======================================================

- fluent-bit.conf: |

- [SERVICE]

- Flush 1

- Log_Level info

- Daemon off

- Parsers_File parsers.conf

- HTTP_Server On

- HTTP_Listen 0.0.0.0

- HTTP_Port 2020

-

- @INCLUDE input-kubernetes.conf

- @INCLUDE filter-kubernetes.conf

- @INCLUDE output-elasticsearch.conf

-

- input-kubernetes.conf: |

- [INPUT]

- Name tail

- Tag kube.*

- Path /var/log/containers/*.log

- Parser docker

- DB /var/log/flb_kube.db

- Mem_Buf_Limit 20MB

- Skip_Long_Lines On

- Refresh_Interval 10

-

- filter-kubernetes.conf: |

- [FILTER]

- Name kubernetes

- Match kube.*

- Kube_URL https://kubernetes.default.svc:443

- Kube_CA_File /var/run/secrets/kubernetes.io/serviceaccount/ca.crt

- Kube_Token_File /var/run/secrets/kubernetes.io/serviceaccount/token

- Kube_Tag_Prefix kube.var.log.containers.

- Merge_Log On

- Merge_Log_Key log_processed

- K8S-Logging.Parser On

- K8S-Logging.Exclude Off

-

- output-elasticsearch.conf: |

- [OUTPUT]

- Name es

- Match *

- Host ${FLUENT_ELASTICSEARCH_HOST}

- Port ${FLUENT_ELASTICSEARCH_PORT}

- Logstash_Format On

- Replace_Dots On

- Retry_Limit False

-

- parsers.conf: |

- [PARSER]

- Name apache

- Format regex

- Regex ^(?<host>[^ ]*) [^ ]* (?<user>[^ ]*) \[(?<time>[^\]]*)\] "(?<method>\S+)(?: +(?<path>[^\"]*?)(?: +\S*)?)?" (?<code>[^ ]*) (?<size>[^ ]*)(?: "(?<referer>[^\"]*)" "(?<agent>[^\"]*)")?$

- Time_Key time

- Time_Format %d/%b/%Y:%H:%M:%S %z

-

- [PARSER]

- Name apache2

- Format regex

- Regex ^(?<host>[^ ]*) [^ ]* (?<user>[^ ]*) \[(?<time>[^\]]*)\] "(?<method>\S+)(?: +(?<path>[^ ]*) +\S*)?" (?<code>[^ ]*) (?<size>[^ ]*)(?: "(?<referer>[^\"]*)" "(?<agent>[^\"]*)")?$

- Time_Key time

- Time_Format %d/%b/%Y:%H:%M:%S %z

-

- [PARSER]

- Name apache_error

- Format regex

- Regex ^\[[^ ]* (?<time>[^\]]*)\] \[(?<level>[^\]]*)\](?: \[pid (?<pid>[^\]]*)\])?( \[client (?<client>[^\]]*)\])? (?<message>.*)$

-

- [PARSER]

- Name nginx

- Format regex

- Regex ^(?<remote>[^ ]*) (?<host>[^ ]*) (?<user>[^ ]*) \[(?<time>[^\]]*)\] "(?<method>\S+)(?: +(?<path>[^\"]*?)(?: +\S*)?)?" (?<code>[^ ]*) (?<size>[^ ]*)(?: "(?<referer>[^\"]*)" "(?<agent>[^\"]*)")?$

- Time_Key time

- Time_Format %d/%b/%Y:%H:%M:%S %z

-

- [PARSER]

- Name json

- Format json

- Time_Key time

- Time_Format %d/%b/%Y:%H:%M:%S %z

-

- [PARSER]

- Name docker

- Format json

- Time_Key time

- Time_Format %Y-%m-%dT%H:%M:%S.%L

- Time_Keep On

-

- [PARSER]

- # http://rubular.com/r/tjUt3Awgg4

- Name cri

- Format regex

- Regex ^(?<time>[^ ]+) (?<stream>stdout|stderr) (?<logtag>[^ ]*) (?<message>.*)$

- Time_Key time

- Time_Format %Y-%m-%dT%H:%M:%S.%L%z

-

- [PARSER]

- Name syslog

- Format regex

- Regex ^\<(?<pri>[0-9]+)\>(?<time>[^ ]* {1,2}[^ ]* [^ ]*) (?<host>[^ ]*) (?<ident>[a-zA-Z0-9_\/\.\-]*)(?:\[(?<pid>[0-9]+)\])?(?:[^\:]*\:)? *(?<message>.*)$

- Time_Key time

- Time_Format %b %d %H:%M:%S

通过执行如下的命令创建Fluentd的ConfigMap:

[root@master log]# kubectl create -f fluentd-es-configmap.yamlFluentd本身的YAML配置文件如下所示:

[root@master log]# vim fluentd-es-ds.yaml apiVersion: v1 kind: ServiceAccount metadata: name: fluent-bit namespace: logging --- apiVersion: rbac.authorization.k8s.io/v1 kin

- d: ClusterRole

- metadata:

- name: fluent-bit-read

- rules:

- - apiGroups: [""]

- resources:

- - namespaces

- - pods

- verbs: ["get", "list", "watch"]

- ---

- apiVersion: rbac.authorization.k8s.io/v1

- kind: ClusterRoleBinding

- metadata:

- name: fluent-bit-read

- roleRef:

- apiGroup: rbac.authorization.k8s.io

- kind: ClusterRole

- name: fluent-bit-read

- subjects:

- - kind: ServiceAccount

- name: fluent-bit

- namespace: logging

- ---

- apiVersion: apps/v1

- kind: DaemonSet

- metadata:

- name: fluent-bit

- namespace: logging

- labels:

- k8s-app: fluent-bit-logging

- version: v1

- kubernetes.io/cluster-service: "true"

- spec:

- selector:

- matchLabels:

- k8s-app: fluent-bit-logging

- template:

- metadata:

- labels:

- k8s-app: fluent-bit-logging

- version: v1

- kubernetes.io/cluster-service: "true"

- annotations:

- prometheus.io/scrape: "true"

- prometheus.io/port: "2020"

- prometheus.io/path: /api/v1/metrics/prometheus

- spec:

- containers:

- - name: fluent-bit

- image: fluent/fluent-bit:1.5

- imagePullPolicy: Always

- ports:

- - containerPort: 2020

- env:

- - name: FLUENT_ELASTICSEARCH_HOST

- value: "elasticsearch-logging.logging.svc.cluster.local"

- - name: FLUENT_ELASTICSEARCH_PORT

- value: "9200"

- volumeMounts:

- - name: varlog

- mountPath: /var/log

- - name: varlibdockercontainers

- mountPath: /var/lib/docker/containers

- readOnly: true

- - name: fluent-bit-config

- mountPath: /fluent-bit/etc/

- terminationGracePeriodSeconds: 10

- volumes:

- - name: varlog

- hostPath:

- path: /var/log

- - name: varlibdockercontainers

- hostPath:

- path: /var/lib/docker/containers

- - name: fluent-bit-config

- configMap:

- name: fluent-bit-config

- serviceAccountName: fluent-bit

- tolerations:

- - key: node-role.kubernetes.io/master

- operator: Exists

- effect: NoSchedule

- - operator: "Exists"

- effect: "NoExecute"

- - operator: "Exists"

- effect: "NoSchedule"

通过执行如下的命令部署Fluentd:

[root@master log]# kubectl create -f fluentd-es-ds.yaml3、部署Kibana

Kibana是一个开源的分析与可视化平台,被设计用于和Elasticsearch一起使用的。通过kibana可以搜索、查看和交互存放在Elasticsearch中的数据,利用各种不同的图表、表格和地图等,Kibana能够对数据进行分析与可视化。Kibana部署的YAML如下所示,通过环境变量ELASTICSEARCH_URL,指定所获取日志数据的Elasticsearch服务,此处为:http://elasticsearch-logging:9200,elasticsearch.cattle-logging是elasticsearch在Kubernetes中代理服务的名称。

[

通过执行如下的命令部署Kibana的代理服务:

[root@master log]# kubectl create -f kibana-deployment.yaml

下面Kibana的代理服务YAML配置文件,代理服务的类型为NodePort。

[root@master log]# vim kibana-service.yaml

---

apiVersion: v1

kind: Service

metadata:

name: kibana-logging

namespace: logging

labels:

k8s-app: kibana-logging

kubernetes.io/cluster-service: "true"

addonmanager.kubernetes.io/mode: Reconcile

kubernetes.io/name: "Kibana"

spec:

type: NodePort

ports:

- port: 5601

protocol: TCP

targetPort: ui

selector:

k8s-app: kibana-logging

通过执行如下的命令部署Kibana的代理服务:

[root@master log]# kubectl create -f kibana-service.yaml

三、日志数据展示

获取Kibana的对外暴露的端口

[root@master log]# kubectl get svc --namespace=kube-system

从输出的信息可以知道,kibana对外暴露的端口为32639,因此在Kubernetes集群外可以通过:http://{NodeIP}:32639 访问kibana

通过点击"Discover",添加索引就能够实时看到从容器中获取到的日志信息:

例如添加索引logstash-*,添加完成效果如下:

- CentOS5之前版本采用的日志管理系统服务syslogd:systemapplication记录应用日志klogd:linuxkernel记录内核日志日期时间主机进程[pid]:事件内容C/S架构:通过TCP或UDP协议的服务完成日志记录... [详细]

赞

踩

- 回溯理论:回溯本身就是穷举法来实现,只要有递归就会有回溯,列举出来所有可能,可以解决的问题有排列(有顺序),组合(不强调顺序),子集,切割,棋盘问题,可以抽象为树形结构,在集合中查找子集,集合大小作为树的宽度,递归深度是树的深度,三部曲和递... [详细]

赞

踩

- Dubbo和ZooKeeper是如何协同工作的?文章目录Dubbo和ZooKeeper是如何协同工作的?Dubbo1.服务提供者-配置2.服务消费者-配置负载均衡1.随机+权重(random)2.轮询+权重(roundrobin)3.最少连... [详细]

赞

踩

- 作者:scwang18,主要负责技术架构,在容器云方向颇有研究。前言KubeSphere是青云开源的基于Kubernetes的云原生分布式操作系统,提供了比较炫酷的Kubernetes集群管理界面,我们团队用KubeSphere来作为开发平... [详细]

赞

踩

- 介绍报文捕获分析工具Wireshark以及一些概念_抓报文是什么意思抓报文是什么意思本文是我的专栏《wireshark从入门到精通》中的开篇,本专栏准备跟大家介绍一下报文捕获分析工具wireshark,包括wireshark的一些原理性知识... [详细]

赞

踩

- wxWidgets是跨平台的C++库,包括windows,linux,macosX,WindowsMobile,iPhoneSDK,embeddedGTK+等,应用非常广,许多开源软件需要该库来开发,且常见操作系统默认为安装该库。因此本文给... [详细]

赞

踩

- 项目运行环境配置:Jdk1.8+Tomcat7.0+Mysql+HBuilderX(Webstorm也行)+Eclispe(IntelliJIDEA,Eclispe,MyEclispe,Sts都支持)。项目技术:JSP+mybatis+Ma... [详细]

赞

踩

- 前言本文作为Android系统架构的开篇,起到提纲挈领的作用,从系统整体架构角度概要讲解Android系统的核心技术点,带领大家初探Android系统全貌以及内部运作机制。虽然Android系统非常庞大且错综复杂,需要具备全面的技术栈,但整... [详细]

赞

踩

- 一、目录【Unity3D从入门到进阶】文章目录及设置这个专栏的初衷_topicsystemunitytopicsystemunity目录【Unity3D从入门到进阶】文章目录及设置这个专栏的初衷一、前言DialogueSystem是一个分支... [详细]

赞

踩

- 【代码】Android判断网络wifi是否可用工具类。Android判断网络wifi是否可用工具类importandroid.content.Contextimportandroid.net.ConnectivityManagerimpor... [详细]

赞

踩

- Spring中的Bean:1.Bean的配置2.Bean的实例化2.1构造器实例化3.Bean的作用域3.1作用域的种类3.2singleton作用域3.3prototype作用域.....Spring|Spring中的Bean--上目录:... [详细]

赞

踩

- 它是只备份数据库一部分的另一种方法,它不使用事务日志,相反,它使用整个数据库的一种新映象。事务日志备份:事务日志是一个单独的文件,它记录数据库的改变,备份的时候只需要复制自上次备份以来对数据库所做的改变,所以只需要很少的时间。完全备份:这是... [详细]

赞

踩

- 本文从语义理解、内容创作、逻辑推理、编码能力、数学能力、人格模拟6个维度对文心一言和GPT-4进行了全面系统地横向比较。_文心一言代码怎么横着输出了文心一言代码怎么横着输出了文心一言vsGPT-4——全面横向比较3月15日凌晨,OpenAI... [详细]

赞

踩

- 蒂姆认为,有比区块链技术更好的选择来在互联网上部署服务,因为他担心区块链数据都是公开的,而且是公共的(也许他可以检查这些隐私网络)。除了隐私问题,还会有漏洞,第三方仍然可以在网络上跟踪和分析用户的数据和活动,这基本上是目前网络的最大问题。正... [详细]

赞

踩

- 得到:GfxDeviceWorker::RunExt(ThreadedStreamBuffer&)代表这个地址的函数为GfxDeviceWorker::RunExt函数,然后可以一条一条的查询堆栈,如:arm-linux-androidea... [详细]

赞

踩

- Android应用开发是指使用Java或Kotlin等编程语言和AndroidStudio等开发工具来创建在Android操作系统上运行的应用程序的过程。这些应用程序可以在Android设备上或通过GooglePlay商店发布供其他用户下载... [详细]

赞

踩

- 官方指出:RSAkey如果小于2048位,就属于弱key官方demo中,给出的默认key长度为4096位从名字生成上下文初始化上下文设置上下的key位数设置质数数量为2产生RSAKey.(在我的本本上,单步调试时,感觉产生RSAkey时,卡... [详细]

赞

踩

- 计算机毕业设计ssm餐厅管理系统,包括主要功能结构和数据表E-R图,其中员工工资管理界面图提供了详细操作。附源码。(30个字符)毕业设计主要功能图毕设帮助,指导,本源码分享,调试部署(见文末)4.1.2系统的主要的功能结构餐厅管理系统的主要... [详细]

赞

踩

- 游戏引擎是游戏开发中最基础也是最重要的开发工具,而Unity3D则是众多引擎中的佼佼者。成为一名优秀的游戏客户端开发者,不仅需要常年的实践积累和思考,更需要结实的基础做支撑。也就是所谓的“基础不牢,地动山摇”。而优化则是老生常谈的一个话题了... [详细]

赞

踩

- 这里给大家整理了一份【282G】的网络安全工程师从入门到精通的学习资料包,可点击下方二维码链接领取哦。(11)上面就安装完成了,等待开机输入用户名和密码就可以使用了。(8)设置密码自己记住就行,如果不设置请阅读上面的那句话。(4)在查询语言... [详细]

赞

踩