- 1RT-Thread: 移植RT-Thread,基于 STM32CubeMX 生成的 KEIL 工程_cubemx 移植rtthread

- 2Mysql一行记录存储过程

- 3基于TensorFlow和Keras的图像识别

- 4ROS系统——roslaunch发布4个realsense相机的4种方法_realsense ros topic 多个相机

- 5BASIC-24 VIP试题 龟兔赛跑预测_c++basic-24 龟兔赛跑预测

- 6Mac版微信3.0.0变身刷朋友圈(摸鱼)神器,教你如何下载_mac微信 朋友圈 摸鱼

- 7Android SharedPreference使用及原理分析

- 8深度学习介绍

- 951单片机矩阵键盘_51单片机lcd和矩阵按键

- 10Docker 安装 MinIO_docker 链接minio看看启动是否正常

iOS签名机制_ios 使用不同的bundlename和签名管理

赞

踩

前置概念

iOS签名流程

iOS签名机制的作用是为了保证安装的App的合法性,即验证安装的App是否是经过Apple允许的正规程序。

App在iOS设备上共有四种发布方式:

-

AppStore

-

真机调试

-

In-House,企业内部分发

-

AD-Hoc,限制数量的In-House

而根据发布方式的不同,签名流程也有所区别。其中AppStore使用的是最简单的单层签名机制,而后三种使用的都是较为复杂的双层签名机制。这也很好理解,AppStore发布的软件内容本身就会经过Apple的审核,而且一般不会频繁下载,所以使用单层签名机制就已经足够。而如果使用后三种发布方式,App的内容不会被审核,增加了用户使用的风险,而且真机调试需要频繁加载,不可能每次都向Apple服务器请求验证,因此使用更安全复杂的双层签名机制。

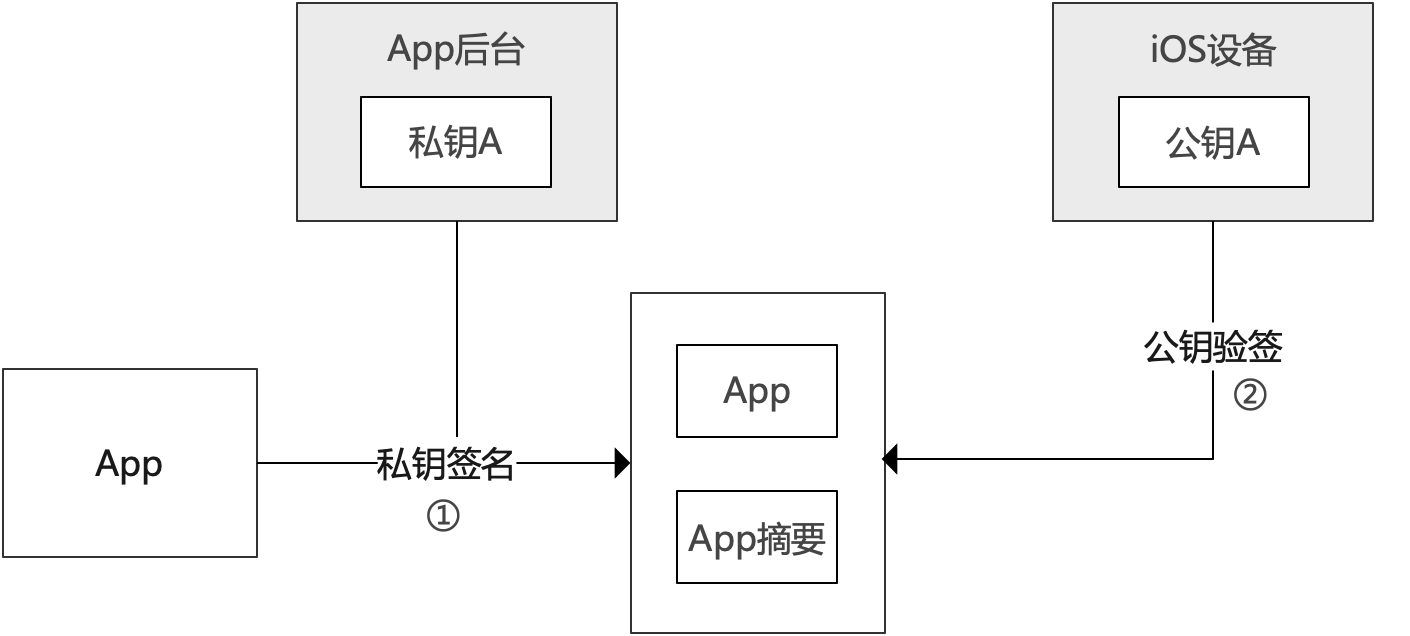

单层签名机制

单层签名机制用于在AppStore分发App的情况,是较为简单的签名机制。

-

Apple本身有一对密钥对,Apple后台存有私钥记作私钥A,每一台iOS设备中都内置了公钥记作公钥A

-

Apple后台用私钥A对上传的App进行签名

-

下载完成后iOS设备用公钥A对App进行验签

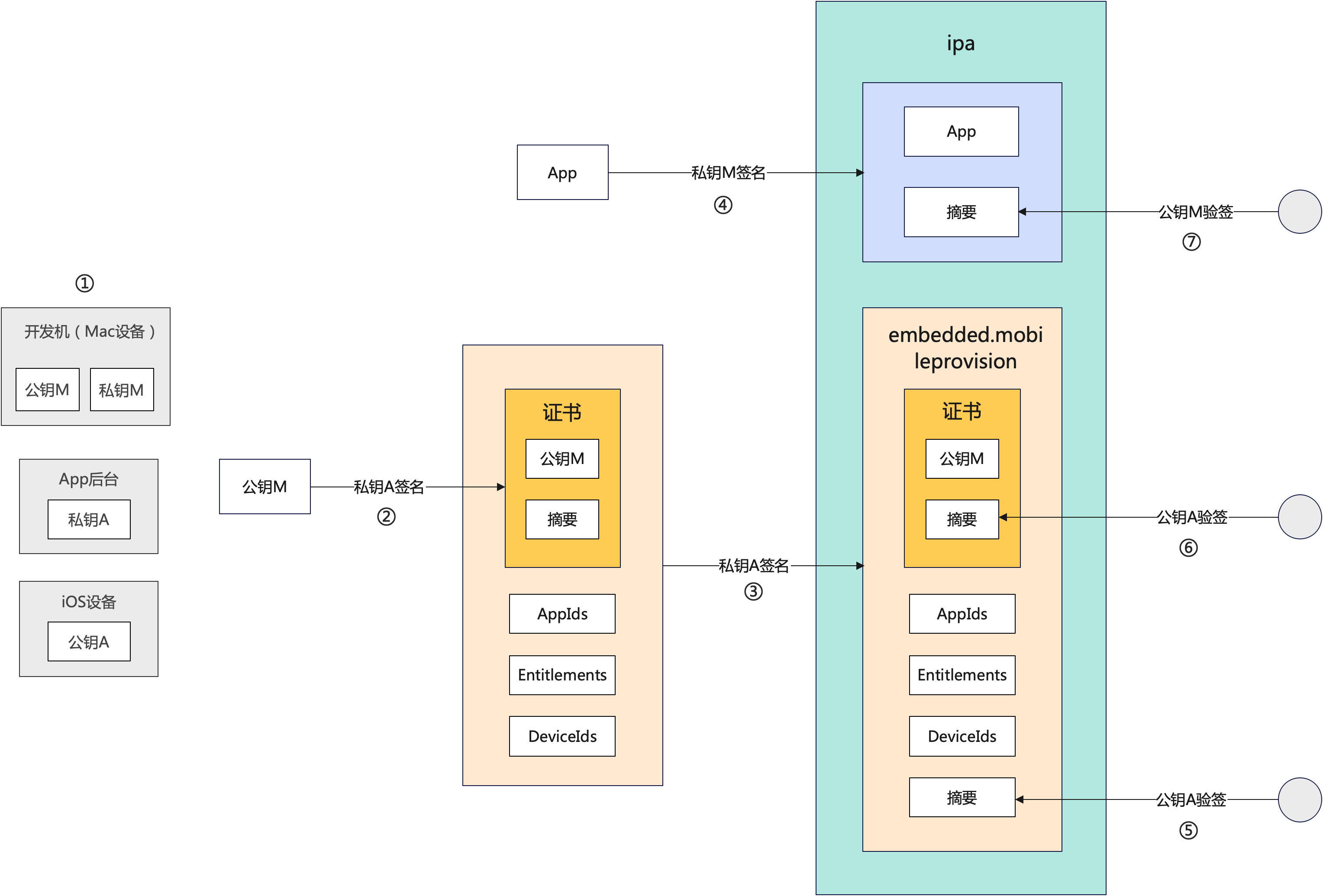

双层签名机制

双层签名的目的是在不使用AppStore分发软件的情况下,比如真机调试、企业分发时,保证App的来源的合法性。

-

在开发设备上向证书颁发机构申请得到一对密钥对和CSR文件(Certificate Signing Request,证书请求文件),密钥对记作公钥M和私钥M,存储在本地KeyChain中。CSR文件里包含了公钥M的信息。

-

将CSR文件上传给Apple后台,Apple用私钥A对公钥M进行签名(刚才说过Apple后台存着私钥A,iOS设备上存着公钥A),得到证书(.cer文件)。

-

在Apple网站上配置完AppID、Entitlements(权限列表)、DeviceIDs(设备列表)后,再加上刚才生成的证书,一起使用私钥A再次签名,得到Provisioning Profile(描述文件),下载到本地安装。

-

用本地的私钥M对App进行签名,并和刚才生成的Provisioning Profile描述文件(在这里改名叫embedded.mobileprovision)一起打包成ipa

-

在安装App时,用iOS设备内的公钥A验证embedded.mobileprovision描述文件,验证是否由苹果授权,并取出里面的AppID、Entitlements、DeviceIDs等一一验证。

-

再用公钥A验证描述文件中的证书,验证公钥M是否可以信任,其实就是验证开发者是否可以信任。

-

如果证书验证通过,则取出公钥M用来验证App签名,通过就可以使用App。

注:

-

开发者的密钥对:记作公钥M和私钥M,都在开发机上。Apple的密钥对:记作公钥A和私钥A,公钥A在每一台iOS设备上,私钥A在Apple后台

-

对数据进行签名的产物是数据本身和数据的摘要的组合

-

从上述流程中可以看出,要实现真机调试,除了App程序外,需要的是开发者的私钥、证书和描述文件。使用其他电脑进行真机调试时我们所需的是p12文件和描述文件。由创建者导出的p12文件中包含了证书和私钥,协作开发者可以通过导入创建者的p12文件并从Apple后台下载描述文件(当然也可以由他人传递)来进行真机调试。

P.S.

以上就是iOS签名的机制,至于开发者每一步需要进行的操作,如果上述流程没有写到的话,其他地方也很容易查到,这里就不详细写了。有时间我会把一些前置的概念,比如加密、证书等再详细写几篇。

我的博客

- 这里主要学习UGUI的可视化组件参考资料:https://docs.unity3d.com/cn/2021.3/Manual/UIVisualComponents.html。_unityuguiunityugui文章目录前言一、常用用可视化... [详细]

赞

踩

- 深度学习之四卷积神经网络进阶(alexnet)为什么要有不同的网络结构?不同的网络结构解决的问题不同。不同的网络结构使用的技巧不同。不同的网络结构应用的场景不同。每次的dropout都是随机的,所以结果相当于是很多子网络的组合,在机器学习中... [详细]

赞

踩

- WIN10中DOCKER的安装与使用WIN10中DOCKER的安装与使用 1.docker的安装 环境准备 下载安装 2.docker的入门 开始使用 3.docker的常用配置 在PowerShell中设置tab键自... [详细]

赞

踩

- I.Docker简介Docker是一种新兴的虚拟化技术,能够一定程度上的代替传统虚拟机。不过,Docker跟传统的虚拟化方式相比具有众多的优势。我也将Docker类比于Python虚拟环境,可以有效的配置各个版本的开发环境,比如深度学习与J... [详细]

赞

踩

- 跨域请求是指在浏览器中,通过AJAX或FetchAPI发起的HTTP请求,其目标地址与当前页面的域名或端口不一致。由于浏览器的同源策略限制,跨域请求默认是被禁止的。至此,您已经学会了如何在Vue.js和Flask中解决跨域请求的问题。希望本... [详细]

赞

踩

- windows,docker_dockerdesktop配置镜像加速dockerdesktop配置镜像加速Windows10安装Docker以及配置镜像加速一环境检查1.1检查是否开启虚拟化1.2开启Hyper-V服务二下载安装Docker... [详细]

赞

踩

- Windows11操作系统是去年微软公司的最新力作。对于该操作系统的安装,网上有很多的教程了。这次主要写的是不需要绕过TPM检测操作安装Windows11操作系统。 1、制作启动U盘; 以前写过一个Ventoy的博文(安装操作系统的... [详细]

赞

踩

- article

php出现SSL certificate problem: unable to get local issuer certificate的解决办法_php ssl certificate problem: unable to get local i

③在php.ini配置文件中,配置curl.cainfo配置项的值例如我这里配置为:curl.cainfo=“D:/Visual-NMP-x64/Bin/PHP/php-7.4.13-nts-x64/cacert.pem”如果是直接使用ph... [详细]赞

踩

- Qt实现电子相册,功能如下:1.在窗口中可以显示图片,并且能够通过两个按钮进行图片的前进和后退的顺序切换。2.有一个按钮,通过这个按钮可以从所存图片资源中随机选取一个图片进行展示3.通过按钮可以控制图片自动轮播顺序切换的开始与停止,4.显示... [详细]

赞

踩

- 上一篇已经准备好了封装环境,这一篇主要对使用习惯设置,软件安装与优化设置。_ltsc优化设置ltsc优化设置文章目录本篇主要用到的工具系统进行优化设置,使用习惯设置1.启用内置Administrotar账户及授权2.虚拟机磁盘盘符整理3.转... [详细]

赞

踩

- 安装环境:Ubuntu18.04.3desktopDocker卸载已安装的旧版本dockersudoapt-getremovedockerdocker-enginedocker.iocontainerdrunc设置repo更新apt源sud... [详细]

赞

踩

- 论文笔记:多任务学习在美团推荐中的应用_美团推荐数据集美团推荐数据集©NLP论文解读原创•作者 |小欣导读本文重点对2021年KDD的一篇关于多任务学习的论文(也是美团在多任务学习领域的一个应用)《ModelingtheSeque... [详细]

赞

踩

- 文章目录一、获取阿里云容器镜像加速器地址二、配置镜像加速器三、重启Docker一、获取阿里云容器镜像加速器地址访问阿里云容器镜像加速器(需要先进行登录),地址如下:https://cr.console.aliyun.com/cn-hangz... [详细]

赞

踩

- 估计大家在使用电脑时遇到过很多问题,有软件方面的,也有硬件方面的。硬件方面的往往需要通过维修或更换部件来进行修复,而软件方面的就好办多了,可以采用设置、恢复、重置、重装等操作来进行修复。但对于严重的系统问题,一般方法是难以修复的,这时候就需... [详细]

赞

踩

- 如下图所示是官方升级win11的最低要求:其中处理器、RAM、存储、系统固件、显卡和显示屏等要求,对于现在绝大多数的电脑都是能够满足,而TPM是卡住许多电脑无法升级的主要原因之一。如下如是本人电脑因为TPM不满足官方的要求,而无法进行升级w... [详细]

赞

踩

- 本文参考协议383003821138212382133832138331本文尽量只用协议原话,加入部分翻译以及一些自己的理解是为了让过程更加清晰明了本文对preamble的序列生成相关内容只做简单介绍,具体可参考38211由于篇幅限制,本文... [详细]

赞

踩

- 微调一下其实蛮简单,其实应用起来重点在于理解bert的输入需要使用tokenizer格式化成标准bert输入(就是把句子里的字符按照词典标号标准化,并且加上各种token标志,进行补齐和截断),然后bert的输出就是的tensor,后面加上... [详细]

赞

踩

- article

centos中docker:Error response from daemon: could not select device driver ““ with capabilities: [[gpu_centos docker: error response from daemon: could n

解决在centos7系统的docker上,出现的Errorresponsefromdaemon:couldnotselectdevicedriver""withcapabilities:[[gpu]]._centosdocker:error... [详细]赞

踩

- BERT以Transformer的Encoder为架构,已MLM为模型,在很多领域取得历史性的的突破。这里以Transformers上基于中文语料库上训练的预训练模型bert-base-chinese为模型,以BertForSequence... [详细]

赞

踩

- 黑白图像常采用灰度图的方式存储,即图像的每个像素填充一个灰阶值,256阶灰度图是一个灰阶值取值范围为0-255的灰阶矩阵,0表示全黑、255表示全白,范围内的其他值表示不同的灰度,比如下面的图像及其对应的灰阶矩阵:但在计算机中实际存储时,会... [详细]

赞

踩