- 1linux 给用户授予目录权限_linux chmod username

- 2通过java代码实现ES中的常用搜索_java es搜索引擎

- 3Hive07:Hive的进阶操作03之Hive中的表类型:内部表、外部表、分区表、桶表以及视图_hive 查看表类型

- 4在使用IDEA提交git代码时,如何修改提交者的名字_git在idea中怎么设置提交的名字

- 5django 前端设计文件(模板语法)_django前端模板

- 6python输入多行linux命令_如何从python向终端(linux)发送多个命令? - python

- 7Vue代理模式和Nginx反向代理(Vue代理部署不生效)

- 8Pip安装指定版本的包_安装指定版本pip

- 9mac检查CPU温度和风扇速度软件:Macs Fan Control Pro 1.5.17中文版

- 10html动漫网页设计分享 紫罗兰永恒花园网页作业成品带视频,注册登录,表格,表单_网页设计与制作紫罗兰的永恒花园

(环境搭建+复现)CVE-2019-12409 Apache Solr远程代码执行漏洞

赞

踩

【CVE编号】

CVE-2019-12409

【漏洞名称】

Apache Solr远程代码执行漏洞

1【靶标分类】

web中间件漏洞

2【影响版本】

solr 8.1.1

solr 8.2.0

3【漏洞分类】

代码执行

4【漏洞等级】

高

5【漏洞简介】

Java ManagementExtensions(JMX)是一种Java技术,为管理和监视应用程序、系统对象、设备(如打印机)和面向服务的网络提供相应的工具。JMX 作为 Java的一种Bean管理机制,如果JMX服务端口暴露,那么远程攻击者可以让该服务器远程加载恶意的Bean文件,随着Bean的滥用导致远程代码执行。

0x01【靶标运行环境】

操作系统:Ubuntu1804(优麒麟)

中间件版本:Solr 8.2.0

工具:Metasploit,mjet

【靶标搭建过程】

1、下载solr8.2.0版本

http://archive.apache.org/dist/lucene/solr/8.2.0/

2、进入solr-8.2.0/bin目录下,查看solr.in.sh ,发现ENABLE_REMOTE_JMX_OPTS="true",该版本存在漏洞

3、在bin目录下启动solr服务 ./solr -e dih -force

4、使用nmap可以看到18983端口上的JMX服务开启中。

5、访问一下,至此环境搭建成功。

【靶场利用过程】

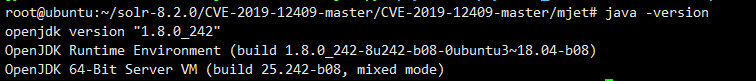

这里我的java环境为

使用的jython版本为2.7.2b3

一、方法①

1、通过mjet工具部署一个恶意的Mbean

2、接着就可以执行命令了

通过sh文件就可以实现一步操作了

二、方法②

1、利用msf 上exploit/multi/misc/java_jmx_server远程代码执行模块进行漏洞利用

2、

【解决方案】

1、配置文件solr.in.sh的配置选项ENABLE_REMOTE_JMX_OPTS值改为”false”,然后重启

2、升级Solr版本

http://archive.apache.org/dist/lucene/solr/

Referer:

https://github.com/jas502n/CVE-2019-12409

https://www.cnblogs.com/dddjh/p/11896624.html

- 点击上方蓝色字体,选择“设为星标”回复"面试"获取更多惊喜八股文教给我,你们专心刷题和面试Hi,我是王知无,一个大数据领域的原创作者。放心关注我,获取更多行业的一手消息。在大数据领域,越来越多的企业拥抱开源软件,在这个背景下,我们针对数据调... [详细]

赞

踩

- article

【Flink实战系列】Lorg/apache/flink/kafka/shaded/org/apache/kafka/clients/consumer/ConsumerRecord;)Ljava/_serialize(ljava/lang/object;ljava/lang/long;)lorg/

本文主要是分享了一个jar包冲突异常,以及怎样一步步排查问题到最后的解决问题,其实这两个异常在平时是非常常见的,给大家提供一个排查的思路,如果遇到类似的问题,知道怎么去解决。httpshttpshttps。......_serialize(... [详细]赞

踩

- article

(Ljava/lang/Object;Ljava/lang/Long;)Lorg/apache/flink/kafka/shaded/org/apache/kafka/clients/producer

问题原因是kafka版本过低再项目中导入kafka-client包。_lorg/apache/flink/kafka/shaded/org/apache/kafka/clients/producer/producerreclorg/apac... [详细]赞

踩

- mvn产生一个flink项目框架flink版本1.5.4mvnarchetype:generate-DarchetypeCatalog=internal-DarchetypeGroupId=org.apache.flink-Darchety... [详细]

赞

踩

- article

flink 启动job时 提示Lorg/apache/flink/metrics/groups/OperatorMetricGroup_flink kafka getmetricgroup()lorg/apache/flink/metr

INITIALIZINGtoFAILEDwithfailurecause:java.lang.NoSuchMethodError:org.apache.flink.api.common.functions.RuntimeContext.ge... [详细]赞

踩

- 北京时间2023年10月29日,分布式事务开源项目Seata正式通过Apache基金会的投票决议,以全票通过的优秀表现正式成为Apache孵化器项目!17位社区大咖寄语,Seata进入Apache孵化器北京时间2023年10月29日,分布式... [详细]

赞

踩

- 此外,Spark提供了丰富的编程接口(如Scala、Java、Python和R),可以方便地进行开发和调试。因此,Spark成为了大数据处理和分析的首选工具之一。ResilientDistributedDatasets(RDDs):RDD是... [详细]

赞

踩

- 本文由前同程数科运维经理陈庆介绍了如何基于ApacheAPISIX实现自动化运维平台。_apisix有wafapisix有waf项目背景2019年底,因为公司在业务研发的过程中,遇到了一些业务痛点,比如:公司的开发技术栈是Java相关的,而... [详细]

赞

踩

- 消息队列(MessageQueue)是一种异步通信机制,它将消息发送者和接收者解耦,从而提高了应用程序的性能、可扩展性和可靠性。在分布式系统中,消息队列经常被用于处理高并发、异步处理、应用解耦等场景。本篇回答将分析比较常见的六种消息队列:R... [详细]

赞

踩

- 本文分享了关于Kafka、RabbitMQ和ActiveMQ三个流行的异步通信消息队列,以及三者的区别。_apacheactivemqapacheactivemq本文分享了关于Kafka、RabbitMQ和ActiveMQ三个流行的异步通信... [详细]

赞

踩

- /***演示ApacheCuratorAPI*1、增删查改*2、ACL访问权限控制*3、注册watch事件的三个接口*/@RestControllerpublicclassCuratorClientApiText{privateLogger... [详细]

赞

踩

- 关于eclipse连接CentOS上的Zookeeper超时超时错误如图所示解决方案1.查看ip地址是否一致2.Zookeeper服务器是否启动3.查看Linux是否关闭防火墙连接成功效果如下图:超时错误如图所示解决方案1.查看ip地址是否... [详细]

赞

踩

- apacheZooKeeper命令行下命令使用。_zkcli.shzkcli.shZooKeeper命令行ZooKeeper客户端有C语言和Java两个版本。ZooKeeper的命令在/usr/lib/zookeeper/bin文件夹下。运... [详细]

赞

踩

- 我正在研究Junit测试文件,它加载SQL文件并将其加载到Oracle中:importjava.io.BufferedReader;importjava.io.File;importjava.io.FileReader;importjava... [详细]

赞

踩

- 自此我们完整从搭建Hadoop,hive、flink、Mysql、Doris及DorisOnIceberg的使用全部介绍完了,Doris朝着数据仓库和数据融合的架构演进,支持湖仓一体的联邦查询,给我们的开发带来更多的便利,更高效的开发,省去... [详细]

赞

踩

- 全文检索--Solr--Solr身份验证配置(给Solr启动身份验证、添加用户、删除用户)03、全文检索--Solr--Solr身份验证配置(给Solr启动身份验证、添加用户、删除用户)目录全文检索--Solr--Solr身份验证配置启用身... [详细]

赞

踩

- 文章目录一、ApacheSolr简介二、CVE-2017-12629简介三、漏洞复现3.1、使用postCommit3.2、使用newSearcher一、ApacheSolr简介Solr是基于Lucene的面向企业搜索的web应用,是一个独... [详细]

赞

踩

- 作者:櫰木。开源大数据集群部署(九)Ranger审计日志集成(solr)作者:櫰木1、下载solr安装包并解压包tar-xzvfsolr-8.11.2.gzcdsolr-8.11.2执行安装脚本./bin/install_solr_serv... [详细]

赞

踩

- 一.ApacheRanger简介Apacheranger是一个Hadoop集群权限框架,提供操作、监控、管理复杂的数据权限,它提供一个集中的管理机制,管理基于yarn的Hadoop生态圈的所有数据权限。ApacheRanger可以对Hado... [详细]

赞

踩

- 挡泥板Mock有的时候也不是万能的,例如sftp这东西就不是个善茬。幸好有sshd_springbootapachesshdspringbootapachesshd使用初衷 &nbs... [详细]

赞

踩