- 1【linux升级ssh】 利用rpmbuild工具对ssh打包为rpm包进场安装升级_sh文件打包成rpm

- 2基于python+vue+elementUI+django平南盛世名城小区疫情防控系统(前后端分离)#毕业设计_基于python+vue+elementui+django疫情数据可视化分析系统(前后端分离)#毕业

- 3vscode中下载淘宝镜像后,输入cnpm -v指令显示安装失败,解决系统禁止运行脚本问题,并修改cnpm下载包的地址更改为淘宝镜像地址。_viscode淘宝镜像

- 4Python-Django毕业设计攀枝花学院图书馆管理系统小程序(程序+Lw)_基于pythondjango开发的图书馆管理系统

- 5统信UOS桌面操作系统教育版的安装方法_统信系统有教育版吗

- 6linux 安装scons

- 7go语言操作rabbitmq_go语言 amqp

- 8群晖安装docker zerotier_群晖docker zerotier

- 9linux的用户信息和密码在哪个目录下_linux用户名和密码在哪个文件里

- 10adb version显示adb不是内部或外部命令

锐捷网络极简X SDN——RG INC PRO基础功能介绍:控制器与设备对接_openflow1.3 ruijie 配置

赞

踩

目录

00 【区域划分】

一、区域规划与创建

| 区域 | 楼栋 | 楼层 | 说明 |

| 锐捷大学 | NA | NA | 这个园区为一个总区域 |

| 宿舍区域 | 1号宿舍楼 | 1楼2楼 | 学生宿舍 |

| 2号宿舍楼 | 1楼2楼 | ||

| 3号宿舍楼 | 1楼2楼 | 老师宿舍 | |

| 食堂区域 | 1号食堂 | 1楼2楼 | 老师学生食堂 |

| 2号食堂 | 1楼2楼 | ||

| 教学区域 | 1号教学楼 | 1楼2楼 | 教学楼 |

| 2号教学楼 | 1楼2楼 | ||

| 办公区域 | 1号办公楼 | 1楼2楼 | 老师办公楼 |

| 2号办公楼 | 1楼2楼 | ||

| 图书馆 | 图书馆1号楼 | 1楼2楼 | 图书馆 |

| 数据中心 | 数据中心1号楼 | 1楼2楼 | 数据中心机房,服务器机房等 |

| 数据中心2号楼 | 1楼2楼 | ||

| 机房区域 | 机房 | 1楼 | 实际项目需将核心设备和业务网关联进该区域 |

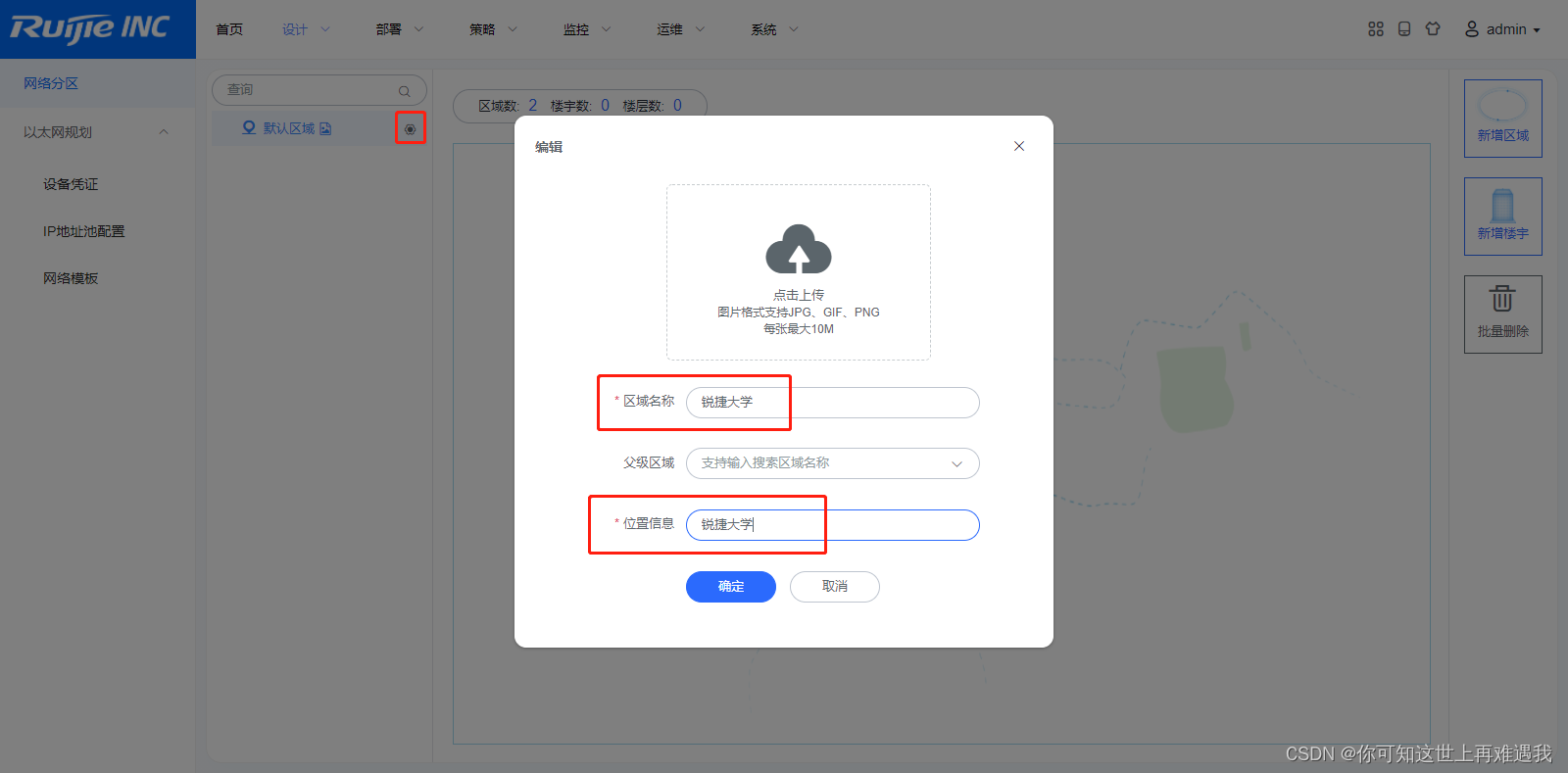

1)修改默认区域为“锐捷大学”

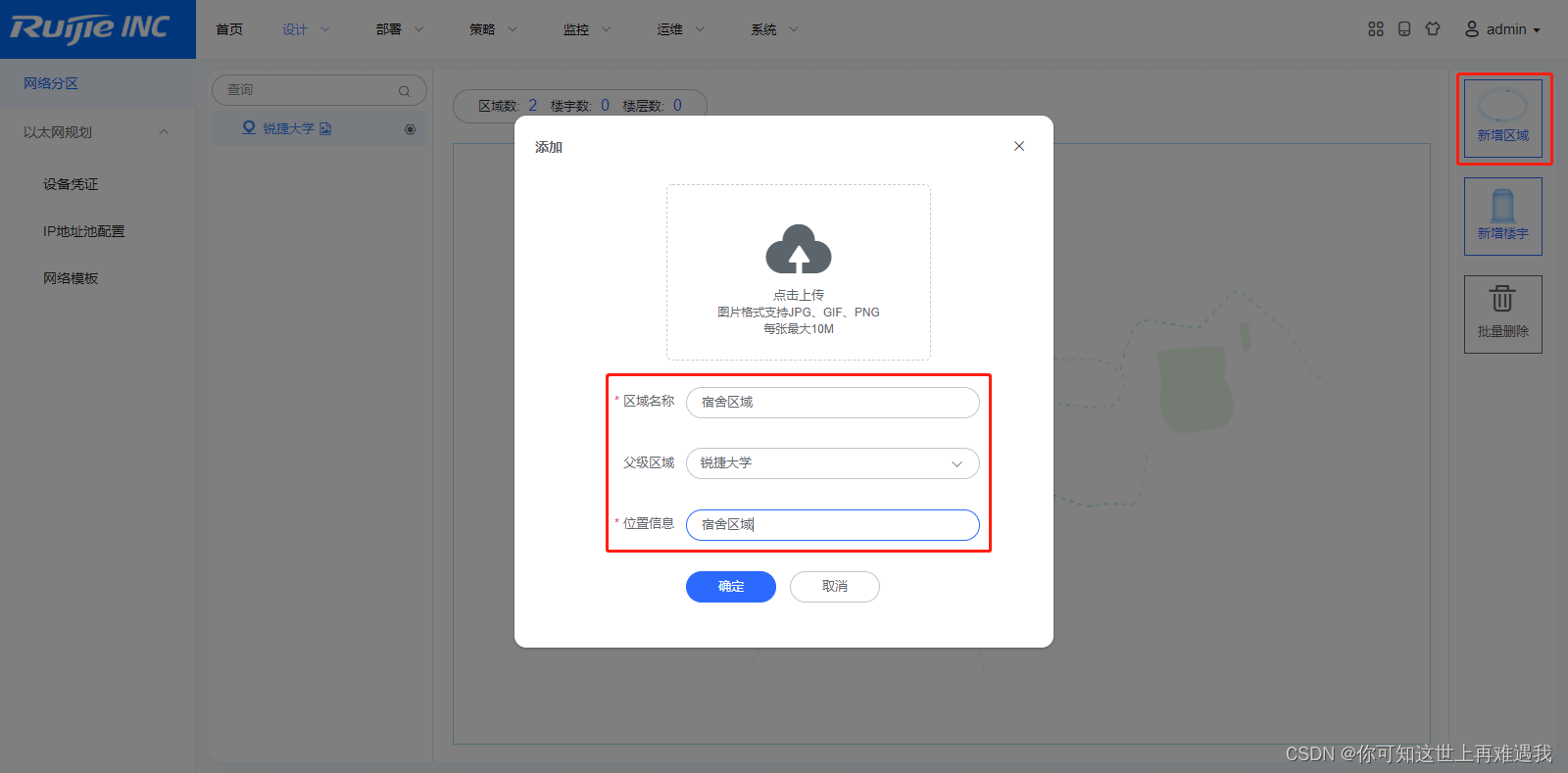

2)根据规划,添加锐捷大学的各个子区域,以下是配置宿舍区域的案例,父级区域选择“锐捷大学”

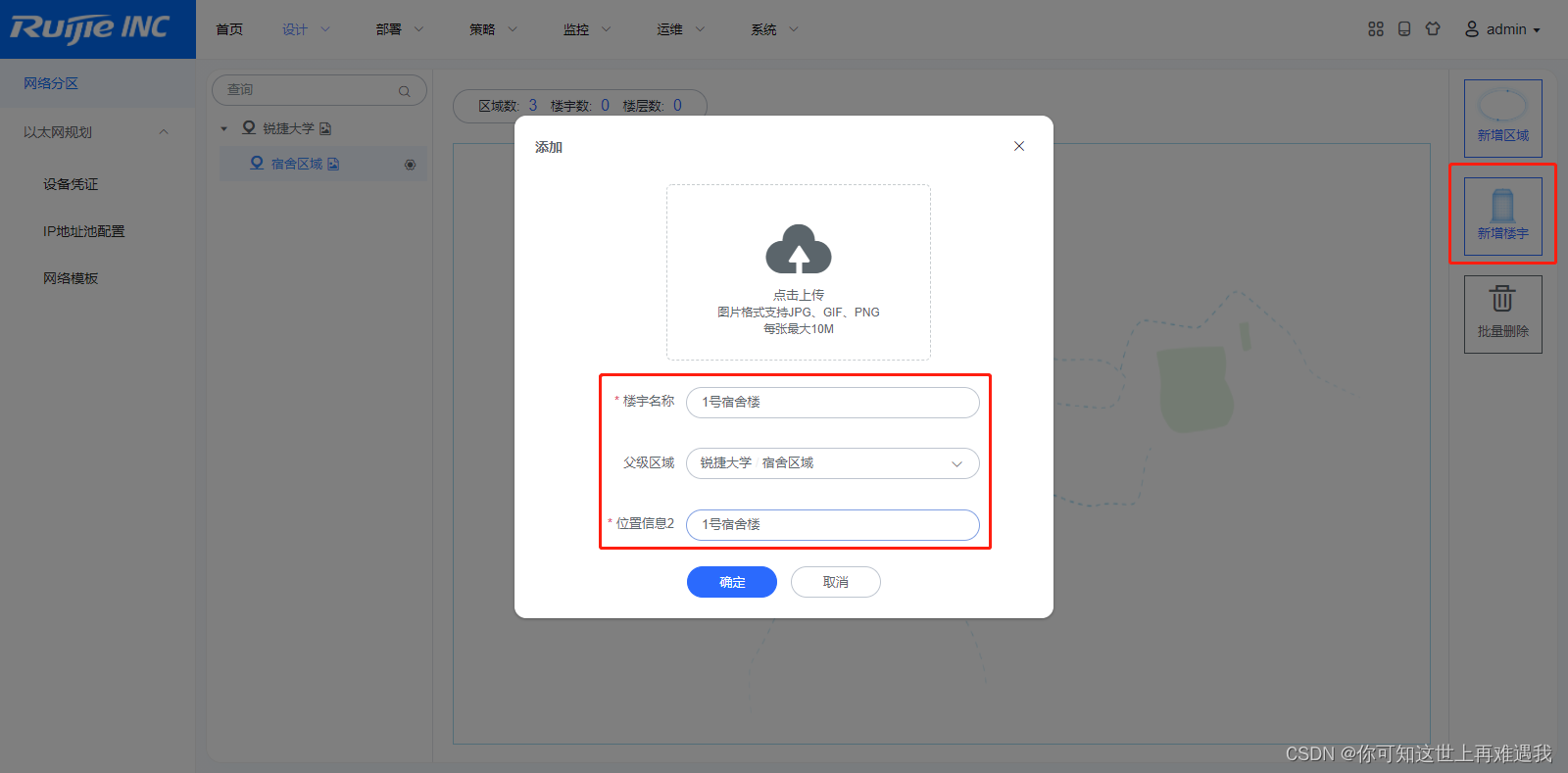

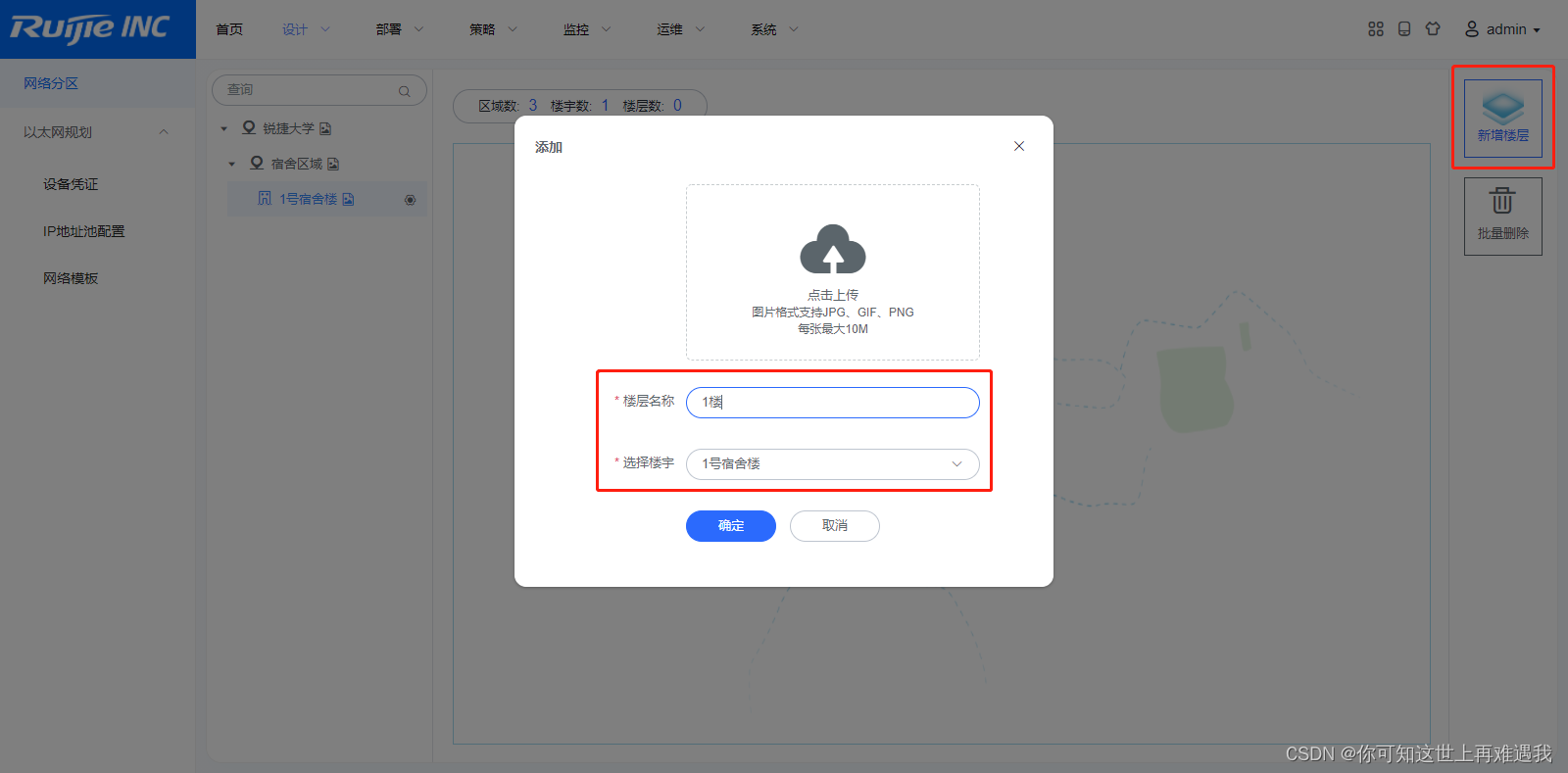

3)为宿舍区域新建楼栋

4)为宿舍楼添加楼层

【必配】创建机房区域,用于后续关联“业务网关”交换机和“业务网”

机房区域的要求:

1、仅继承于最顶级的父级区域;与其他子区域无继承关系。

2、如果有多个核心交换机,那么需要创建多个机房区域用来分别关联不同的核心交换机。

5)所有区域创建完成后的效果

00 协议继承关系

一、协议继承关系说明

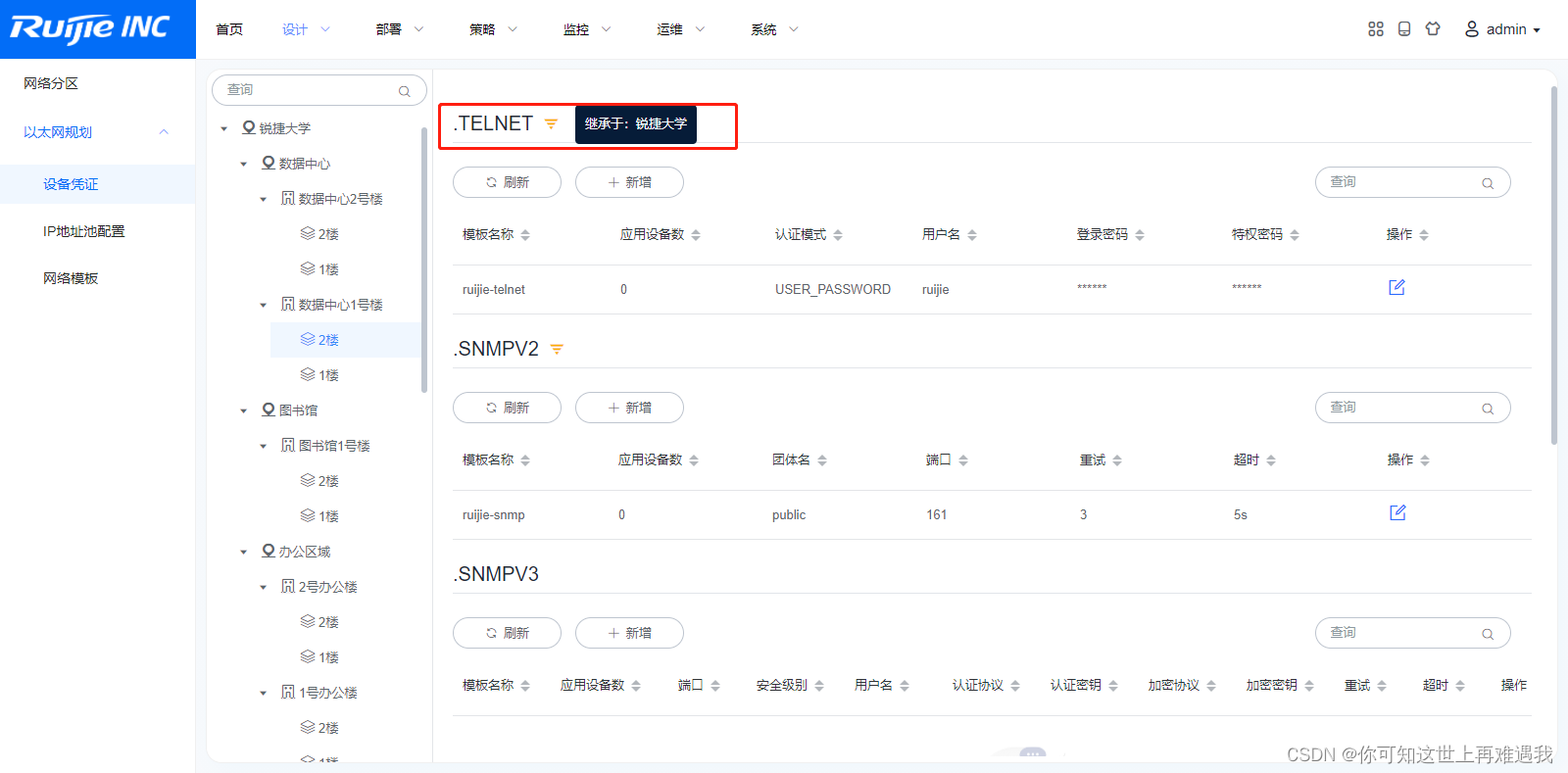

1)设备凭证存在子区域与父区域之间存在继承关系,继承的原则如下

(1)如果只配置了父级区域的设备凭证,而不配置子区域的凭证,那么所有子区域都继承父区域的凭证

(2)多级子区域的情况下,子区域只会继承上一级父区域的设备凭证,而不会继承上上级的凭证

(3)父区域如果修改凭证,那么所有继承该父区域的子区域凭证都将修改

(4)子区域如果修改凭证,那么之前继承的父区域凭证将不会在子区域生效,以子区域修改后的为准

(5)所有凭证,涉及到协议端口号的,都使用默认的即可。

| 设备纳管限制和注意事项 | |

| 1、设备版本如果不是方案指定的版本,若也需要纳管到ONC中,那么该设备不能配置openflow协议,否则会出现转发异常,arp学习异常等情况 | |

| 2、设备如果被添加为“业务XX”的角色,那么必须要使用方案的版本进行协议对接,如果不是方案版本,都统一纳管为“通用XX”角色即可,那么也不能配置openflow协议,否则会出现转发异常,arp学习异常等情况 | |

| 3、友商设备统一纳管为“通用XX”角色 |

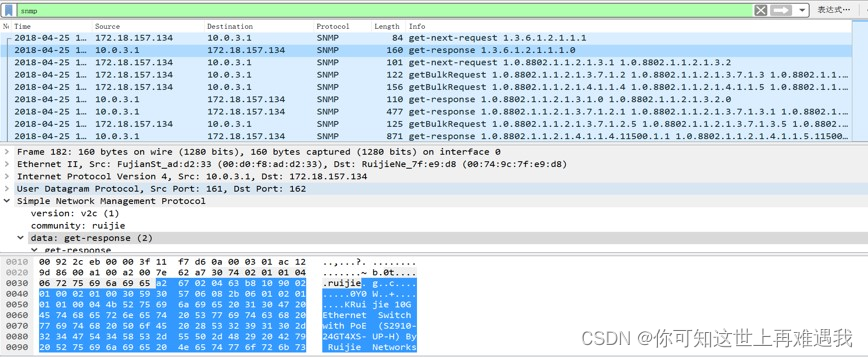

01 【必配】snmp协议

一、原理介绍:

n SNMP 概述

ü 简单网络管理协议 ( SNMP ):用以监测连接到网络上的设备是否有任何引起管理上关注的情况。

ü 1988 年 发展至今,已有三个版本 v1 、 v2 、 v3 (认证加密)

ü 控制者通过 GET 、 GETNEXT 、 GETBULK 获取数据 。

ü 控制者通过 SET 设置数据 。

ü 设备通过 TRAP 和 INFORM 主动回传数据 。

ü 数据: MIB 对象( OID 键值对)

n 优点:协议简单易实现,历史悠久,基本厂商设备都支持。

n 缺点:私有 MIB 库问题,安全性较弱,性能容易瓶颈,表达能力弱, UDP 的不可靠性。

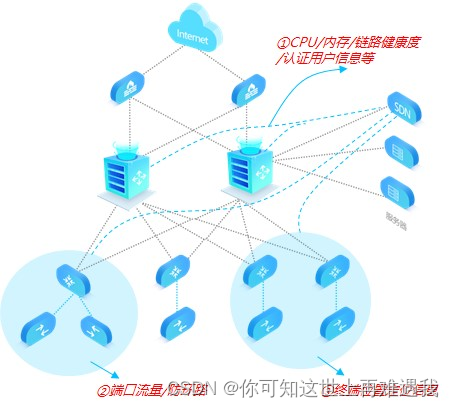

【极简X方案中snmp的作用】

接入、汇聚、核心设备都需要配置snmp与SDN控制器对接。用于实现:

1、CPU/内存/链路健康的/认证用户信息等监控

2、交换机端口流量统计,自动防环路功能

3、非认证终端位置定位信息显示

二、配置解析:

【核心N18K配置】

Ruijie(config)#snmp-server enable version v2c

Ruijie(config)#snmp-server enable version v3

Ruijie(config)#snmp-server if-index persist //固定snmp端口索引值

Ruijie(config)#snmp-server community (key) rw //团体字根据实际配置

Ruijie(config)#snmp-server enable traps

Ruijie (config)#snmp-server host(radius ip) informs version 2c (key) udp-port 161 //INC地址和团体字根据实际配置

Ruijie (config)#snmp-server host (radius ip) informs version 2c (key) // INC地址和团体字根据实际配置

【汇聚交换机配置】

snmp-server community (key) rw

【接入交换机配置】

snmp-server community (key) rw

snmp-server enable traps

snmp-server host (onc-ip) informs version 2c (key) //必配traps,informs

mac-address-table notification //全局使能mac地址消息通告

mac-address-table notification interval (time) //修改mac通告间隔,缺省2s

interface x/x

snmp trap mac-notification added //mac地址添加消息使能

snmp trap mac-notification removed //mac地址删除消息使能

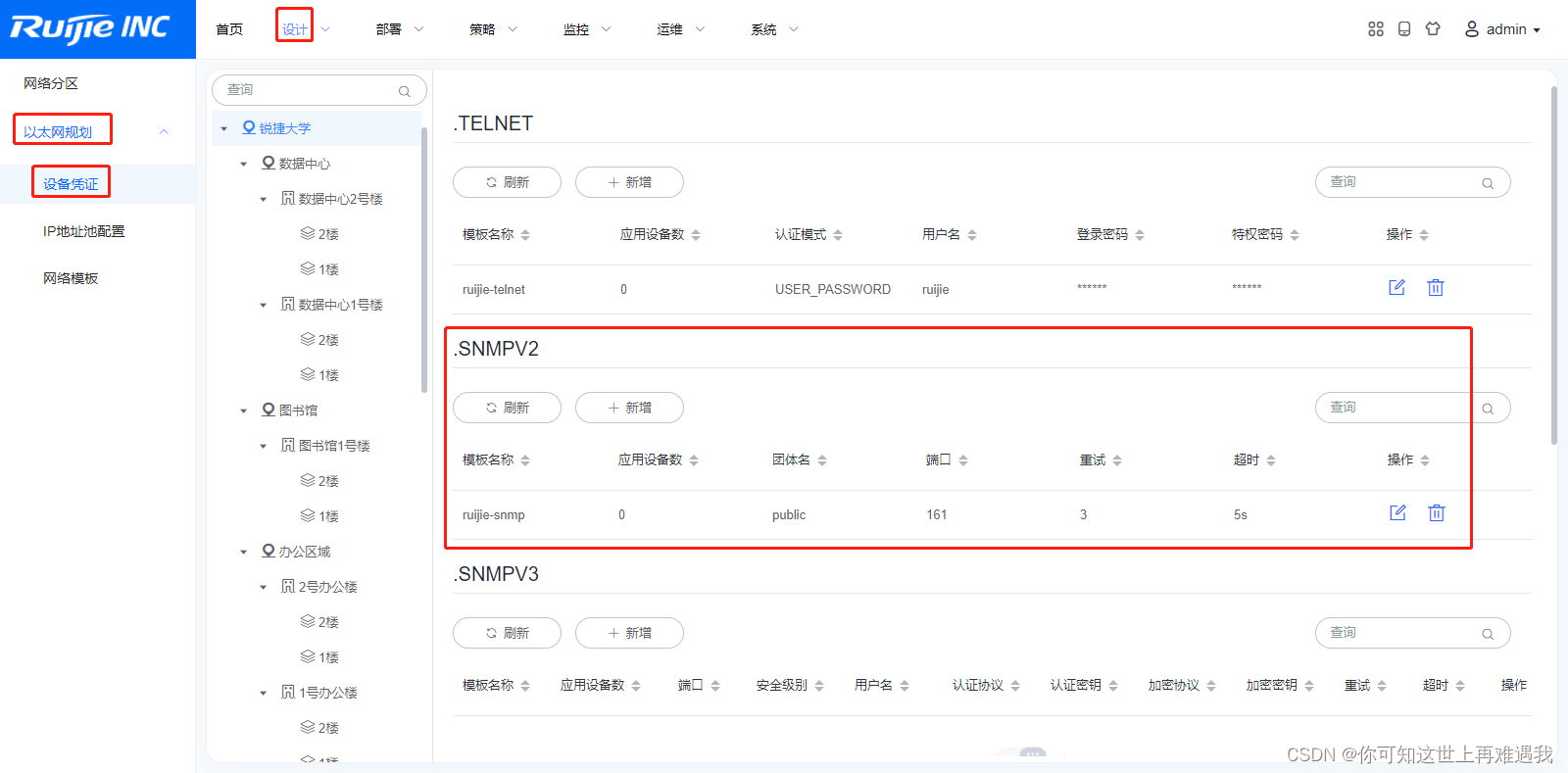

【INC相关配置】

设备凭证是基于分区来配置的,在配置设备凭证前先规划好分区。

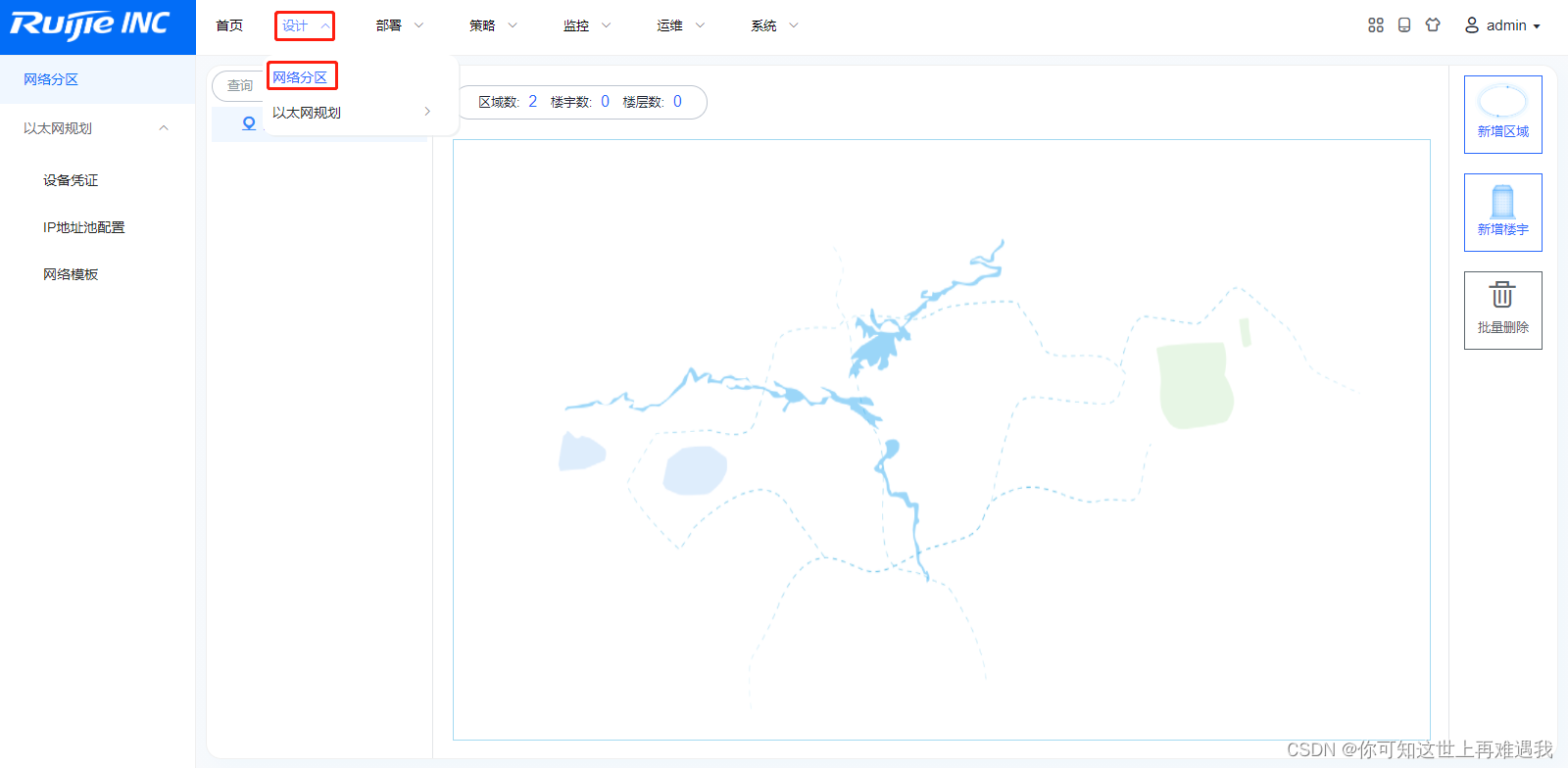

路径:设计--》网络分区

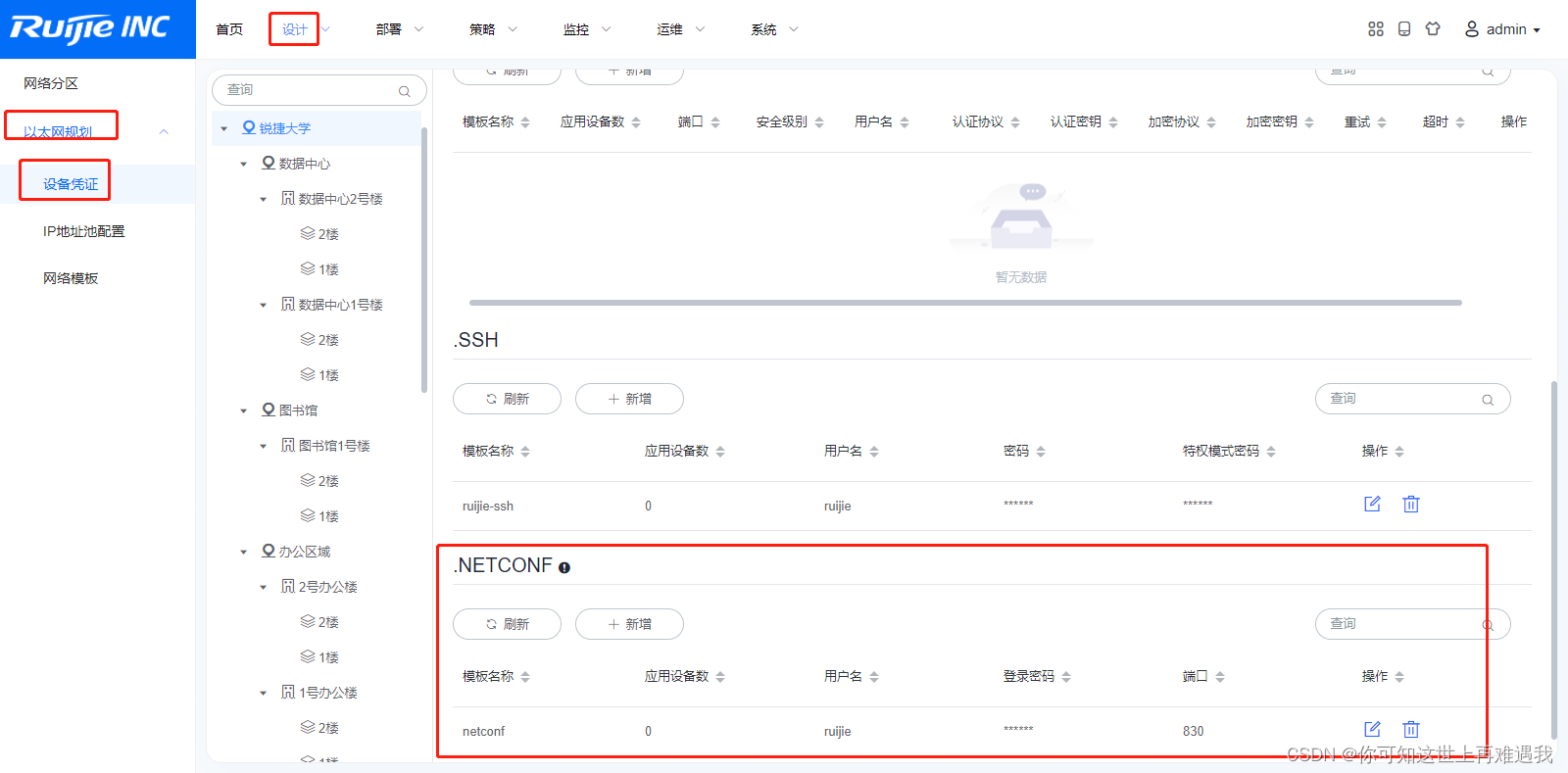

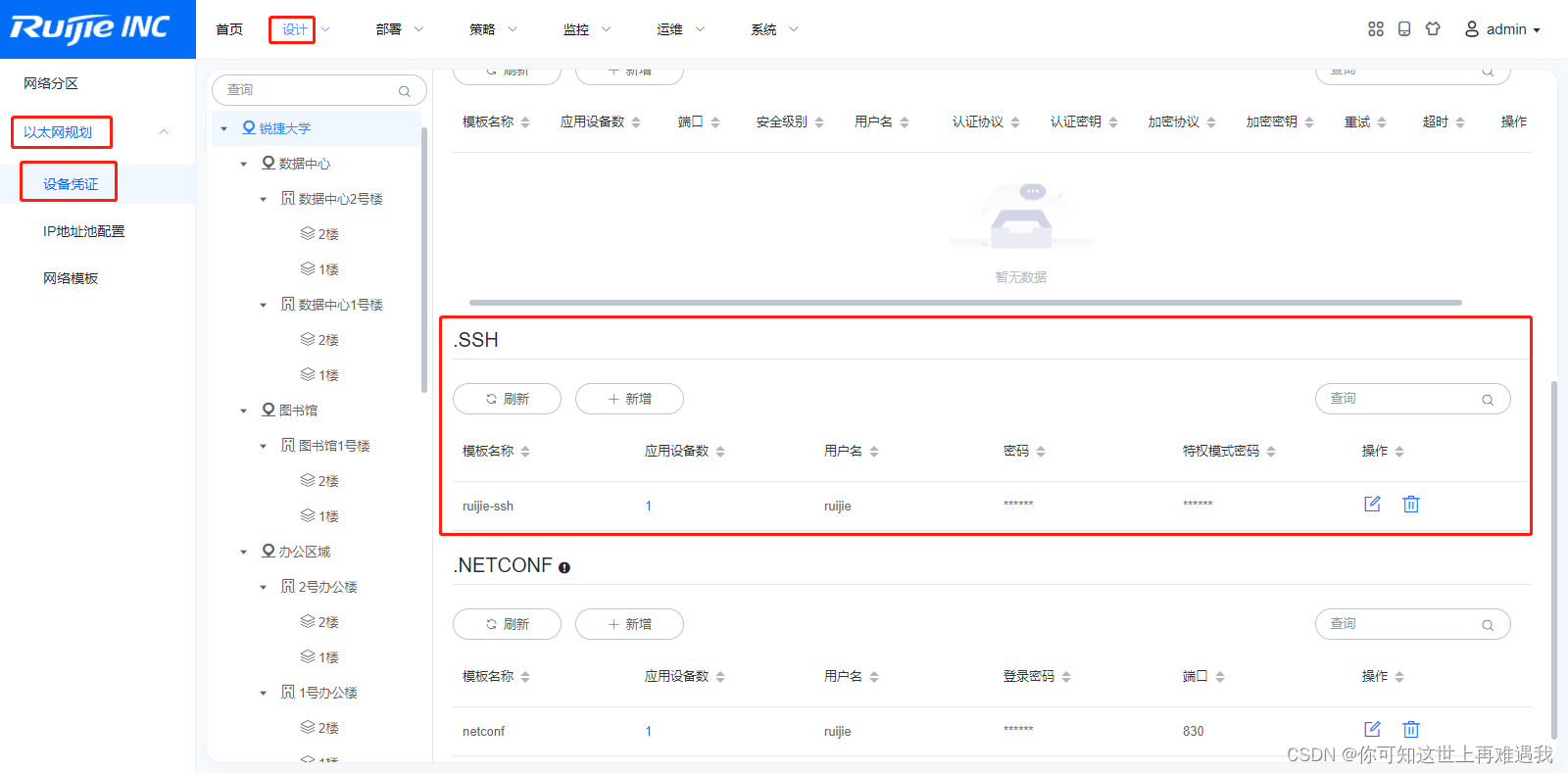

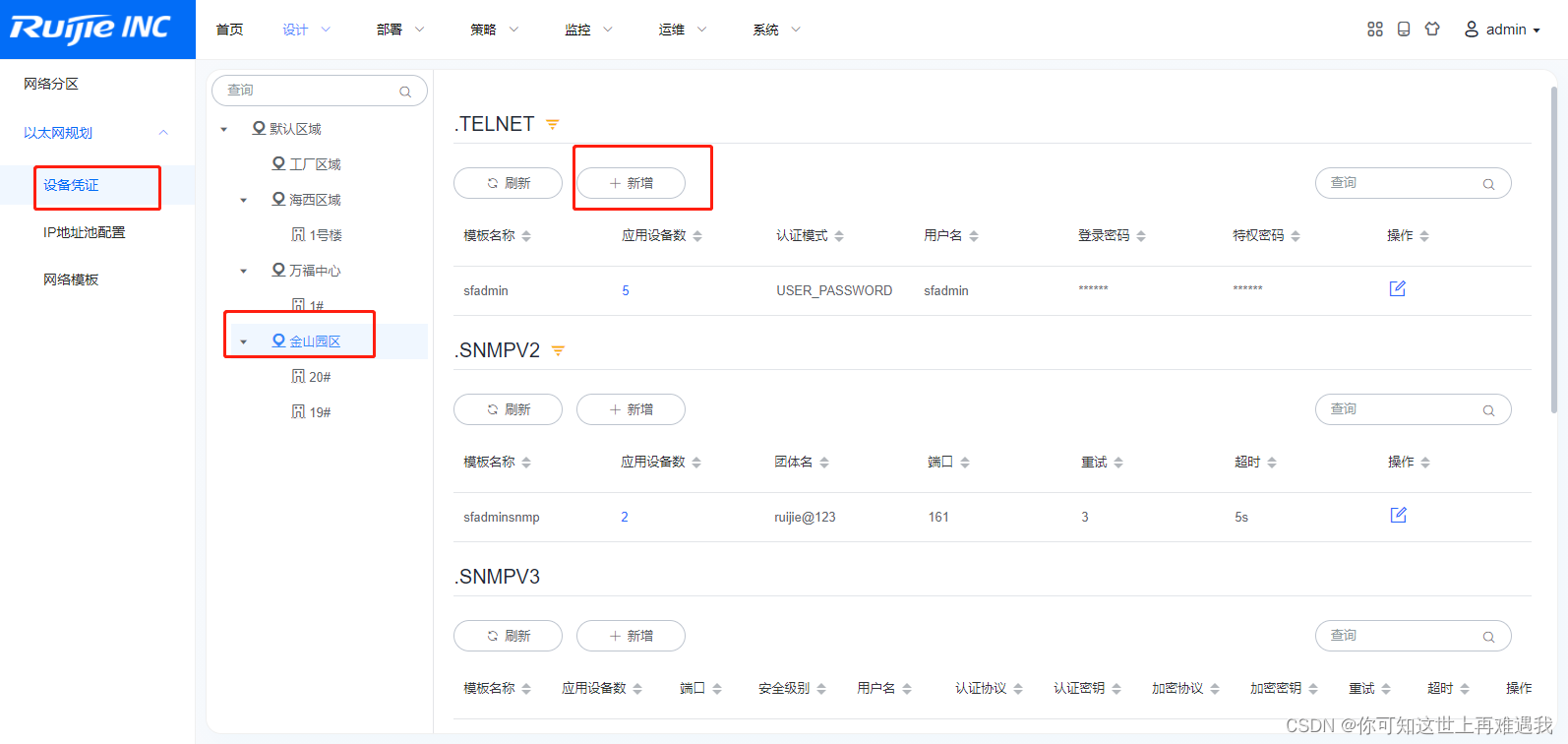

路径:设计--》以太网规划--》设备凭证--》SNMPV2

三、注意事项:

子级区域未配置协议凭证时默认继承父级区域凭证,当子级区域配置协议凭证则使用自身的协议凭证。当添加设备选择区域时,如果该区域配置了协议凭证则使用该区域的协议凭证,否则从父区域选择协议凭证。可以针对某台设备单独 修改snmp,netconf,telnet 等属性修改,配置见后面章节内容。

四、抓包

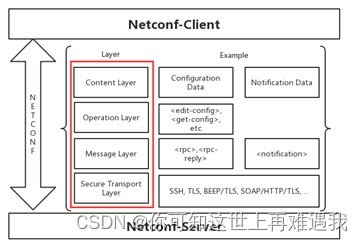

02 【必配】netconf协议

一、原理介绍:

NETCONF-network configuration概述

1)一种网管协议,主要目的是弥补SNMP无法配置设备的不足,希望可以取代SNMP协议,CLI

2)2003年成立netconf工作组,2006年(RFC4741等)成型,2011年(RFC6241等)完善,2014年发展壮大

3)早于SDN产生,初期发展缓慢,后面伴随SDN的火热兴起而焕发新生命

4)NETCONF 协议分成四层:安全传输层,消息层,操作层和内容层

5)配置数据和协议消息都用XML 表示

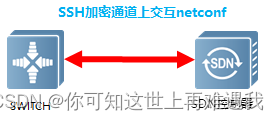

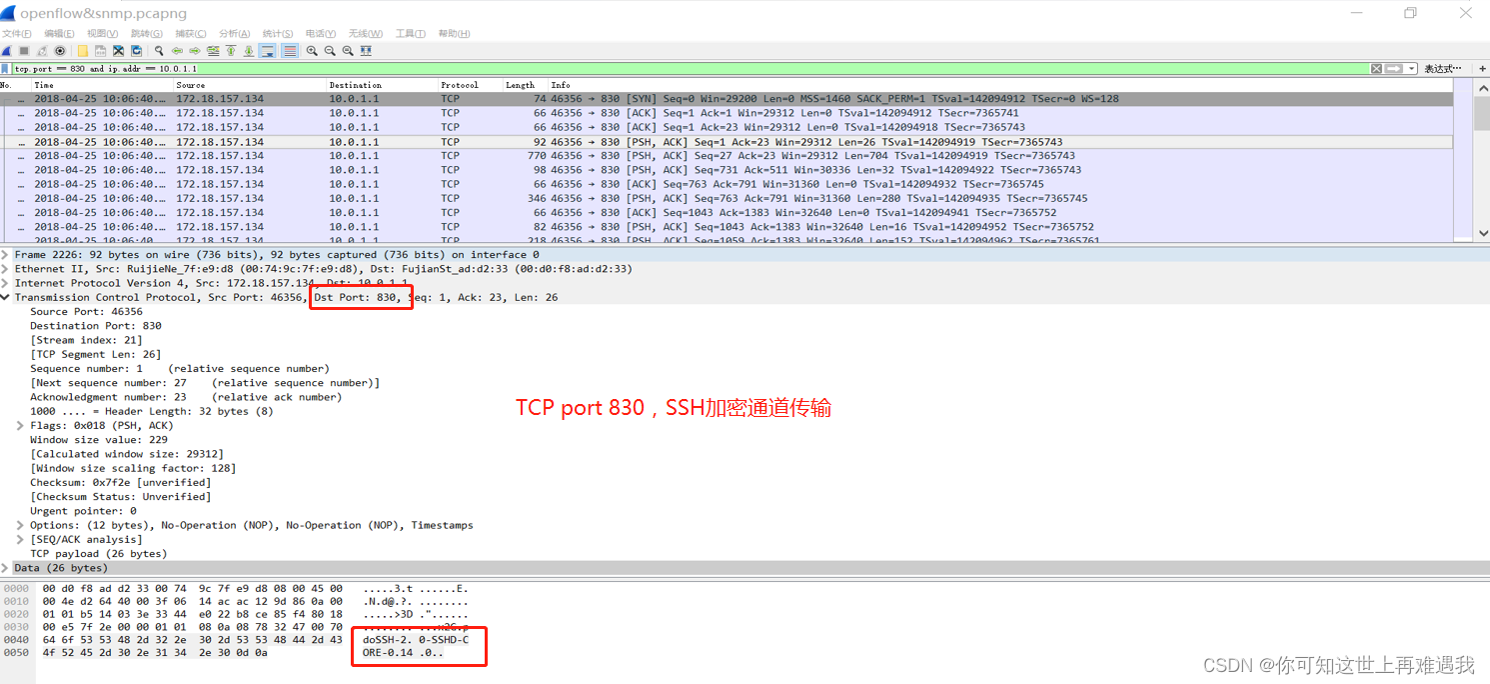

6)当前协议主要通过SSH加密实现传输通道

netconf协议架构:

1)安全传输层

Netconf规定需要安全加密通道,如SSH、TLS等,当前一般用SSH(SDN-controller 连接设备端的TCP dport 830)。

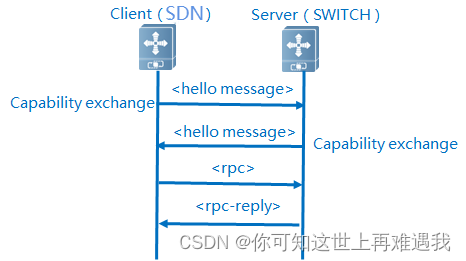

2)消息层(PRC层)

RPC层提供传输协议无关的机制,定义了三种报文类型:hello, rpc和rpc-reply, notification。

hello完成客户端&服务器会话建立能力交换;rpc完成请求和响应数据封装;notification以订阅方式完成消息通知。

3)操作层

netconf全面地定义了9种基础操作。get、get- config用来对设备进行取值操作;edit- config、copy- config、delete- config则是用于配置设备参数;lock和unlock 则是在对设备进行操作时为防止并发产生混乱的锁行为,close- session和kill- session则结束一个会话。

4)内容层

Netconf使用YANG对数据建模,使用XML传输数据。

【极简X方案中netconf的作用】

1、INC下发配置给设备,比如业务子网,DHCP,准入管控,安全策略,环路检测等功能

二、配置详解:

【设备端配置】

N18K(config)#enable service ssh-server //全局使能ssh server

N18K(config)#username key password key //配置ssh用的账号密码

N18K(config)#crypto key generate dsa //加密方式选择DSA或者RSA均可

% You already have DSA keys.

% Do you really want to replace them? [yes/no]:y

Choose the size of the rsa key modulus in the range of 512 to 2048

and the size of the dsa key modulus in the range of 360 to 2048 for your

Signature Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]:

% Generating 512 bit DSA keys ...[ok]

推荐方式一:vty指定采用本地的用户名+密码登入,可以ssh就可以实验配置的username+password的账号连接设备

N18K(config)#line vty 0 4

N18K(config-line)#login local

//注意:如果ONC是3台以上的集群,由于集群ONC的SSH连接,默认就占用了3个以上的vty线路,因此为了不影响普通网管登入,vty建议配置0 6

方式二:vty指定仅password方式校验,则ssh或者onc只能使用vty下面配置的pwd密码进入登入了(用户名随意),而不能采用全局配置的username+password账号连接设备

N18K(config)#line vty 0 4

N18K(config-line)#password pwd

//注意:如果ONC是3台以上的集群,由于集群ONC的SSH连接,默认就占用了3个以上的vty线路,因此为了不影响普通网管登入,vty建议配置0 6

【INC相关配置】

路径:设计--》网络设置--》设备凭证--》NETCONF

【状态信息查看】

N18K#show tcp connect

Number Local Address Foreign Address State Process name

8 10.0.1.1:830 172.18.157.134:46356 ESTABLISHED rg-sshd

ps:Netconf当前仅能通过rg-sshd进程的tcp(established)状态来确认是否成功

三、注意事项:

子级区域未配置协议凭证时默认继承父级区域凭证,当子级区域配置协议凭证则使用自身的协议凭证。当添加设备选择区域时,如果该区域配置了协议凭证则使用该区域的协议凭证,否则从父区域选择协议凭证。可以针对某台设备单独 修改snmp,netconf,telnet 等属性修改,配置见后面章节内容。

四、抓包

03 【必配】openflow协议

一、原理介绍:

【起源】

1、起源于斯坦福大学的“Clean Slate”计划,2007年被提出。

2、2008年成立OpenFlow论坛,由该论坛推广OpenFlow。

3、2011年成立ONF,后续OpenFlow合并到ONF中统一管理。

【标准化组织】

1、ONF(Open Networking Foundation)成立于2011年

2、定义了控制与转发分离的概念

3、创造了标准控制协议Openflow

4、创造了与其相适配的协议转换芯片

5、创造了SDN基础体系框架

6、发布了OpenFlow1.1, 1.2, 1.3, 1.4, 1.5标准,目前业界支持最广泛是OpenFlow v1.3协议。

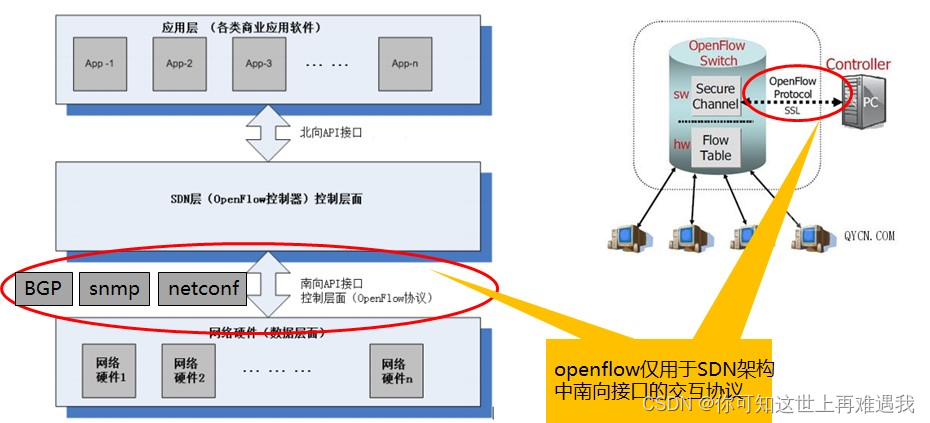

【openflow仅用于SDN架构中南向接口的交互协议】

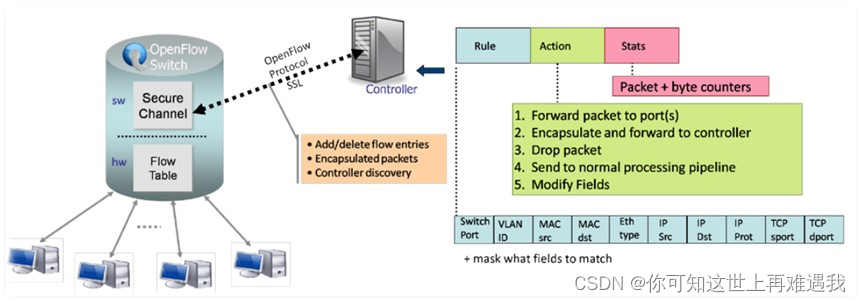

【Openflow的流表】

Ruijie#show of flowtable

/******************* openflow flow table[0]---flow number[1] ********************/

{table="0", duration_sec="1000", priority="500", flags ="0x0",idle_timeout="0", hard_timeout="0", cookie="0xdbd96e68a0000", packet_count="29", byte_count="1972".match=oxm{eth_type="0x806", arp_spa="10.3.1.0", arp_sha_mask="255.255.255.0"} instructions=[apply{acts=[output{port="controller", max_len="65535"}, output{port="normal"}]}]}

xid=129222, sync_flag=0x0, ss_index=0x1

匹配域:源IP为10.3.1.0/24的arp报文

动作:送到ONC控制器处理

计数:报文命中29

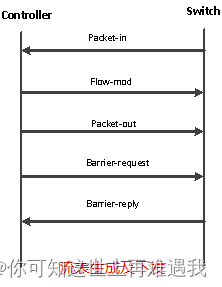

【Openflow的报文】

1、Controller-to-Switch

–由控制器发起、设备端接收并处理的消息,这些消息主要由控制器用来对设备端进行状态查询和修改配置等操作。

2、Asynchronous

–由设备端发送给控制器、用来通知设备端上发生的某些异步事件的消息

3、Symmetric

–由设备端或者控制器发起

【极简X方案中openflow的作用】

1、准入管控功能中针对管控网段的ARP流表的匹配

2、业务网关设备与SDN控制器间ARP packin packout报文的交互

二、配置解析:

【设备端配置】

N18K(config)#of controller-ip (inc-ip) port 6653 interface (loopback 0)

//指定inc的ip地址及本端的出接口

SDN控制器为三台集群时候,需要配置of 命令3条,指定3个inc ip

【INC相关配置】

openflow 显示连接成功

注意:ONC2.0/INC-PRO版本中,openflow协议可以自动发现设备,但是不会在设备管理界面显示出来,可以直接到SC的配置页面去配置SC,这时候可以选择自动发现的openflow交换机。如果需要做完全纳管,并且监控设备状态,建议将四个协议都配置上去。

openflow显示连接失败:表示协议连接失败

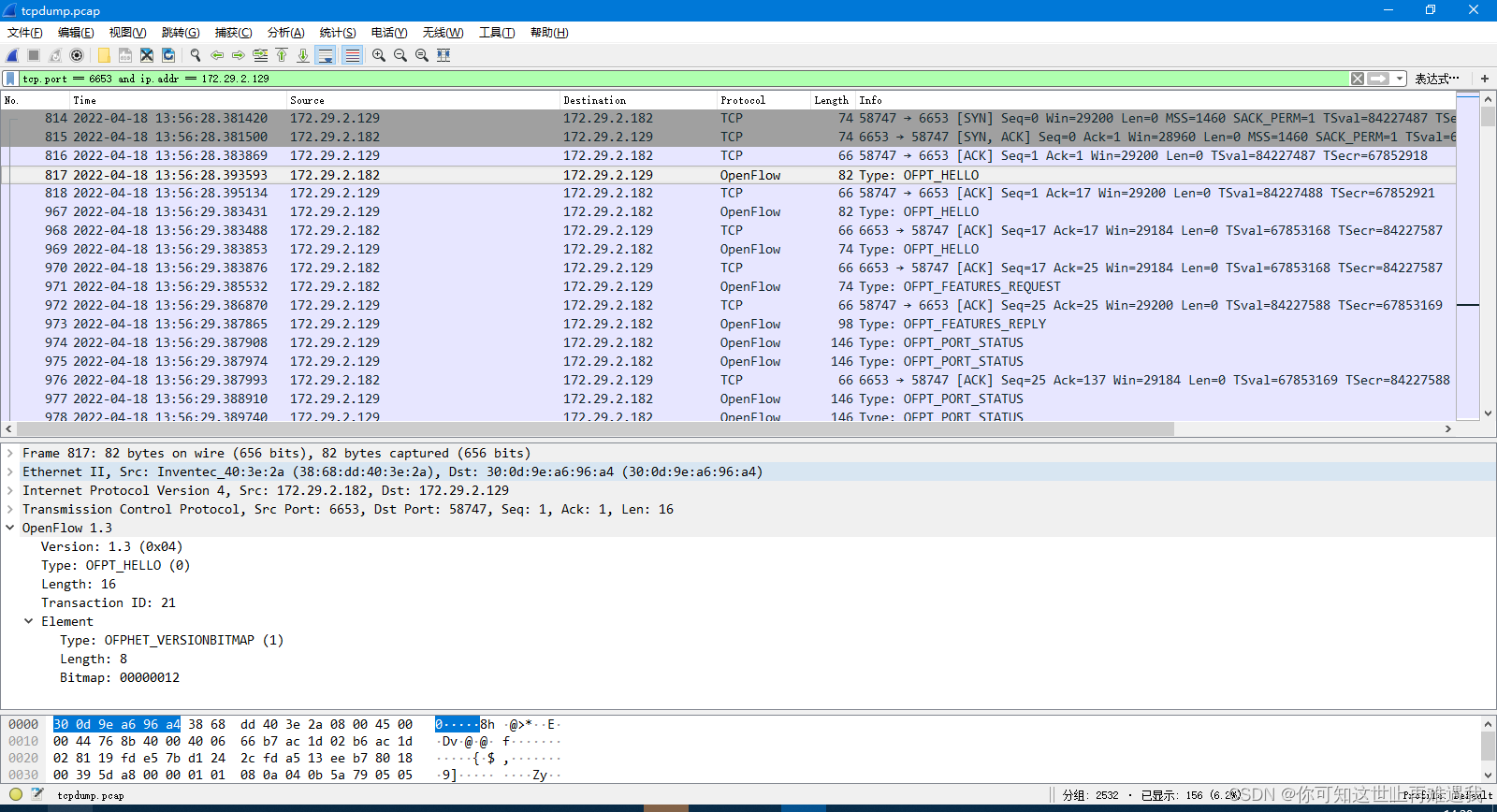

【状态信息查看】

N18K#show of

version:openflow1.3, controller[0]:tcp:172.29.2.182 port 6653 interface Loopback 0, main is connected, aux is disable, role is master.

Current controller mode : multiple.

Current packet process mode : Lookup all flow.

Datapath

172.29.2.182:INC的IP地址

TCP port 6653:Openflow TCP协议目的端口

connect:控制器与设备连接建立成功

disconnect:控制器与设备失去连接

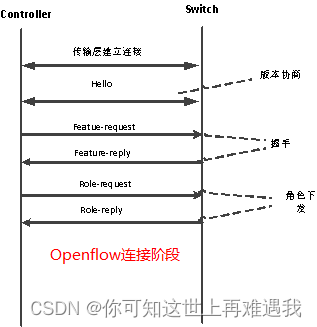

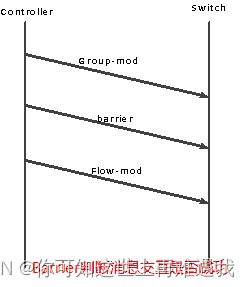

三、报文

04 【必配】SSH协议

一、原理介绍:

SSH概述

SSH 为 Secure Shell 的缩写,由 IETF 的网络小组(Network Working Group)所制定;SSH 为建立在应用层基础上的安全协议。SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。SSH最初是UNIX系统上的一个程序,后来又迅速扩展到其他操作平台。SSH在正确使用时可弥补网络中的漏洞。SSH客户端适用于多种平台。几乎所有UNIX平台—包括HP-UX、Linux、AIX、Solaris、Digital UNIX、Irix,以及其他平台,都可运行SSH。

netconf协议架构:

传输层协议 [SSH-TRANS]

提供了服务器认证,保密性及完整性。此外它有时还提供压缩功能。 SSH-TRANS 通常运行在TCP/IP连接上,也可能用于其它可靠数据流上。 SSH-TRANS 提供了强力的加密技术、密码主机认证及完整性保护。该协议中的认证基于主机,并且该协议不执行用户认证。更高层的用户认证协议可以设计为在此协议之上。

用户认证协议 [SSH-USERAUTH]

用于向服务器提供客户端用户鉴别功能。它运行在传输层协议 SSH-TRANS 上面。当SSH-USERAUTH 开始后,它从低层协议那里接收会话标识符(从第一次密钥交换中的交换哈希H )。会话标识符唯一标识此会话并且适用于标记以证明私钥的所有权。 SSH-USERAUTH 也需要知道低层协议是否提供保密性保护。

连接协议 [SSH-CONNECT]

将多个加密隧道分成逻辑通道。它运行在用户认证协议上。它提供了交互式登录话路、远程命令执行、转发 TCP/IP 连接和转发 X11 连接。

【极简X方案中SSH的作用】

1、ONC通过SSH登录设备,获取设备运行状态,包括cpu、内存、接口利用率等信息

2、为NETCONF协议的传输建立通道

二、配置详解:

【设备端配置】

N18K(config)#enable service ssh-server //全局使能ssh server

N18K(config)#username key password key //配置ssh用的账号密码

N18K(config)#crypto key generate dsa //加密方式选择DSA或者RSA均可

% You already have DSA keys.

% Do you really want to replace them? [yes/no]:y

Choose the size of the rsa key modulus in the range of 512 to 2048

and the size of the dsa key modulus in the range of 360 to 2048 for your

Signature Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]:

% Generating 512 bit DSA keys ...[ok]

推荐方式一:vty指定采用本地的用户名+密码登入,可以ssh就可以实验配置的username+password的账号连接设备

N18K(config)#line vty 0 4

N18K(config-line)#login local

//注意:如果INC是3台以上的集群,由于集群ONC的SSH连接,默认就占用了3个以上的vty线路,因此为了不影响普通网管登入,vty建议配置0 6

方式二:vty指定仅password方式校验,则ssh或者inc只能使用vty下面配置的pwd密码进入登入了(用户名随意),而不能采用全局配置的username+password账号连接设备

N18K(config)#line vty 0 4

N18K(config-line)#password pwd

//注意:如果INC是3台以上的集群,由于集群ONC的SSH连接,默认就占用了3个以上的vty线路,因此为了不影响普通网管登入,vty建议配置0 6

【INC相关配置】

路径:设计--》以太网规划--》设备凭证--》SSH

【状态信息查看】

N18K#show tcp connect

Number Local Address Foreign Address State Process name

8 10.0.1.1:22 172.18.157.134:46356 ESTABLISHED rg-sshd

ps:Netconf当前仅能通过rg-sshd进程的tcp(established)状态来确认是否成功

三、注意事项:

子级区域未配置协议凭证时默认继承父级区域凭证,当子级区域配置协议凭证则使用自身的协议凭证。当添加设备选择区域时,如果该区域配置了协议凭证则使用该区域的协议凭证,否则从父区域选择协议凭证。可以针对某台设备单独 修改snmp,netconf,telnet 等属性修改,配置见后面章节内容。

05 telnet协议

一、原理介绍:

SSH概述

SSH 为 Secure Shell 的缩写,由 IETF 的网络小组(Network Working Group)所制定;SSH 为建立在应用层基础上的安全协议。SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。SSH最初是UNIX系统上的一个程序,后来又迅速扩展到其他操作平台。SSH在正确使用时可弥补网络中的漏洞。SSH客户端适用于多种平台。几乎所有UNIX平台—包括HP-UX、Linux、AIX、Solaris、Digital UNIX、Irix,以及其他平台,都可运行SSH。

netconf协议架构:

传输层协议 [SSH-TRANS]

提供了服务器认证,保密性及完整性。此外它有时还提供压缩功能。 SSH-TRANS 通常运行在TCP/IP连接上,也可能用于其它可靠数据流上。 SSH-TRANS 提供了强力的加密技术、密码主机认证及完整性保护。该协议中的认证基于主机,并且该协议不执行用户认证。更高层的用户认证协议可以设计为在此协议之上。

用户认证协议 [SSH-USERAUTH]

用于向服务器提供客户端用户鉴别功能。它运行在传输层协议 SSH-TRANS 上面。当SSH-USERAUTH 开始后,它从低层协议那里接收会话标识符(从第一次密钥交换中的交换哈希H )。会话标识符唯一标识此会话并且适用于标记以证明私钥的所有权。 SSH-USERAUTH 也需要知道低层协议是否提供保密性保护。

连接协议 [SSH-CONNECT]

将多个加密隧道分成逻辑通道。它运行在用户认证协议上。它提供了交互式登录话路、远程命令执行、转发 TCP/IP 连接和转发 X11 连接。

【极简X方案中SSH的作用】

1、INC通过SSH登录设备,获取设备运行状态,包括cpu、内存、接口利用率等信息

2、为NETCONF协议的传输建立通道

二、配置详解:

【设备端配置】

N18K(config)#enable service ssh-server //全局使能ssh server

N18K(config)#username key password key //配置ssh用的账号密码

N18K(config)#crypto key generate dsa //加密方式选择DSA或者RSA均可

% You already have DSA keys.

% Do you really want to replace them? [yes/no]:y

Choose the size of the rsa key modulus in the range of 512 to 2048

and the size of the dsa key modulus in the range of 360 to 2048 for your

Signature Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]:

% Generating 512 bit DSA keys ...[ok]

推荐方式一:vty指定采用本地的用户名+密码登入,可以ssh就可以实验配置的username+password的账号连接设备

N18K(config)#line vty 0 4

N18K(config-line)#login local

//注意:如果ONC是3台以上的集群,由于集群ONC的SSH连接,默认就占用了3个以上的vty线路,因此为了不影响普通网管登入,vty建议配置0 6

方式二:vty指定仅password方式校验,则ssh或者onc只能使用vty下面配置的pwd密码进入登入了(用户名随意),而不能采用全局配置的username+password账号连接设备

N18K(config)#line vty 0 4

N18K(config-line)#password pwd

//注意:如果ONC是3台以上的集群,由于集群ONC的SSH连接,默认就占用了3个以上的vty线路,因此为了不影响普通网管登入,vty建议配置0 6

【INC相关配置】

路径:设计--》以太网规划--》设备凭证--》SSH

【状态信息查看】

N18K#show tcp connect

Number Local Address Foreign Address State Process name

8 10.0.1.1:22 172.18.157.134:46356 ESTABLISHED rg-sshd

ps:Netconf当前仅能通过rg-sshd进程的tcp(established)状态来确认是否成功

三、注意事项:

子级区域未配置协议凭证时默认继承父级区域凭证,当子级区域配置协议凭证则使用自身的协议凭证。当添加设备选择区域时,如果该区域配置了协议凭证则使用该区域的协议凭证,否则从父区域选择协议凭证。可以针对某台设备单独 修改snmp,netconf,telnet 等属性修改,配置见后面章节内容。

06 SDN控制器纳管设备配置举例

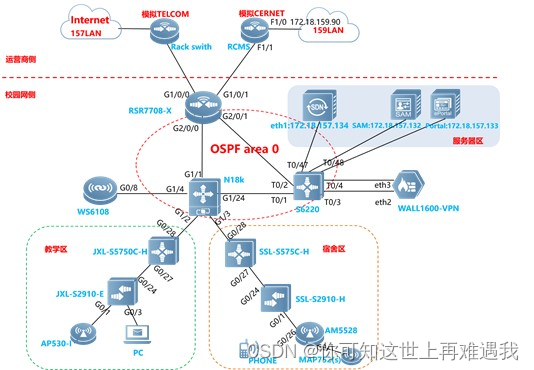

一、网络拓扑

二、需求

控制器需要对设备能管理 , 包括对设备的信息查看、建立 openflow/netconf/snmp 等连接。

三、配置步骤概述

1、访问https://ip:8089/onc,用户/密码【默认为admin/rgsdn】登录Web控制器首页

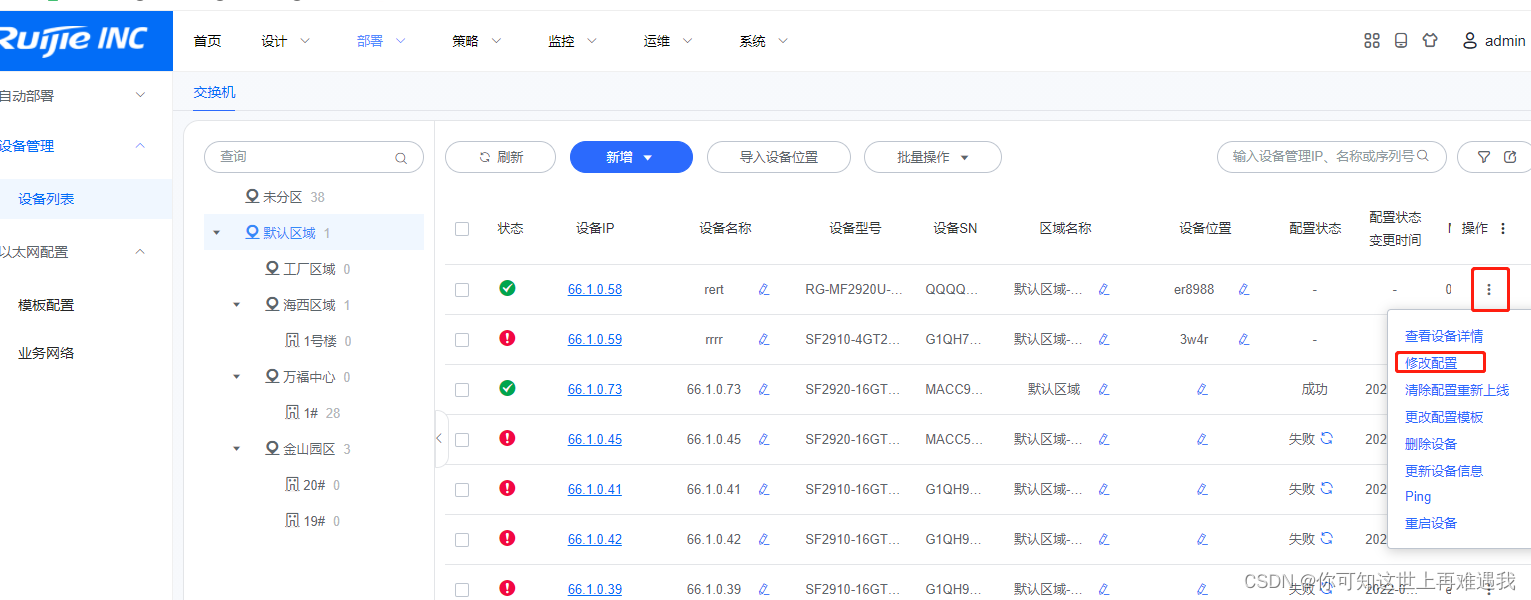

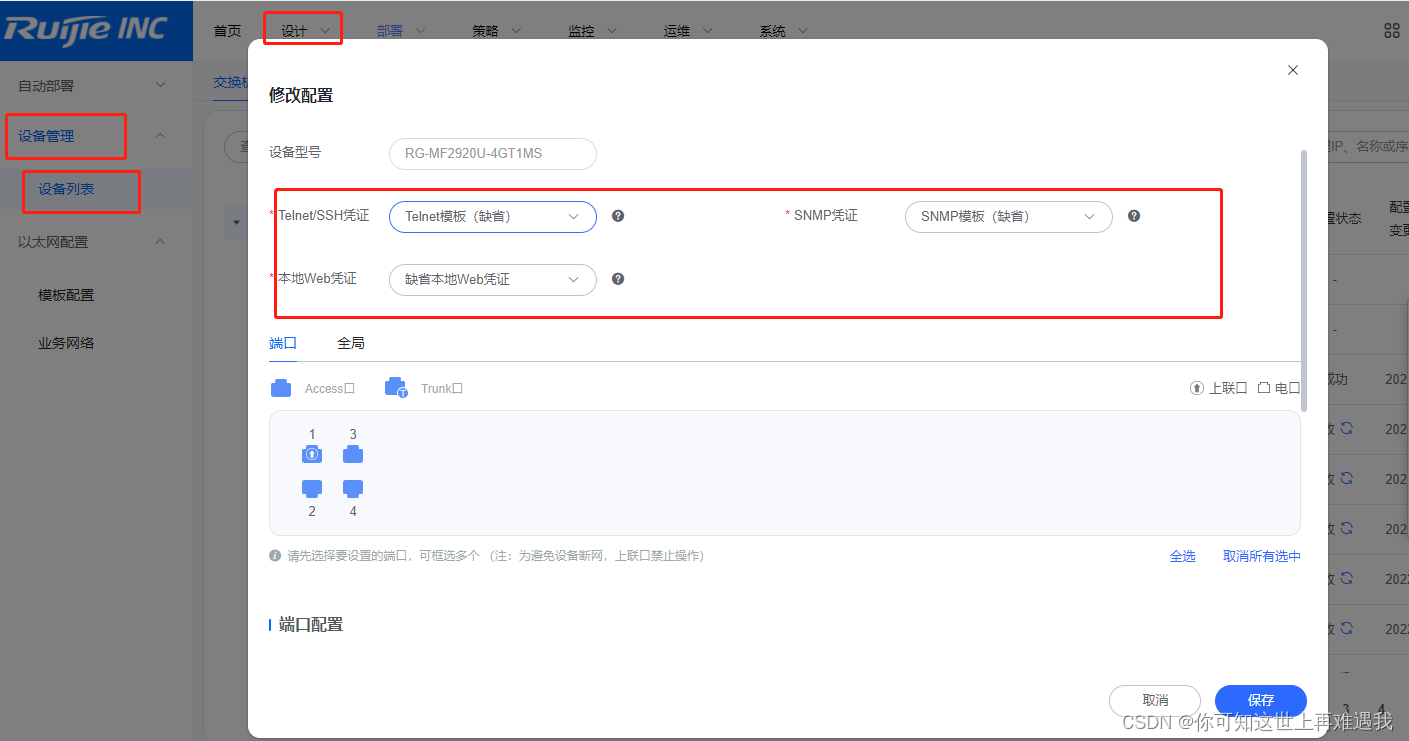

2、点击上侧菜单【设计】,在展开的二级菜单中点击【网络分区】进入网络分区页面,根据物理位置划分区域(如:根据楼宇划分区域,1号楼、2号楼等),分区可以划分为区域、楼宇、楼层。

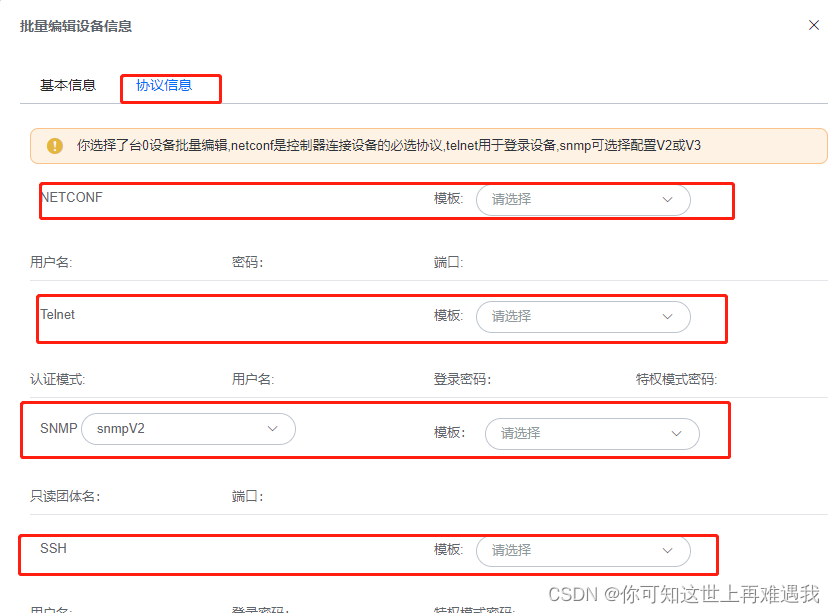

3、点击上侧菜单【设计】,在展开的二级菜单中点击【网络设置】进入网络设置页面,点击【设备凭证】页面配置基于区域的设备凭证:对netconf默认配置进行用户名密码配置、snmpv2进行团体名配置、telnet配置模板进行用户名密码配置

注:此处的配置为基于区域的公共属性,需要与网络设备配置一致,若有不一致的配置则需要对单台设备进行属性配置修改

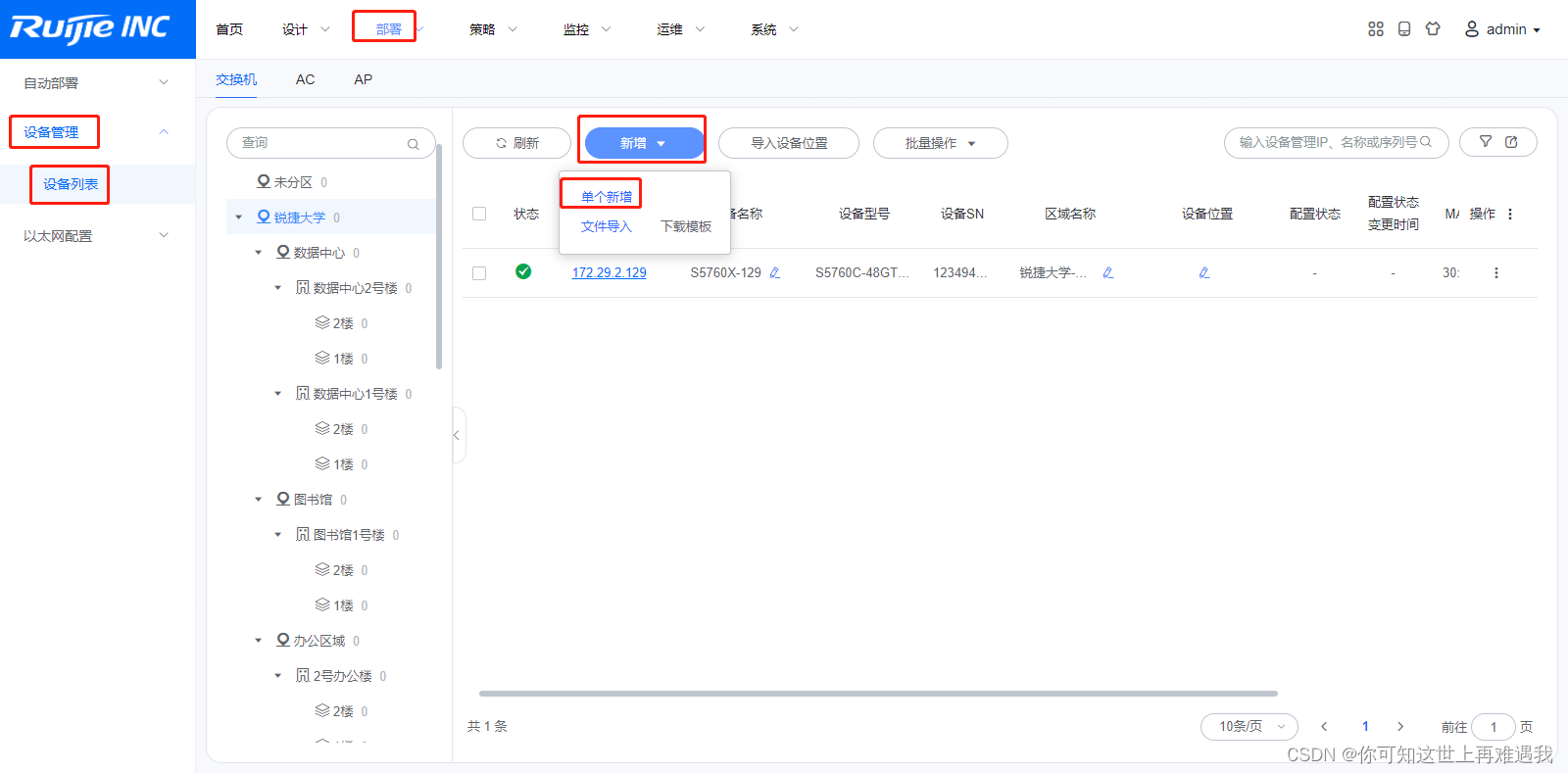

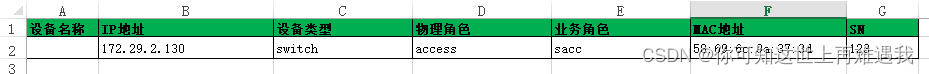

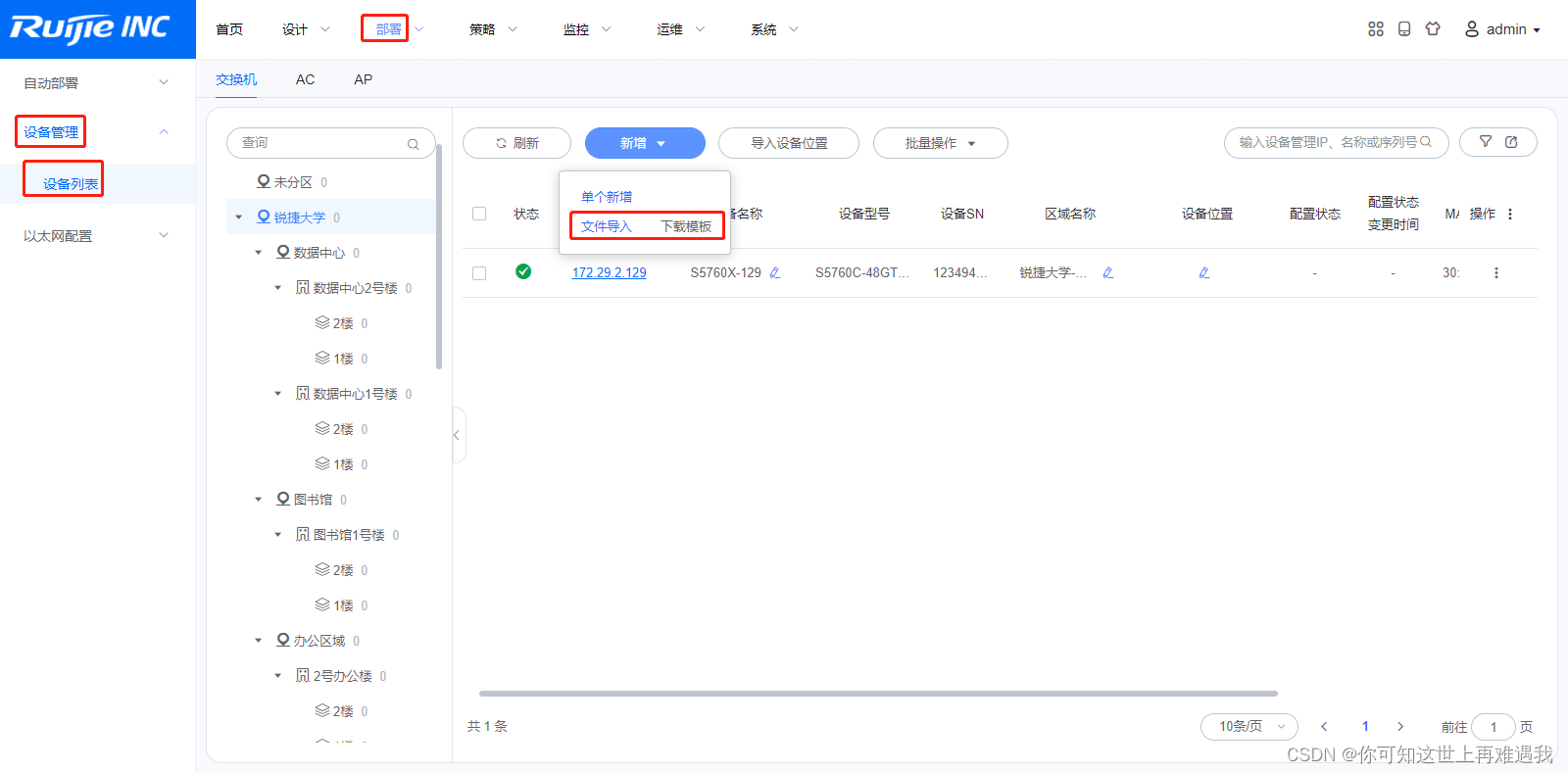

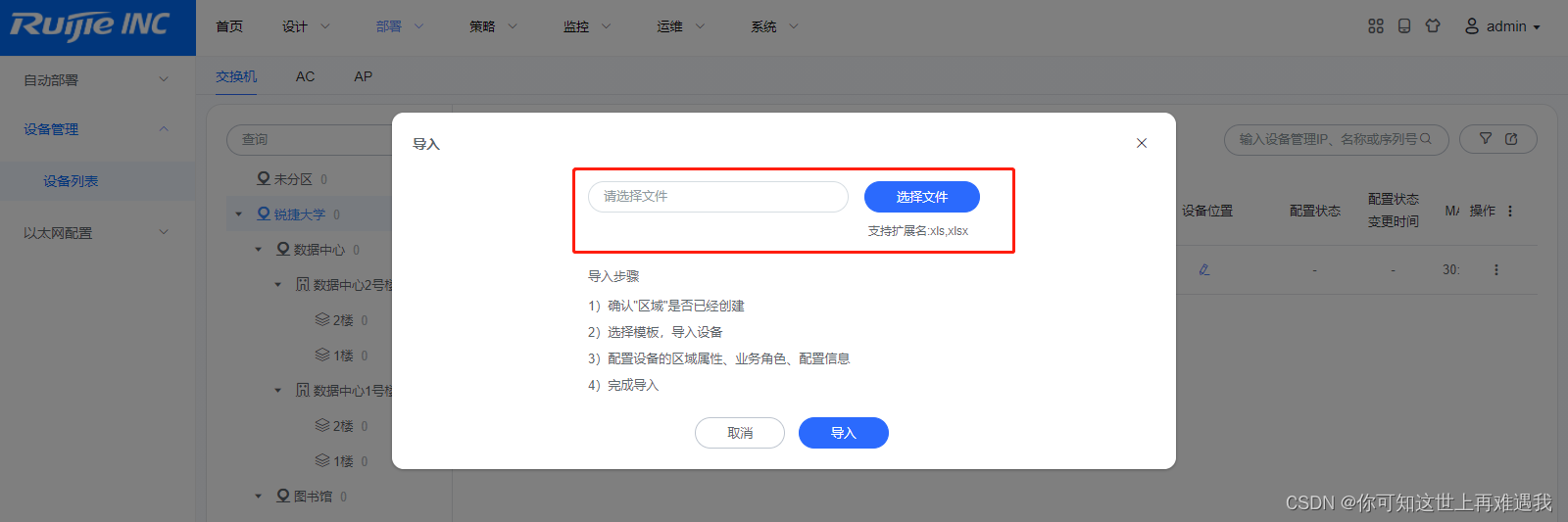

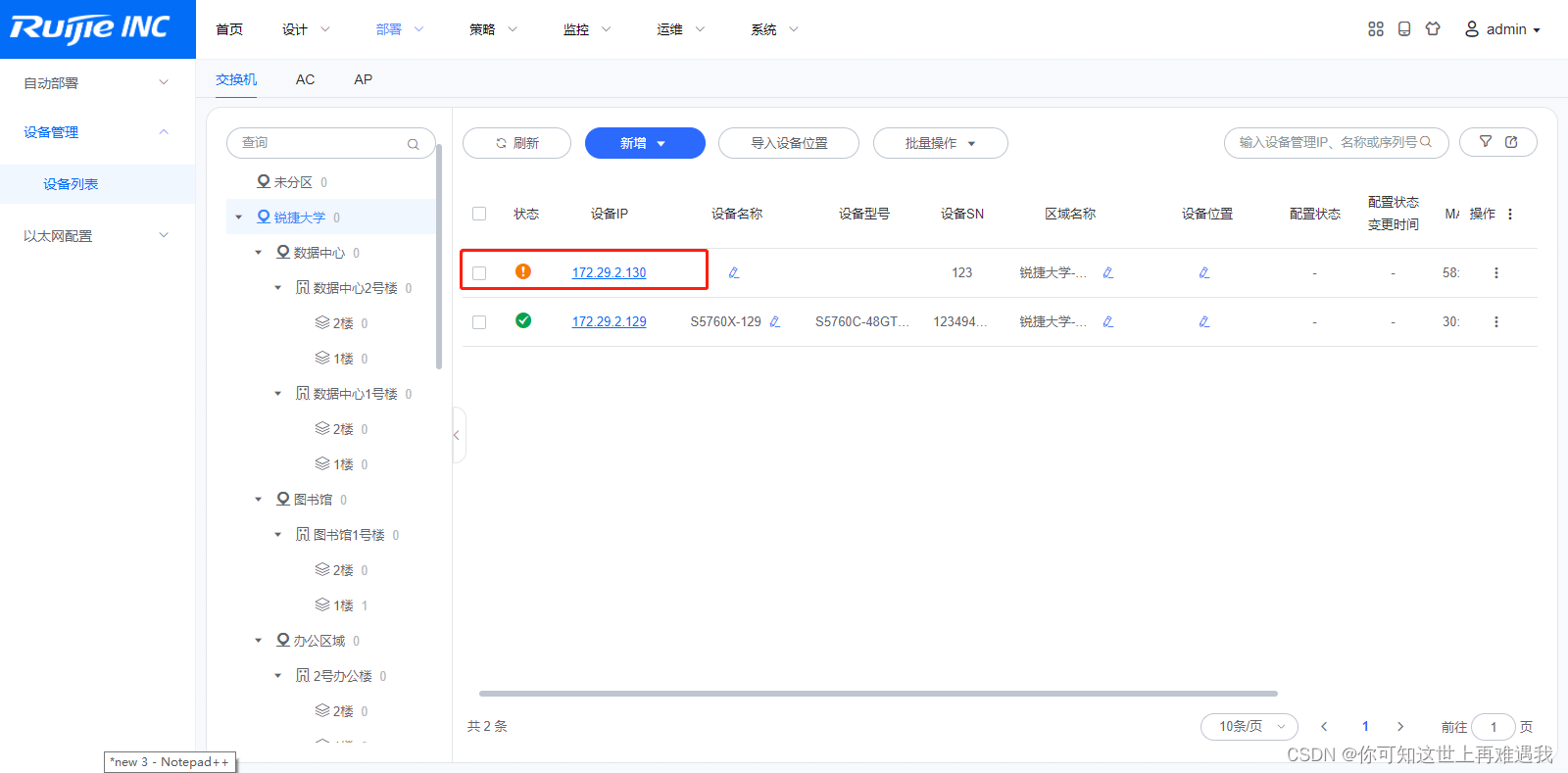

4、点击上侧菜单【部署】,在展开的二级菜单中点击【设备管理】进入设备管理页面,点击“新增”按钮,可选择“单个新增”或“文件导入”。填写相应的内容。

注:添加其余非业务接入设备,如汇聚/核心设备,设备类型选择通用网络设备

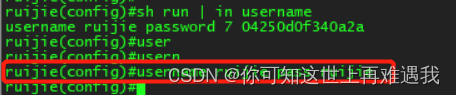

1、设备配置

aaa new-model

aaa authentication login default local

username ruijie2018 password ruijie2018

enable service ssh-server //【必配】开启ssh登录服务,设备和控制器建立netconf协议连接

crypto key generate rsa //产生SSH秘钥

snmp-server community ruijie2018 rw //【必配】设备和控制器建立snmp协议连接

of controller-ip 172.18.31.3 port 6653 interface VLAN 31 //【必配】设备和控制器建立openflow协议连接,172.18.31.3为控制器

2、控制器配置

3、批量导入其他设备,支持SDN功能的汇聚,接入交换机设备类型选择为业务汇聚,业务接入,不支持SDN功能的设备选择设备类型为通用网络设备

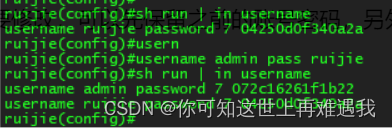

4、控制器单独修改某台设备对应的snmp、netconf,telnet协议属性值

点击设备名或者设备IP跳转到设备全景

点击协议链接信息的编辑按钮,选择各个协议的模板,如果是自定义模板则手动输入设备凭证信息。

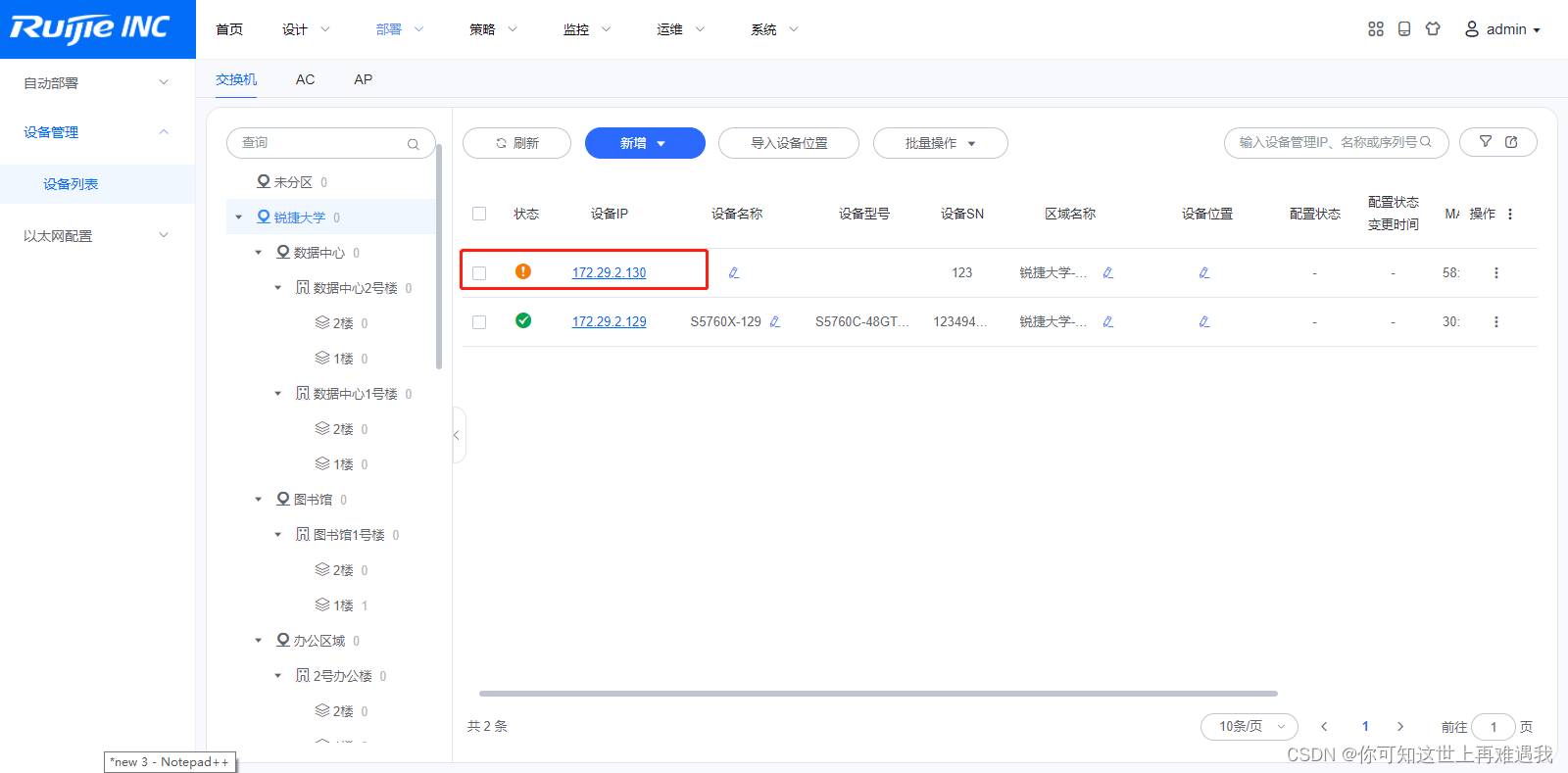

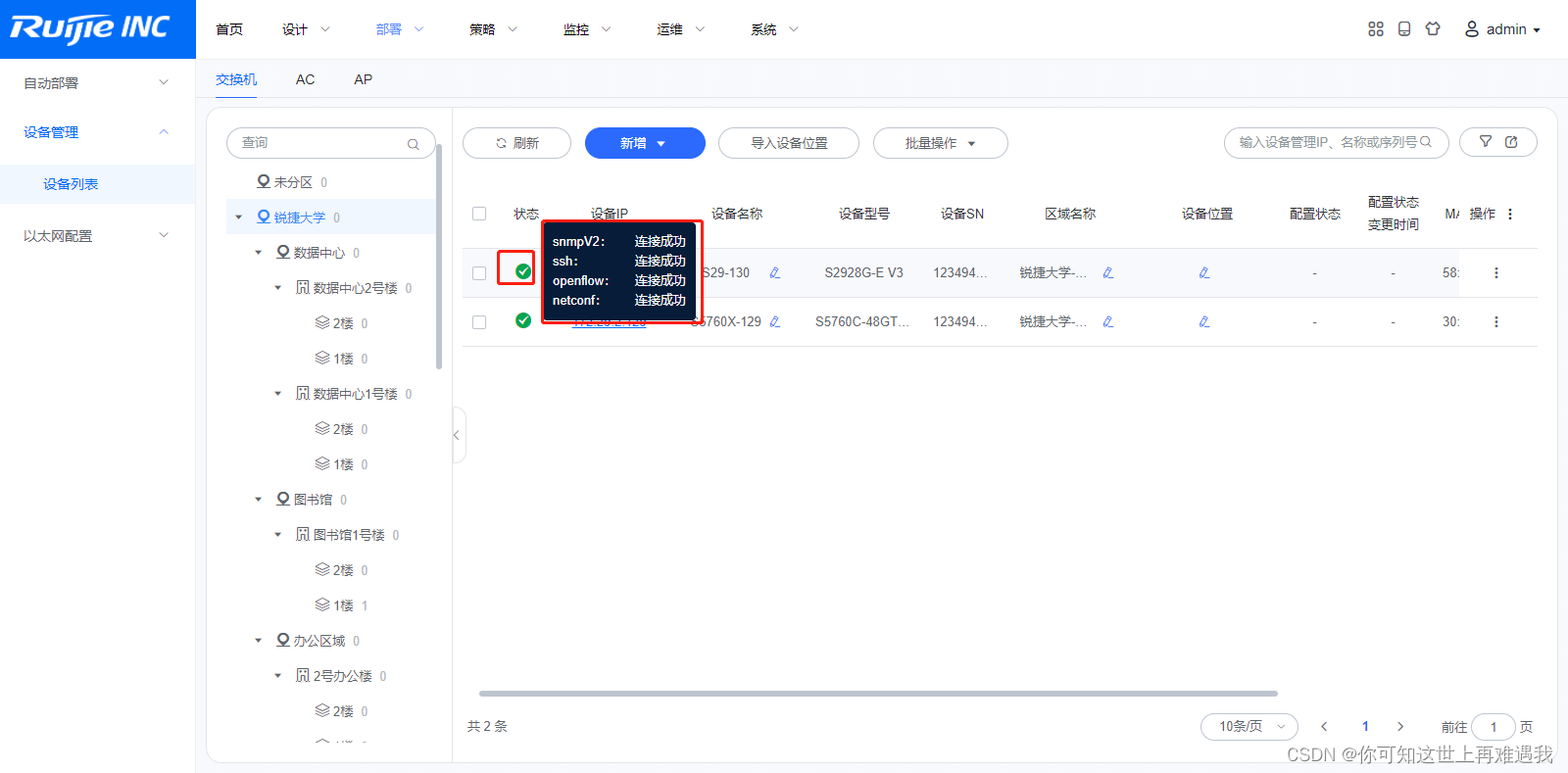

5、查看设备添加详情

(若添加成功,那么在“连接状态”的栏目里,snmp、openflow、netconf是都是显示连接成功),并且在线状态图标为绿色打勾。如果协议显示为连接失败则代表该协议设备端与控制器端存在问题,需要进行排查

6、查看拓扑

四、注意事项

添加核心设备需要添加为业务网关,只有业务网关才能同时建立openflow、netconf、snmp、ssh三种协议连接

通用网络设备,需要建立snmp、ssh连接

以上连接都建立成功之后,设备健康度管理页面才能看到设备的CPU、内存使用率、端口带宽、 丢包、错帧等情况。

07 网络反演

一、网络反演

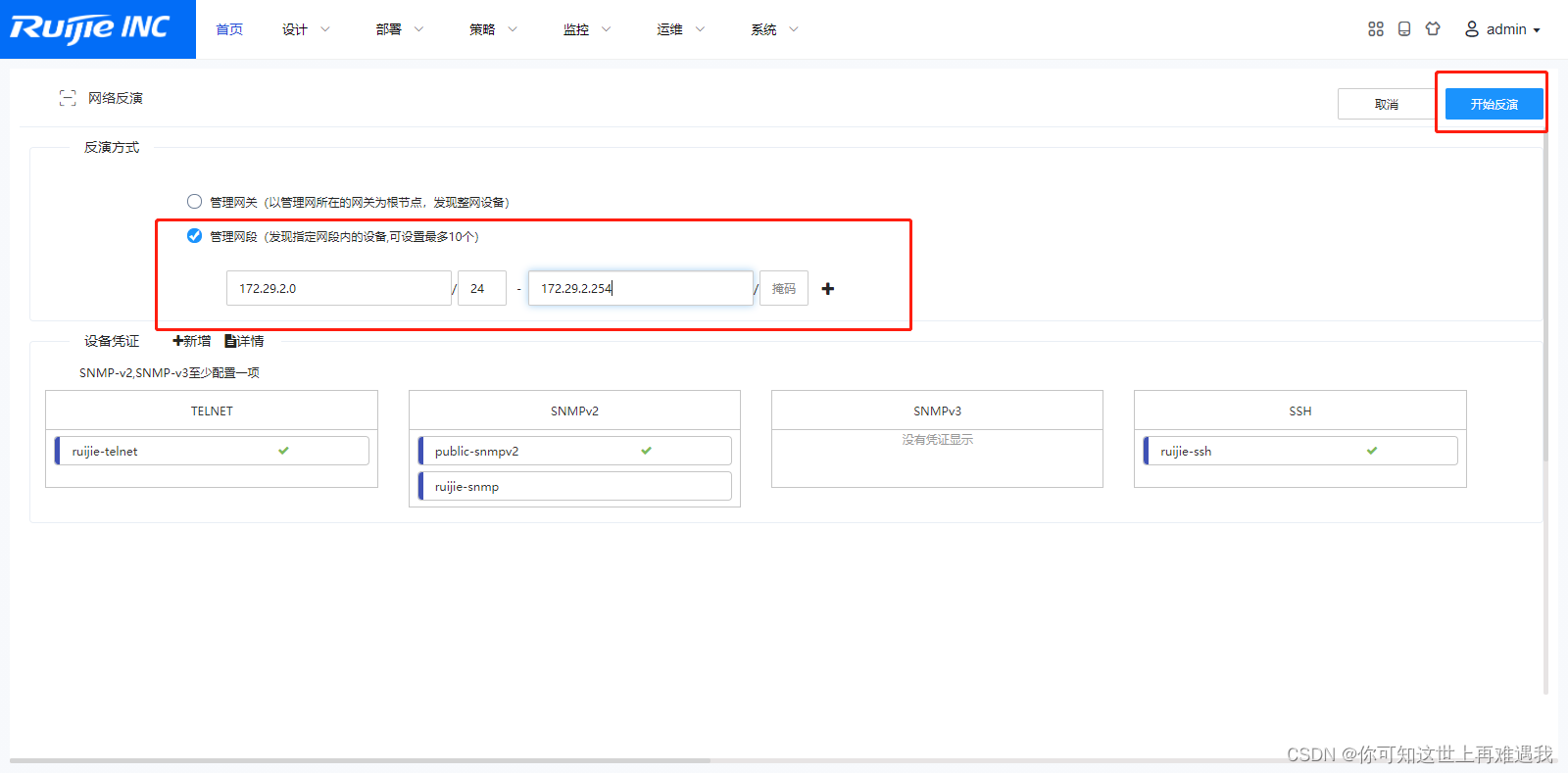

网络反演功能支持发现当前方案内的网络设备并添加到 SDN 控制器,当前提供两种设备发现方式:

管理网关:以管理网所在的网关为根节点,发现整网设备

管理网段:发现指定网段内的设备,可以配置十个网段,每个网段的起始和终止必须在同一个网段内。

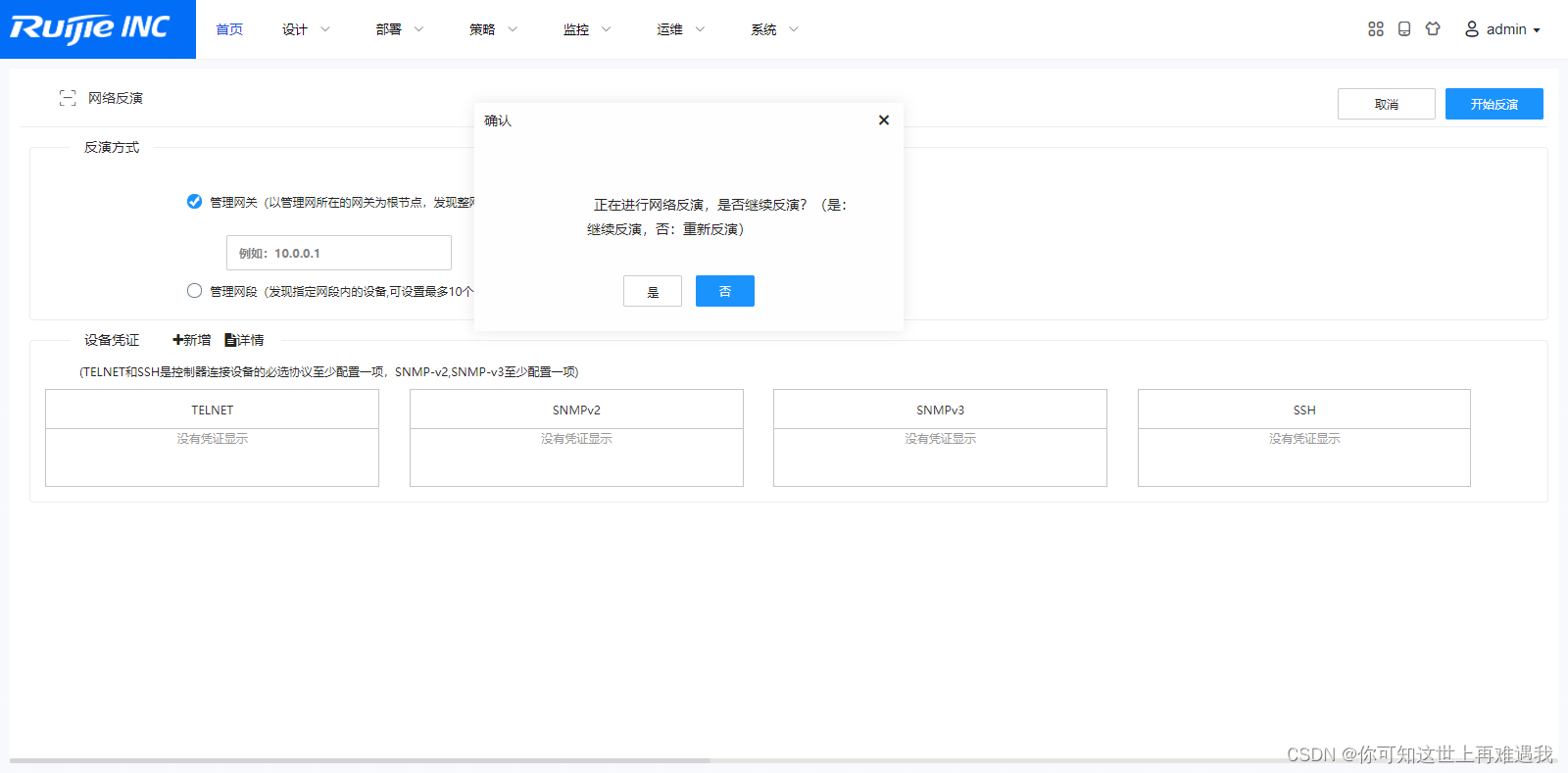

点击【开始反演】操作按钮,如果有任务会提示任务是否继续。

反演原理:

1、管理网关是通过网关的arp去发现,INC必须要能ping通网络设备才能发现设备。

2、管理网段是通过ping可达,INC必须要能ping通网络设备才能发现设备。

1.1 进入网络反演

访问 https://ip,用户密码登录 Web 控制器首页,点击右上角快捷功能,在展开的二级菜单中点击【网络反演】进入网络反演页面。

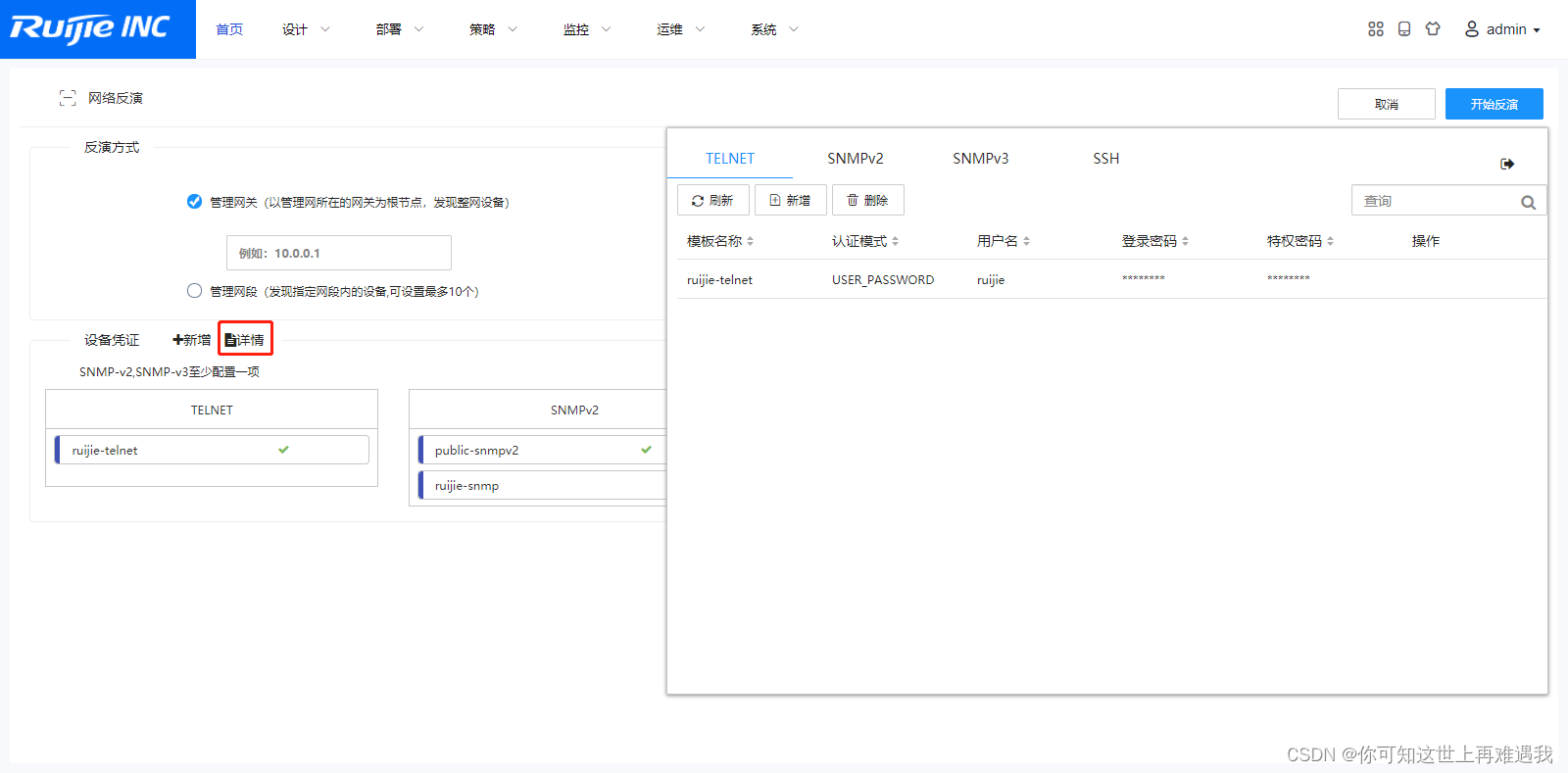

1.2 查看设备凭证

点击详情按钮,可以展示当前配置的 Telnet、 snmpv2、 snmpv3 以及 ssh 的协议配置,包括网络分区配置的基于区域的协议配置以及网络反演页面添加的设备凭证。

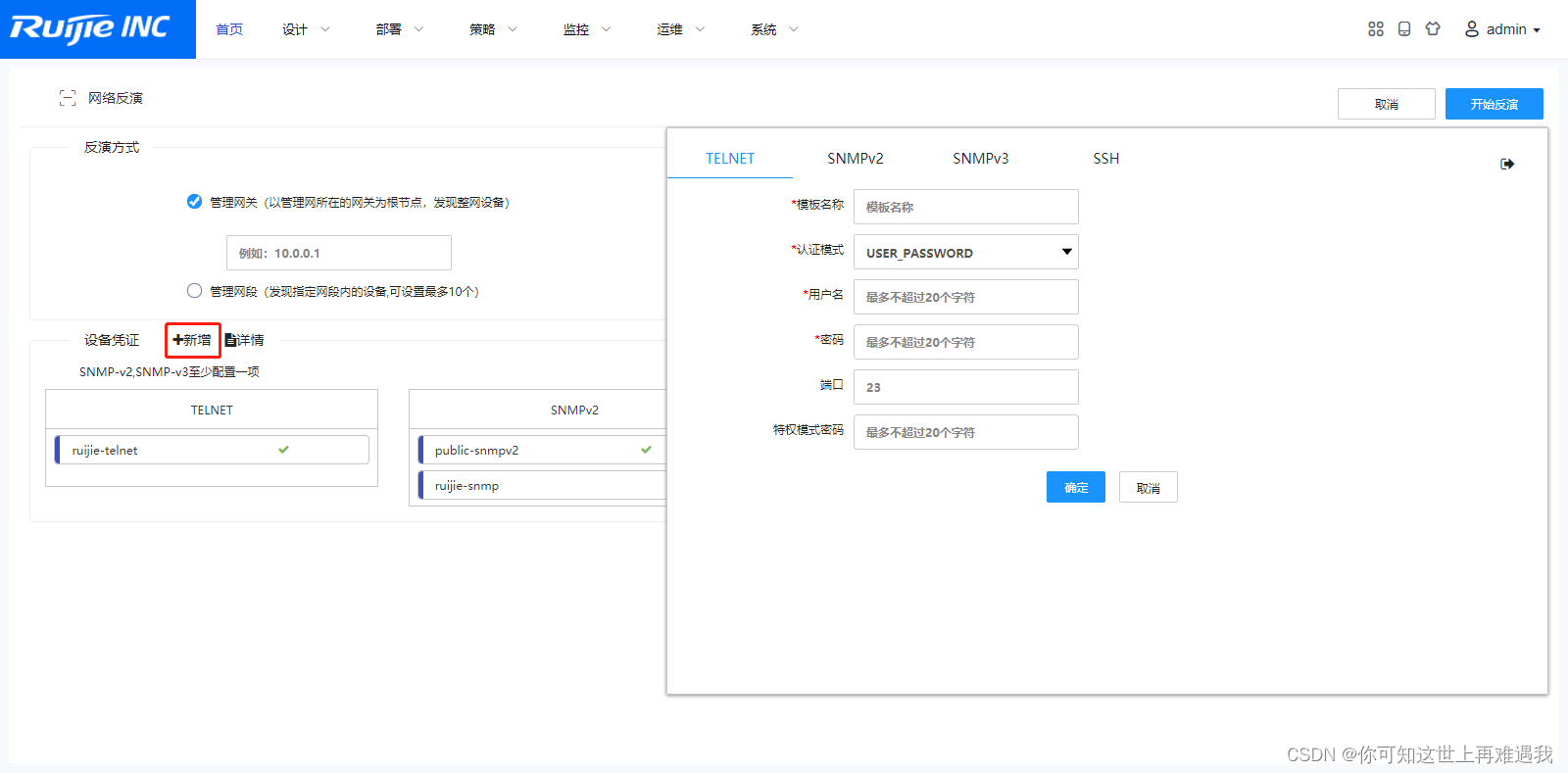

1.3 添加设备凭证

点击新增按钮,可以添加设备的协议配置包括 Telnet、 snmpv2、 snmpv3 以及 ssh 的协议配置。

至少需要添加一个 SNMP 凭证及一个 SSH 凭证。

1.4 开始反演

选择发现方式并根据要求输入参数后点击【开始反演】操作按钮,系统将启动设备发现,Web 界面展示发现结果及进度信息。

开始反演至少需要选择一个 SNMP 凭证及一个 SSH 凭证。

当未发现未纳管的设备或者没有可供纳管的设备,弹出界面,点击” 返回” 按钮退出反演。

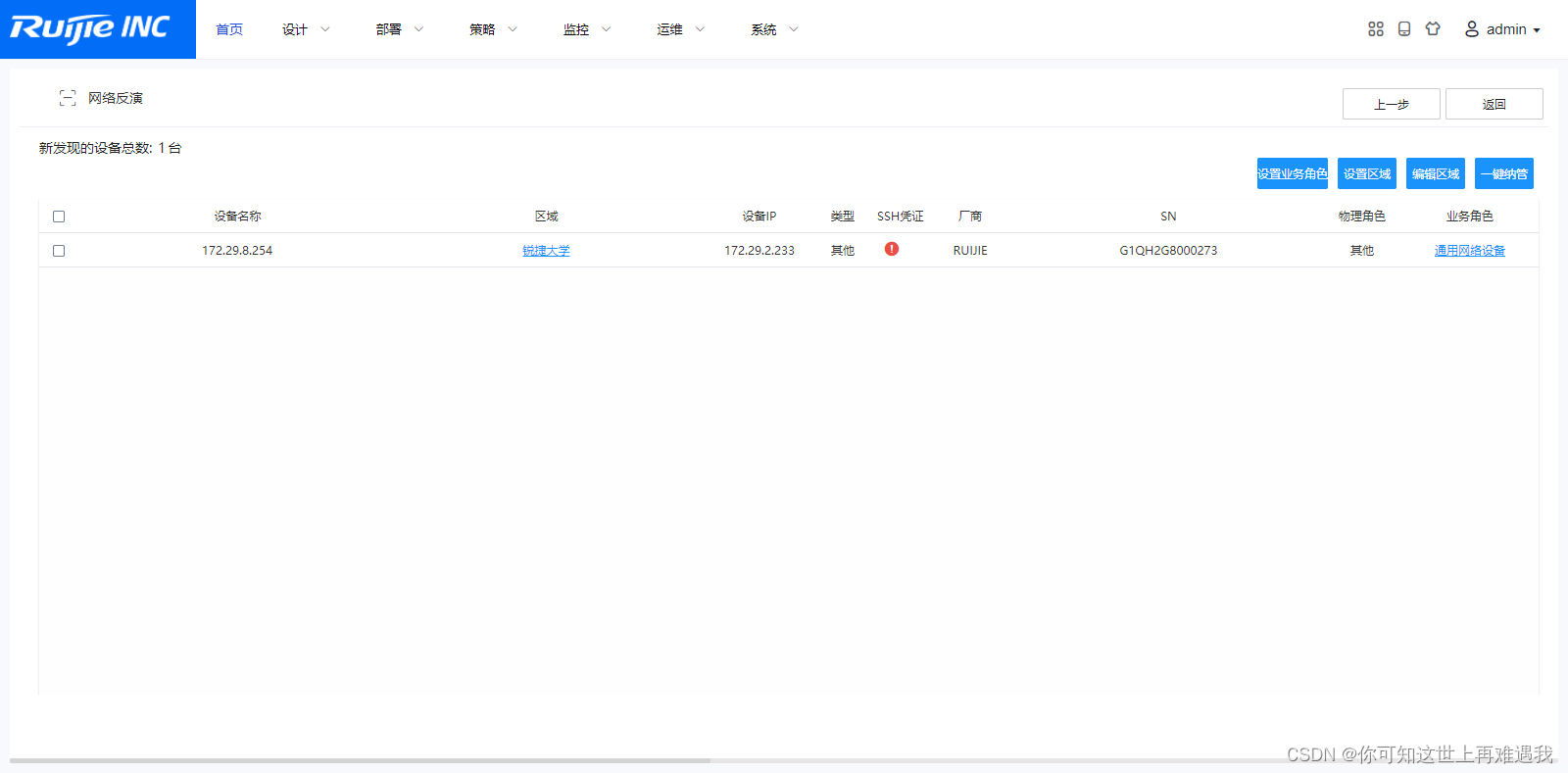

发现完成后,显示已发现的设备列表,已经纳管在列表中不显。右侧的设置业务角色、设置区域、编辑区域按钮可以修改已发现设备的参数信息。

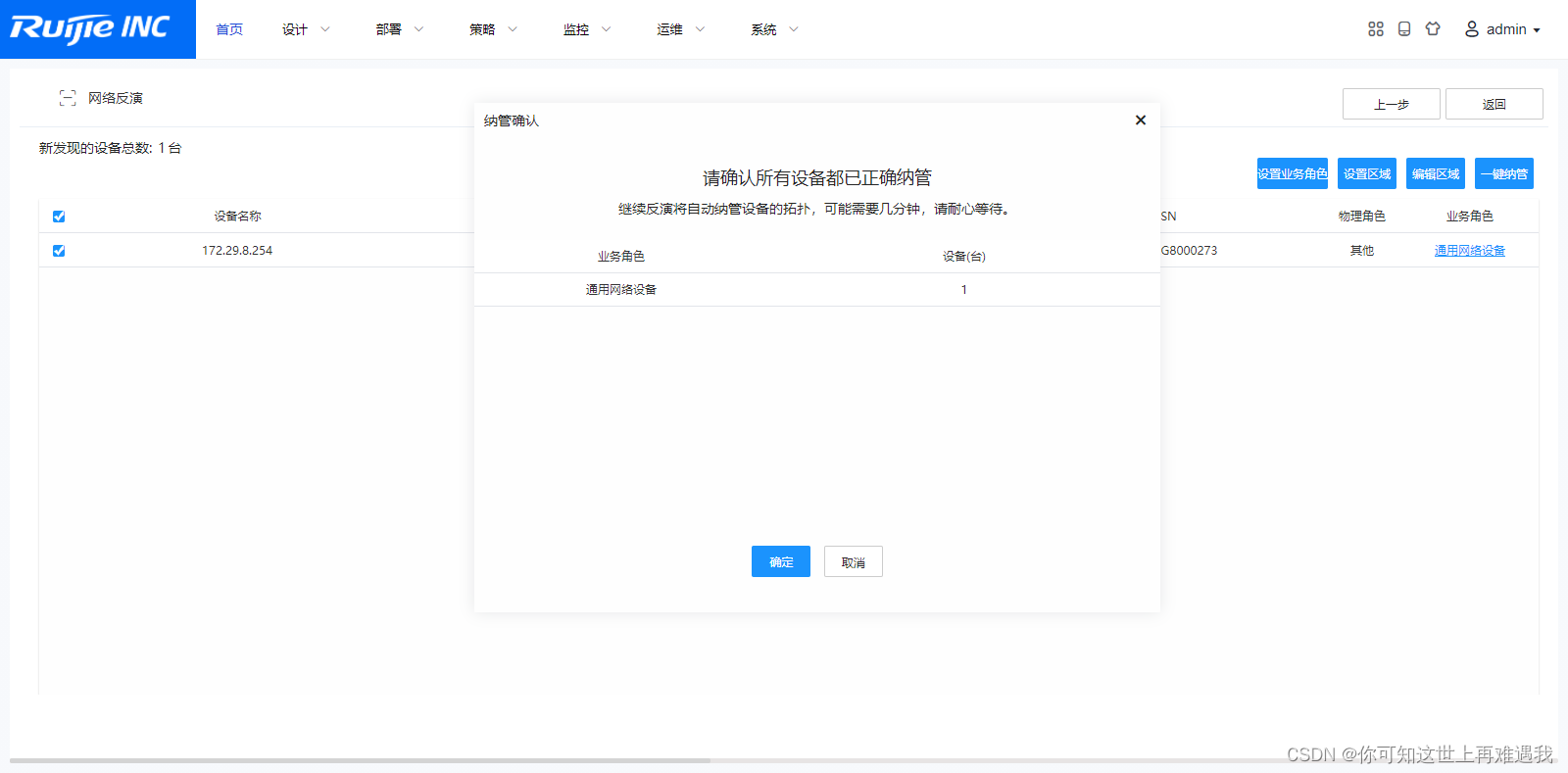

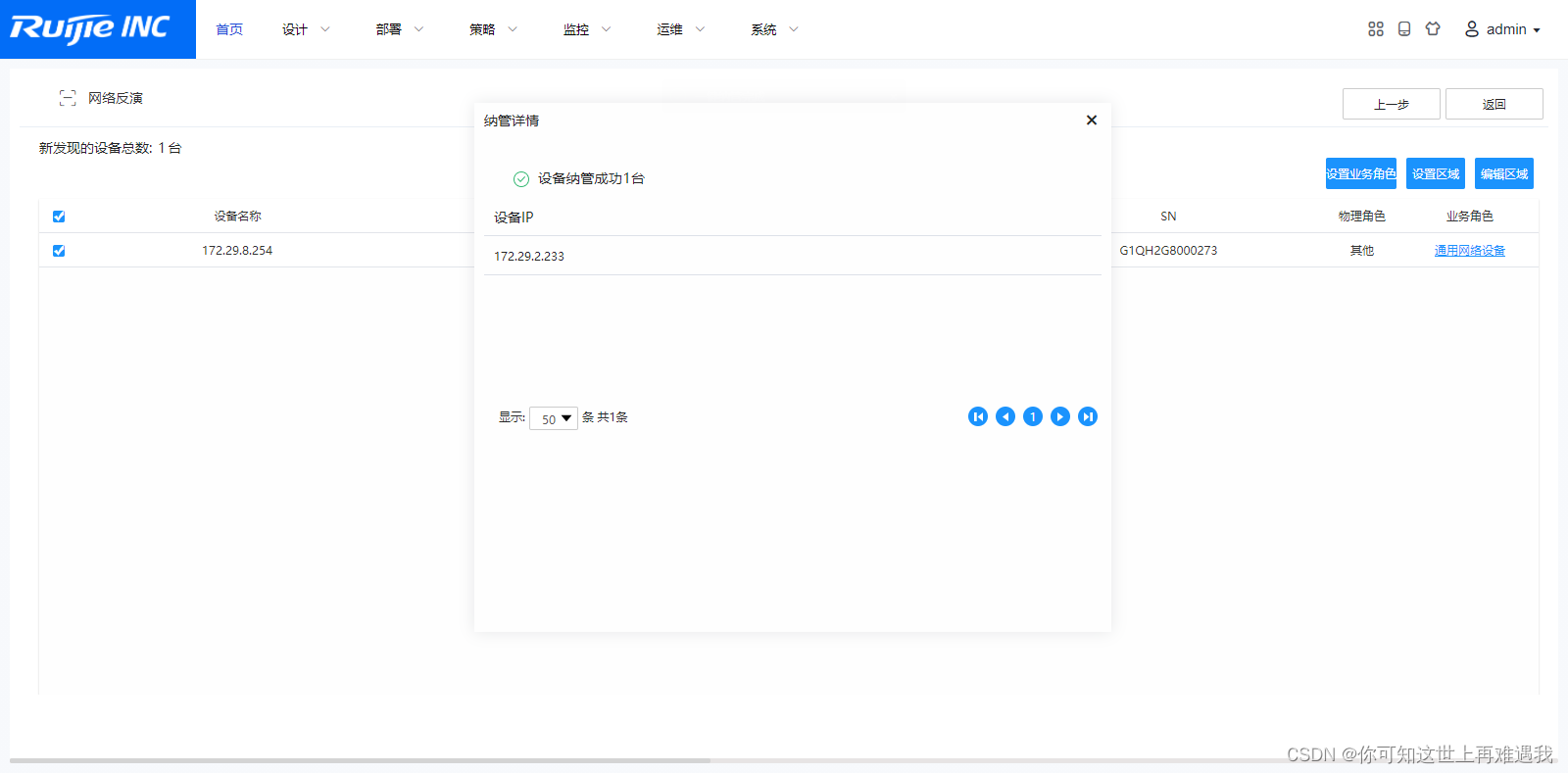

勾选需要纳管的设备,点击一键纳管按钮,弹出纳管确认框框确认纳管:

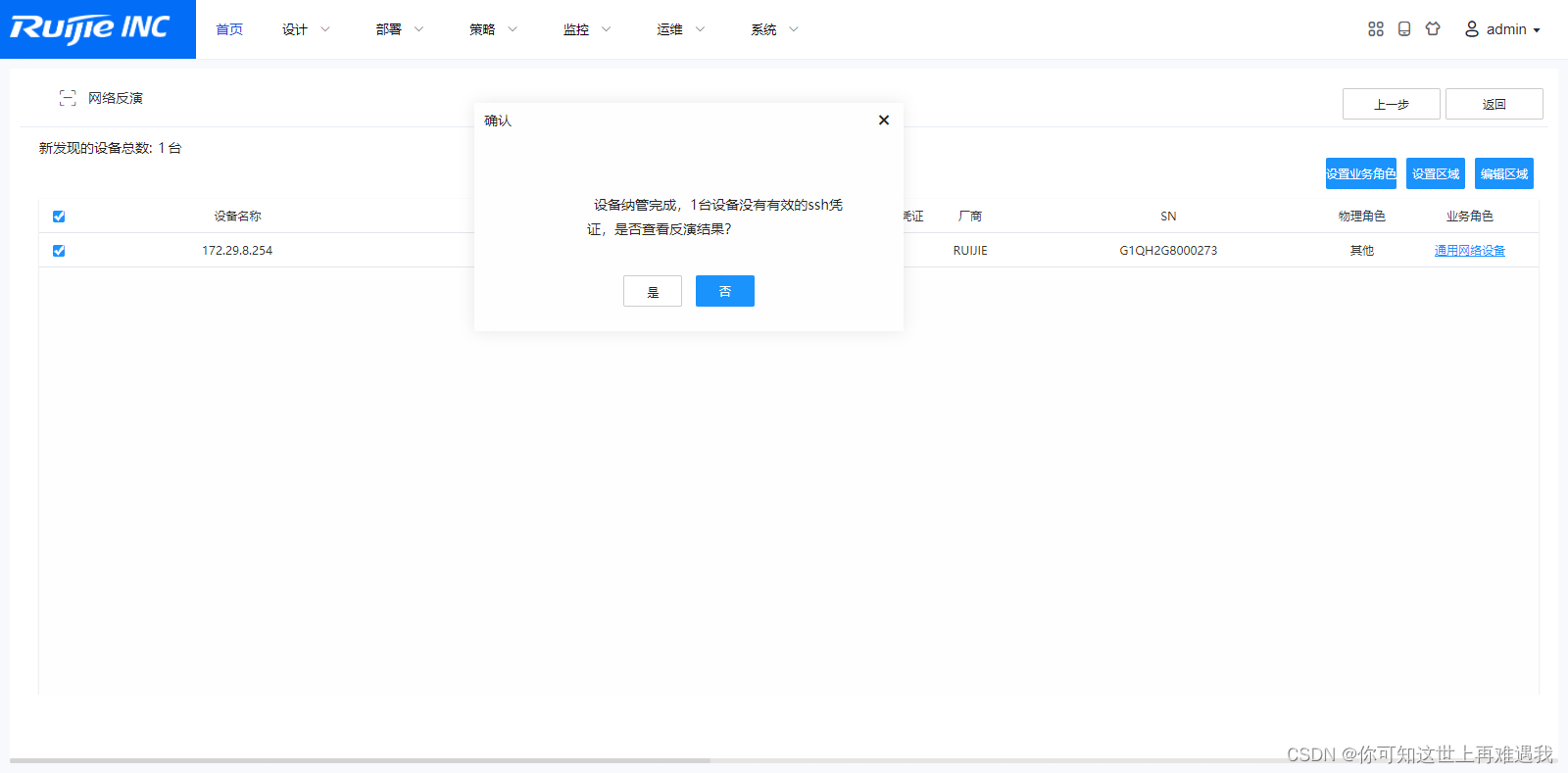

纳管完成后,弹出确认框,是否查看反演结果

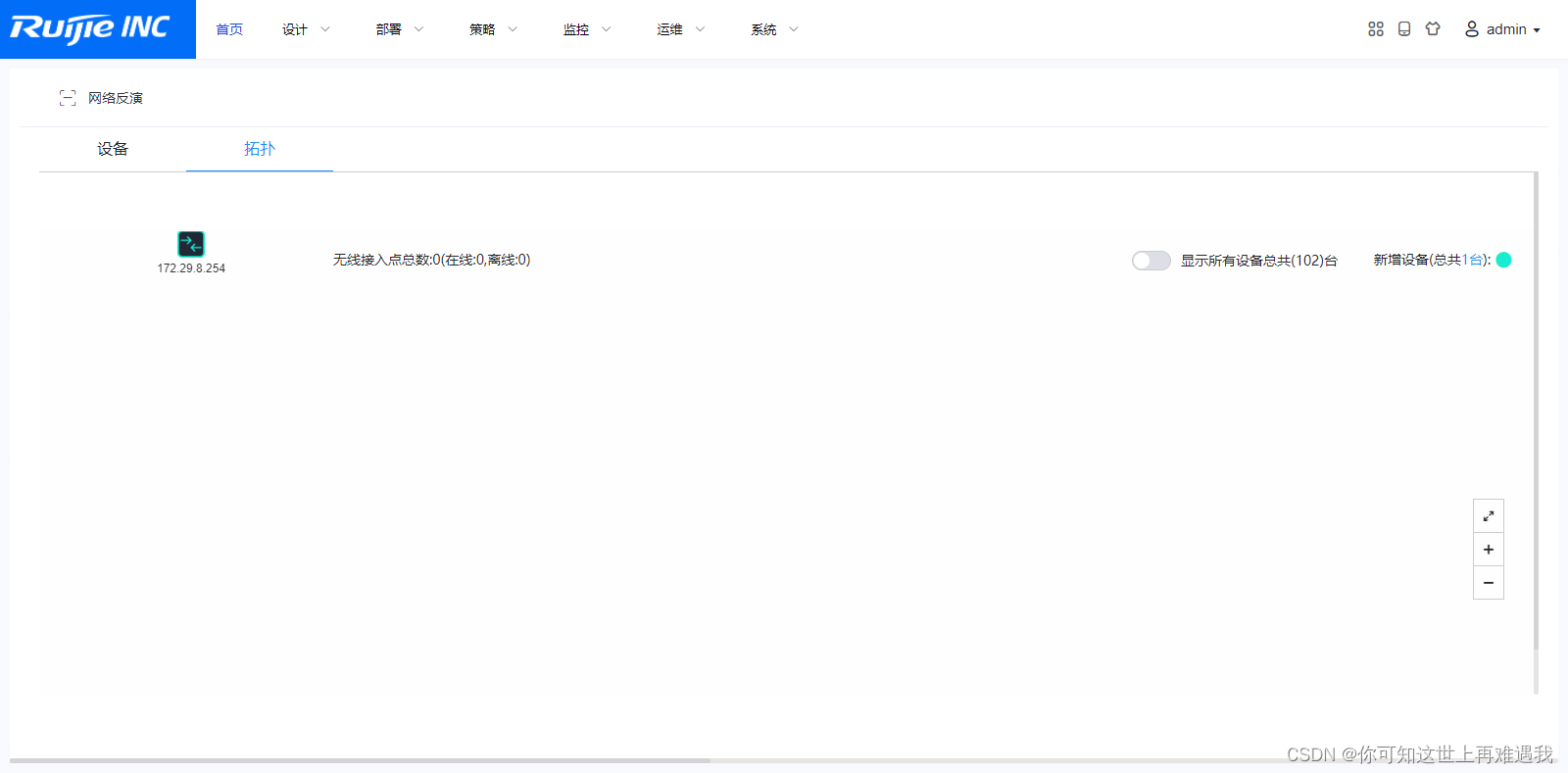

点击是后,弹出拓扑框,显示反演纳管设备的拓扑,选择显示所有设备可以查看当前所有设备的拓扑

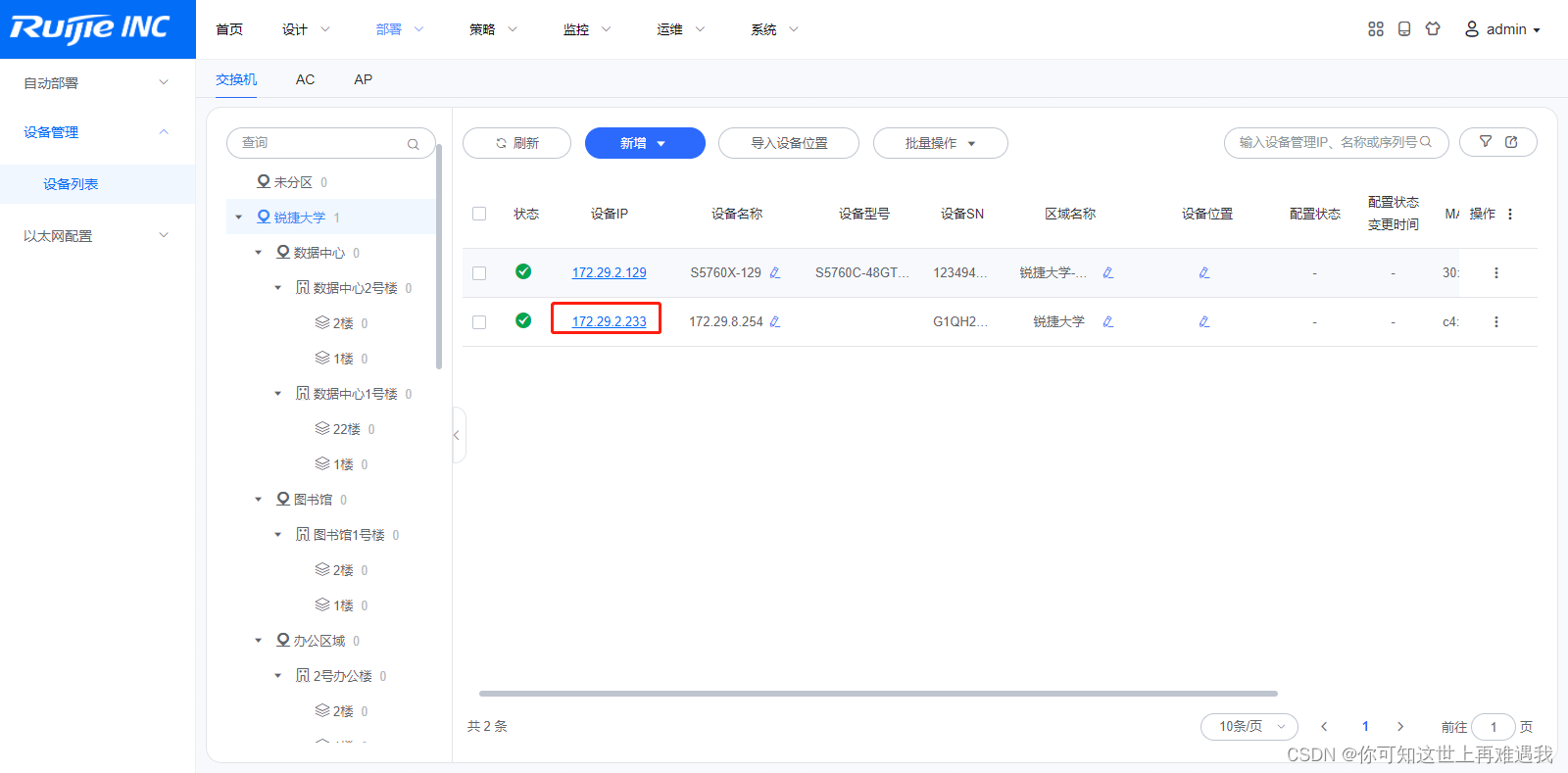

返回设备列表,显示反演发现的设备

08 拓扑关系

一、设备添加

ü 支持 SDN 功能的设备,比如 N18K , S6220 , S5750C-H , S29XS/EV3 ,需要完整的在设备端与控制器端都配置 snmp , netconf , openflow ,使能三种协议,设备选择为业务型。

ü N18K— 业务网关, S57H— 业务汇聚, S29XS/EV3— 业务接入,其他不支持 SDN 的设备选择为通用设备。 设备类型必须选择正确,否则配置的极简 X 功能可能不生效。

ü 针对普通设备或者友商设备,仅需要设备端与控制器配置 snmp 协议 网管即可,设备选择为通用型。

ü INC 可以纳管的设备数量取决于购买的 RG-INC-PRO-SW-DEVICE-XXX 授权数。

ü 针对需要启用 SDN 业务的设备(比如 N18K )必须添加,需要监控设备健康度的推荐添加,剩余其他设备可选添加。

二、拓扑关系

ü 支持 LLDP 协议的设备,可以通过邻居发现,建立彼此的关系,通过 snmp 通告给 INC 呈现拓扑关系。

ü 不支持 LLDP 协议的设备,比如路由器,无线控制器,则在 INC 上面呈现孤立的单台设备,并且也无法手动连线。

路径:监控--》拓扑

09 协议口令(设备凭证)批量变更操作说明

一、单台设备凭证变更方法:

1、设备纳管之后,之前配置的“设备凭证”将无法再进行删改的操作,因为其他交换机将都会使用“设备凭证”,所以在设计上,已经使用过的凭证,将不允许删改。

2、如果后期设备凭证发生变化,需要使用新的凭证纳管交换机,那么可以到交换机的“设备详情”页面进行挨个变更,具体操作方法如下:

2.1 变更步骤概述

2.1.1 修改交换机的账号密码,这时交换机会与控制器断开连接

2.1.2 用CRT等软件使用新的账号密码登录交换机,确认账号密码修订成功

2.1.3 登录INC的设备管理页面单独修订凭证信息

2.2 变更操作案例

2.2.1 只修改密码,直接覆盖之前的信息即可,修订完成后,尝试ssh登录到交换机,确认修改成功。

2.2.2 账号密码都修改,若都要修改,可以先保留之前的账号密码,另外新建一个账号密码,等新账号确认可用后,再删除旧的账号

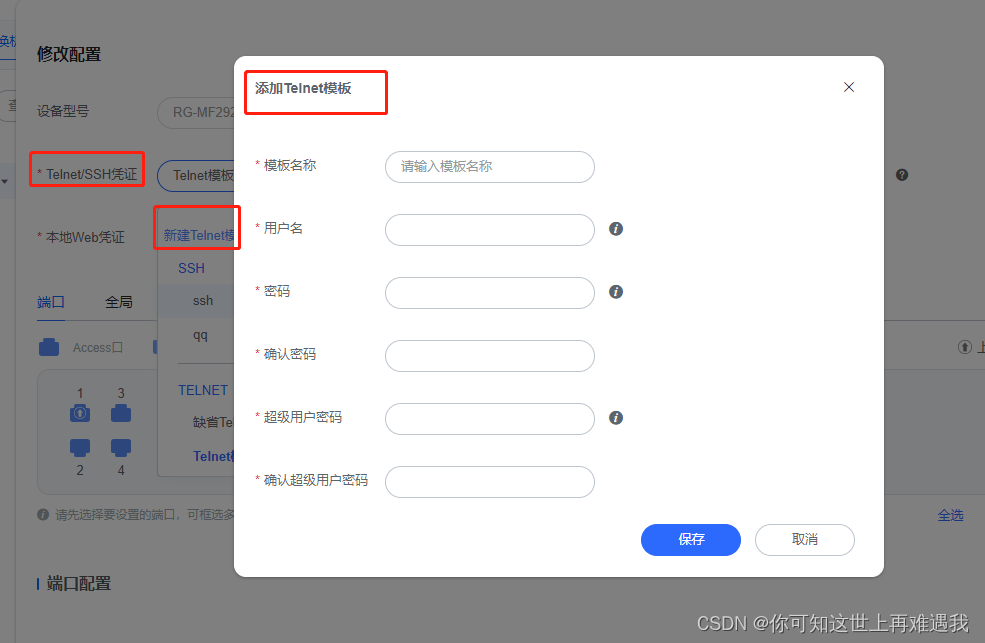

2.2.3到控制器端修改凭证信息,举例修改telnet协议信息,

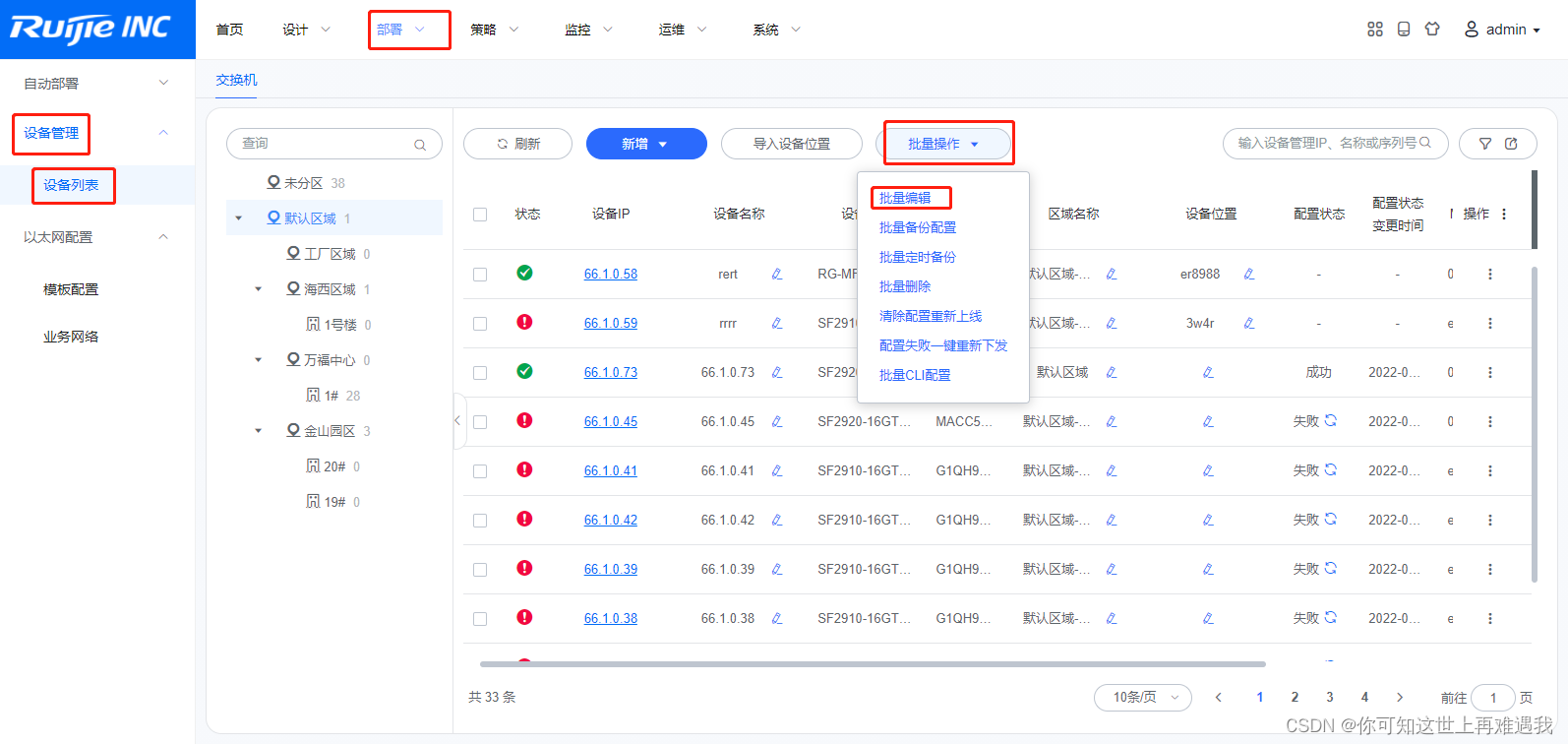

二、多台设备凭证批量变更方法:

1、如果后期设备凭证需要批量进行变更,那么推荐使用新的模板来进行变更,变更步骤如下:

1.1 修改交换机的账号密码,这时交换机会与控制器断开连接

1.2 用CRT等软件使用新的账号密码登录交换机,确认账号密码修订成功

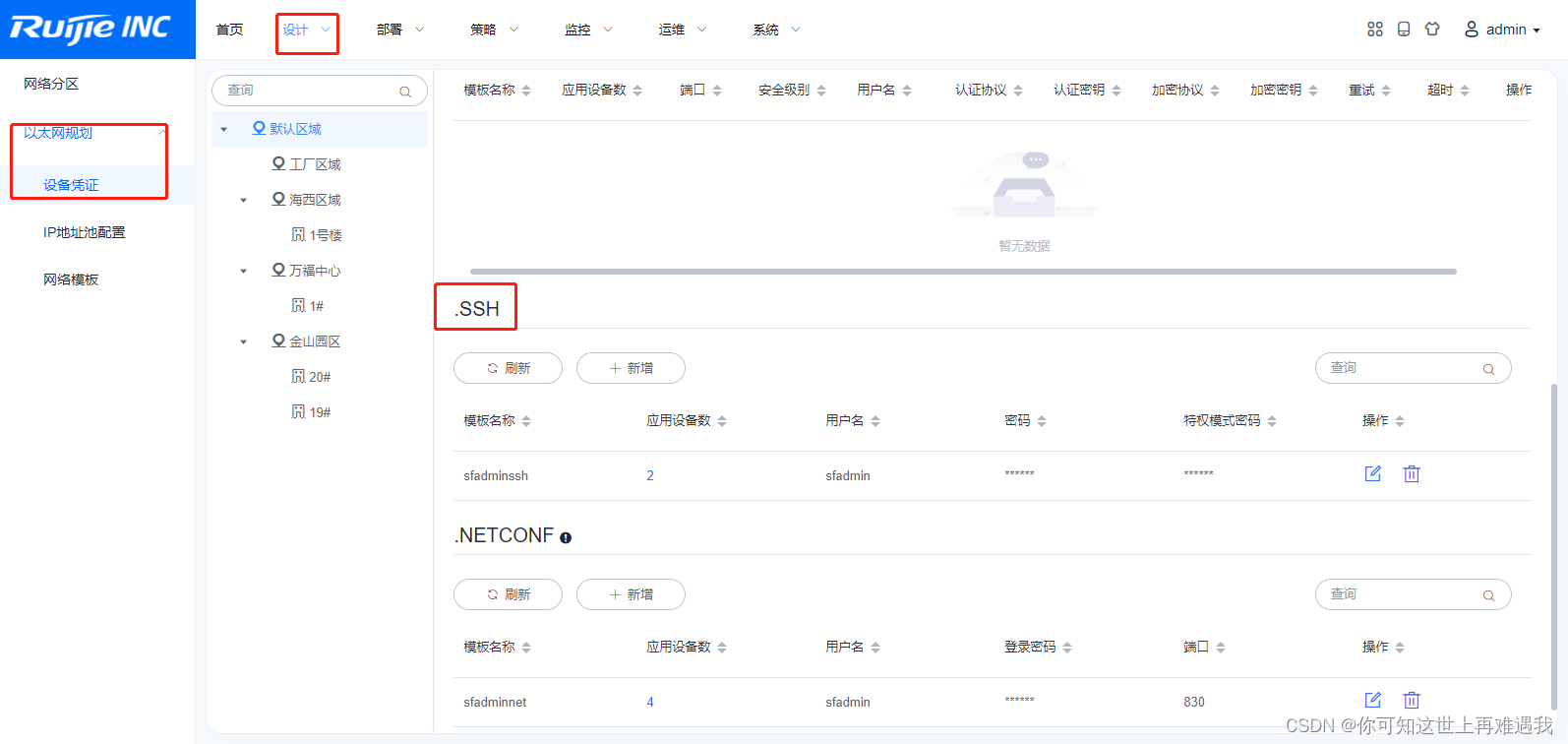

1.3 登录INC的“设计”——“网络分区”页面,新建一个子区域,举例命名为“金山园区”,该区域父级区域选择最顶级的区域即可。

1.4 登录INC的“设计”——“以太网规划”——“设备凭证”页面,找到新增的“金山园区”并点击该区域,然后依次新增设备的telnet、snmp、ssh、netconf模板。

1.5 登录INC的设备管理页面进行批量修改操作

【完】