热门标签

热门文章

- 1第十四届蓝桥杯 软件测试赛项 考点总结_蓝桥杯软件测试

- 2MySql教程

- 3多目标应用:MSSA多目标樽海鞘优化算法求解无人机三维路径规划(MATLAB代码)_mssa多目标算法

- 4(三十三)大数据实战——Canal安装部署及其应用案例实战

- 5实时目标检测YOLO系列之YOLOv3_基于yolo的宽带信号检测

- 6java列表排序sort_java list(java list排序sort升序、降序)

- 7IDEA微服务多个SpringBoot模块怎么合成一个项目运行_springboot 多个微服务合并

- 8HOJ 系统功能介绍 OJ部署定制二开入门 c++ python Java编程在线自动评测判题 信息奥赛一本通 USACO GESP 蓝桥 CSP NOIP 蓝桥等考 电子学会考级题库 常见问题解决

- 9【大数据分析毕设之基于python的学生行为大数据分析可视化分析系统-哔哩哔哩】 https://b23.tv/l7vCfZ3

- 10练手必备,20个Python实战项目含源代码_python前段实战

当前位置: article > 正文

CVE-2021-40444 0 day漏洞利用

作者:我家自动化 | 2024-05-06 13:49:05

赞

踩

cve-2021-40444

9月7日,微软发布安全公告称发现Windows IE MSHTML中的一个远程代码执行漏洞,CVE编号为CVE-2021-40444。由于未发布漏洞补丁,微软只称该漏洞可以利用恶意ActiveX控制来利用office 365和office 2019来在受影响的Windows 10主机上下载和安装恶意软件。

随后,研究人员发现有攻击活动使用该恶意word文档,即该漏洞的0 day在野利用。

当office打开一个文档后,会检查是否标记为"Mark of the Web" (MoTW),这表示它来源于互联网。如果该标签存在,微软就会以只读模式打开该文档,除非用户点击启用编辑按钮。

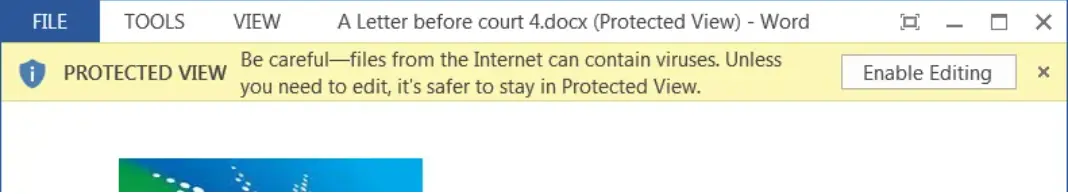

保护视图打开的word文件

漏洞分析人员Will Dormann称保护视图特征可以缓解该漏洞利用,但Dormann称虽然保护视图特征可以预防该漏洞,但历史数据表明许多用户都会忽视该警告,并点击启用编辑按钮。

但也有很多的方式可以让一个文件不接受MoTW标签。如果文件在容器中,可能就不会意识到MotW的存在,比如7zip打开下载的压缩文件后,提取的文件就不会有来自互联网的标记。同样地,如果文件在ISO文件中,Windows用户可以双击ISO来打开它。但是Windows不会把其中的内容看做是来自互联网。

此外,Dormann还发现可以在RTF文件中利用该漏洞,RTF文件中没有office保护视图安全特征。

微软此前发布了环节措施来预防ActiveX来IE中运行,以拦截可能的攻击活动。但安全研究人员Kevin Beaumont已发现了绕过微软缓解措施的方法。

攻击活动中使用的恶意wo

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/我家自动化/article/detail/544502

推荐阅读

相关标签