- 1目标检测算法:anchor_free系列解读_anchorfree是什么意思

- 2rabbitMQ对优先级队列的使用_java设置rabbitmq队列优先级

- 3内网安全之-NTLM协议详解_ntlmssp

- 4ICCV 2023 | 刷新十三个暗光增强榜单!清华Ð提出Retinexformer:低光照图像增强新网络...

- 5Python类的构造方法__init__(self)和析构函数__del__详解_使用python定义一个类定义一个实力参数,需要在-init-方法中添加它,也可以使用构造

- 6Altium Designer实现原理图到PCB板的转换_ad如何将原理图转化为pcb

- 7Git系列:git restore 高效恢复代码的技巧与实践

- 8Transformer教程之循环神经网络(RNN)和长短期记忆网络(LSTM)

- 9【java】【maven】【基础】MAVEN安装配置介绍_maven配置文件

- 10ELK本地虚拟机部署(8.12版本)_logstash8.12 配置文件

Web信息泄露_hppt客户机与web服务器通信会泄露哪些信息

赞

踩

目录

一. 漏洞描述

由于系统配置错误或敏感目录未删除导致信息泄露。常见的信息泄露如:

- 任意文件读取导致信息泄露

- 内网ip泄露

- 密钥、密码、敏感目录、接口在源代码暴露

- 通过目录扫描或逻辑漏洞越权等导致客户信息泄露等(身份证号、密码、手机号等)

1. 内网ip泄露

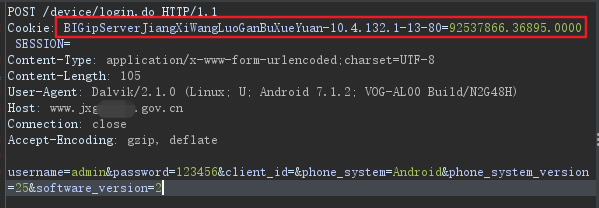

如下,截取的数据包发现存在BIGip,BIGIP是F5的一个网络负载均衡产品。F5 Networks(纳斯达克: FFIV) ,是全球领先的应用交付网络(ADN)领域的厂商 ,创建于1996年 ,总部位于美国西雅图市。

F5修改cookie机制F5 LTM做负载均衡时,有多种机制实现会话保持。 其中用到很多的一种是通过修改cookie来实现的。具体说来,F5在获取到客户端第一次请求时,会使用set cookie头,给客户端埋入一个特定的cookie。比如:Set-Cookie: BIGipServerpool_8.29_8030=487098378.24095.0000。后续再接到客户端请求时,F5会查看cookie里面的字段,判断应该交给后续哪台服务器。作为传统大厂,F5当然不会傻到直接把服务器IP address写入到cookie里面。 F5很巧妙的把server的真实IP address做了两次编码,然后再插入cookie。所以,只要依据解码流畅,解开487098378.24095.0000的内容,就拿到了server的真实IP address。

所以我们在cookie中发现这一信息就可以获取到服务器的真是ip,如果只是web层面的渗透那么其意义不大,但是后期要做内网渗透的话,还是有一定意义的。

我们可以使用脚本直接对其解密获取真实ip。脚本下载地址:https://github.com/psmet/BIGip-cookie-decoder

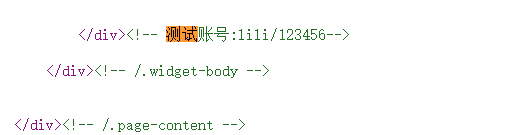

2. 账号密码源代码泄漏

有时候程序开发人员为了方便,将登陆的账号密码写在了源代码中而忘记删除,我们右键查看源代码发现存在了账号和密码

3. 敏感目录泄露

如进行目录扫描的时候,发现很多敏感文件目录,且可以下载

4. 阿里云主机泄露Access Key到getshell

什么是Access Key:

为了保障云主机的安全性,阿里云在API调用时均需要验证访问者的身份,以确保访问者具有相关权限。这种验证方式通过Access Key来实现,Access Key由阿里云颁发给云主机的所有者,它由Access Key ID和Access Key Secret构成。行云管家导入KEY后可以管理云主机。

简单来说access key就是用来验证身份的,access key = acess key id + access key secret

关于access key泄露

Access Key一般会出现在报错信息、调试信息中,具体场景没法说什么情况。APP中也会泄露这些信息。通过其我们可以进行命令执行获取到shell然后进行内网渗透。如下就是泄露了key信息

然后用行云管家导入云主机,网站地址:https://yun.cloudbility.com/

具体的getshell操作可以参考 -》 记一次阿里云主机泄露Access Key到Getshell - FreeBuf网络安全行业门户