- 1pytorch构建并加载自己的图像数据集_torch 自己建立训练图像

- 2一个挑战 ViT,MLP-Mixer 的新模型 ConvMixer:Patches Are All You Need? [Under Review ICLR 2022]_patches is all you need

- 3Qt风格(QSS)应用之QProgressBar_qprogressbar qss

- 4学习笔记-华为IPD转型2020:3,IPD的实施_ipd 成果转移

- 5用C#操纵IIS_c#控制iis

- 6yolo项目中如何训练自己的数据集

- 7盘点时下最流行的十大编程语言优缺点,附2024年1月最新的编程语言排行榜单_2024编程语言排行榜

- 8kotlin 协程视频讲解,不只视频_反编译的代码可读性太差

- 9漫谈数据仓库之拉链表(原理、设计以及在Hive中的实现_拉链表的原理和简单实现

- 10【常用开发工具】保姆级教程Android Studio安装和基本使用_android studio怎么用

解决宝塔SSH安全风险问题_ssh 空闲超时时间检测

赞

踩

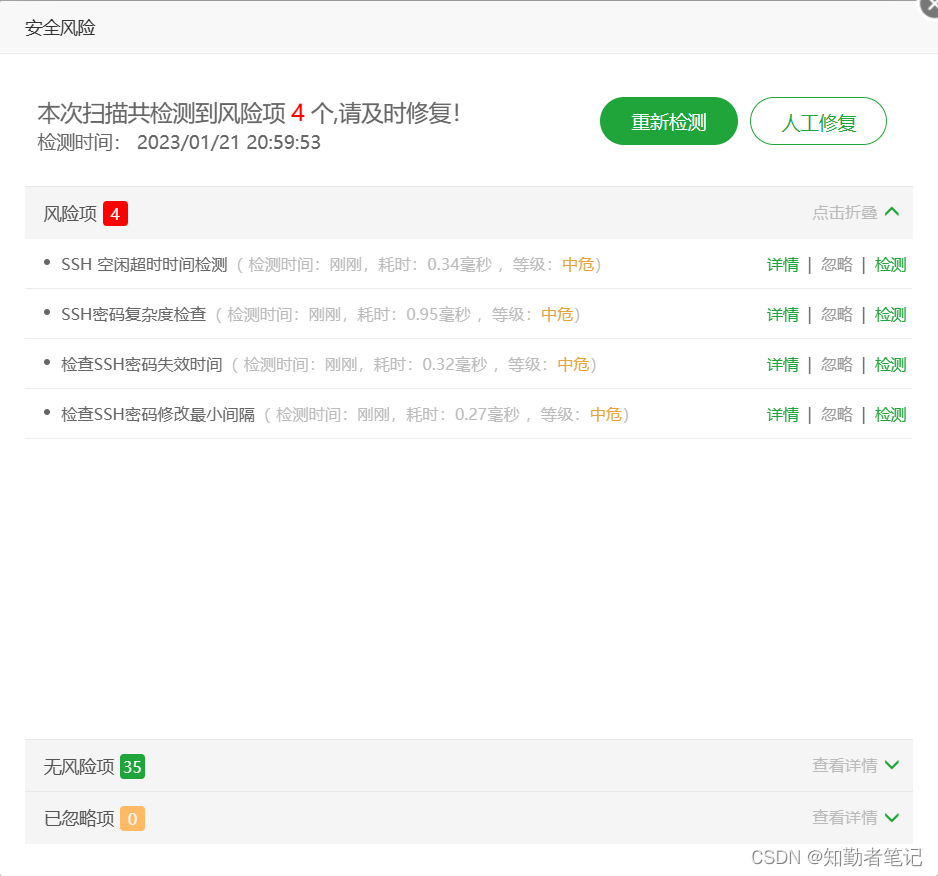

1、SSH 空闲超时时间检测( 检测时间:刚刚,耗时:0.34毫秒 ,等级:中危)

检测类型:SSH 空闲超时时间检测

风险等级:中危

风险描述:当前SSH空闲超时时间为:0,请设置为300-900

解决方案:

1、在【/etc/ssh/sshd_config】文件中设置【ClientAliveInterval】设置为600到900之间

2、提示:SSH空闲超时时间建议为:600-900

2、SSH密码复杂度检查( 检测时间:刚刚,耗时:0.95毫秒 ,等级:中危)

检测类型:SSH密码复杂度检查

风险等级:中危

风险描述:【/etc/security/pwquality.conf】文件中把minclass设置置为3或者4

解决方案:【/etc/security/pwquality.conf】 把minclass(至少包含小写字母、大写字母、数字、特殊字符等4类字符中等3类或4类)设置为3或4。如:minclass=3

3、检查SSH密码失效时间( 检测时间:刚刚,耗时:0.32毫秒 ,等级:中危)

检测类型:检查SSH密码失效时间

风险等级:中危

风险描述:【/etc/login.defs】文件中把PASS_MAX_DAYS设置为90-180之间

解决方案:

1、【/etc/login.defs】 使用非密码登陆方式密钥对。请忽略此项, 在/etc/login.defs 中将PASS_MAX_DAYS 参数设置为90-180之间

2、PASS_MAX_DAYS 90 需同时执行命令设置root 密码失效时间 命令如下: chage --maxdays 90 root

4、检查SSH密码修改最小间隔( 检测时间:刚刚,耗时:0.27毫秒 ,等级:中危)

检测类型:检查SSH密码修改最小间隔

风险等级:中危

风险描述:【/etc/login.defs】文件中把PASS_MIN_DAYS大于等于7

解决方案:

1、【/etc/login.defs】 PASS_MIN_DAYS 应设置为大于等于7

2、PASS_MIN_DAYS 7 需同时执行命令设置root 密码失效时间 命令如下: chage --mindays 7 root

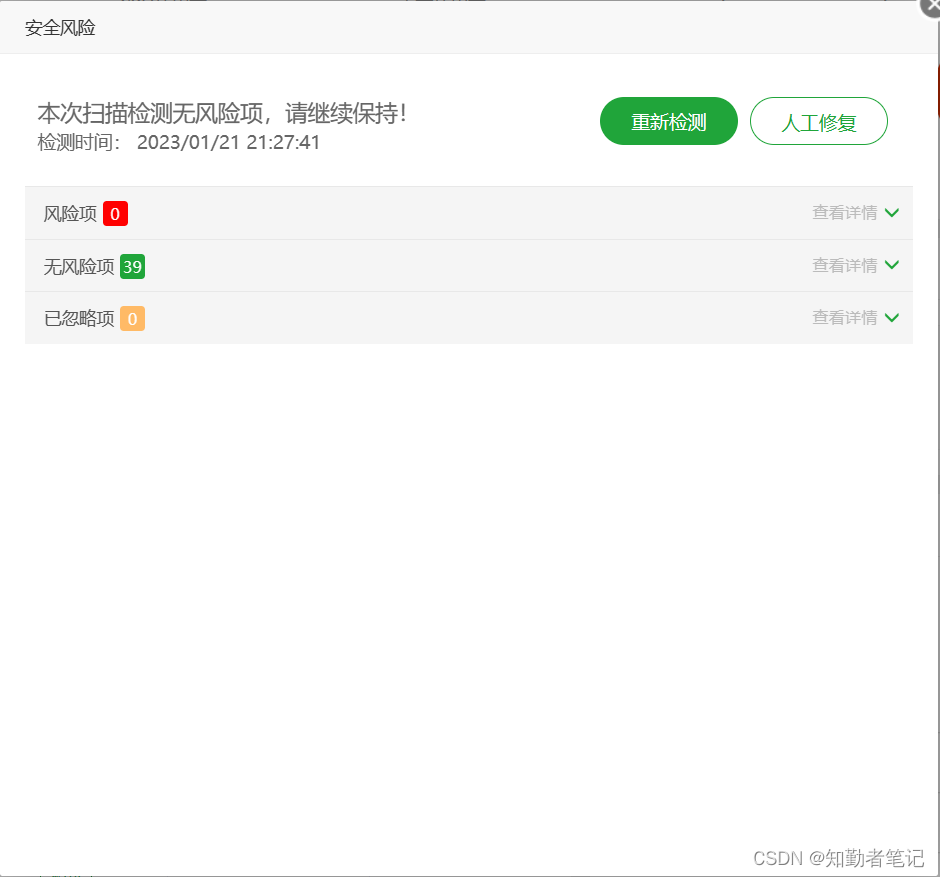

解决了