- 1【vxe-table】复选框设置为单选,隐藏表头复选框_vxe-table隐藏表头

- 2两轮差速机器人坐标系及运动轨迹描述_两轮差速 走椭圆轨迹

- 3java 在线rsa解密_通用的Java RSA加密工具类,可在线验证通过

- 4VScode配置ROS环境下Debug调试_vscode ros debug

- 5基于微信小程序的校园代送跑腿小程序(源码+文档+包运行)_php 校园跑腿小程序

- 6全网最全的Kali工具介绍大全

- 7软考-高级-信息系统项目管理第四版(完整24章全笔记)_软考高级信息系统项目管理资料

- 8GridSearchCV(网格搜索)

- 9Nuxt ESLint 集成模块更新,支持扁平化配置_eslintv9

- 10Android9.0 Settings搜索实现原理分析_unsupported_on_device

华为防火墙配置IPSEC实现二个站点间网络互通 隧道模式 web配置(二)_华为防火墙 局域网互通

赞

踩

目 录

1. 前言

近年来,VPN技术以其可以利用公共网络资源,建立安全可靠、经济便捷、调整转输等特点引起了企业的广泛关注,随着信息化建设的深入以及解决企业分支机构与总部的资源共享和访问、端到端的数据转输的安全性等问题,VPN的应用也显示出它的强大优势。在各行业中基于VPN的解决方案已得到了成功应用,且能有效地降低企业组网成本,同时也为XX公司的信息化建设提供了可参加的模板。

2. 目前存在问题

目前XX公司各自局域网已基本成型,但由于没有建立安全、可靠的广域网网络连接,XX公司将ERP系统的服务映射到外网,以便各分公司能访问和使用ERP系统,这导致了将内网ERP业务直接暴露在外网,数据传输没有采用加密机制,在一定程度上给企业核心业务数据带来安全隐患。

3. 组网需求

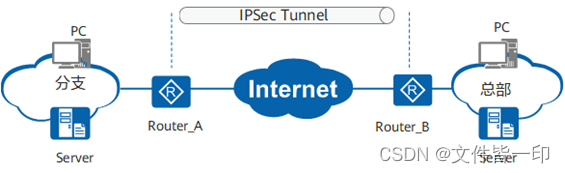

3.1 IPSCE VPN

出口配置双线路,并配置负载均衡方式。通过配置IPSEC VPN服务,在各个分支与总部之间建立点到点的安全隧道连接,实现访问总部的网络资源和业务系统。IPSEC VPN的组网方式较为灵活,可采用点对多点或点对点方式实现总部与各分支连接,总部VPN网关负责响应各分支VPN网关的请求,需要配置固定IP地址,各个分支机构部署VPN网关,可采用静态IP或动态IP方式,与总部建立VPN隧道。

3.2 SSL VPN

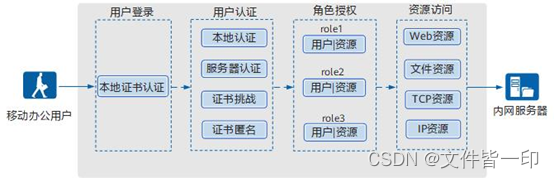

为了给用户提供多种灵活办公的方式,让用户无论在何时何地,都能访问公司内部网络,进行办公,提高工作效率。用户可以使用终端(如平板电脑、笔记本电脑或智能手机)与企业内部的SSL VPN服务器建立一条SSL VPN隧道,从SSL VPN网关设备获取一个私网IP地址,用于访问企业内网的WEB服务器、文件服务器、OA、邮件服务器、ERP服务器等资源。

但移动办公也给内网业务安全带来一定的风险,当用户通过SSL VPN客户端登录进来后,用户可以访问管理员所允许访问内网办公业务网络,由于用户分散,且用于连接VPN的终端没有受到严格管理,易遭受病毒攻击和入侵,给内部网络及其数据安全性带来风险。

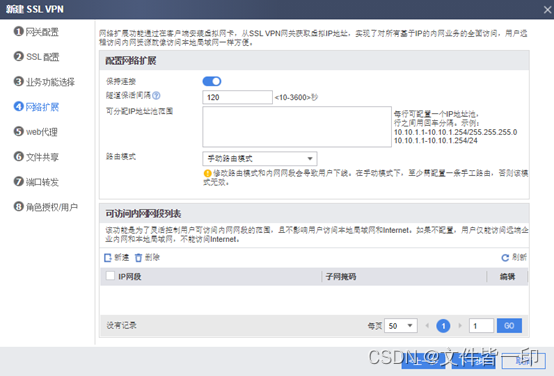

为了保护SSL VPN的安全性和可靠性,要确保SSL证书的密钥长度,加密算法一定要足够复杂且不易被破解。在SSL VPN网关配置 网络扩展(IP资源)、WEB代理、端口转发、文件共享等功能,并对用户访问资源的权限进行更精细化的控制管理。

图1:SSL VPN用户登录和访问内网的认证过程

图1:用户访问权限配置

4. 注意事项

(1) 利用目前现有防火墙设备的VPN模板,充当IPSEC VPN的网关,负责响应各分公司的接入请求,并维持网络线路的正常访问。

(2) 需要考虑的问题是目前的防火墙负载是否能满足未来的VPN规划,如果设备无法提供足够的硬件资源,将导致访问效率和用户体验变差。

(3) 各个分支据点需要安装VPN网关作为接入端,与总部VPN网关建立IPSEC VPN隧道,实现用户透明安全的访问ERP、文件服务器等业务资源。

(4) 各个分支据点要规划好业务网段,不能与总部目前使用的业务网段有冲突。

(5) 如果防火墙上配置了NAT策略,为用户提供内部私有IP地址访问Internet服务。

(6)如果IPSEC VPN部署在NAT设备上,需要考虑NAT穿越问题。即VPN访问的流量不通过NAT转换。

5. 配置思路

5.1组网架构

5.2测试拓扑

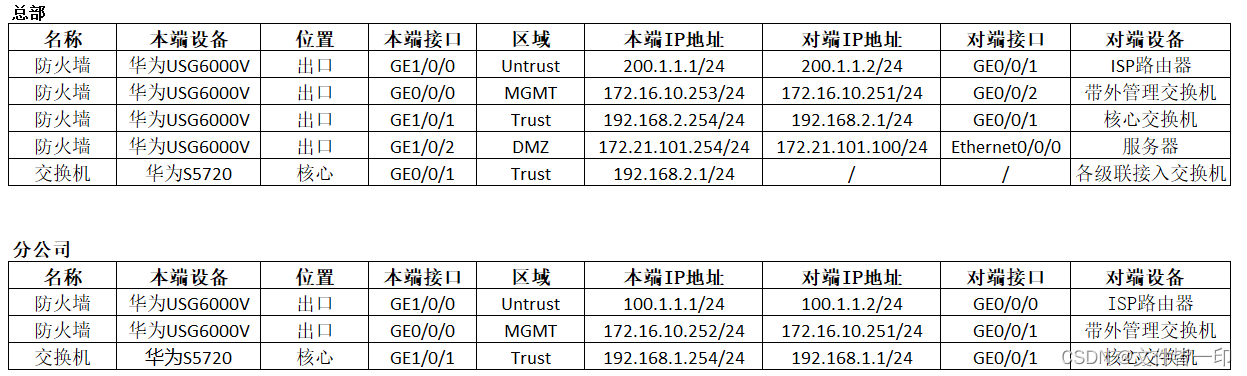

5.3 IP地址规划

5.4 安全策略

1)创建允许VPN流量访问策略

2)创建允许总部与分公司的内网网络互通策略

3)创建允许分公司访问总部ERP、文件服务器、FTP服务器等业务策略

5.5 NAT策略

1)在防火土墙上做NAT地址转换,允许内网用户上网。

2)VPN流量不走NAT,直接转发。

6. 分公司FW1配置

6.1 配置接口IP,并加入区域

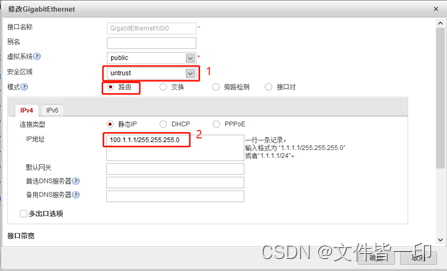

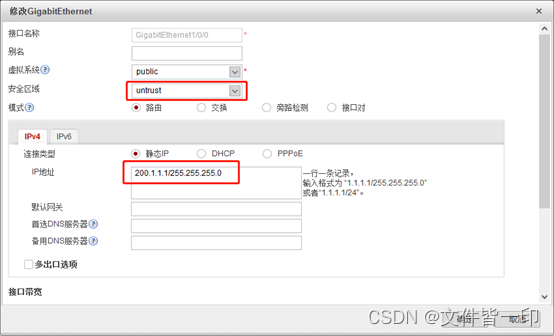

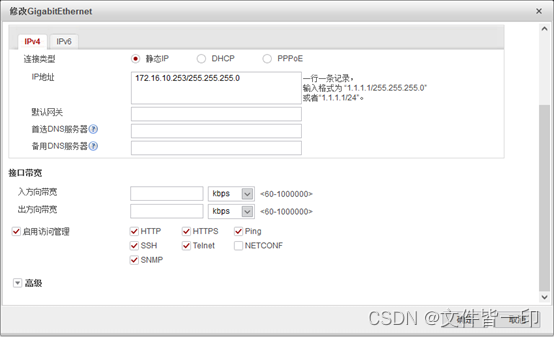

1)配置GE1/0/0接口IP,并将接口加入Untrust区域

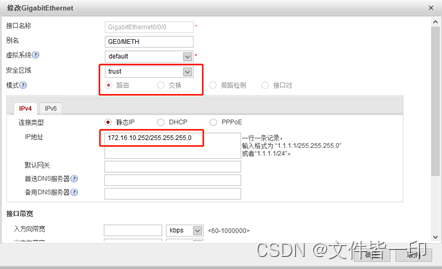

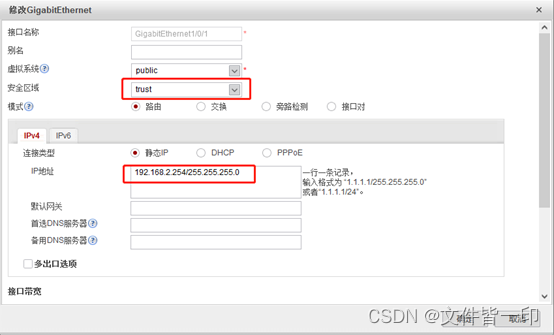

2)配置GE0/0/0接口IP,并将接口加入trust区域

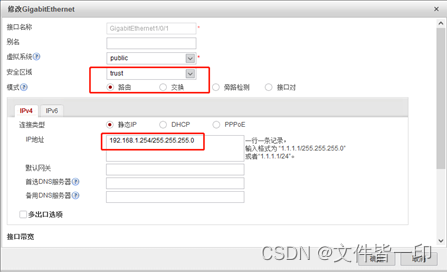

3)配置GE1/0/1接口IP,并将接口加入trust区域

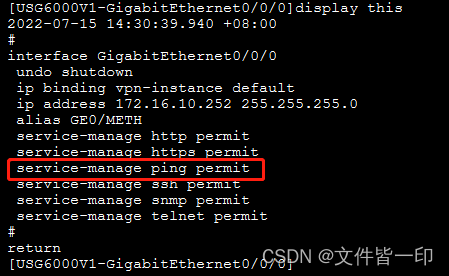

4)在每个接口下都要启用ping功能,另外要通过web页面管理的接口还要开启http、https等服务。

5)在CLI下查看接口ping、https、ssh、http等服务开启。

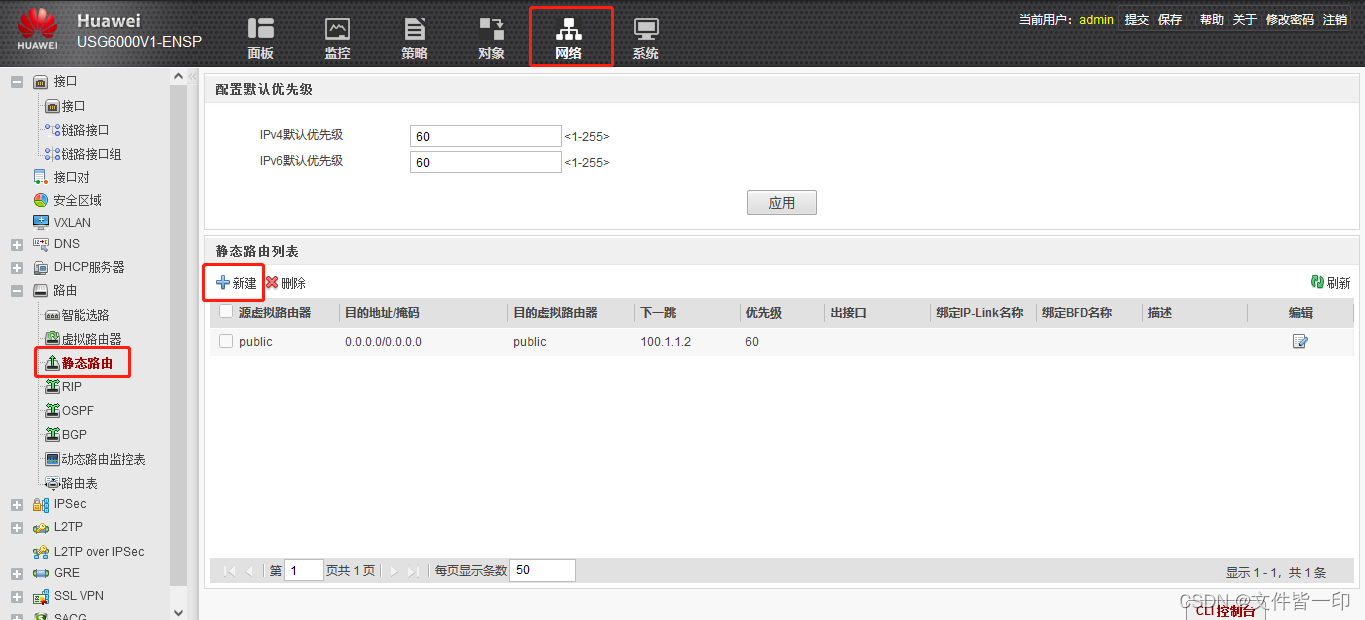

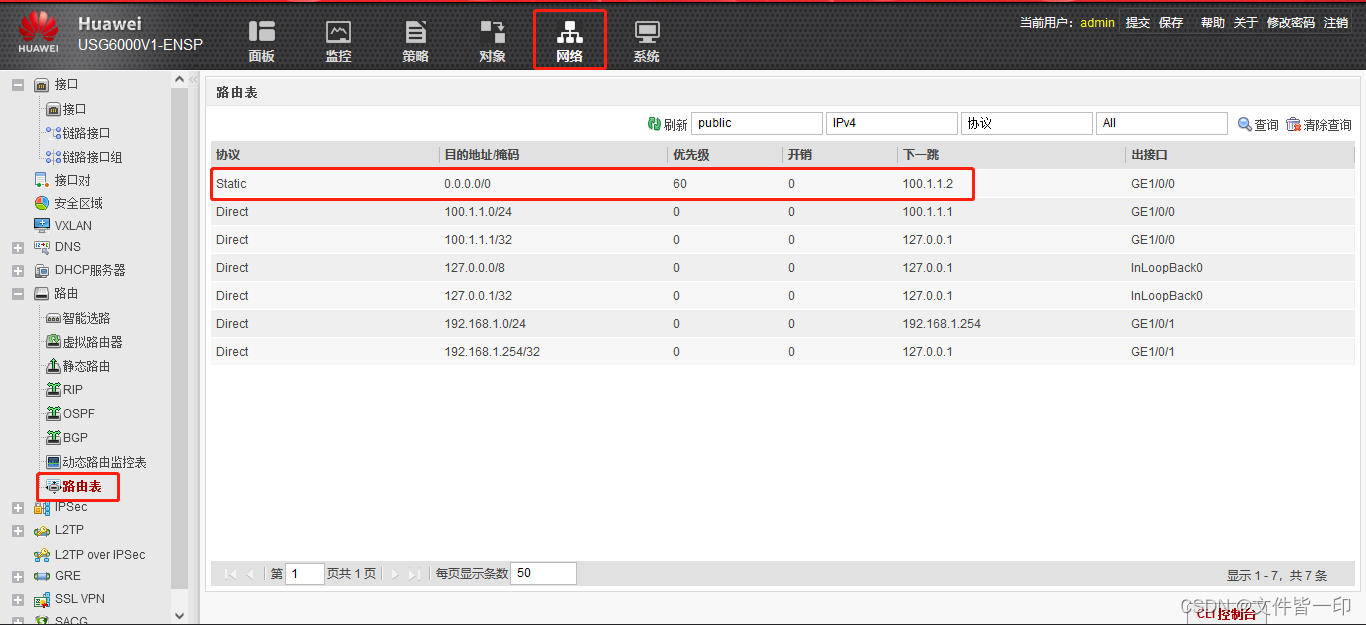

6.2 配置默认路由

1)配置配置一条到外网的默认路由,下一跳地址为100.1.1.2。

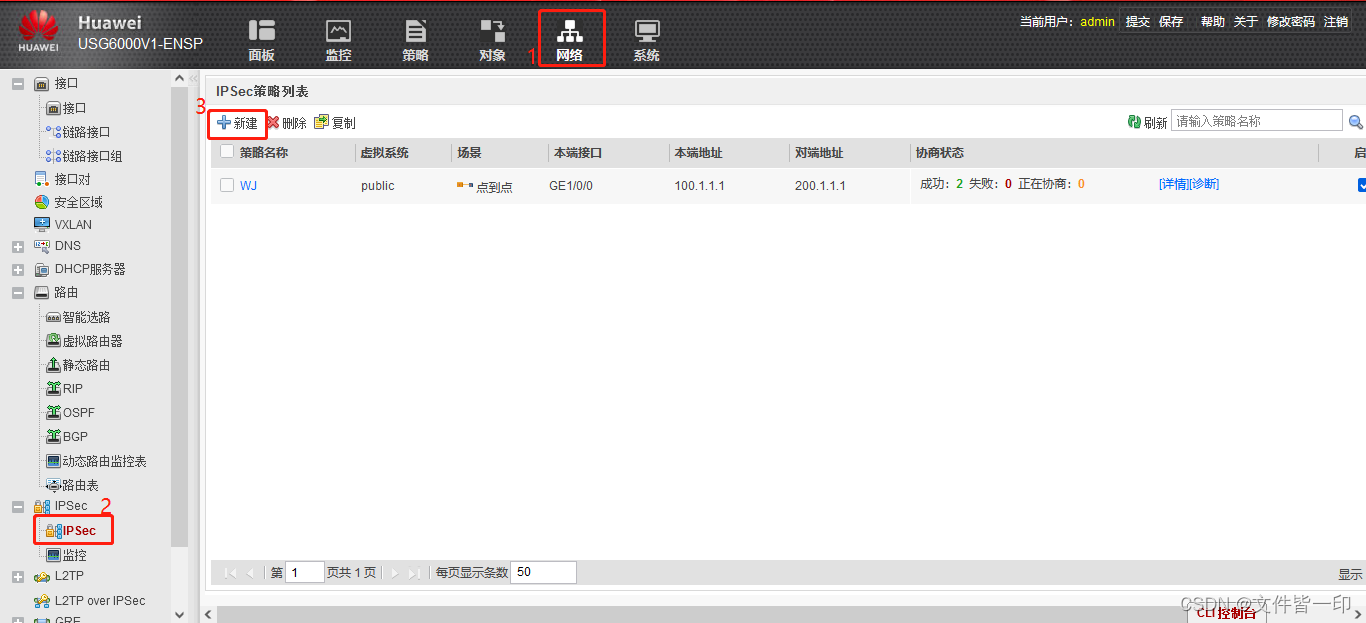

6.3 配置IPSEC VPN

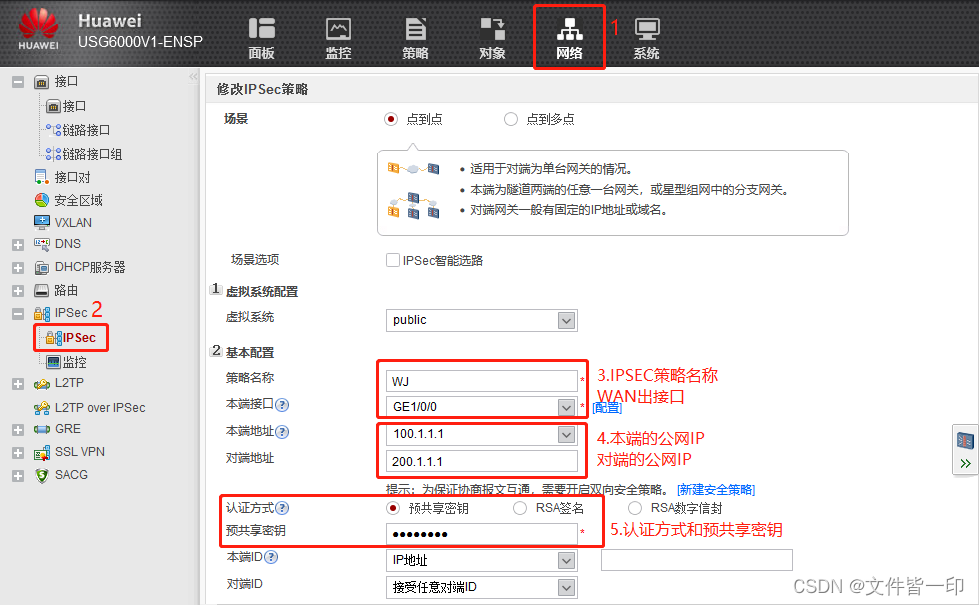

1)配置IPSEC VPN。单击“网络”-“IPSec”-“新建”,如下图:

2)选择点到点,配置IPSEC VPN名称、本端接口(WAN口)、本端公网IP、对端公网IP、认证方式选择预共享密钥并设置认证密码(二端必须一致)。与命令行配置相比,简化了许多步骤。

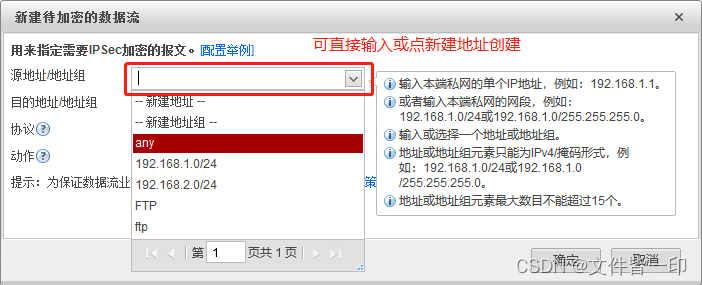

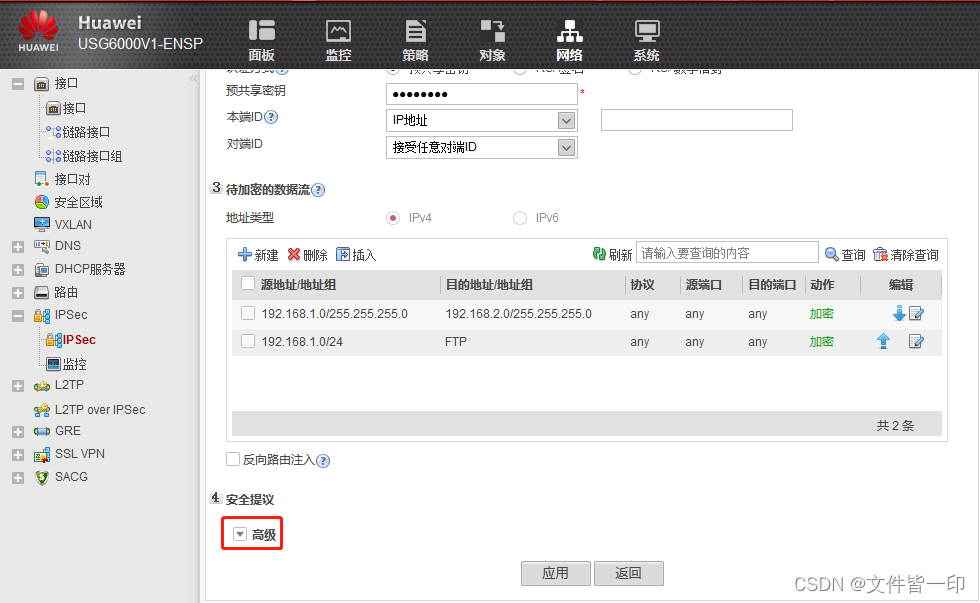

3)点“新建”,添加待加密的数据流,即将允许二个内网在公网上访问的流量使用IPSEC进行加密,以保证数据安全性。

4)这里的源地址/地址组可以在“对象”中的“地址”中提前输入(参照步骤10),也可以在这里直接点“新建地址”或“新建地址组”直接添加。这里选择已经创建好的地址组,允许分公司192.168.1.0网段用户访问总部的内网和FTP服务器,最后单击“确定”保存。

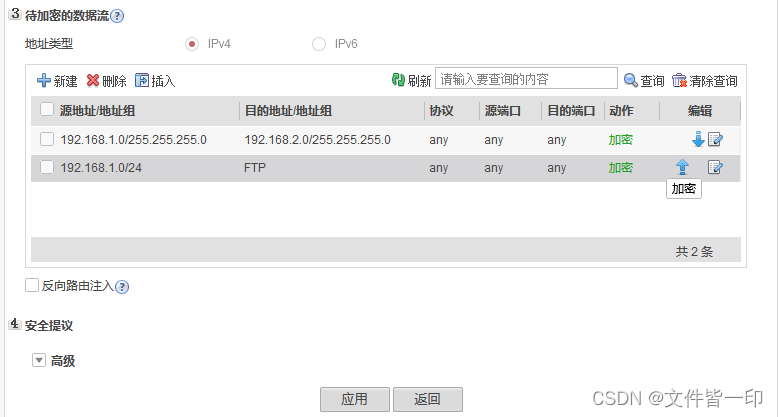

5)检查待加密的数据流中的源地址/地址组和目的地址/地址组是否正确

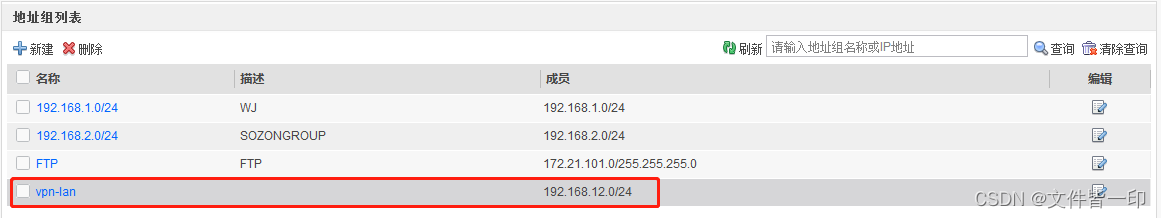

6)单击“对象”-“地址”,可以查看地址组列表或地址信息。如需添加,单击“新建”即可创建新的对象或地址组。

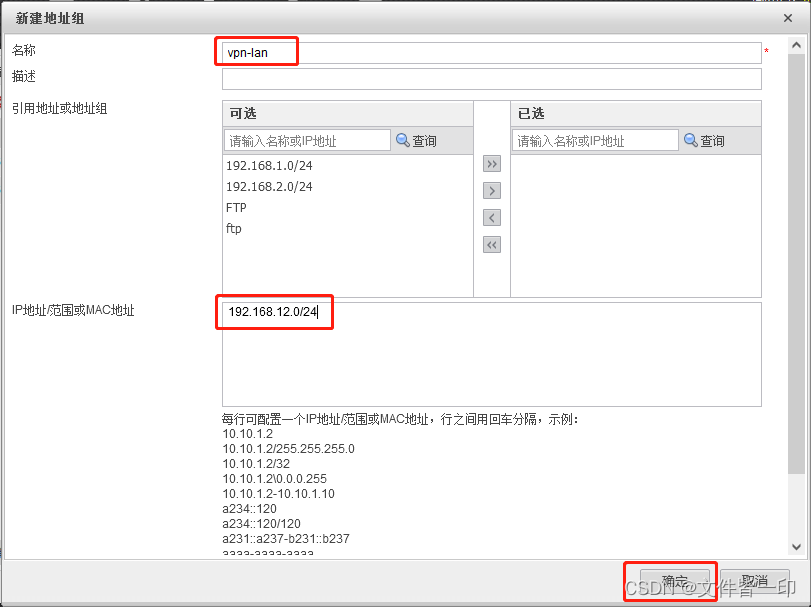

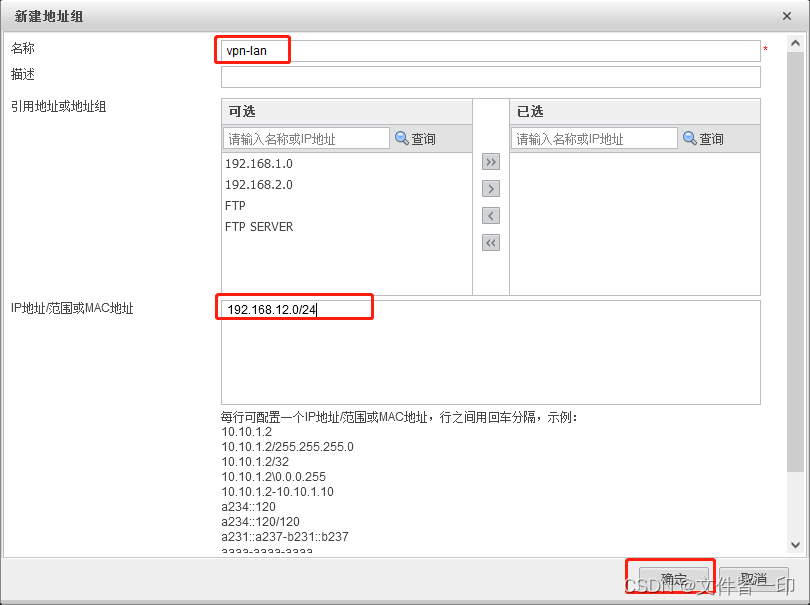

7)在“名称”里输入vpn-lan,输入IP地址段192.168.12.0/24,点确定进行保存

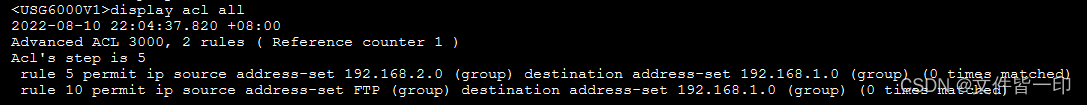

7)查看添加感兴趣流,在CLI下通过display acl all

8)点开“高级”,查看安全提议参数设置,建议使用默认值。

9)查看IKE参数(等同于CLI中的IKE PROPOSE),主要配置协商模式、加密算法、认证算法、完整性算法和DH组。这里使用的是默认方式,如下图:

10)配置IPSEC参数(等同于CLI中的IPSEC PROPOSE)。主要配置封装模式、安全协议、ESP加密算法、ESP认证算法。本端和对端VPN网关设备必须配置一样,否则会导致IPSEC VPN隧道无法建立。

11)最后查看这里如显示成功,说明二端IPSEC VPN已协商成功

6.4 配置安全策略

创建4条安全策略,分别是VPN隧道、VPN业务、ftp流量安全策略和普通上网流量

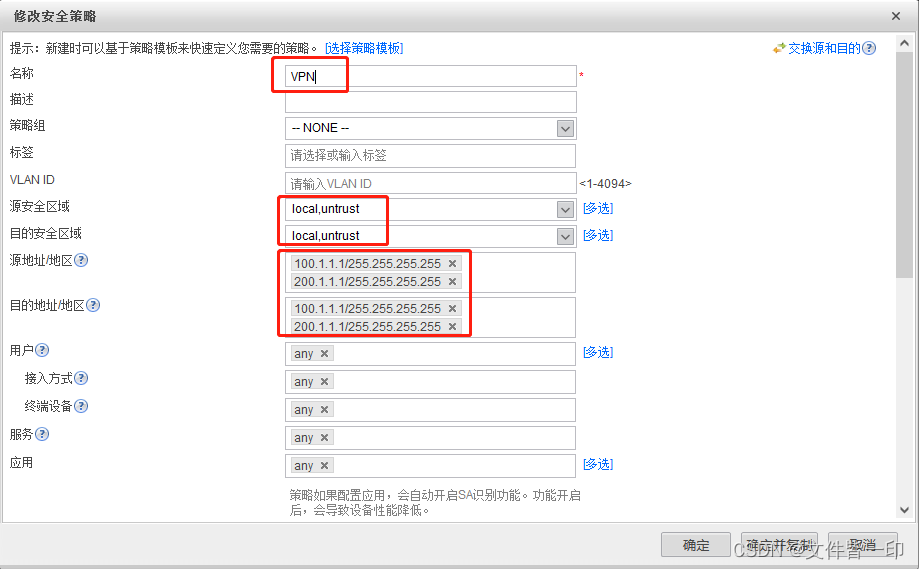

1) VPN网关流量。要放行源和目安全区域local和untrust的流量

2)VPN业务流量。要放开源和目的区域均为trust和untrust的流量。

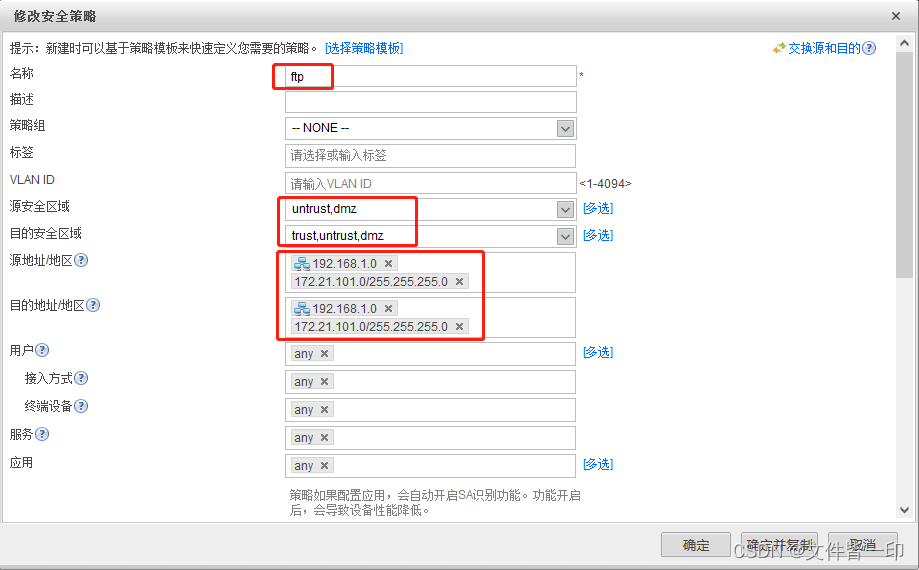

3) VPN业务流量。ftp访问要放开源区域trust、untrust和目标区域untrust、dmz、trust。

4)内部用户上网创建安全策略,放行trust到untrust的流量。

5)查看创建好的安全策略

6.5 配置NAT策略

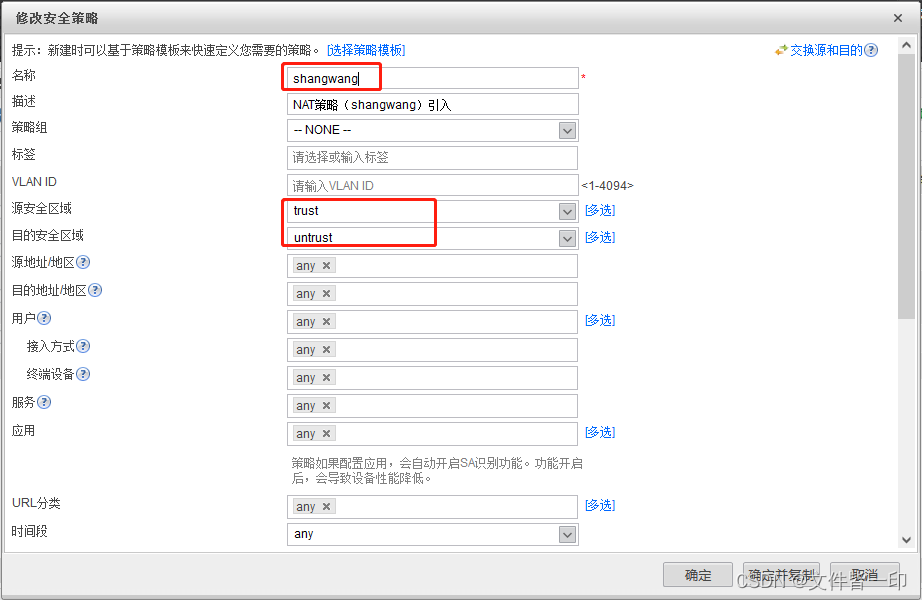

1)单击“策略”-“NAT策略”-“新建”

2) 创建一条允许内网用户上网的策略,名称为shangwang,源安全区域为trust,目的安全区域为untrust,使用easy-ip出接口转换方式。

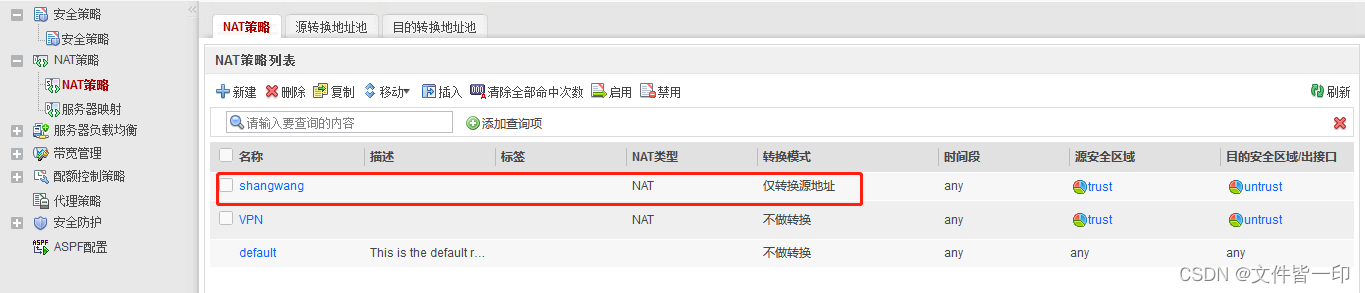

3)查看NAT策略

6.6 访问测试

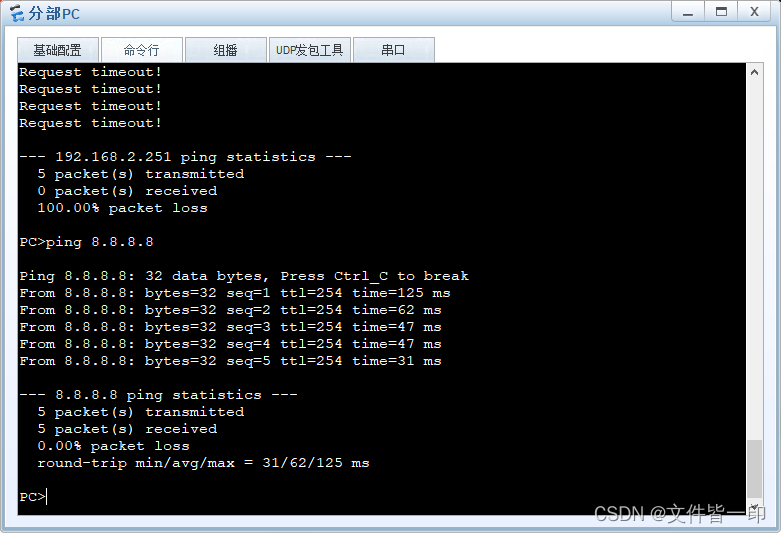

1)从分部PC访问8.8.8.8

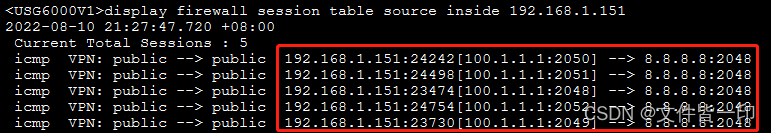

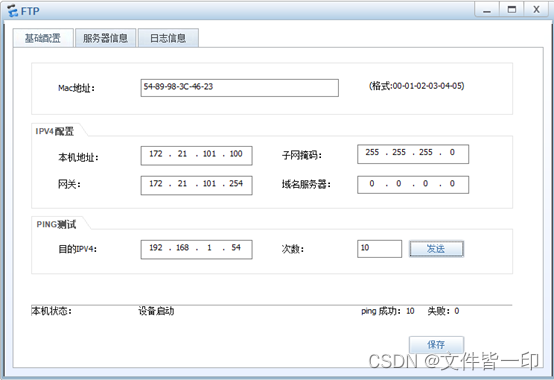

2) 在分公司防火墙执行display firewall session table查看防火墙会话表,可以看到192.168.1.157的用户访问外网8.8.8.8时已成功转化为出接口IP地址100.1.1.1。

3)分部PC访问总部的192.168.2.0网段,发现无法互访的问题。启用NAT后,将源192.168.1.157进行了转化,导致二个内网无法访问。

在未开启内网nat策略前,VPN互访是正常的。如下,并没有做NAT转换。

6.7 NAT穿越

1)问题及原因分析:防火墙设备充当NAT网关,导致VPN业务流量无法访问问题

在分公司启用NAT后,出现IPSEC VPN流量无法互访的问题。原因在于目的地址和源地址转换是在VPN之前的,这就导致NAT的操作是先于VPN的,如果要进行VPN加密的报文先进行了NAT的地址转换,导致其原本该加密但是却因为地址转换后无法匹配相关感兴趣流,从而导致没有经过加密就将相关数据流发送出去。

2) 解决方法:

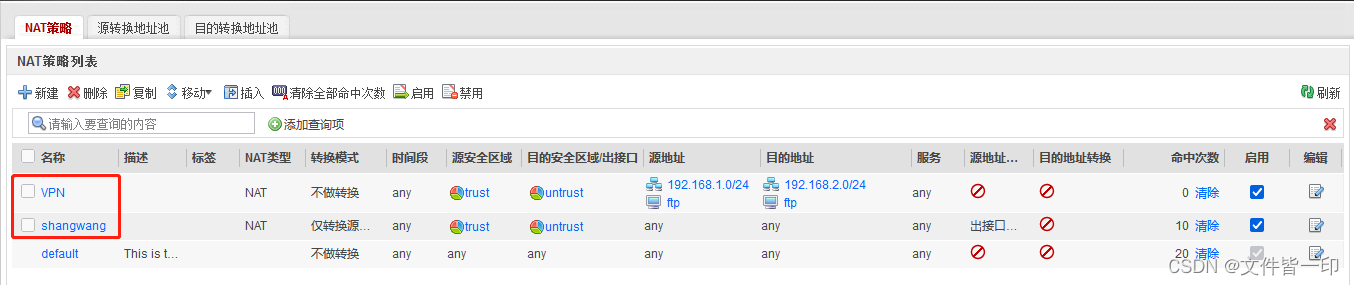

建立一个VPN的NAT策略,将源地址192.168.1.0和目标地址192.168.2.0、172.21.101.0的地址不执行nat转换。

3) 将VPN策略调整到最上面

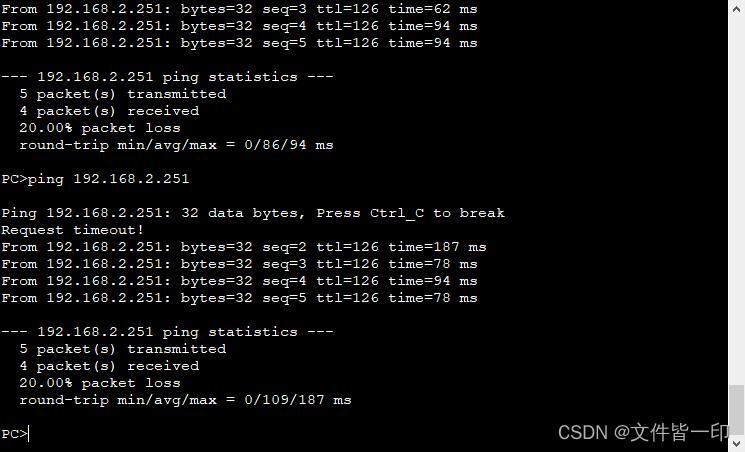

4)再次访问测试,成功了。

5)执行display firewall session table查看防火墙会话表

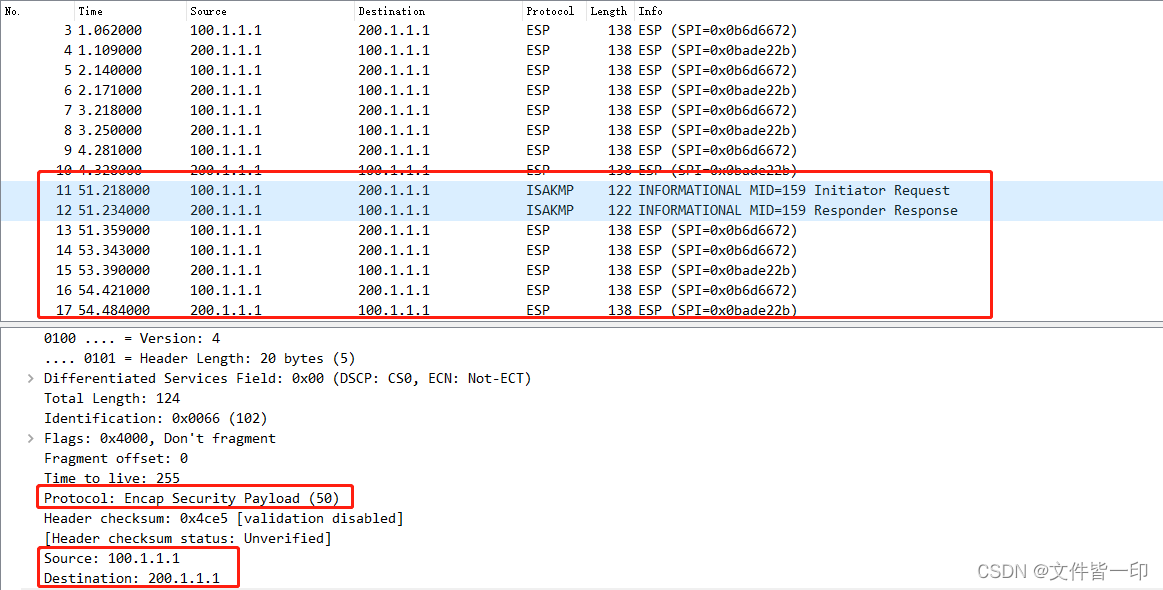

6)抓包查看数据,显示在公网传输的内网数据报文已使用ESP协议进行加密。

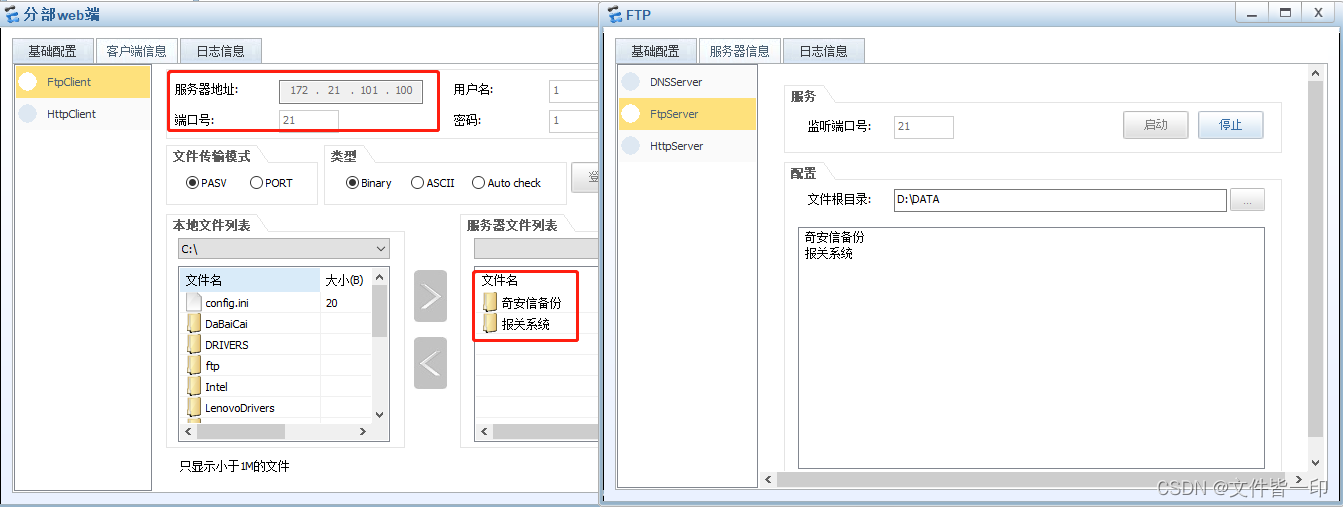

6)访问总部http和ftp服务

7. 总部FW2配置

注:大部分与分部的配置相同

7.1配置接口IP,并加入区域

1)配置GE1/0/0接口IP,并将接口加入Untrust区域

2)配置GE1/0/1接口IP,并将接口加入trust区域

3)配置GE0/0/0接口IP,并将接口加入trust区域

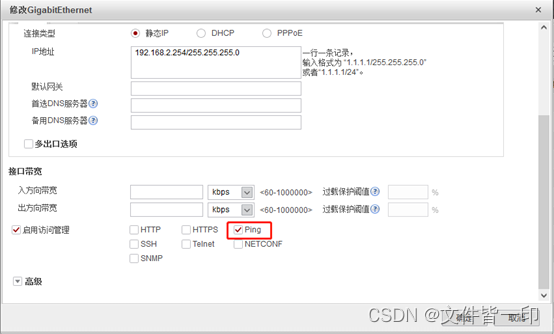

4)在每个接口下都要启用ping功能,另外要通过web页面管理的接口还要开启http、https等服务。

5)在CLI下查看接口ping、https、ssh、http等服务开启。

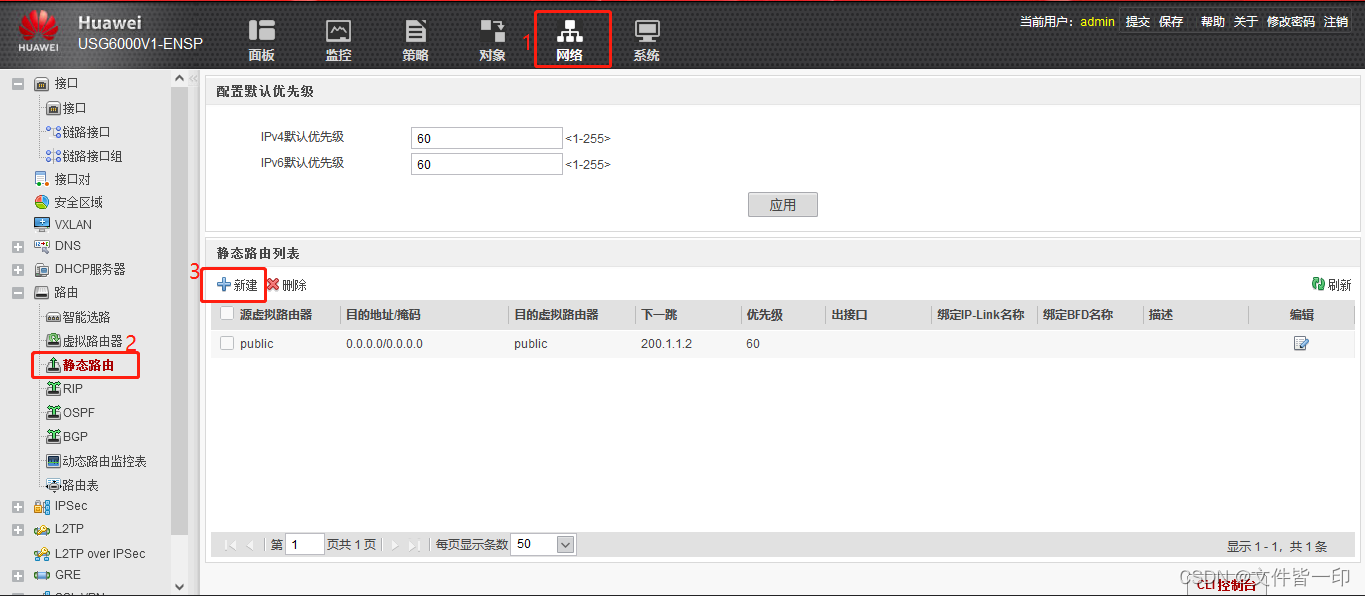

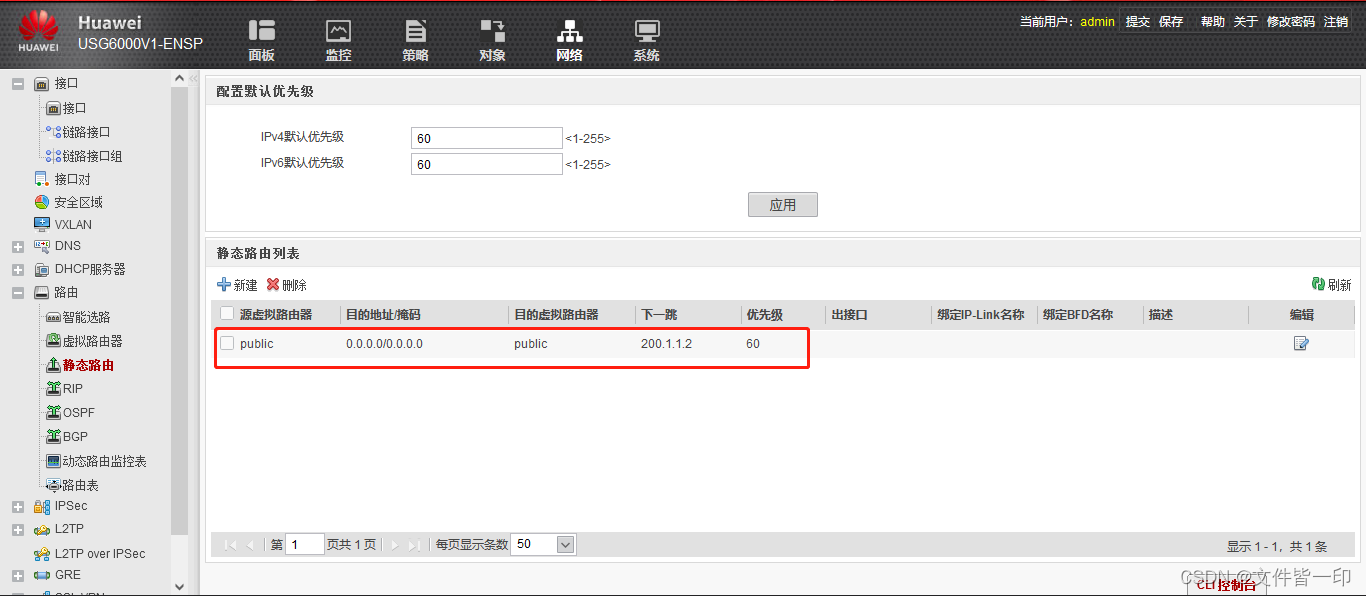

7.2配置默认路由

1)配置配置一条到外网的默认路由,下一跳地址为200.1.1.2。

7.3配置IPSEC VPN

1)配置IPSEC VPN。单击“网络”-“IPSec”-“新建”,如下图:

2)选择点到点,配置IPSEC VPN名称、本端接口(WAN口)、本端公网IP、对端公网IP、认证方式选择预共享密钥并设置认证密码(二端必须一致)。与命令行配置相比,简化了许多步骤。

3)点“新建”,添加待加密的数据流,即将允许二个内网在公网上访问的流量使用IPSEC进行加密,以保证数据安全性。

4)这里的"源地址/地址组和目的地址/地址组"可以在“对象”中的“地址”中提前输入(参考步骤6操作),也可以在这里直接点“新建地址”或“新建地址组”直接添加。这里选择已经创建好的地址组,允许分公司192.168.1.0网段用户访问总部的内网和FTP服务器,最后单击“确定”保存。

5)检查待加密的数据流中的源地址/地址组和目的地址/地址组是否正确

6)单击“对象”-“地址”,可以查看地址组列表或地址信息。如需添加,单击“新建”即可创建新的对象或地址组。

7)最后查看添加好的感兴趣流LAN,等同于在命令下手动通过acl创建感兴趣流数据。

8)最后点应用保存,其他参数保持默认均可。功能介绍参考操作6的步骤⑻、⑼、⑽。

7.4配置安全策略

1)创建3条安全策略,分别是VPN隧道、VPN业务和ftp流量安全策略

2) VPN策略要放行源和目安全区域local和untrust的流量

3)VPN业务访问流量要放开trust和untrust区域的流量

4) ftp访问要放开源区域trust、untrust和目标区域untrust、dmz。

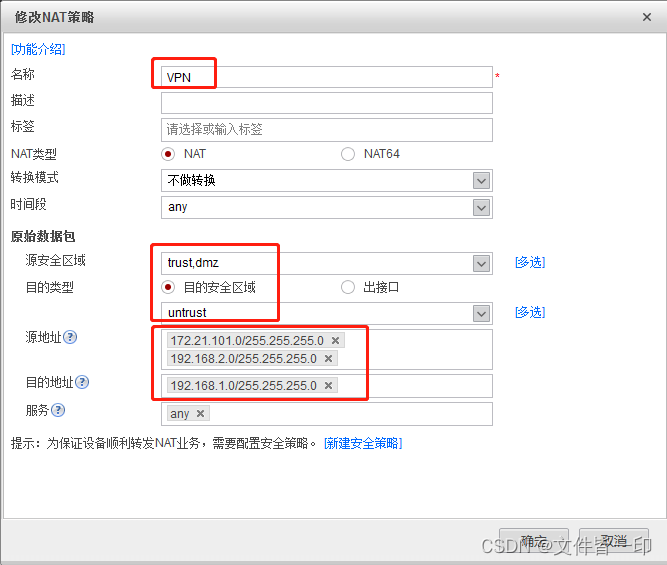

7.5配置NAT策略

1)单击“策略”-“NAT策略”-“新建”NAT策略

2)创建一条允许内网用户上网的策略,名称为permit-internet,源安全区域为trust,目的安全区域为untrust,使用easy-ip出接口转换方式。

3)建立一个VPN的NAT策略,将总部内网段192.168.2.0、172.21.101.0和分部内网段192.168.1.0不执行nat转换。

2)在Web管理查看NAT策略

7.6 NAT穿越

为了解决NAT穿越问题。即二个内网网段之间的互访不执行NAT转换。选中VPN,单击上面的移动,将其移动至顶部。如下图:

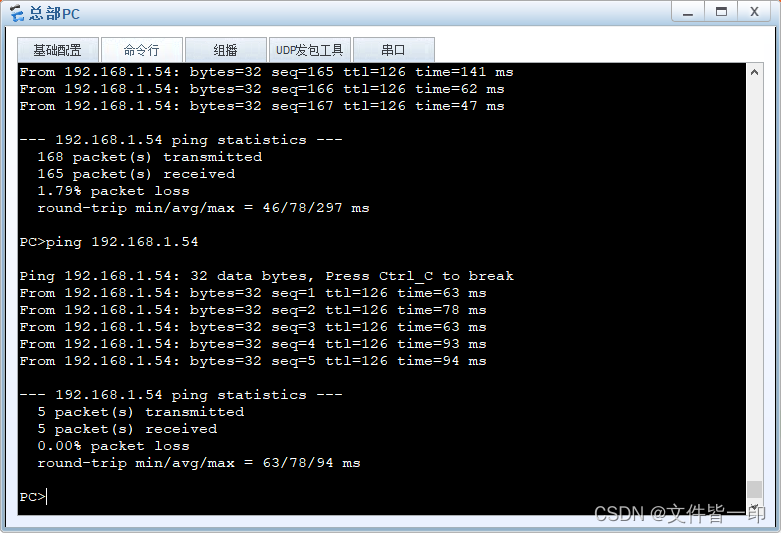

1)从总部PC访问分部内网PC

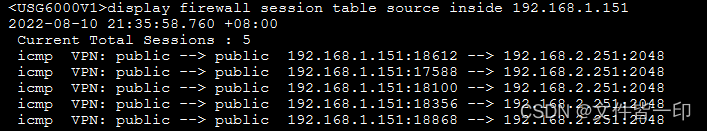

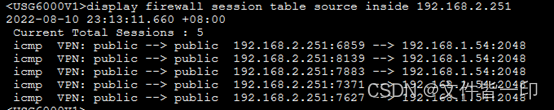

2)执行display firewall session table source inside 192.168.2.251查看会话记录

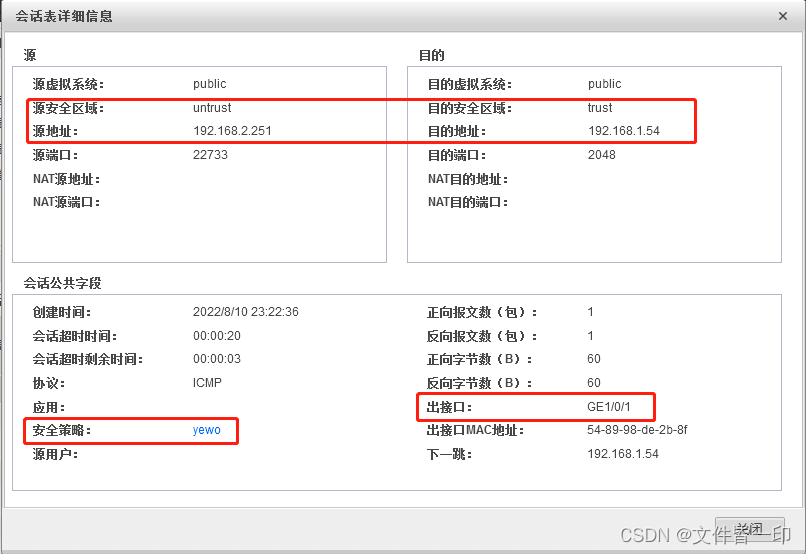

3)在分公司上查看会话表,可以看到总部PC251的计算机通过untrust区域访问位于trust区域的内网PC54,匹配的安全策略是yewo。

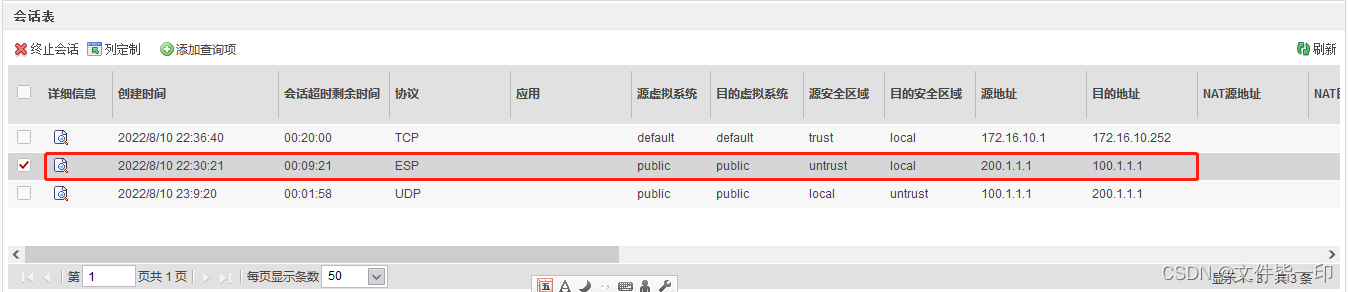

3)登录二端的防火墙web后台监控,点开会话表, 查看二端IPSEC VPN隧道建立的信息

在总部的防火墙上看到分部的100.1.1.1与200.1.1.1建立了IPSEC VPN隧道。

在分部的防火墙上看到总部的200.1.1.1与100.1.1.1建立了IPSEC VPN隧道。

5)通过在FW2的GE1/0/0接口上抓包,只看到加密的ESP协议数据包。

6)FTP服务器访问分部pc

7)从http服务器访问分部PC