热门标签

热门文章

- 1新手蓝桥杯如何训练?(附带题库)

- 2大数据深度学习:基于Tensorflow深度学习卷积神经网络CNN算法垃圾分类识别系统_tensorflow与卷积神经网络

- 3Java接口自动化框架系列07:Web接口自动化测试框架设计思路_javaweb接口设计说明怎么写

- 4c语言题目:将一个正整数m表示成n个的正整数之和,关于编程大赛的一道题目,一个正整数有可能可以被表示为n(n>=2)个连续正整数之和,找出这样的数并输出!...

- 5计算机中SQL中文,SQL是什么意思 sql的中文含义

- 6AI小程序添加深度合成类目解决办法

- 7TLS握手协议详解_tls握手过程会被窃听吗

- 8大数据管理平台DataSophon1.2离线安装

- 9Nginx运维笔记3 - 正向代理和反向代理_nginx正向代理和反向代理配置区别

- 10Meta的Llama 3惊艳亮相,8B量化版本仅有4.7G,你也能像我一样马上部署到本地

当前位置: article > 正文

华为防火墙实战配置教程,太全了_华为防火墙配置

作者:AllinToyou | 2024-04-18 21:30:49

赞

踩

华为防火墙配置

防火墙是位于内部网和外部网之间的屏障,它按照系统管理员预先定义好的规则来控制数据包的进出。防火墙是系统的第一道防线,其作用是防止非法用户的进入。

本期我们一起来总结下防火墙的配置,非常全面,以华为为例。

防火墙的配置主要有下面这些:

初始化防火墙

初始化防火墙:

开启Web管理界面:

配置Console口登陆:

配置telnet密码认证:

配置telnet用户名密码认证:

常用查询命令:

防火墙基本配置

初始化防火墙:

配置内网接口:

配置外网接口:

配置安全策略:

配置源NAT:

配置目标NAT:

NAT 地址转换

配置内网区域:

配置外网区域:

配置源NAT:

配置目标NAT:

配置交换机

配置两台交换机:

配置防火墙:

添加防火墙区域:

一、初始化防火墙:

默认用户名为admin,默认的密码Admin@123,这里修改密码为wljsghq@163.

- Username:admin

- Password:*****

- The password needs to be changed. Change now? [Y/N]: y

- Please enter old password: Admin@123

- Please enter new password: LyShark@163

- Please confirm new password: LyShark@163

- system-view // 进入系统视图

- [FW1] sysname FW1 // 给防火墙命名

- [FW1] undo info-center enable // 关闭日志弹出功能

- [FW1] quit

- language-mode Chinese // 将提示修改为中文

- Change language mode, confirm? [Y/N]

- 提示:变语言模式成功

二、开启Web管理界面:

- 默认防火墙console接口IP地址是192.168.0.1.

- system-view

- [FW1] web-manager enable // 开启图形管理界面

- [FW1] interface GigabitEthernet 0/0/0

- [FW1-GigabitEthernet0/0/0] ip address 192.168.0.1 24 // 给接口配置IP地址

- [FW1-GigabitEthernet0/0/0] service-manage all permit // 放行该端口的请求

- [FW1-GigabitEthernet0/0/0] display this

三、配置Console口登陆:

- system-view // 进入系统视图

- [FW1] user-interface console 0 // 进入console0的用户配置接口

- [FW1-ui-console0] authentication-mode password // 使用密码验证模式

- [FW1-ui-console0] set authentication password cipher Admin1234

- // 设置密码为Admin1234

- [FW1-ui-console0] quit // 退出用户配置接口

四、配置telnet密码认证:

- 配置密码认证模式,此处配置密码为Admin@123.

- system-view

- [FW1] telnet server enable // 开启Telnet支持

- [FW1] interface GigabitEthernet 0/0/0 // 选择配置接口

- [FW1-GigabitEthernet0/0/0] service-manage telnet permit // 允许telnet

- [FW1-GigabitEthernet0/0/0] quit

- [FW1] user-interface vty 0 4 // 开启虚拟终端

- [FW1-ui-vty0-4] protocol inbound telnet // 允许telnet

- [FW1-ui-vty0-4] authentication-mode password // 设置为密码认证模式

- [FW1-ui-vty0-4] set authentication password cipher Admin@123 // 设置用户密码

- [USG6000V1] firewall zone trust // 选择安全区域

- [USG6000V1-zone-trust] add interface GE0/0/0 // 添加到安全区域

五、配置telnet用户名密码认证:

- system-view // 进入系统视图

- [FW1] interface GigabitEthernet 0/0/0 // 进入接口配置

- [FW1-GigabitEthernet0/0/0]ip address 192.168.0.1 24 // 配置接口IP

- [FW1-GigabitEthernet0/0/0]service-manage telnet permit // 允许telnet

- [FW1-GigabitEthernet0/0/0]service-manage ping permit // 允许ping

- [FW1-GigabitEthernet0/0/0] quit //退出

- [FW1] firewall zone trust // 进入trust安全域配置

- [FW1-zone-trust] add interface GigabitEthernet 0/0/0 // 把GE0/0/0加入到trust安全域

- [FW1-zone-trust] quit

- [FW1] telnet server enable // 启用telnet服务

- [FW1] user-interface vty 0 4 // 进入vty0-4的用户配置接口

- [FW1-ui-vty0-4] authentication-mode aaa // 使用AAA验证模式

- [FW1-ui-vty0-4] user privilege level 3 // 配置用户访问的命令级别为3

- [FW1-ui-vty0-4] protocol inbound telnet // 配置telnet

- [FW1-ui-vty0-4] quit // 退出用户配置接口

- [FW1] aaa // 进入AAA配置视图

- [FW1-aaa] manager-user lyshark // 创建用户vtyadmin

- [FW1-aaa-manager-user-lyshark] password cipher admin@123 // 配置用户密码

- [FW1-aaa-manager-user-lyshark] service-type telnet // 配置服务类型

- [FW1-aaa-manager-user-lyshark] quit // 退出

- [FW1-aaa] bind manager-user lyshark role system-admin // 绑定管理员角色

- [FW1-aaa] quit // 退出AAA视图

六、常用查询命令:

- 查询防火墙的其他配置,常用的几个命令如下.

- [FW1] display ip interface brief // 查默认接口信息

- [FW1] display ip routing-table // 显示路由表

- [FW1] display zone // 显示防火墙区域

- [FW1] display firewall session table // 显示当前会话

- [FW1] display security-policy rule all // 显示安全策略

- 配置到这里,我们就可以在浏览器中访问了,其访问地址是http://192.168.0.1

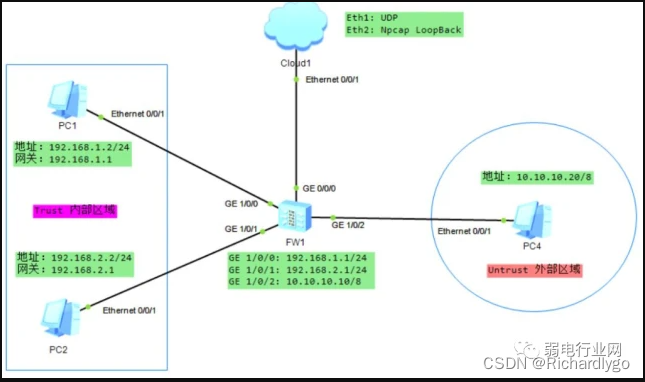

七、防火墙基本配置:

初始化防火墙:

- Username:admin

- Password:*****

- The password needs to be changed. Change now? [Y/N]: y

- Please enter old password: Admin@123

- Please enter new password: Lyshark@163

- Please confirm new password: Lyshark@163

- system-view // 进入系统视图

- [USG6000V1] sysname FW1 // 给防火墙命名

- [FW1] undo info-center enable // 关闭日志弹出功能

- [FW1] quit

- language-mode Chinese // 将提示修改为中文

- [FW1] web-manager enable // 开启图形管理界面

- [FW1] interface GigabitEthernet 0/0/0

- [FW1-GigabitEthernet0/0/0] service-manage all permit // 放行该端口的请求

配置内网接口:

- 配置内网的接口信息,这里包括个GE 1/0/0 and GE 1/0/1这两个内网地址.

- system-view

- [FW1] interface GigabitEthernet 1/0/0

- [FW1-GigabitEthernet1/0/0] ip address 192.168.1.1 255.255.255.0

- [FW1-GigabitEthernet1/0/0] undo shutdown

- [FW1-GigabitEthernet1/0/0] quit

- [FW1] interface GigabitEthernet 1/0/1

- [FW1-GigabitEthernet1/0/1] ip address 192.168.2.1 255.255.255.0

- [FW1-GigabitEthernet1/0/1] undo shutdown

- [FW1-GigabitEthernet1/0/1] quit

- # -------------------------------------------------------

- [FW1] firewall zone trust // 将前两个接口加入trust区域

- [FW1-zone-trust] add interface GigabitEthernet 1/0/0

- [FW1-zone-trust] add interface GigabitEthernet 1/0/1

配置外网接口:

- 配置外网接口GE 1/0/2接口的IP地址,并将其加入到untrust区域中.

- [FW1] interface GigabitEthernet 1/0/2 // 选择外网接口

- [FW1-GigabitEthernet1/0/2] undo shutdown // 开启外网接口

- [FW1-GigabitEthernet1/0/2] ip address 10.10.10.10 255.255.255.0 // 配置IP地址

- [FW1-GigabitEthernet1/0/2] gateway 10.10.10.20 // 配置网关

- [FW1-GigabitEthernet1/0/2] undo service-manage enable

- [FW1-GigabitEthernet1/0/2] quit

- # -------------------------------------------------------

- [FW1] firewall zone untrust // 选择外网区域

- [FW1-zone-untrust] add interface GigabitEthernet 1/0/2 // 将接口加入到此区域

配置安全策略:

- 配置防火墙安全策略,放行trust(内网)-->untrust(外网)的数据包.

- [FW1] security-policy // 配置安全策略

- [FW1-policy-security] rule name lyshark // 规则名称

- [FW1-policy-security-rule-lyshark] source-zone trust // 原安全区域(内部)

- [FW1-policy-security-rule-lyshark] destination-zone untrust // 目标安全区域(外部)

- [FW1-policy-security-rule-lyshark] source-address any // 原地址区域

- [FW1-policy-security-rule-lyshark] destination-address any // 目标地址区域

- [FW1-policy-security-rule-lyshark] service any // 放行所有服务

- [FW1-policy-security-rule-lyshark] action permit // 放行配置

- [FW1-policy-security-rule-lyshark] quit

配置源NAT:

- 配置原NAT地址转换,仅配置源地址访问内网 --> 公网的转换.

- [FW1] nat-policy // 配置NAT地址转换

- [FW1-policy-nat] rule name lyshark // 指定策略名称

- [FW1-policy-nat-rule-lyshark] egress-interface GigabitEthernet 1/0/2 // 外网接口IP

- [FW1-policy-nat-rule-lyshark] action source-nat easy-ip // 源地址转换

- [FW1-policy-nat-rule-lyshark] display this

配置目标NAT:

- 外网访问10.10.10.10自动映射到内网的192.168.2.1这台主机上.

- [FW1] firewall zone untrust // 选择外网区域

- [FW1-zone-untrust] add interface GigabitEthernet 1/0/2 // 将接口加入到此区域

- # NAT规则

- # 外网主机访问10.10.10.10主机自动映射到内部的192.168.2.2

- [FW1] firewall detect ftp

- [FW1] nat server lyshark global 10.10.10.10 inside 192.168.2.2 no-reverse

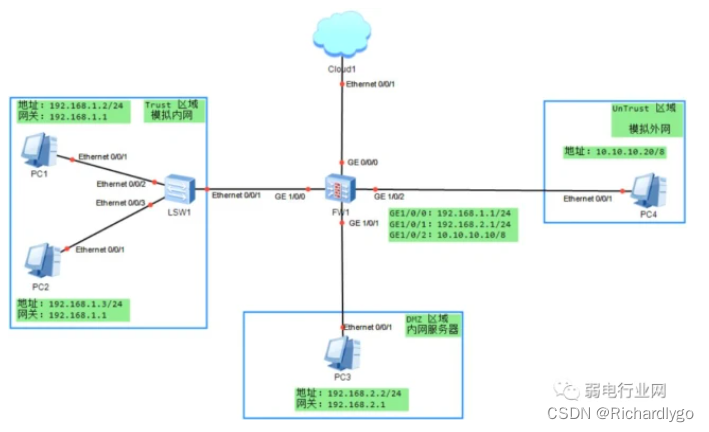

八、NAT地址转换

配置内网区域:

- 分别配置防火墙内网接口GE1/0/0 and GE1/0/1设置IP地址,并加入指定区域内.

- system-view

- [FW1]undo info-center enable

- # ----配置IP地址-----------------------------------------------

- [FW1] interface GigabitEthernet 1/0/0

- [FW1-GigabitEthernet1/0/0] ip address 192.168.1.1 24

- [FW1-GigabitEthernet1/0/0] quit

- [FW1] interface GigabitEthernet 1/0/1

- [FW1-GigabitEthernet1/0/1] ip address 192.168.2.1 24

- [FW1-GigabitEthernet1/0/1] quit

- # ----加入到指定区域--------------------------------------------

- [FW1] firewall zone trust

- [FW1-zone-trust] add interface GigabitEthernet 1/0/0

- [FW1] firewall zone dmz

- [FW1-zone-dmz] add interface GigabitEthernet 1/0/1

配置外网区域:

- 然后配置外网地址,将Gig 1/0/2加入到untrust区域内.

- [FW1] interface GigabitEthernet 1/0/2

- [FW1-GigabitEthernet1/0/2] ip address 10.10.10.10 8

- [FW1] firewall zone untrust

- [FW1-zone-dmz] add interface GigabitEthernet 1/0/2

配置源NAT:

- 配置原NAT地址转换,仅配置源地址访问内网 --> 公网的转换.

- # ----配置源NAT转换---------------------------------------------

- [FW1] nat-policy // 配置NAT地址转换

- [FW1-policy-nat] rule name lyshark // 指定策略名称

- [FW1-policy-nat-rule-lyshark] egress-interface GigabitEthernet 1/0/2 // 外网接口IP

- [FW1-policy-nat-rule-lyshark] action source-nat easy-ip // 源地址转换

- [FW1-policy-nat-rule-lyshark] display this

- # ----放行相关安全策略------------------------------------------

- [FW1] security-policy

- [FW1-policy-security] rule name trust_untrust

- [FW1-policy-security-rule] source-zone trust

- [FW1-policy-security-rule] destination-zone untrust

- [FW1-policy-security-rule] action permit

配置目标NAT:

- 外网访问10.10.10.10自动映射到内网的192.168.2.2这台主机上.

- # ----NAT规则---------------------------------------------------

- # 外网主机访问10.10.10.10主机自动映射到内部的192.168.2.2

- [FW1] firewall detect ftp

- [FW1]nat server lyshark global 10.10.10.10 inside 192.168.2.2 no-reverse

- # ----放行规则---------------------------------------------------

- [FW1] security-policy // 配置安全策略

- [FW1-policy-security] rule name untrs-DMZ // 规则名称

- [FW1-policy-security-rule-untrs-DMZ] source-zone untrust // 原安全区域(外部)

- [FW1-policy-security-rule-untrs-DMZ] destination-zone trust // 目标安全区域(内部)

- [FW1-policy-security-rule-untrs-DMZ] destination-address 192.168.2.2 24

- [FW1-policy-security-rule-untrs-DMZ] service any

- [FW1-policy-security-rule-untrs-DMZ] action permit // 放行配置

- [FW1-policy-security-rule-untrs-DMZ] quit

九、配置交换机、防火墙

配置两台交换机:

- 分别配置两台交换机,并划分到相应的VLAN区域内.

- # ----配置LSW1交换机

- system-view

- [LSW1] vlan 10 // 创建VLAN10

- [LSW1] quit

- [LSW1] interface Ethernet 0/0/1 // 将该接口配置为trunk

- [LSW1-Ethernet0/0/1] port link-type trunk

- [LSW1-Ethernet0/0/1] port trunk allow-pass vlan 10 // 加入到vlan 10

- [LSW1-Ethernet0/0/1] quit

- [LSW1] port-group group-member Eth0/0/2 to Eth0/0/3

- [LSW1-port-group] port link-type access

- [LSW1-port-group] port default vlan 10

- [LSW1-port-group] quit

- # ----配置LSW2交换机

- system-view

- [LSW2] vlan 20

- [LSW1] quit

- [LSW2] interface Ethernet 0/0/1

- [LSW2-Ethernet0/0/1] port link-type trunk

- [LSW2-Ethernet0/0/1] port trunk allow-pass vlan 20

- [LSW2-Ethernet0/0/1] quit

- [LSW2] port-group group-member Eth0/0/2 to Eth0/0/3

- [LSW2-port-group] port link-type access

- [LSW2-port-group] port default vlan 20

- [LSW2-port-group] quit

配置防火墙:

- 配置Gig1/0/0和Gig1/0/1接口为trunk模式,并分别配置好网关地址.

- [FW1] vlan 10

- [FW1-vlan10] quit

- [FW1] vlan 20

- [FW1-vlan20] quit

- # ----配置防火墙接口地址

- [FW1] interface GigabitEthernet 1/0/0

- [FW1-GigabitEthernet1/0/0] portswitch

- [FW1-GigabitEthernet1/0/0] port link-type trunk

- [FW1-GigabitEthernet1/0/0] port trunk allow-pass vlan 10

- [FW1] interface GigabitEthernet 1/0/1

- [FW1-GigabitEthernet1/0/1] portswitch

- [FW1-GigabitEthernet1/0/1] port link-type trunk

- [FW1-GigabitEthernet1/0/1] port trunk allow-pass vlan 20

- # ----分别给VLAN配置IP地址

- [FW1]interface Vlanif 10

- [FW1-Vlanif10]

- [FW1-Vlanif10]ip address 192.168.10.1 255.255.255.0

- [FW1-Vlanif10]alias vlan 10

- [FW1-Vlanif10]service-manage ping permit

- [FW1] interface Vlanif 20

- [FW1-Vlanif20]

- [FW1-Vlanif20] ip address 192.168.20.1 255.255.255.0

- [FW1-Vlanif20] alias vlan 20

- [FW1-Vlanif20] service-manage ping permit

添加防火墙区域:

- 将vlan10和vlan20添加到trust区域内.

- [FW1]firewall zone trust

- [FW1-zone-trust] add interface Vlanif 10

- [FW1-zone-trust] add interface Vlanif 20

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/AllinToyou/article/detail/448305

推荐阅读

相关标签