最近勒索病毒频发,导致全球范围内好多电脑中招。因为几个人,导致很多工程师都在加班。各大安全厂商、程序员、系统维护人员、网络维护人员全都忙得热火朝天。网络防护是防止病毒扩散的重要方法。很多小伙伴会问,我公司的路由器、交换机需要怎样防护呢?

第一、 为了防止不同网段之间的病毒扩散,可以在网关设备上做ACL来防护,举例如下:

access-list102 deny tcp any any eq 135

access-list102 deny udp any any eq 135

access-list102 deny udp any any eq netbios-ns

access-list102 deny udp any any eq netbios-dgm

access-list102 deny tcp any any eq 139

access-list102 deny udp any any eq netbios-ss

access-list102 deny tcp any any eq 445

access-list102 deny udp any any eq 445

access-list102 deny tcp any any eq 539

access-list102 deny udp any any eq 539

access-list102 deny tcp any any eq 593

access-list102 deny udp any any eq 593

access-list102 deny udp any any eq 1434

access-list102 deny tcp any any eq 4444

access-list 102 permit ip any any

interface vlan 100

ip access-group 102 in

因为普通ACL列表大家基本都会,只需要写好调用在VLAN接口下,就能阻止不同网段(不同VLAN)间病毒通过445端口扩散。

但是,此时有小伙伴就问了:不同网段是阻止了,同网段(VLAN)下怎么阻止?

第二、 下面我着重介绍一下VACL的概念和案例配置:

VACL,也就是VLAN MAP。思科原文档是这样写的:VLAN maps, whichis the only way to control filtering within a VLAN.VLAN maps have no direction。

(VLAN maps,唯一在VLAN内进行控制过滤的方法。VLANmap没有方向)

要配置vlan map ,首先要配置普通的ACL(包括MAC ACL,ACL等)。

配置步骤:

1、 创建一个你想应用在VLAN上的标准的IPV4 ACL或扩展的IPV4 ACL,或命名的MAC ACL。

2、 全局下敲 vlanaccess-map xxx 来创建一个access-map实例。

3、 在access-map配置模式下,配置命令actionforward或action drop来定义匹配数据流的行为;match命令来匹配数据流。

4、 全局下使用vlanfilter来命令来调用access-map到一个或多个VLAN上。

举例:

ip access listextended drop445

deny tcp any 1.1.1.1 eq 445 (排除主机到服务器的。此处假设域服务器IP为1.1.1.1)

deny tcp 1.1.1.1 any eq 445 (排除服务器到主机的)

premit tcp any any eq445 (匹配其他所有主机)

vlan access-map drop445map 10

match ip address drop445

action drop

vlan access-map drop445map 20

action forward

vlan filter drop445map vlan all

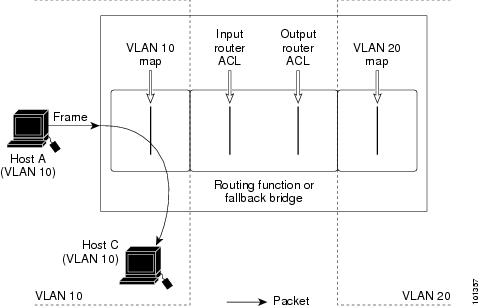

tips:有同学要问了,如果说我既在interfacevlan下配置了ACL,又配置了VACL(Vlan Map),那他们的工作优先顺序又是怎样的呢?直接见下图吧: