- 1jaccard相似度算法_jaccard相似度计算

- 2基于Jenkins自动打包并部署docker、PHP环境,ansible部署-------从小白到大神之路之学习运维第86天_jenkins打包,发布,部署

- 3Linux 服务器如何设置文件和文件夹的权限和所有者_怎么设置所有者有执行权限,其他用户有读写权限

- 4机器学习基础---神经网络---全连接网络及BP算法_j。x l _.bl)

- 5GA,RC,Alpha,Beta,Final等软件版本名词释义

- 6人工智能水印技术入门:工具与技巧

- 7pytest自动化测试框架,真正做到从0到1由浅入深详细讲解【万字级】_pytest框架详解

- 8R语言入门(3)——R包的使用_如何学会并应用r包

- 9mac安装MySQL数据库(从零开始)_mac mysql

- 10授权手机号_授权手机号是否需要点击吊起

华为综合案例-普通WLAN全覆盖配置(1)

赞

踩

适用范围和业务需求

适用范围

本案例适用于大多数场景,如办公室、普通教室、会议室等普通非高密场景。

业务需求

主要业务需求如下:

接入需求

- 随时、随地无线业务接入。

- 无线覆盖需要做到覆盖均匀、无盲区。

无线漫游需求

- 多层网络、快速切换、网络时延小、业务不中断。

可靠性需求

- 当网络中的单台设备产生故障时,也需要保证网络可靠性。

安全性需求

- 无线网络需要注意网络安全,防止非法设备的接入、报文攻击等问题,需要防止二层互通的问题。

认证计费需求

- 在新建网络、用户集中、信息安全要求严格的场景,使用802.1X认证;在用户分散、用户流动性大的场景,使用MAC优先的Portal认证。

方案设计

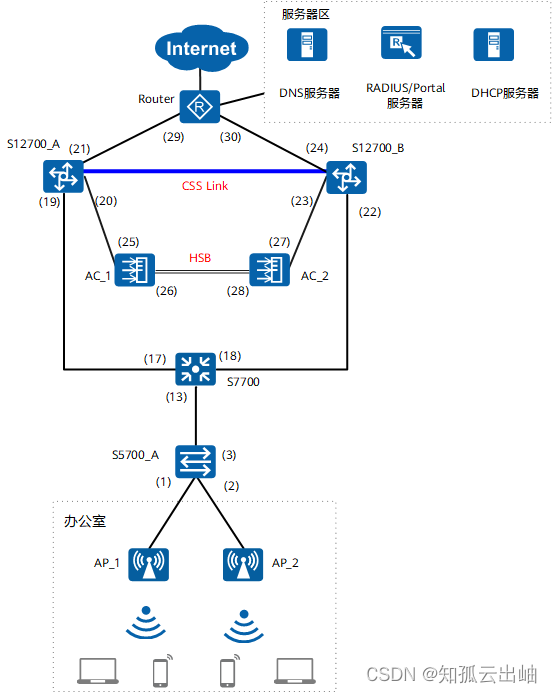

组网图

某企业办公室无线覆盖方案组网如下图所示。

图1 某企业办公室WLAN网络组网图

网络设计分析

- 设备选型

本例以AC使用2台AC6805为例,具体场景的详细AP选型信息请参考WLAN场景建网标准。

该方案可以满足用户:

- 无线接入的需求。

- 信号覆盖均匀、无盲区。

- 部署方案

基于有线核心网,采用室内AP覆盖。AC旁挂式部署,部署在核心层。

- 无线漫游

对于实现漫游,只需将所有AP的SSID和安全策略都配成一致即可。

对于认证方案,可采用MAC优先的Portal认证,从而达到漫游中简化认证的要求。如果采用802.1X认证,则可以开启802.11r漫游功能。

- 可靠性

链路级可靠性

核心和汇聚之间通过部署跨框和跨板的Eth-trunk,确保在单板异常、单链路异常后,业务正常运行。

设备级可靠性

为了保证核心设备的可靠性,采用核心设备做集群,并配置多主检测。

为了保证WLAN业务的可靠性,可在网络中部署2台AC设备,并配置AC的VRRP热备份。当两台设备在确定主用(Master)设备和备用(Backup)设备后,由主用设备进行业务的转发,而备用设备处于待命状态,同时主用设备实时向备用设备发送状态信息和需要备份的信息,当主用设备出现故障后,备用设备及时接替主用设备的业务运行,从而提高了网络的可靠性。

无线配置同步

VRRP热备份要求主、备AC上的WLAN相关业务必须配置一致,为减少备用AC的配置工作量,采用无线配置同步功能。

- 安全性

在交换机与AP直接相连的接口上配置端口隔离,可防止AP的二层报文的广播,解决不同AP间的WLAN用户二层互通的问题。

在接入交换机上部署组播抑制功能,防止组播报文过多。

在WLAN的流量模板内配置用户二层隔离解决隔离问题。

实际部署时不建议使用VLAN 1作为业务VLAN,将各端口从VLAN1中退出。根据实际业务需求透传VLAN,禁止端口透传所有VLAN。

设备连接终端或AP的端口建议都配置为边缘端口。

将所有设备不使用的端口Shutdown。

使能设备的STA地址严格DHCP获取功能、ARP动态检测功能和IPSG功能,可防止非法用户的IP报文任意通过AP访问外部网络,提高设备安全性。

为了使DHCP客户端能通过合法的DHCP服务器获取IP地址,有效防止DHCP Server仿冒者攻击、DHCP Server的拒绝服务攻击、仿冒DHCP报文攻击等,建议配置DHCP Snooping功能。如果网络中同时存在有线用户和无线用户,交换机连接AP的接口不建议使能DHCP Snooping,可能会造成交换机用户绑定表超规格,所以针对有线用户,建议基于VLAN配置DHCP Snooping,针对无线用户,建议在无线侧VAP模板上配置。

如果网络中规划有组播业务,则不需要配置组播抑制。

交换机端口默认有广播抑制(10%),可以根据网络情况调整广播抑制值。

交换机与AP互连端口不需要配置端口安全功能,以免影响无线用户漫游功能。

- 认证计费需求

认证方案采用MAC优先的Portal认证和802.1X认证。以企业场景为例,普通访客用MAC优先的Portal方式认证接入使用,进行企业主页面的推送。企业员工使用802.1X认证方式使用员工账号接入使用。

方案涉及网元的软件版本要求

本方案适用的产品和版本如下表所示。

| 产品名 | 产品版本 |

|---|---|

| AC6805 | V200R010C00 |

| AP | V200R010C00 |

| S12700 | V200R010C00 |

| S7700 | V200R010C00 |

| S5700 | V200R010C00 |

配置思路和数据规划

配置思路

采用如下的思路进行配置:

- 为保证核心交换机的可靠性,核心交换机配置集群;为保证WLAN业务可靠性,AC配置VRRP备份。

- 分别配置MAC优先的Portal认证和802.1X认证。普通访客用MAC优先的Portal方式认证接入使用,进行企业主页面的推送。企业员工使用802.1X认证方式使用员工账号接入使用。

- 配置WLAN业务,满足无线网络在办公室场景下的无线接入需求。

- 配置无线配置同步,配置自动从主AC同步到备AC。

- 在Agile Controller-Campus业务管理器中添加AC,并配置参数,保证Controller能与AC正常联动。

- 增加授权结果和授权规则,对员工认证成功后授予访问控制权限。

数据规划

| 项目 | 编号 | 接口号 | 所属VLAN | IP地址 | 描述 |

|---|---|---|---|---|---|

| 接入交换机S5700_A | 1 | GE0/0/1 | VLAN800 VLAN700 VLAN701 | - | 连接AP_1 |

| 2 | GE0/0/2 | VLAN800 VLAN700 VLAN701 | - | 连接AP_2 | |

| 3 | GE0/0/3 | VLAN800 VLAN700 VLAN701 | - | 连接汇聚交换机S7700 | |

| 汇聚交换机S7700 | 13 | GE1/0/3 | VLAN800 VLAN700 VLAN701 | - | 接入交换机S5700_A |

| 17 | GE1/0/17 | VLAN800 VLAN700 VLAN701 | - | 连接S12700_A | |

| 18 | GE2/0/18 | VLAN800 VLAN700 VLAN701 | - | 连接S12700_B | |

| S12700_A和S12700_B集群 | 19 | GE1/1/0/19 | VLAN800 VLAN700 VLAN701 | - | 连接汇聚交换机S7700 |

| 22 | GE2/1/0/22 | VLAN800 VLAN700 VLAN701 | - | ||

| 20 | GE1/1/0/20 | VLAN800 VLAN820 VLAN700 VLAN701 | - | 连接AC_1 | |

| 23 | GE2/1/0/23 | VLAN800 VLAN820 VLAN700 VLAN701 | - | 连接AC_2 | |

| 21 | GE1/1/0/21 | VLAN820 VLAN700 VLAN701 | - | 连接Router | |

| 24 | GE2/1/0/18 | VLAN820 VLAN700 VLAN701 | - | 连接Router | |

| AC_1 | 25 | GE0/0/24 | VLAN800 VLAN820 VLAN700 VLAN701 | VLANIF800:10.128.1.2/24 VLANIF820:172.16.1.2/24 | 连接S12700_A |

| 26 | GE0/0/23 | VLAN810 | VLANIF810:10.1.1.253/30 | 连接AC_2 | |

| AC_2 | 27 | GE0/0/24 | VLAN800 VLAN820 VLAN700 VLAN701 | VLANIF800:10.128.1.3/24 VLANIF820:172.16.1.3/24 | 连接S12700_B |

| 28 | GE0/0/23 | VLAN810 | VLANIF810:10.1.1.254/30 | 连接AC_1 | |

| Router | 29 | - | - | - | 连接S12700_A |

| 30 | - | - | - | 连接S12700_B |

| 项目 | 说明 |

|---|---|

| AP管理VLAN | VLAN800 |

| 业务VLAN | VLAN700、VLAN701 |

| HSB通道VLAN | VLAN810 |

| 和服务器通信的VLAN | VLAN820 |

| VRRP备份组 |

|

| |

| DHCP服务器 |

|

| AP地址池 | 10.128.1.4~10.128.1.254/24 |

| STA地址池 | VLAN700:10.129.0.1~10.129.15.254/20 VLAN701:10.130.0.1~10.130.15.254/20 |

| AAA参数 | 认证方案:

计费方案:

|

| RADIUS参数 | RADIUS服务器模板名称:radius_huawei,其中:

RADIUS授权服务器:

|

| Portal服务器模板 |

|

| URL模板 |

|

| Portal接入模板 |

|

| 802.1x接入模板 |

|

| MAC接入模板 |

|

| 免认证规则模板 |

|

| Portal认证模板 |

|

| 802.1x认证模板 |

|

| DNS服务器 | IP地址:172.16.1.253 |

| AP组 |

|

| SSID模板 |

|

| 安全模板 |

|

| 流量模板 |

|

| VAP模板 wlan_net_portal_auth |

|

| VAP模板 wlan_net_dot1x_auth |

|

| 2G射频模板 |

|

| 5G射频模板 |

|

| Agile Controller-Campus |

|

配置步骤

配置核心交换机集群,保证核心交换机的可靠性

- 配置两台S12700组建集群。

- 为S12700_A和S12700_B分别安装集群卡并连接集群线缆,两台S12700组建集群,集群详细组建指导请进入https://e.huawei.com搜索“交换机堆叠&SVF助手”。

- 查看集群状态,确认S12700集群建立成功。

配置接入交换机、汇聚交换机和AC的网络互通。

# 配置交换机S5700_A使AP与AC之间能互通。

- <HUAWEI> system-view

- [HUAWEI] sysname S5700_A

- [S5700_A] vlan batch 700 701 800

- [S5700_A] interface gigabitethernet 0/0/1

- [S5700_A-GigabitEthernet0/0/1] description Connect to AP_1

- [S5700_A-GigabitEthernet0/0/1] port link-type trunk

- [S5700_A-GigabitEthernet0/0/1] port trunk pvid vlan 800

- [S5700_A-GigabitEthernet0/0/1] port trunk allow-pass vlan 700 701 800

- [S5700_A-GigabitEthernet0/0/1] undo port trunk allow-pass vlan 1

- [S5700_A-GigabitEthernet0/0/1] port-isolate enable

- [S5700_A-GigabitEthernet0/0/1] stp edged-port enable

- [S5700_A-GigabitEthernet0/0/1] quit

- [S5700_A] interface gigabitethernet 0/0/2

- [S5700_A-GigabitEthernet0/0/2] description Connect to AP_2

- [S5700_A-GigabitEthernet0/0/2] port link-type trunk

- [S5700_A-GigabitEthernet0/0/2] port trunk pvid vlan 800

- [S5700_A-GigabitEthernet0/0/2] port trunk allow-pass vlan 700 701 800

- [S5700_A-GigabitEthernet0/0/2] undo port trunk allow-pass vlan 1

- [S5700_A-GigabitEthernet0/0/2] port-isolate enable

- [S5700_A-GigabitEthernet0/0/2] stp edged-port enable

- [S5700_A-GigabitEthernet0/0/2] quit

- [S5700_A] interface gigabitethernet 0/0/3

- [S5700_A-GigabitEthernet0/0/3] description Connect to S7700_1/0/3

- [S5700_A-GigabitEthernet0/0/3] port link-type trunk

- [S5700_A-GigabitEthernet0/0/3] port trunk allow-pass vlan 700 701 800

- [S5700_A-GigabitEthernet0/0/3] undo port trunk allow-pass vlan 1

- [S5700_A-GigabitEthernet0/0/3] quit

# (可选)配置网络中组播报文抑制功能。在接入交换机连接AP的接口上配置流策略,控制组播速率。

- [S5700_A] traffic classifier huawei

- [S5700_A-classifier-huawei] if-match destination-mac 0100-5e00-0000 mac-address-mask ffff-ff00-0000 //本例中,组播MAC地址和掩码仅作示例,实际配置请根据实际组播地址写作。

- [S5700_A-classifier-huawei] quit

- [S5700_A] traffic behavior huawei

- [S5700_A-behavior-huawei] statistic enable

- [S5700_A-behavior-huawei] car cir 100 //CIR参数需要根据实际情况进行调整,如接入交换机下接入的是中心AP的场景,则需要适当增大。

- [S5700_A-behavior-huawei] quit

- [S5700_A] traffic policy huawei

- [S5700_A-policy-huawei] classifier huawei behavior huawei

- [S5700_A-policy-huawei] quit

- [S5700_A] interface gigabitethernet 0/0/1

- [S5700_A-GigabitEthernet0/0/1] traffic-policy huawei outbound

- [S5700_A-GigabitEthernet0/0/1] traffic-policy huawei inbound

- [S5700_A] interface gigabitethernet 0/0/2

- [S5700_A-GigabitEthernet0/0/2] traffic-policy huawei outbound

- [S5700_A-GigabitEthernet0/0/2] traffic-policy huawei inbound

如果网络中规划有组播业务,则不需要配置组播抑制。

# 配置S7700的接口GE1/0/3连接S5700_A、S12700_A和S12700_B加入VLAN800和VLAN730。

- <HUAWEI> system-view

- [HUAWEI] sysname S7700

- [S7700] vlan batch 700 701 800

- [S7700] interface Eth-Trunk 1

- [S7700-Eth-Trunk1] description Connect to S12700_Eth-Trunk1

- [S7700-Eth-Trunk1] port link-type trunk

- [S7700-Eth-Trunk1] port trunk allow-pass vlan 700 701 800

- [S7700-Eth-Trunk1] undo port trunk allow-pass vlan 1

- [S7700-Eth-Trunk1] quit

- [S7700] interface gigabitethernet 1/0/3

- [S7700-GigabitEthernet1/0/3] description Connect to S5700_A_0/0/3

- [S7700-GigabitEthernet1/0/3] port link-type trunk

- [S7700-GigabitEthernet1/0/3] port trunk allow-pass vlan 700 701 800

- [S7700-GigabitEthernet1/0/3] undo port trunk allow-pass vlan 1

- [S7700-GigabitEthernet1/0/3] quit

- [S7700] interface gigabitethernet 1/0/17

- [S7700-GigabitEthernet1/0/17] eth-trunk 1

- [S7700-GigabitEthernet1/0/17] quit

- [S7700] interface gigabitethernet 2/0/18

- [S7700-GigabitEthernet2/0/18] eth-trunk 1

- [S7700-GigabitEthernet2/0/18] quit

# 配置S12700_A和S12700_B的接口连接S7700、AC_1和AC_2加入VLAN700、VLAN701和VLAN800。

- <HUAWEI> system-view

- [HUAWEI] sysname CSS

- [CSS] vlan batch 700 701 800

- [CSS] interface Eth-Trunk 1

- [CSS-Eth-Trunk1] description Connect to S7700_Eth-Trunk1

- [CSS-Eth-Trunk1] port link-type trunk

- [CSS-Eth-Trunk1] port trunk allow-pass vlan 700 701 800

- [CSS-Eth-Trunk1] undo port trunk allow-pass vlan 1

- [CSS-Eth-Trunk1] quit

- [CSS] interface gigabitethernet 1/1/0/19

- [CSS-GigabitEthernet1/1/0/19] eth-trunk 1

- [CSS-GigabitEthernet1/1/0/19] quit

- [CSS] interface gigabitethernet 1/1/0/20

- [CSS-GigabitEthernet1/1/0/20] description Connect to AC_1_0/0/24

- [CSS-GigabitEthernet1/1/0/20] port link-type trunk

- [CSS-GigabitEthernet1/1/0/20] port trunk allow-pass vlan 700 701 800

- [CSS-GigabitEthernet1/1/0/20] undo port trunk allow-pass vlan 1

- [CSS-GigabitEthernet1/1/0/20] quit

- [CSS] interface gigabitethernet 2/1/0/22

- [CSS-GigabitEthernet2/1/0/22] eth-trunk 1

- [CSS-GigabitEthernet2/1/0/22] quit

- [CSS] interface gigabitethernet 2/1/0/23

- [CSS-GigabitEthernet2/1/0/23] description Connect to AC_2_0/0/24

- [CSS-GigabitEthernet2/1/0/23] port link-type trunk

- [CSS-GigabitEthernet2/1/0/23] port trunk allow-pass vlan 700 701 800

- [CSS-GigabitEthernet2/1/0/23] undo port trunk allow-pass vlan 1

- [CSS-GigabitEthernet2/1/0/23] quit

# 配置AC_1、AC_2连接S12700_A和S12700_B的接口加入VLAN800、VLAN700和VLAN701。

- <AC6805> system-view

- [AC6805] sysname AC_1

- [AC_1] vlan batch 700 701 800

- [AC_1] interface gigabitethernet 0/0/24

- [AC_1-GigabitEthernet0/0/24] description Connect to S12700_A_1/1/0/20

- [AC_1-GigabitEthernet0/0/24] port link-type trunk

- [AC_1-GigabitEthernet0/0/24] port trunk allow-pass vlan 700 701 800

- [AC_1-GigabitEthernet0/0/24] undo port trunk allow-pass vlan 1

- [AC_1-GigabitEthernet0/0/24] quit

- <AC6805> system-view

- [AC6805] sysname AC_2

- [AC_2] vlan batch 700 701 800

- [AC_2] interface gigabitethernet 0/0/24

- [AC_2-GigabitEthernet0/0/24] description Connect to S12700_B_2/1/0/23

- [AC_2-GigabitEthernet0/0/24] port link-type trunk

- [AC_2-GigabitEthernet0/0/24] port trunk allow-pass vlan 700 701 800

- [AC_2-GigabitEthernet0/0/24] undo port trunk allow-pass vlan 1

- [AC_2-GigabitEthernet0/0/24] quit

配置DHCP服务,AC作为DHCP服务器为AP分配IP地址,外置DHCP服务器为STA分配IP地址。

- 配置AC_1和AC_2作为DHCP服务器为AP分配IP地址

-

-

- [AC_1] dhcp enable

- [AC_1] interface vlanif 800

- [AC_1-Vlanif800] ip address 10.128.1.2 255.255.255.0

- [AC_1-Vlanif800] dhcp select interface

- [AC_1-Vlanif800] dhcp server excluded-ip-address 10.128.1.1 10.128.1.3

- [AC_1-Vlanif800] quit

- [AC_2] dhcp enable

- [AC_2] interface vlanif 800

- [AC_2-Vlanif800] ip address 10.128.1.3 255.255.255.0

- [AC_2-Vlanif800] dhcp select interface

- [AC_2-Vlanif800] dhcp server excluded-ip-address 10.128.1.1 10.128.1.3

- [AC_2-Vlanif800] quit

-

-

- 配置S7700作为DHCP中继

-

-

- [S7700] vlan batch 700 701 820

- [S7700] dhcp enable

- [S7700] interface vlanif 700

- [S7700-Vlanif700] ip address 10.129.1.2 255.255.240.0

- [S7700-Vlanif700] dhcp select relay

- [S7700-Vlanif700] dhcp relay server-ip 172.16.1.252 //外置DHCP服务器IP地址:172.16.1.252。

- [S7700-Vlanif700] quit

- [S7700] interface vlanif 701

- [S7700-Vlanif701] ip address 10.130.1.2 255.255.240.0

- [S7700-Vlanif701] dhcp select relay

- [S7700-Vlanif701] dhcp relay server-ip 172.16.1.252 //外置DHCP服务器IP地址:172.16.1.252。

- [S7700-Vlanif701] quit

-

-

- 配置S12700_A、S12700_B与外置DHCP服务器的链路放通业务VLAN700、VLAN701

-

-

- [CSS] interface gigabitethernet 1/1/0/21

- [CSS-GigabitEthernet1/1/0/21] description Connect to Router_0/0/29

- [CSS-GigabitEthernet1/1/0/21] port link-type trunk

- [CSS-GigabitEthernet1/1/0/21] port trunk allow-pass vlan 700 701

- [CSS-GigabitEthernet1/1/0/21] undo port trunk allow-pass vlan 1

- [CSS-GigabitEthernet1/1/0/21] quit

- [CSS] interface gigabitethernet 2/1/0/18

- [CSS-GigabitEthernet2/1/0/18] description Connect to Router_0/0/30

- [CSS-GigabitEthernet2/1/0/18] port link-type trunk

- [CSS-GigabitEthernet2/1/0/18] port trunk allow-pass vlan 700 701

- [CSS-GigabitEthernet2/1/0/18] undo port trunk allow-pass vlan 1

- [CSS-GigabitEthernet2/1/0/18] quit

配置VRRP+HSB方式的备份。

- 配置AC_1和AC_2的HSB互通

-

-

- # 配置AC_1连接AC_2的接口GE0/0/23加入HSB VLAN810。

- [AC_1] vlan batch 810

- [AC_1] interface gigabitethernet 0/0/23

- [AC_1-GigabitEthernet0/0/23] description Connect to AC_2_0/0/23

- [AC_1-GigabitEthernet0/0/23] port link-type trunk

- [AC_1-GigabitEthernet0/0/23] port trunk allow-pass vlan 810

- [AC_1-GigabitEthernet0/0/23] undo port trunk allow-pass vlan 1

- [AC_1-GigabitEthernet0/0/23] quit

- [AC_1] interface vlanif 810

- [AC_1-Vlanif810] ip address 10.1.1.253 30

- [AC_1-Vlanif810] quit

- # 配置AC_2连接AC_1的接口GE0/0/23加入HSB VLAN810。

- [AC_2] vlan batch 810

- [AC_2] interface gigabitethernet 0/0/23

- [AC_2-GigabitEthernet0/0/23] description Connect to AC_1_0/0/23

- [AC_2-GigabitEthernet0/0/23] port link-type trunk

- [AC_2-GigabitEthernet0/0/23] port trunk allow-pass vlan 810

- [AC_2-GigabitEthernet0/0/23] undo port trunk allow-pass vlan 1

- [AC_2-GigabitEthernet0/0/23] quit

- [AC_2] interface vlanif 810

- [AC_2-Vlanif810] ip address 10.1.1.254 30

- [AC_2-Vlanif810] quit

-

-

- 配置AC_1的VRRP方式的双机热备份

-

-

- # 配置备份组的状态恢复延迟时间为60秒。

- [AC_1] vrrp recover-delay 60

- # 在AC_1上创建管理VRRP备份组,配置AC_1在该备份组中的优先级为120,并配置抢占时间为1200秒。

- [AC_1] interface vlanif 800

- [AC_1-Vlanif800] vrrp vrid 1 virtual-ip 10.128.1.1

- [AC_1-Vlanif800] vrrp vrid 1 priority 120

- [AC_1-Vlanif800] vrrp vrid 1 preempt-mode timer delay 1200

- [AC_1-Vlanif800] admin-vrrp vrid 1 //设置VRRP备份组1为管理VRRP。

- [AC_1-Vlanif800] quit

- # 在AC_1上创建HSB主备服务0,并配置其主备通道IP地址和端口号。

- [AC_1] hsb-service 0

- [AC_1-hsb-service-0] service-ip-port local-ip 10.1.1.253 peer-ip 10.1.1.254 local-data-port 10241 peer-data-port 10241

- [AC_1-hsb-service-0] quit

- # 在AC_1上创建HSB备份组0,并配置其绑定HSB主备服务0和管理VRRP备份组。

- [AC_1] hsb-group 0

- [AC_1-hsb-group-0] bind-service 0

- [AC_1-hsb-group-0] track vrrp vrid 1 interface vlanif 800

- [AC_1-hsb-group-0] quit

- # 配置业务绑定HSB备份组。

- [AC_1] hsb-service-type access-user hsb-group 0 //配置NAC业务绑定HSB备份组。

- [AC_1] hsb-service-type ap hsb-group 0 //配置WLAN业务备份使用的HSB类型为HSB组。

- [AC_1] hsb-service-type dhcp hsb-group 0 //配置DHCP服务器绑定在双机热备DHCP服务器组。

- [AC_1] hsb-group 0

- [AC_1-hsb-group-0] hsb enable

- [AC_1-hsb-group-0] quit

-

-

- 在AC_2上配置VRRP方式的双机热备份

-

-

- # 配置备份组的状态恢复延迟时间为60秒。

- [AC_2] vrrp recover-delay 60

- # 在AC_2上创建管理VRRP备份组。

- [AC_2] interface vlanif 800

- [AC_2-Vlanif800] vrrp vrid 1 virtual-ip 10.128.1.1

- [AC_2-Vlanif800] admin-vrrp vrid 1 //设置VRRP备份组1为管理VRRP。

- [AC_2-Vlanif800] quit

- # 在AC_2上创建HSB主备服务0,并配置其主备通道IP地址和端口号。

- [AC_2] hsb-service 0

- [AC_2-hsb-service-0] service-ip-port local-ip 10.1.1.254 peer-ip 10.1.1.253 local-data-port 10241 peer-data-port 10241

- [AC_2-hsb-service-0] quit

- # 在AC_2上创建HSB备份组0,并配置其绑定HSB主备服务0和管理VRRP备份组。

- [AC_2] hsb-group 0

- [AC_2-hsb-group-0] bind-service 0

- [AC_2-hsb-group-0] track vrrp vrid 1 interface vlanif 800

- [AC_2-hsb-group-0] quit

- # 配置AC_2业务绑定HSB备份组。

-

- [AC_2] hsb-service-type access-user hsb-group 0 //配置NAC业务绑定HSB备份组。

- [AC_2] hsb-service-type ap hsb-group 0 //配置WLAN业务备份使用的HSB类型为HSB组。

- [AC_2] hsb-service-type dhcp hsb-group 0 //配置DHCP服务器绑定在双机热备DHCP服务器组。

在AC上配置RADIUS服务器认证、计费和授权模板,以便AC能够与RADIUS服务器联动。

- 配置AC_1和AC_2与RADIUS服务器通信

- # 配置AC_1连接S12700_A的接口GE0/0/24加入VLAN820。

- [AC_1] vlan batch 820

- [AC_1] interface gigabitethernet 0/0/24

- [AC_1-GigabitEthernet0/0/24] port trunk allow-pass vlan 820

- [AC_1-GigabitEthernet0/0/24] quit

- [AC_1] interface vlanif 820

- [AC_1-Vlanif820] ip address 172.16.1.2 24

- [AC_1-Vlanif820] quit

- # 配置AC_2连接S12700_B的接口GE0/0/24加入VLAN820。

- [AC_2] vlan batch 820

- [AC_2] interface gigabitethernet 0/0/24

- [AC_2-GigabitEthernet0/0/24] port trunk allow-pass vlan 820

- [AC_2-GigabitEthernet0/0/24] quit

- [AC_2] interface vlanif 820

- [AC_2-Vlanif820] ip address 172.16.1.3 24

- [AC_2-Vlanif820] quit

- # 在AC_1上创建成员VRRP备份组,并将VRRP备份组2和管理VRRP备份组1进行绑定。

- [AC_1] interface vlanif 820

- [AC_1-Vlanif820] vrrp vrid 2 virtual-ip 172.16.1.1

- [AC_1-Vlanif820] vrrp vrid 2 track admin-vrrp interface Vlanif 800 vrid 1 unflowdown

- [AC_1-Vlanif820] quit

- # 在AC_2上创建成员VRRP备份组,并将VRRP备份组2和管理VRRP备份组1进行绑定。

- [AC_2] interface vlanif 820

- [AC_2-Vlanif820] vrrp vrid 2 virtual-ip 172.16.1.1

- [AC_2-Vlanif820] vrrp vrid 2 track admin-vrrp interface Vlanif 800 vrid 1 unflowdown

- [AC_2-Vlanif820] quit

- 配置S12700_A和S12700_B、RADIUS服务器与AC_1、AC_2设备互通

- [CSS] vlan batch 820

- [CSS] interface gigabitethernet 1/1/0/20

- [CSS-GigabitEthernet1/1/0/20] port trunk allow-pass vlan 820

- [CSS-GigabitEthernet1/1/0/20] quit

- [CSS] interface gigabitethernet 1/1/0/21

- [CSS-GigabitEthernet1/1/0/21] port trunk allow-pass vlan 820

- [CSS-GigabitEthernet1/1/0/21] quit

- [CSS] interface gigabitethernet 2/1/0/23

- [CSS-GigabitEthernet2/1/0/23] port trunk allow-pass vlan 820

- [CSS-GigabitEthernet2/1/0/23] quit

- [CSS] interface gigabitethernet 2/1/0/18

- [CSS-GigabitEthernet2/1/0/18] port trunk allow-pass vlan 820

- [CSS-GigabitEthernet2/1/0/18] quit

- 创建并配置RADIUS服务器模板、AAA方案 # 创建并配置服务器模板“radius_huawei”。

- [AC_1] radius-server template radius_huawei

- [AC_1-radius-radius_huawei] radius-server authentication 172.16.1.254 1812 weight 80 //配置认证服务器。

- [AC_1-radius-radius_huawei] radius-server accounting 172.16.1.254 1813 weight 80 //配置计费服务器。

- [AC_1-radius-radius_huawei] radius-server shared-key cipher huawei@123

- [AC_1-radius-radius_huawei] radius-server timeout 1

- [AC_1-radius-radius_huawei] quit

- [AC_1] radius-server source ip-address 172.16.1.1

对于规模较大或者较繁忙的网络尽可能的配置最低的RADIUS重传超时,因为过长的超时时间会占用系统资源,更小的超时时间可以更好地提高AC的处理能力。

当前无线用户默认重传超时时间是5秒,当RADIUS服务器模板下配置了8个以上认证服务器的IP地址或者使用802.1X认证时,推荐将超时时间配置为1秒,以提升网络处理效率。

# 创建RADIUS授权服务器

[AC_1] radius-server authorization 172.16.1.254 shared-key cipher huawei@123 //V200R021C00及之后的版本,必须同时执行radius-server authorization server-source命令,配置可以接收和响应的RADIUS授权服务器请求报文的IPv4地址,RADIUS授权服务器功能才能生效

# 创建AAA认证方案“radius_huawei”并配置认证方式为RADIUS。- [AC_1] aaa

- [AC_1-aaa] authentication-scheme radius_huawei

- [AC_1-aaa-authen-radius_huawei] authentication-mode radius //配置认证模式为RADIUS认证。

- [AC_1-aaa-authen-radius_huawei] quit

- [AC_1-aaa] accounting-scheme radius_huawei

- [AC_1-aaa-accounting-radius_huawei] accounting-mode radius //配置计费模式为RADIUS模式。

- [AC_1-aaa-accounting-radius_huawei] accounting realtime 15 //开启实时计费功能,并设置实时计费时间间隔为15分钟。

- [AC_1-aaa-accounting-radius_huawei] quit

- [AC_1-aaa] quit

表1 实时计费间隔和用户量之间的推荐比例关系 用户数

实时计费间隔(分钟)

1~99

3

100~499

6

500~999

12

≥1000

≥15

- 在AC_2全局下配置设备与RADIUS服务器通信的源IP地址。AC_2上的其他RADIUS相关配置通过后续步骤的无线配置同步功能同步。

[AC_2] radius-server source ip-address 172.16.1.1

在AC上配置MAC优先的Portal认证

- 配置URL模板,配置指向Portal服务器的重定向URL,并指定URL中携带的参数为用户关联SSID和接入用户访问的原始URL地址

-

-

- [AC_1] url-template name huawei

- [AC_1-url-template-huawei] url http://172.16.1.254:8080/portal

- [AC_1-url-template-huawei] url-parameter ssid ssid redirect-url url

- [AC_1-url-template-huawei] quit

-

-

- 配置Portal服务器模板

-

-

- [AC_1] web-auth-server huawei //V200R021C00以及之后的版本,必须使用web-auth-server server-source或server-source命令配置设备可以接收和响应Portal服务器报文的本机网关地址,才能正常使用Portal对接功能

- [AC_1-web-auth-server-huawei] server-ip 172.16.1.254 //配置Portal服务器地址。

- [AC_1-web-auth-server-huawei] shared-key cipher huawei@123 //配置共享密钥。

- [AC_1-web-auth-server-huawei] port 50200 //配置Portal服务器端口号。

- [AC_1-web-auth-server-huawei] url-template huawei

- [AC_1-web-auth-server-huawei] quit

- [AC_1] web-auth-server source-ip 172.16.1.1

-

-

- 配置Portal接入模板“wlan_net”

-

-

- [AC_1] portal-access-profile name wlan_net

- [AC_1-portal-access-profile-wlan_net] web-auth-server huawei direct

- [AC_1-portal-access-profile-wlan_net] quit

-

-

- 配置MAC接入模板“mac”

-

-

- [AC_1] mac-access-profile name mac

- [AC_1-mac-access-profile-mac] quit

-

-

- 配置免认证规则模板

-

-

- [AC_1] free-rule-template name default_free_rule

- [AC_1-free-rule-default_free_rule] free-rule 1 destination ip 172.16.1.253 mask 32 //DNS服务器IP地址:172.16.1.253

- [AC_1-free-rule-default_free_rule] quit

-

-

- 配置Portal认证模板“wlan_net_portal_auth”

-

-

- [AC_1] authentication-profile name wlan_net_portal_auth

- [AC_1-authentication-profile-wlan_net_portal_auth] mac-access-profile mac

- [AC_1-authentication-profile-wlan_net_portal_auth] portal-access-profile wlan_net

- [AC_1-authentication-profile-wlan_net_portal_auth] free-rule-template default_free_rule

- [AC_1-authentication-profile-wlan_net_portal_auth] authentication-scheme radius_huawei

- [AC_1-authentication-profile-wlan_net_portal_auth] accounting-scheme radius_huawei

- [AC_1-authentication-profile-wlan_net_portal_auth] radius-server radius_huawei

- [AC_1-authentication-profile-wlan_net_portal_auth] quit

-

-

- 在AC_2全局下配置设备与Portal服务器通信的源IP地址。AC_2上的其他Portal相关配置通过后续步骤的无线配置同步功能同步。

-

-

- [AC_2] radius-server source ip-address 172.16.1.1

在AC上配置802.1X认证

- 配置802.1x接入模板 “huawei”

-

-

- [AC_1] dot1x-access-profile name huawei

- [AC_1-dot1x-access-profile-huawei] quit

-

-

- 配置802.1x认证模板 “wlan_net_dot1x_auth”

-

-

- [AC_1] authentication-profile name wlan_net_dot1x_auth

- [AC_1-authentication-profile-wlan_net_dot1x_auth] dot1x-access-profile huawei

- [AC_1-authentication-profile-wlan_net_dot1x_auth] authentication-scheme radius_huawei

- [AC_1-authentication-profile-wlan_net_dot1x_auth] accounting-scheme radius_huawei

- [AC_1-authentication-profile-wlan_net_dot1x_auth] radius-server radius_huawei

- [AC_1-authentication-profile-wlan_net_dot1x_auth] quit

-

-

- AC_2上的802.1X认证模板相关配置通过后续步骤的无线配置同步功能同步。

在AC上配置WLAN业务,满足无线网络在办公室场景下的无线接入需求

- 配置LLDP功能

-

-

- # 在AC上配置LLDP功能。

-

- 为了清楚了解设备之间的二层链接状态信息并进行网络拓扑分析,需要使能LLDP功能。当需要在AC上知道AP与接入交换机之间的二层的链接状态信息并进行网络拓扑分析时,需要使能WLAN的LLDP功能。WLAN的LLDP功能有两个开关,一个是全局开关,另一个是AP有线口链路模板视图下的开关。只有两个开关都处于使能状态下,AP才会发送或接收LLDP报文。两个开关默认都处于使能状态。

-

- [AC_1] lldp enable

- [AC_1] wlan

- [AC_1-wlan-view] ap lldp enable

- [AC_1-wlan-view] port-link-profile name default

- [AC_1-wlan-port-link-prof-default] lldp enable

- [AC_1-wlan-port-link-prof-default] quit

- [AC_1-wlan-view] quit

- # 在接入交换机上配置LLDP功能。

-

- 打开LLDP功能,使设备具有通过LLDP功能解析PD设备的能力;若不打开LLDP功能,设备仅通过解析与PD间的电流和电阻,实现对PD的检测和分类。相比电流和电阻解析,LLDP功能提供更全面、更准确的解析能力。打开全局的LLDP功能后,缺省情况下所有接口的LLDP功能都处于打开状态。

-

- [S5700_A] lldp enable

-

-

- AC_1上创建VLAN,并配置DHCP Snooping功能。

-

-

- [AC_1] dhcp snooping enable

- [AC_1] vlan 700

- [AC_1-vlan700] description wlan_net

- [AC_1-vlan700] dhcp snooping enable

- [AC_1-vlan700] quit

- [AC_1] vlan 701

- [AC_1-vlan701] description wlan_net

- [AC_1-vlan701] dhcp snooping enable

- [AC_1-vlan701] quit

- [AC_1] vlan 800

- [AC_1-vlan800] description AP-management-vlan

- [AC_1-vlan800] quit

-

-

- 配置AC_1的WLAN业务。

-

-

- # 配置CAPWAP源地址。

-

- [AC_1] capwap source ip-address 10.128.1.1

- # 创建AC_1的AP group,用于将相同配置的AP都加入同一AP组中。此处以AP_1为例,其他AP添加方法类似,不再赘述。

-

- [AC_1] wlan

- [AC_1-wlan-view] ap-group name wlan_net

- [AC_1-wlan-ap-group-wlan_net] quit

- [AC_1-wlan-view] ap auth-mode mac-auth

- [AC_1-wlan-view] ap-id 1 ap-mac 60de-4476-e360

- [AC_1-wlan-ap-1] ap-group wlan_net

- Warning: This operation maybe cause AP reset. If the country code changes, it will clear channel, power and antenna gain configurations of the radio, Whether to continue? [Y/N]y

- [AC_1-wlan-ap-1] ap-name AP_1

- Warning: This operation may cause AP reset. Continue? [Y/N]:y

- [AC_1-wlan-ap-1] quit

- [AC_1-wlan-view] quit

- # 其他AP根据规划进行AP组配置。

-

- # 创建安全模板,并配置安全策略。安全策略为open方式的开放认证。

-

- [AC_1] wlan

- [AC_1-wlan-view] security-profile name open

- [AC_1-wlan-sec-prof-open] security open

- [AC_1-wlan-sec-prof-open] quit

- # 创建安全模板“dot1x”,并配置安全策略。

-

- [AC_1-wlan-view] security-profile name dot1x

- [AC_1-wlan-sec-prof-dot1x] security wpa2 dot1x aes

- [AC_1-wlan-sec-prof-dot1x] quit

- # 创建SSID模板,分别为访客和企业员工各创建一个SSID模板。在802.1X认证的SSID模板下打开802.11r功能。

-

- [AC_1-wlan-view] ssid-profile name wlan_net_portal_auth

- [AC_1-wlan-ssid-prof-wlan_net_portal_auth] ssid wlan_net_portal_auth

- [AC_1-wlan-ssid-prof-wlan_net_portal_auth] quit

- [AC_1-wlan-view] ssid-profile name wlan_net_dot1x_auth

- [AC_1-wlan-ssid-prof-wlan_net_dot1x_auth] ssid wlan_net_dot1x_auth

- [AC_1-wlan-ssid-prof-wlan_net_dot1x_auth] dot11r enable

- [AC_1-wlan-ssid-prof-wlan_net_dot1x_auth] quit

- # 配置名称为“wlan_net”的流量模板中二层用户隔离。

-

- [AC_1-wlan-view] traffic-profile name wlan_net

- [AC_1-wlan-traffic-prof-wlan_net] user-isolate l2

- [AC_1-wlan-traffic-prof-wlan_net] quit

- # 创建普通访客的VAP模板,配置业务数据转发模式、业务VLAN700,并且引用安全模板、SSID模板、认证模板,使能STA地址严格DHCP获取功能、IPSG功能、动态ARP检测功能。

-

- [AC_1-wlan-view] vap-profile name wlan_net_portal_auth

- [AC_1-wlan-vap-prof-wlan_net_portal_auth] service-vlan vlan-id 700

- [AC_1-wlan-vap-prof-wlan_net_portal_auth] security-profile open

- [AC_1-wlan-vap-prof-wlan_net_portal_auth] traffic-profile wlan_net

- [AC_1-wlan-vap-prof-wlan_net_portal_auth] ssid-profile wlan_net_portal_auth

- [AC_1-wlan-vap-prof-wlan_net_portal_auth] authentication-profile wlan_net_portal_auth

- [AC_1-wlan-vap-prof-wlan_net_portal_auth] ip source check user-bind enable

- [AC_1-wlan-vap-prof-wlan_net_portal_auth] arp anti-attack check user-bind enable

- [AC_1-wlan-vap-prof-wlan_net_portal_auth] learn-client-address dhcp-strict

- [AC_1-wlan-vap-prof-wlan_net_portal_auth] quit

- ip source check user-bind enable命令的前置条件为:

-

- 由于该功能是基于绑定表进行匹配检查的,因此

-

- 对于DHCP用户,需要使能DHCP Snooping自动生成动态绑定表。

- 对于静态配置IP的用户,需要手工配置静态绑定表。

- learn-client-address dhcp-strict命令的前置条件为:

-

- 在VAP模板视图下执行命令undo dhcp trust port去使能AP的DHCP信任功能。

- 执行命令undo learn-client-address { ipv4 | ipv6 } disable使能STA地址学习功能。

- # 创建企业员工的VAP模板,配置业务数据转发模式、业务VLAN701,并且引用安全模板、SSID模板、认证模板,使能STA地址严格DHCP获取功能、IPSG功能、动态ARP检测功能。

-

- [AC_1-wlan-view] vap-profile name wlan_net_dot1x_auth

- [AC_1-wlan-vap-prof-wlan_net_dot1x_auth] service-vlan vlan-id 701

- [AC_1-wlan-vap-prof-wlan_net_dot1x_auth] security-profile dot1x

- [AC_1-wlan-vap-prof-wlan_net_dot1x_auth] traffic-profile wlan_net

- [AC_1-wlan-vap-prof-wlan_net_dot1x_auth] ssid-profile wlan_net_dot1x_auth

- [AC_1-wlan-vap-prof-wlan_net_dot1x_auth] authentication-profile wlan_net_dot1x_auth

- [AC_1-wlan-vap-prof-wlan_net_dot1x_auth] ip source check user-bind enable

- [AC_1-wlan-vap-prof-wlan_net_dot1x_auth] arp anti-attack check user-bind enable

- [AC_1-wlan-vap-prof-wlan_net_dot1x_auth] learn-client-address dhcp-strict

- [AC_1-wlan-vap-prof-wlan_net_dot1x_auth] quit

- # 创建AC_1的射频模板。缺省情况下,RTS-CTS的工作模式为rts-cts,门限值为1400Byte。

-

- [AC_1-wlan-view] radio-2g-profile name 2G

- [AC_1-wlan-radio-2g-prof-2G] rts-cts-mode rts-cts //指定射频模板中RTS-CTS的工作模式。

- [AC_1-wlan-radio-2g-prof-2G] rts-cts-threshold 1400 //指定射频模板中的RTS-CTS门限。

- [AC_1-wlan-radio-2g-prof-2G] quit

- [AC_1-wlan-view] radio-5g-profile name 5G

- [AC_1-wlan-radio-5g-prof-5G] rts-cts-mode rts-cts

- [AC_1-wlan-radio-5g-prof-5G] rts-cts-threshold 1400

- [AC_1-wlan-radio-5g-prof-5G] quit

- # 配置AP组引用VAP模板,AP上射频0和射频1都使用VAP模板的配置。

-

- [AC_1-wlan-view] ap-group name wlan_net

- [AC_1-wlan-ap-group-wlan_net] vap-profile wlan_net_portal_auth wlan 1 radio all

- [AC_1-wlan-ap-group-wlan_net] vap-profile wlan_net_dot1x_auth wlan 2 radio all

- [AC_1-wlan-ap-group-wlan_net] radio 0

- [AC_1-wlan-group-radio-wlan_net/0] radio-2g-profile 2G

- Warning: This action may cause service interruption. Continue?[Y/N]y

- [AC_1-wlan-group-radio-wlan_net/0] quit

- [AC_1-wlan-ap-group-wlan_net] radio 1

- [AC_1-wlan-group-radio-wlan_net/1] radio-5g-profile 5G

- Warning: This action may cause service interruption. Continue?[Y/N]y

- [AC_1-wlan-group-radio-wlan_net/1] quit

- [AC_1-wlan-ap-group-wlan_net] quit

- [AC_1-wlan-view] quit

-

-

- 配置AC_2的私有配置

-

-

- # 在AC_2上配置LLDP功能。

-

- [AC_2] lldp enable

- [AC_2] wlan

- [AC_2-wlan-view] ap lldp enable

- [AC_2-wlan-view] quit

- # 在AC_2上创建VLAN,并配置DHCP Snooping功能。

-

- [AC_2] dhcp snooping enable

- [AC_2] vlan 700

- [AC_2-vlan700] description wlan_net

- [AC_2-vlan700] dhcp snooping enable

- [AC_2-vlan700] quit

- [AC_2] vlan 701

- [AC_2-vlan701] description wlan_net

- [AC_2-vlan701] dhcp snooping enable

- [AC_2-vlan701] quit

- [AC_2] vlan 800

- [AC_2-vlan800] description AP-management-vlan

- [AC_2-vlan800] quit

- # 配置CAPWAP源地址。

-

- [AC_2] capwap source ip-address 10.128.1.1

-

-

- 使能AC_2的双机热备功能

-

-

- [AC_2] hsb-group 0

- [AC_2-hsb-group-0] hsb enable

- [AC_2-hsb-group-0] quit

配置无线配置同步。

- 配置AC_1上的无线配置同步功能

-

-

- [AC_1] wlan

- [AC_1-wlan-view] master controller

- [AC_1-master-controller] master-redundancy peer-ip ip-address 10.1.1.254 local-ip ip-address 10.1.1.253 psk H@123456

- [AC_1-master-controller] master-redundancy track-vrrp vrid 1 interface vlanif 800

- [AC_1-master-controller] quit

- [AC_1-wlan-view] quit

-

-

- 配置AC_2上的无线配置同步功能

-

-

- [AC_2] wlan

- [AC_2-wlan-view] master controller

- [AC_2-master-controller] master-redundancy peer-ip ip-address 10.1.1.253 local-ip ip-address 10.1.1.254 psk H@123456

- [AC_2-master-controller] master-redundancy track-vrrp vrid 1 interface vlanif 800

- [AC_2-master-controller] quit

- [AC_2-wlan-view] quit

-

-

- 执行命令display sync-configuration status查看无线配置同步状态信息,状态为“cfg-mismatch”。需要在Master AC上手动触发无线配置同步到Backup Master AC上。等待Backup Master AC自动重启完成。

-

-

- [AC_1] display sync-configuration status

- Controller role:Master/Backup/Local

- ----------------------------------------------------------------------------------------------------

- Controller IP Role Device Type Version Status Last synced

- ----------------------------------------------------------------------------------------------------

- 10.1.1.254 Backup AC6805 V200R010C00 cfg-mismatch(config check fail) -

- ----------------------------------------------------------------------------------------------------

- Total: 1

- [AC_1] synchronize-configuration

- Warning: This operation may reset the remote AC, synchronize configurations to it, and save all its configurations. Whether to conti

- nue? [Y/N]:y

在Agile Controller-Campus业务管理器中添加AC,并配置参数,保证Controller能与AC正常联动。

选择“资源 > 设备 > 设备管理”,单击“增加”。

| 参数 | 说明 |

|---|---|

| IP地址 | VLANIF820虚拟IP地址:172.16.1.1 |

| RADIUS认证密钥&RADIUS计费密钥 | 与RADIUS模板radius-server shared-key cipher huawei@123所指定的密钥一致 |

| 实时计费周期 | 与计费模板accounting realtime 15所指定的周期一致 |

| Portal密钥 | 与Portal服务器模板shared-key cipher huawei@123所指定的密钥一致 |

| 接入终端IP地址列表 | 与STA地址池一致 |

增加授权结果和授权规则,对认证成功的用户授予访问控制权限。

- 无线用户接入使用缺省认证授权规则,缺省授权规则允许认证后访问所有资源。

如需修改认证授权规则,选择“策略 > 准入控制 > 认证授权”。

- (可选)选择“策略 > 准入控制 > 页面定制 > 页面定制”,自定义推送页面。如未自定义采用系统默认页面。

- (可选)选择“策略 > 准入控制 > 页面定制 > Portal页面推送策略”,设置页面推送规则。按优先级匹配页面推送规则。如未设置,按系统默认推送规则推送。

- 选择“系统 > 终端参数配置 > 全局参数”,启用MAC优先的Portal认证。

配置脚本结果验证续下文!