热门标签

热门文章

- 1基于vue3.0的开源项目_vue3开源项目

- 2验证Ubuntu下安装的Redis是否已经后台启动的方法_redis的 daemonize yes

- 3除法器的Verilog RTL实现_除法 verilog

- 4手撕红黑树(Red-Black Tree)

- 5深入解析MD5哈希算法:原理、应用与安全性_md5 哈希

- 6MySQL安装详解(安装版本mysql-5.5.25)_小皮面板安装mysql5.5.25

- 7Planarian lineages: cell map from PAGA拟时序分析 monocle_paga拟时分析

- 8干货|如何用MongoDB Atlas和大语言模型,高效构建企业级AI应用?_基于大语言模型 的数据库

- 9基于Webflux的Websocket的高级和全生命周期完整版讲解,包含代码_webflux websocket

- 10FS5175支持PD快充20V输入给4串锂电池充电管理IC_4串锂电池怎么用pd充电

当前位置: article > 正文

内存取证——volatility命令_volatility --profile

作者:Cpp五条 | 2024-05-12 01:13:55

赞

踩

volatility --profile

前言

经常遇到内存取证的题目,就把volatility一些常见的命令给总结下来,方便之后自己的做题。

常用命令

0x01:查看镜像系统

volatility -f 1.raw imageinfo

- 1

支持的系统中有Win7SP1x86_23418, Win7SP0x86, Win7SP1x86_24000, Win7SP1x86,要验证那一个系统正确,可以使用命令:

#调出shell窗口,如果正确的话便可以getshell

volatility -f 1.raw --profile=Win7SP0x86 volshell

#shell命令:

dt("内核关键数据结构名称")

dt("_PEB")

- 1

- 2

- 3

- 4

- 5

得到正确的镜像系统后,便可以在后面加上

--profile=Win7SP0x86

- 1

0x02:列举进程

volatility -f 1.raw --profile=Win7SP0x86 pslist

- 1

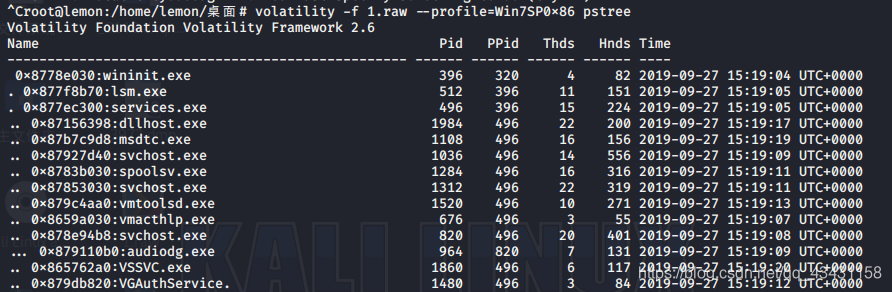

除此之外,与其类似的还有pstree,可以识别子进程和父进程,且可以显示出被隐藏的病毒

volatility -f 1.raw --profile=Win7SP0x86 pstree

- 1

列出进程后,找可疑的进程进行提取

volatility -f 1.raw --profile=Win7SP0x86 memdump -p 252 -D ./

- 1

--profile的参数为系统版本-p的参数为进程ID-D的参数为保存文件的路径

进程里面可能会隐藏flag等关键信息,可以使用以下命令查看dump

strings -e l 252.dmp | grep flag

#-e的参数为编码方式,其中l为16-bit编码

- 1

- 2

0x03:列举注册表

volatility -f 1.raw --profile=Win7SP1x86 hivelist

- 1

导出注册表

volatility -f 1.raw --profile=Win7SP1x86 hivedump -o 0x93fc41e8(注册表的 virtual 地址)

- 1

0x04:获取浏览器浏览历史

volatility -f 1.raw --profile=Win7SP1x86 iehistory

- 1

0x05:扫描文件

volatility -f 1.raw --profile=Win7SP1x86 filescan | grep flag

#filescan会扫描内存中所有文件

- 1

- 2

如果要提取的话,使用dumpfiles提取文件

volatility -f 1.raw --profile=Win7SP1x86 dumpfiles -Q 0x000000003e71e608 --dump-dir=./

- 1

-Q的参数为 内存地址--dump-dir的参数为导出文件的目录

扫描图片的命令

volatility -f 镜像名 --profile=系统版本 filescan | grep -E 'jpg|png|jpeg|bmp|gif'

- 1

0x06:列举用户及密码

volatility -f 1.raw --profile=Win7SP1x86 printkey -K "SAM\Domains\Account\Users\Names"

- 1

获取最后登陆系统的用户

volatility -f 1.raw --profile=Win7SP1x86 printkey -K "SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon"

- 1

从内存中获取密码哈希

先获取到注册表中的system 的 virtual 地址,SAM 的 virtual 地址

volatility -f 1.raw --profile=Win7SP1x86 hivelist

- 1

使用命令:

volatility -f 1.raw --profile=Win7SP1x86 hashdump -y 0x8a01c008 -s 0x93fc41e8

- 1

解出来密码

0x07:获取屏幕截图

volatility -f 1.raw --profile=Win7SP1x86 screenshot --dump-dir=./

- 1

有时可以通过截图看做了什么操作

0x08:其他命令

cmd命令使用情况

volatility -f 1.raw --profile=Win7SP1x86 cmdscan

- 1

查看cmd详细情况

volatility -f 1.raw --profile=Win7SP1x86 cmdline

- 1

查看开启的windows服务

volatility -f 1.raw --profile=Win7SP1x86 svcscan

- 1

总结

这些命令总结下来,方便之后自己使用。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Cpp五条/article/detail/556947

推荐阅读

相关标签