热门标签

热门文章

- 1微信小程序开发自定义“navigationBarTitleText“_navigationbartitletext 自定义

- 2事务的四大特性( A C I D )

- 3HTTP和HTTP区别_http和http协议的不同点

- 4vim使用(一)--四个模式基本概念以及常用快捷键_vim编辑器的四种模式之间的关系及进入方式

- 5《计算机科学导论》人工智能基础知识

- 6L1-6 剪切粘贴(Python)

- 7esp32通过74HC595控制16个LED灯_74hc595级联驱动16个led灯

- 8【步骤详解】Docker一键部署微服务详细教程_docker部署微服务项目实现过程

- 9esp32-s3训练自己的数据进行目标检测、图像分类_sscma-model-zoo

- 10HarmonyOS创建项目和应用—设置数据处理位置

当前位置: article > 正文

[Hack The Box] 靶机1 Meow+Paper_hackthebox机器ping不通

作者:Gausst松鼠会 | 2024-03-16 20:33:15

赞

踩

hackthebox机器ping不通

前言

久闻HTB平台大名,这里不需要下载镜像自己打了,可以直接在网上开好镜像,连上vpn直接干

这次就算是对这个平台的一个熟悉操作吧

Meow

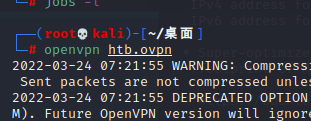

下载到了open文件,kali连接上

然后测试一下可以ping通了

然后就开nmap跑

nmap -sV 10.129.160.90

- 1

开启了23端口,telnet服务,直接连接,root账户

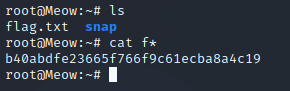

直接拿flag

这个算是白给的

Paper

下面就开始打正式的靶机了

一开始开启靶机ping不通,发现Starting Point和Machines居然不是用的一个

所以需要重新配置一下openvpn

拿到IP地址

先nmap嗦一把,可以看到开启了22,80,443端口

80端口开了一个web服务

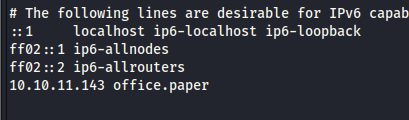

看响应头把域名配上去,/etc/hosts

USER

是一个WordPress网站

这里用wpscan扫一下, 版本是5.2.3

谷歌搜了一下,这个版本有一个未授权查看博客的漏洞

这里果然发现了一篇隐藏文章

说了一大堆,这里有一个重点

有一个秘密聊天网站

# Secret Registration URL of new Employee chat system

http://chat.office.paper/register/8qozr226AhkCHZdyY

- 1

- 2

把域名加入到hosts,然后再进去,发现是一个注册的页面,那么就注册一个账号来

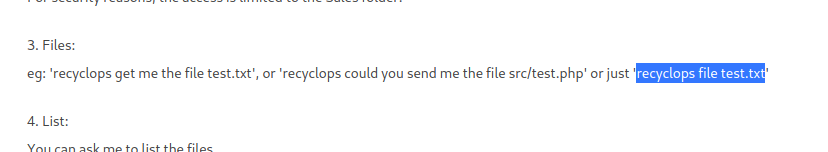

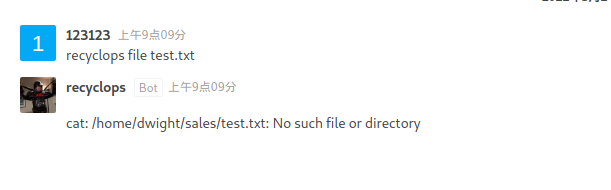

在里面最特别的一个npc就是这个机器人,看到这一条

看到这里就知道这里可以做点什么了

的确可以做到任意文件读取

root:x:0:0:root:/root:/bin/bash

bin:x:1:1:bin:/bin:/sbin/nologin

daemon:x:2:2:daemon:/sbin:/sbin/nologin

adm:x:3:4:adm:/var/adm:/sbin/nologin

lp:x:4:7:lp:/var/spool/lpd:/sbin/nologin

- 1

- 2

- 3

- 4

- 5

推荐阅读

相关标签