- 1终极解决python安装包时需要Microsoft Visual C++ 14.0的问题_microsoft visual c++ 14.0的安装

- 2基于stm32单片机的红外遥控超声波避障小车_基于stm32的超声波避障小车

- 3为什么要选择react_为什么选择react

- 4iOS开发:打包应用程序_特殊父子20120909

- 5Arduino智能小车——超声波避障_超声波避障模块介绍

- 6【华为OD机试】篮球比赛(python, java, c++, js)_华为od篮球比赛

- 7工业级物联网项目架构设计及实施_.net 工业物联网开发项目

- 8移动硬盘提示由于IO设备错误,无法运行此项请求要怎么办啊

- 9mybatis-plus 中 queryWrapper and与or嵌套_querywrapper or and嵌套

- 10Spring Boot和Spring的区别_spring和springboot

【Azure】微软 Azure 基础解析(九)Azure 标识、身份管理、Azure AD 的功能与用途

赞

踩

本系列博文还在更新中,收录在专栏:「Azure探秘:构建云计算世界」 专栏中。

本系列文章列表如下:

【Azure】微软 Azure 基础解析(三)云计算运营中的 CapEx 与 OpEx,如何区分 CapEx 与 OpEx

【Azure】微软 Azure 基础解析(四)Azure核心结构组件之数据中心、区域与区域对、可用区和地理区域

【Azure】微软 Azure 基础解析(五)核心体系结构之管理组、订阅、资源和资源组以及层次关系

【Azure】微软 Azure 基础解析(六)计算服务中的虚拟机 VM、虚拟机规模集、Azure 函数 与 Azure 容器

【Azure】微软 Azure 基础解析(七)Azure 网络服务中的虚拟网络 VNet、网关、负载均衡器 Load Balancer

【Azure】微软 Azure 基础解析(八)Azure 存储服务:探索Blob存储、队列存储、文件存储特性与适用场景

【Azure】微软 Azure 基础解析(九)Azure 标识、身份管理、Azure AD 的功能与用途

一、前言

在当今数字化时代,身份和访问管理成为了组织和企业中不可或缺的重要组成部分。随着云计算和在线服务的普及,确保用户身份的安全性、便捷性和授权的精确性变得尤为重要。在这个领域,Azure作为一种领先的云平台,提供了丰富而强大的身份和访问管理解决方案。

本文将带领读者深入了解Azure的身份和访问管理相关的核心概念和服务,重点介绍Azure目录服务(Azure Active Directory)以及与之相关的功能和特性。通过了解Azure AD的基本原理和工作机制,读者将能够更好地理解如何使用Azure来管理用户身份、控制访问权限,并实现集中化的身份验证和授权管理。

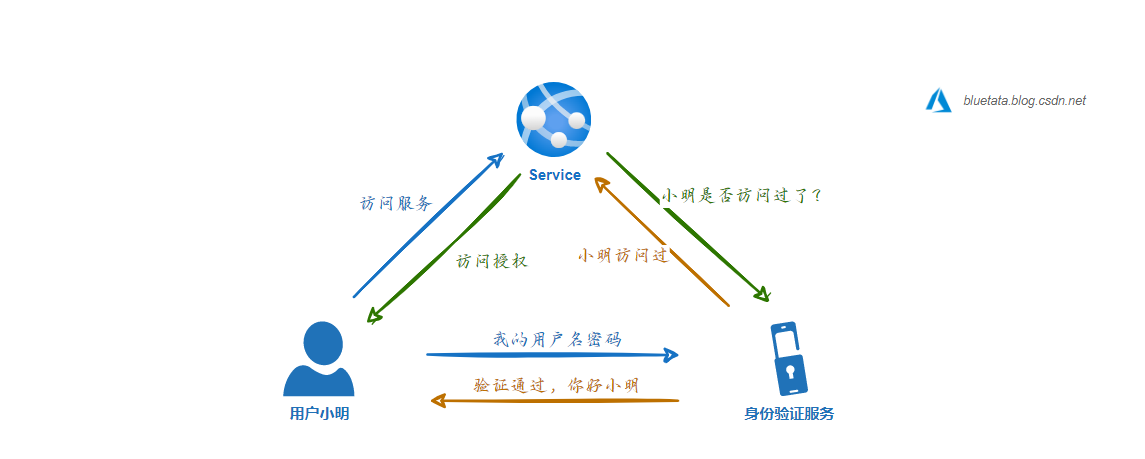

二、前提知识:Identity(身份)、Authentication(身份验证)与 Authentication(身份验证)

这几个词或多或少你都会听到过,但是会不会傻傻分不清,在本章前半部分,这里来讲解一下这几个基础知识点

- Identity(身份):身份是指在系统中标识和表示一个实体(如用户、设备或应用程序)。每个实体都有一个唯一的身份标识符,通常是一个用户名、电子邮件地址或数字标识。身份提供了对实体的唯一标识,以便系统可以识别和跟踪该实体的操作和权限。

比如我们的注册的一个账户,被视为一个

Identity(身份),当我们登陆 Azure portal 门户的时候,我们使用自己的身份,我们通常使用用户名和密码来标识自己;注意:Identity(身份)也可以意味着应用程序或者服务器。

- Authentication(身份验证):身份验证是确认一个实体的身份是否有效的过程。它通常涉及验证实体提供的凭据(例如用户名和密码)与其事先注册的身份信息是否匹配。身份验证可确保只有经过身份验证的用户或实体才能访问系统或资源。常见的身份验证方法包括用户名/密码、多因素身份验证(如短信验证码、令牌或生物识别)等。

一句话简单来说:在验证身份的过程中使用秘钥或者证书来标识自己,这就被称为身份验证。

关键点总结:

- 对希望访问资源的人或服务的验证

- 向一方询问合法凭证,并为创建用于身份和访问控制的安全主体提供基础。

- 有时称为

az AuthN

- Authorization(授权):授权是指为经过身份验证的实体分配特定的权限和访问权限。授权确定实体能够执行的操作和访问的资源范围。通过授权,系统可以确保只有经过身份验证且获得授权的实体才能执行特定的操作或访问受保护的资源。授权可以基于角色、组织结构、特定权限或其他策略进行管理。

授权可以理解为:确保只有经过身份验证的身份才能访问已授予其访问权限的资源

关键点总结:

- 确定经过身份验证的人员或服务具有的访问级别。

- 指定允许访问哪些数据,以及可以用这些数据做什么。

- 有时缩写为

AuthZ。

这里值得注意的是:在 Azure 中, Azure 通过 Azure Active Directory 来管理 Authentication(身份验证)和 Authorization(授权)。

三、Azure 目录服务(AD)

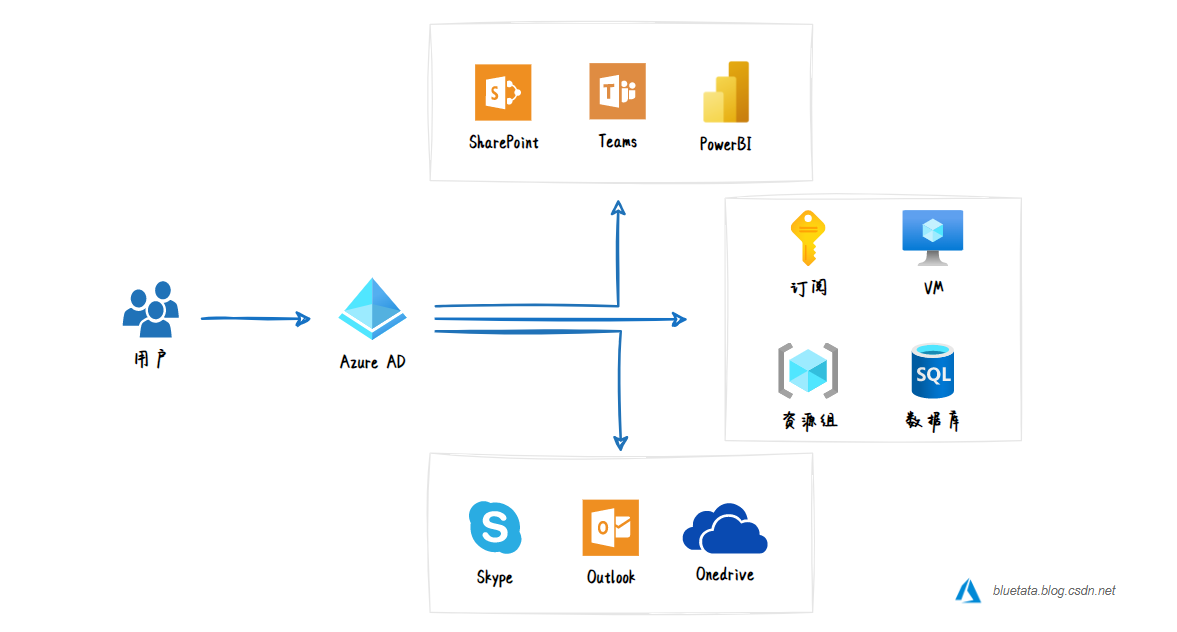

3.1 什么是 Azure AD

Azure Active Directory (Azure AD) 是一种目录服务,可用于登录并访问开发的 Microsoft 云应用程序和云应用程序。 Azure AD 还可助你维护本地 Active Directory 部署。

简单来说,Azure 目录服务可以理解为组织的数字身份管理中心。它允许组织集中管理用户帐户、组织结构和应用程序访问权限。通过 Azure 目录服务,您可以创建和管理用户帐户、分配和撤销访问权限,并监控和审计用户的活动。

使用 Azure 目录服务,您可以实现单点登录(Single Sign-On),这意味着用户只需要一次登录凭据即可访问多个应用程序和服务,提高了用户体验和工作效率。它还提供多因素身份验证,以加强安全性,例如使用短信验证码、令牌或生物识别。

Azure 目录服务还与其他 Azure 服务和第三方应用程序集成,可以作为身份验证和授权的中心,使组织能够轻松地扩展和管理其云资源。此外,Azure 目录服务还支持混合环境,可以与本地 Active Directory 集成,使组织能够在云和本地之间建立信任关系。

关键点总结:

- 常见一般被叫做

Azure AD - 是基于云的 Identity(身份)服务

- 可以与现有的本地 Active Directory 同步,也可以独立使用。 允许在云(例如 Microsoft 365)、移动本地应用程序中共享身份。

- 免费套餐无 SLA,标准和高级套餐为 99.9%

- 可以常见的服务有:

- Authentication(身份验证)

- 自助密码重置

- 多重验证 Multi-factor authentication (MFA/2FA)

- 自定义禁止密码列表和智能锁定服务。

- 单点登录(SSO)

- 应用程序管理。使用 Azure AD 应用程序代理、SSO、我的应用程序门户(也称为访问面板)和 SaaS 应用程序管理云和本地应用程序。

- 企业对企业 (B2B) 身份服务:管理来宾用户和外部合作伙伴。

- 企业对客户 (B2C) 身份服务:自定义和控制用户在使用应用程序和服务时如何注册、登录和管理他们的个人资料。

- 进行设备管理

- 管理您的云或本地设备访问公司数据的方式。

- Authentication(身份验证)

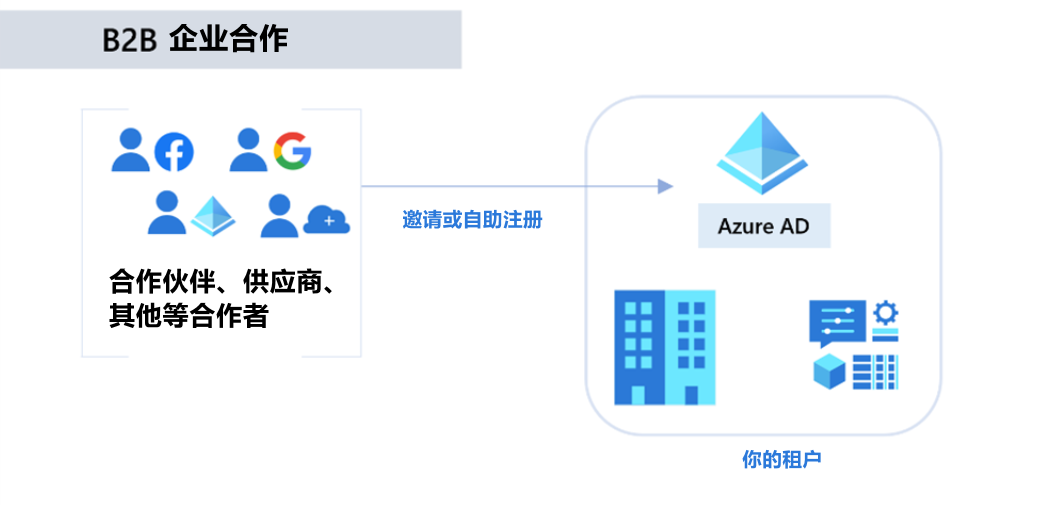

3.2 Azure AD 的外部标识

外部标识是组织外部的人员、设备、服务等。 Azure AD 外部标识是指可以安全地与组织外部用户交互的所有方式。

外部标识听起来类似于单一登录。 借助外部标识,外部用户可以“自带标识”。无论他们是具有公司或政府颁发的数字标识,还是具有 Google 或 Facebook 等非托管社交标识,他们都可以使用自己的凭据登录。 外部用户的标识提供者管理他们的标识,而你可以使用 Azure AD 或 Azure AD B2C 管理对应用的访问,以便保护资源。

3.2.1 企业对企业 (B2B) 协作

通过让外部用户使用其首选标识登录 Microsoft 应用程序或其他企业应用程序(SaaS 应用、自定义开发的应用等)来与之协作。 目录中通常以来宾用户形式展示 B2B 协作用户。

3.2.2 B2B 直连

与其他 Azure AD 组织建立双向信任以实现无缝协作。 B2B 直连目前支持 Teams 共享通道,让外部用户可以在其 Teams 本实例中访问你的资源。 你的目录中不显示 B2B 直连用户,但此类用户在 Teams 共享通道中可见,且能在 Teams 管理中心报告中对其进行监视。

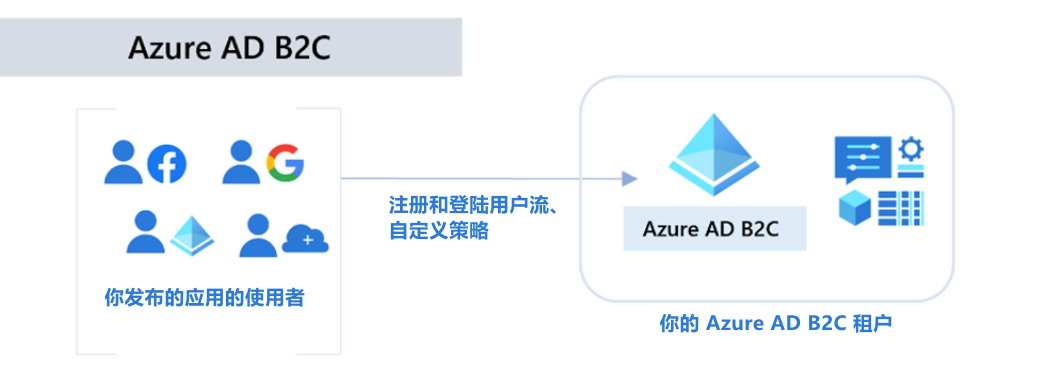

3.2.3 Azure AD 企业对客户 (B2C)

向使用者和客户发布新式 SaaS 应用或自定义开发的应用(Microsoft 应用除外),同时使用 Azure AD B2C 进行标识和访问管理。

四、Azure 身份验证方法

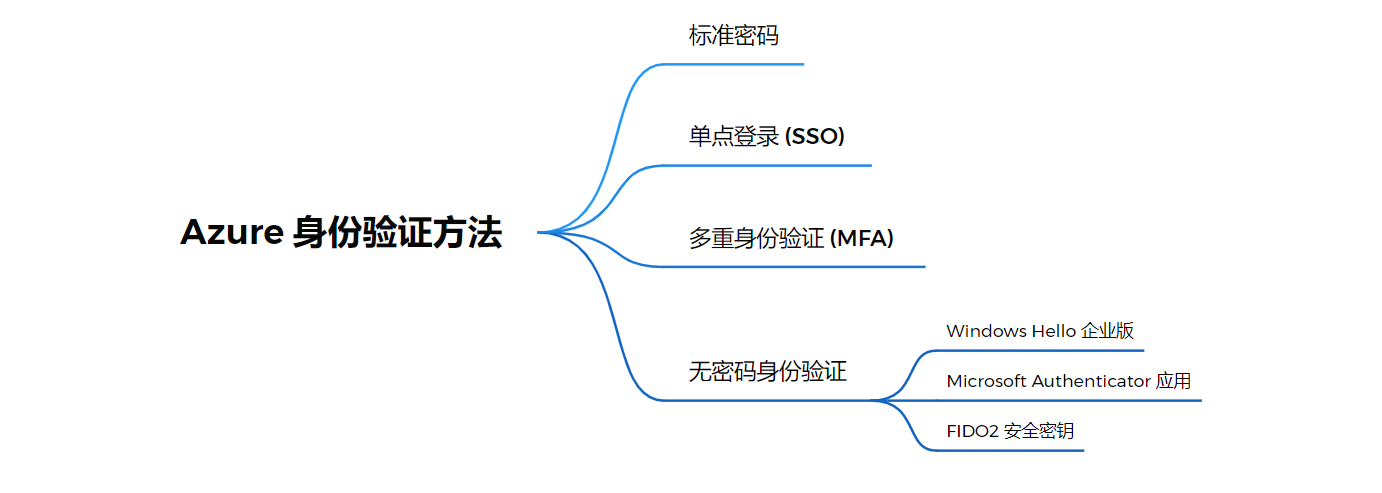

Azure 支持多种身份验证方法,包括标准密码、单一登录 (SSO)、多重身份验证 (MFA) 和无密码身份验证。

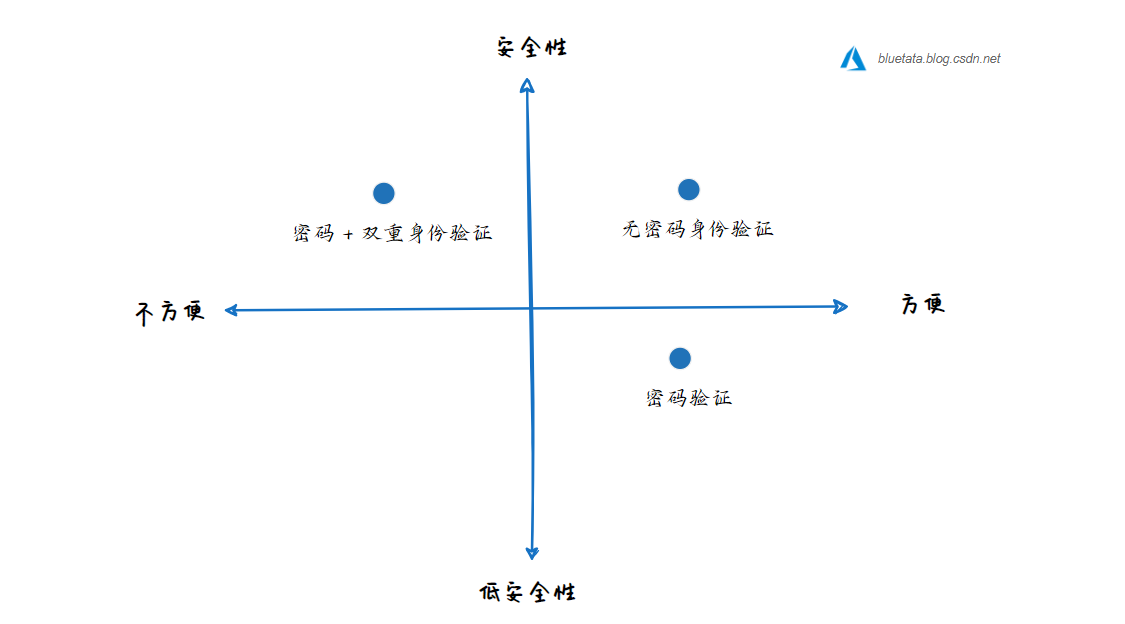

这里无论是 Azure 还是我们普通开发的时候,或多或少都有接触到这几种身份验证方法,在很长一段时间里,安全性和便利性似乎相互矛盾。 值得庆幸的是,新的身份验证解决方案既提供了安全性,又提供了便利性。

无密码身份验证安全性高、便利性高,密码本身安全性低、便利性高。

4.1 单点登录(SSO)

Azure单点登录(SSO)是一种身份验证和访问管理机制,允许用户通过一次登录来访问多个相关应用程序和服务,而无需在每个应用程序中单独进行身份验证。

具体而言,Azure SSO使用一组标准和协议(如SAML、OAuth和OpenID Connect),使用户在通过一次身份验证后,可以无缝地访问多个与Azure AD集成的应用程序和服务。

以下是Azure单点登录的工作原理:

-

用户登录:用户通过身份验证提供凭据(如用户名和密码)登录到Azure AD(Azure Active Directory)。

-

颁发令牌:一旦用户通过身份验证,Azure AD将颁发一个安全令牌,该令牌包含有关用户身份验证成功的信息。

-

令牌传递:用户尝试访问需要身份验证的应用程序时,他们的浏览器或应用程序将令牌传递给应用程序。

-

令牌验证:应用程序接收到令牌后,会将其发送到Azure AD进行验证。Azure AD验证令牌的签名和有效性,并确认用户的身份。

单点登录:如果令牌验证成功,用户将被视为已经通过身份验证,并且可以无需再次登录即可访问应用程序。这样,用户可以在不需要重新输入凭据的情况下无缝切换和访问其他与Azure AD集成的应用程序。

单点登录仅与初始验证器一样安全,因为后续连接都基于初始验证器的安全性。

4.2 多重身份验证

多重身份验证是在登录过程中提示用户提供额外形式(或因素)的身份验证的过程。 MFA 有助于防范密码泄露(在密码已泄露但第二个因素未被泄露的情况下)。

多重身份验证通过限制凭据暴露(例如,用户名和密码被盗)的影响来提高标识安全性。 启用多重身份验证后,拥有用户密码的攻击者还需拥有用户手机或指纹才能进行完整验证。

比较多重身份验证和单因素身份验证。 在单点身份验证下,攻击者只需用户名和密码即可进行验证。 应尽可能地启用多重身份验证,因为这样可以极大地提高安全性。

4.3 无密码身份验证

MFA 等功能是保护组织的一种好方法,但用户通常对必须记住密码之外的其他安全保护感到沮丧。 当这样做简单方便时,用户更有可能遵守这一点。 无密码身份验证方法更为方便,因为密码会被删除并替换为你指定的内容,以及你自己的或你已知的内容。

比较常见的例子是,你登陆windows的时候,除了使用密码验证登录外,你还可以使用 PIN 或者指纹登陆。

当涉及身份验证时,每个组织都有不同的需求。 Microsoft 全球 Azure 和 Azure 政府提供了下面 3 个与 Azure Active Directory (Azure AD) 集成的无密码身份验证选项:

- Windows Hello 企业版

- Microsoft Authenticator 应用

- FIDO2 安全密钥

五、文末总结

本文介绍了与Azure相关的身份和访问管理的概念和服务。首先,我们了解了"Identity"、"Authentication"和"Authorization"的含义和区别。接着,我们深入探讨了Azure目录服务(Azure Active Directory)及其功能,包括Azure AD、Azure AD的外部标识、企业对企业(B2B)协作和Azure AD企业对客户(B2C)等方面。

在身份验证方面,我们了解了Azure提供的不同身份验证方法,包括单点登录(SSO),它允许用户通过一次登录来访问多个与Azure AD集成的应用程序和服务,以提高用户体验和工作效率。此外,还介绍了多重身份验证和无密码身份验证等安全措施。

总的来说,Azure提供了强大而灵活的身份和访问管理解决方案,帮助组织确保安全、高效地管理用户和应用程序的访问。通过Azure目录服务和不同的身份验证方法,组织可以实现集中的身份管理、单点登录和强化的安全性,从而提升用户体验和数据保护的水平。

[ 本文作者 ] bluetata

[ 原文链接 ] https://bluetata.blog.csdn.net/article/details/131012518

[ 最后更新 ] 06/20/2023 2:42

[ 版权声明 ] 如果您在非 CSDN 网站内看到这一行,

说明网络爬虫可能在本人还没有完整发布的时候就抓走了我的文章,

可能导致内容不完整,请去上述的原文链接查看原文。

- 1

- 2

- 3

- 4

- 5

- 6