热门标签

热门文章

- 1第二篇: 掌握Docker的艺术:深入理解镜像、容器和仓库_docker私人仓库常用镜像

- 2Java毕业设计-社区疫情管理小程序

- 33、任意文件上传漏洞_任意文件上传漏洞条件,View的这些基础知识你必须要知道_任意文件上传导致 xss

- 4掌握Python操作Word:从基础到高级全覆盖_python word编辑

- 5我,32岁,动力机械专业研究生,转行到算法工程师,完成薪资翻倍_开发转算法工程师

- 6【大数据安全-Kerberos】Kerberos常见问题及解决方案_gss initiate failed_client not found in kerberos database

- 7西电通院计网实验七——ACL访问控制实验_计网实验3.2.1

- 8十大经典排序算法(Java实现)_java基础排序算法

- 9速盾:视频cdn和网站cdn的相同点与不同点

- 10用例设计需遵循哪些规范标准?_8.用例的命名规范?

当前位置: article > 正文

知攻善防应急响应靶机训练-Web3_应急响应靶场web3

作者:Gausst松鼠会 | 2024-06-15 20:01:29

赞

踩

应急响应靶场web3

前言

本次应急响应靶机采用的是知攻善防实验室的Web-3应急响应靶机 靶机下载地址为: https://pan.quark.cn/s/4b6dffd0c51a 相关账户密码 用户:administrator 密码:xj@123456xj@123456

解题过程

第一题-攻击者的两个IP地址

直接查看apache的log日志搜索.php

发现大量的post请求cmd.php(可疑文件)

omg这可疑文件还有点多呀

经过我的火眼金睛最后还是让我找到两个攻击者ip地址了吧

192.168.75.129

192.168.75.130

第二题-攻击者隐藏用户名称

还是在注册表SAM目录直接找

win+r regedit

一步一步找下去就找到了(记得给administrator用户完全控制SAM目录的权限)

隐藏用户名位hack6618

第三题-三个攻击者留下的flag

flag怎么找我的习惯是先去看看隐藏用户的目录下有没有藏东西

让我在下载目录找到个bat处理文件

用记事本打开看看

也是找到了一个flag

flag{888666abc}

根据排查思路

下一步看看有没有自启动项或者计划任务什么的

哎嘿计划任务还真让我找到了flag

flag{zgsfsys@sec}

最后一个flag找来找去找不到,没办法只能从web网站来看看了,吧服务都打开

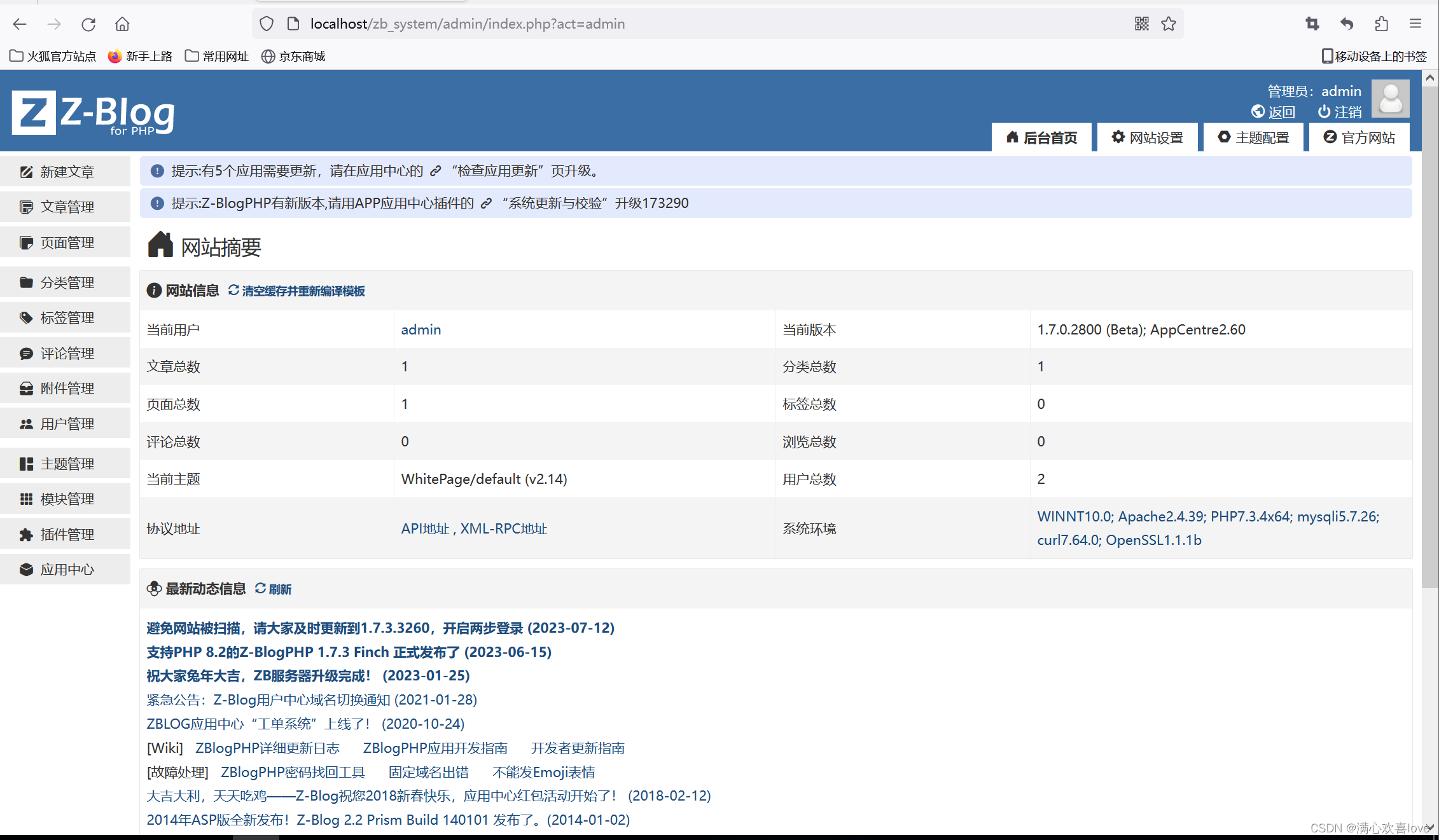

发现是z-blog 一个博客cms

想登录后台又不知道密码怎么办呢?

直接出动z-blog免密码登录后台工具

Z-BlogPHP密码找回工具-程序发布-ZBlogger技术交流中心 (zblogcn.com)

下载解压后放到根目录就好

接着访问 域名/nologin.php

重置完后也是成功登录了

刚刚重置的时候我就怀疑,怎么有个hack用户

最后在用户编辑这里找到了最后一个flag

flag{H@Ck@sec}

ok圆满结束!!!

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Gausst松鼠会/article/detail/723598

推荐阅读

相关标签