- 1Windows Terminal配置美化 + Git配置 + 管理员配置_windows terminal 梅花

- 2C#调用oracle存储过程 最简单的实例

- 32023HW红队作战工具

- 4阿里 Nacos 惊爆,安全漏洞以绕过身份验证,附修复建议

- 5Anroid-Sqlite 数据存储、查询_android sqlite查询

- 6Alex 的 Hadoop 菜鸟教程: 第16课 Pig 安装使用教程_pig 教程

- 7大数据开发学习:MapReduce基本组件_mapreduce计算架构的组件

- 8【java】数组相关知识点汇总_arrays.setall byte

- 9CF Round 944 (div.4)ABCDEFG

- 10Studio One 6.6.2中文破解版+Studio One 6激活安装教程「支持m1 m2」

wifi连接的4次握手的过程_wifi四次握手流程

赞

踩

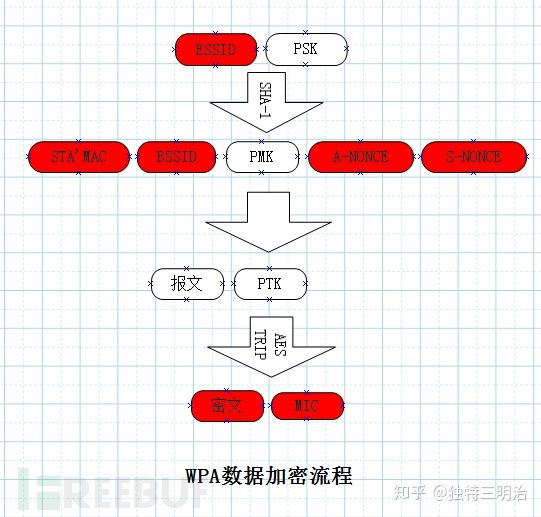

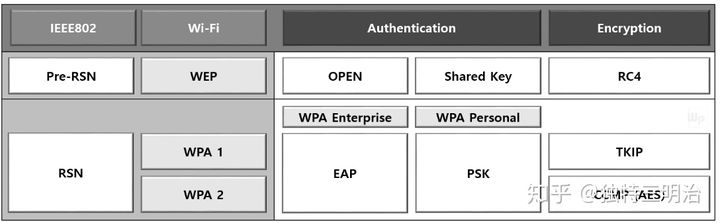

无线技术总览

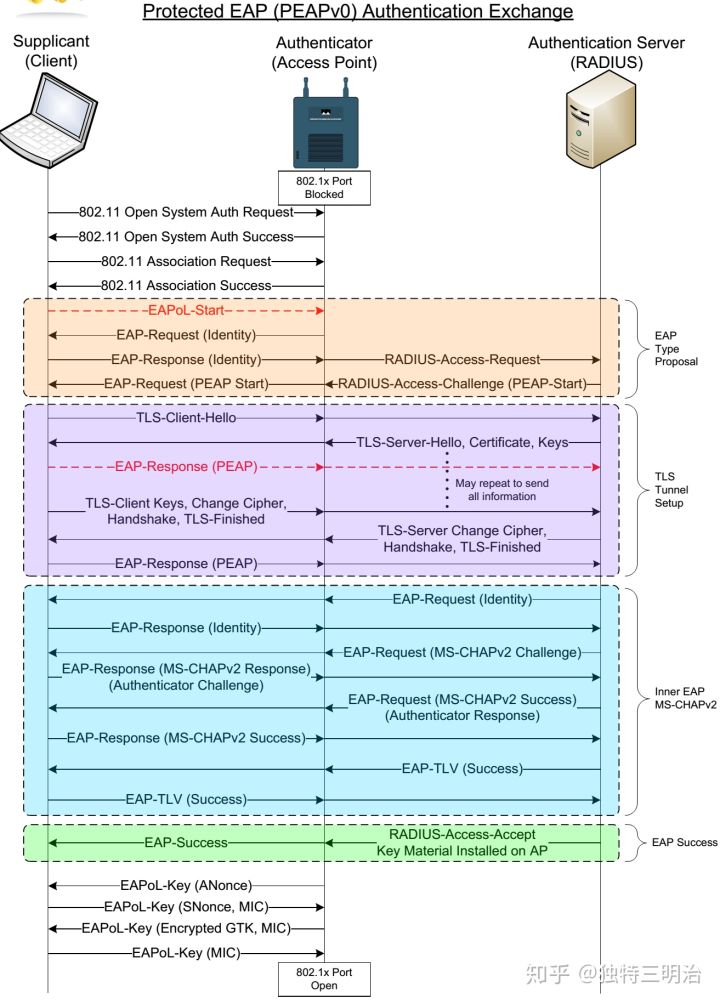

802.1X连接过程

PSK连接过程

1. Open System Authentication (Request initiate by client)

2. Open system Authentication (Response by AP)

3. Association Request (sent by client)

4. Association Response (send by AP)

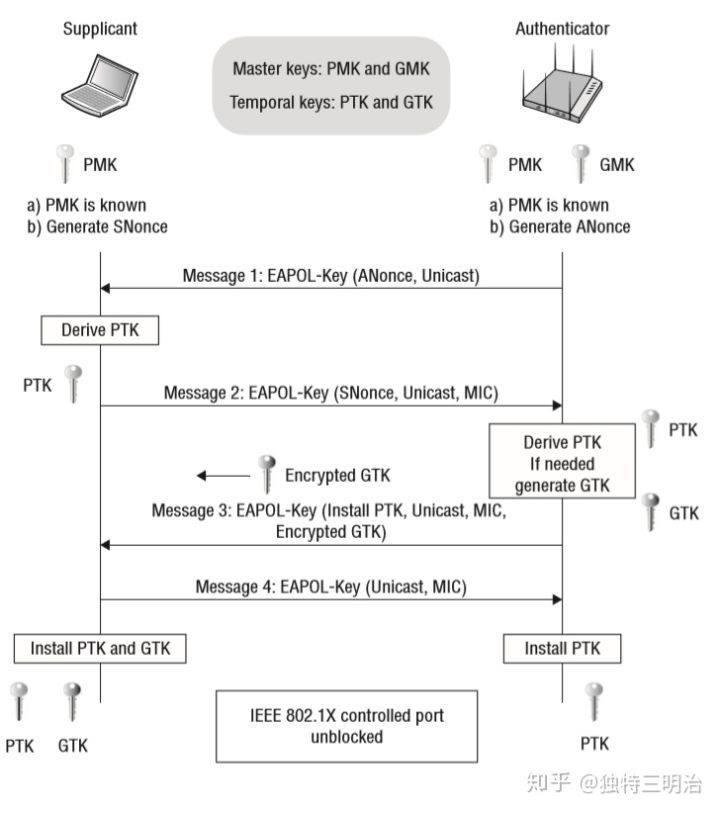

5. 4-Way Handshake – EAPoL Key Exchange Message 1

6. 4-Way Handshake – EAPoL Key Exchange Message 2

7. 4-Way Handshake – EAPoL Key Exchange Message 3

8. 4-Way Handshake – EAPoL Key Exchange Message 4

9. DHCP Discover (send by client to L2 broadcast)

10. DHCP Offer (send by DHCP server)

11. DHCP Reqeust (send by client to L2 broadcast)

12. DHCP ACK (send by DHCP server to client)

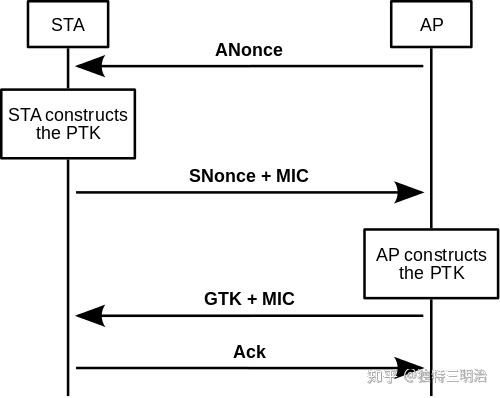

4次握手

4-Way Handshake Message 1

首先 Authenticator 向 Supplicant 发送一个携带 ANonce 的 EAPOL-Key frame,

4-Way Handshake Message 2

一旦 Station 创建了自己的 PTK,它会立即响应一条 EAPOL 消息给 AP,包含了 SNonce 和 MIC。AP 用 SNonce 生成自己的 PTK,MIC 是用来校验 Station 发来的消息的完整性,除了 1/4, 从 2/4 报文开始,后面的每个报文都会有 MIC。 AP 收到 SNonce 之后,生成的 PTK 就可以用来加密后面两次握手的 key 了。

4-Way Handshake Message 3

这次握手主要是把 GTK 发送给 Station,并且告知 Station 安装 PTK 和 GTK。由于第二次握手生成了 PTK,可以用来加密数据了,所以这里对 GTK 进行了加密。

4-Way Handshake Message 4

第四次是最后一条 EAPOL 消息,相当于一个确认包,告诉 AP PTK 已经安装好,AP 收到该消息后,也安装 PTK。安装的意思是指使用 PTK 和 GTK 来对数据进行加密。