- 1【附源码下载】推荐20个开源的Java项目_java项目下载网站

- 2LangChain的简单使用介绍_langchain 增加登录账号

- 3国内访问github的方法

- 4蓝桥杯【介绍】和【如何准备才可以拿奖】_蓝桥杯考点在本校吗

- 5C语言入门篇——函数篇_c程序设计函数’

- 6社科院与英国斯特灵大学——报考在职博士的条件是什么怎么报名

- 7Centos7上Hadoop的安装和配置_execute /hdfs-config.sh. centos7

- 8Java面试之数据库篇_java面试数据库锁(乐观,悲观,自旋等

- 9[1269]使用gunicorn部署flask项目_gunicorn启动flask

- 10用three.js做一个3D汉诺塔游戏(上)

010-基础入门-HTTP数据包&;Postman构造&;请求方法&;请求头修改&;状态码判断

赞

踩

电脑端

GET / HTTP/1.1

Host: baidu.com

**User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:121.0) Gecko/20100101 Firefox/121.0**

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: BAIDUID=B6F770C3F11C5513DF8227CFA27DC84A:FG=1; BIDUPSID=B6F770C3F11C5513DBE8B88D20388738; PSTM=1704538770; H_PS_PSSID=39996_40042_40076; BA_HECTOR=8g00a0ag2000a5058l24a504hcitqr1ipui2j1s; BDORZ=FFFB88E999055A3F8A630C64834BD6D0; BDRCVFR[QnzIi5zPp3n]=mk3SLVN4HKm; PSINO=1

Upgrade-Insecure-Requests: 1

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

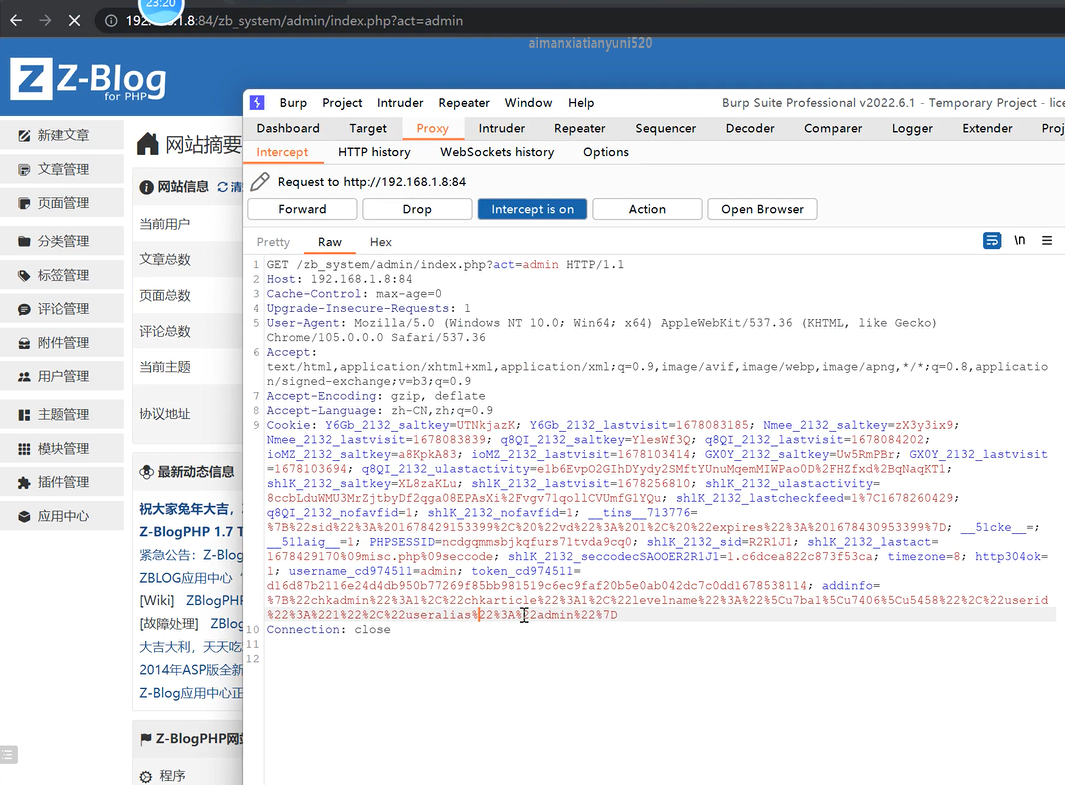

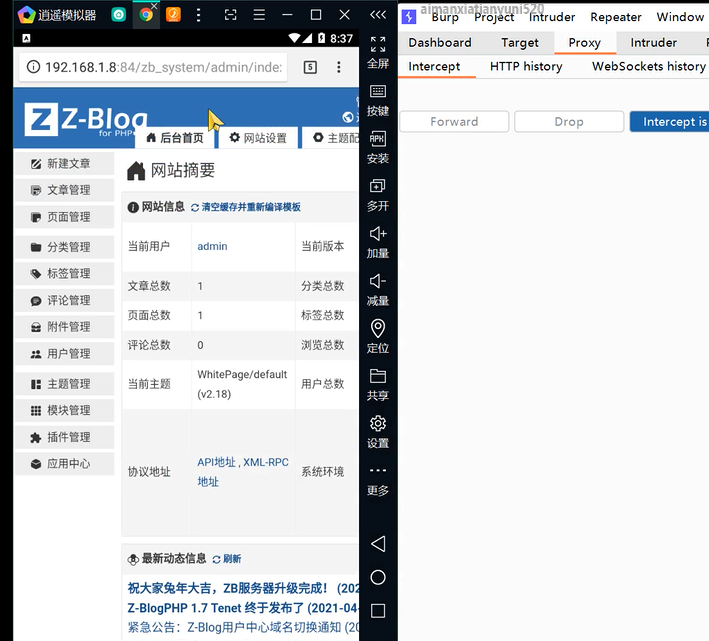

2、Cookie-身份替换

见上图

首先抓取PC浏览器网站登录上去的数据包

再抓取模拟机上登录失败的数据包

把数据包中的cookie进行替换,发现模拟机上从登陆失败变成登陆成功

结论:

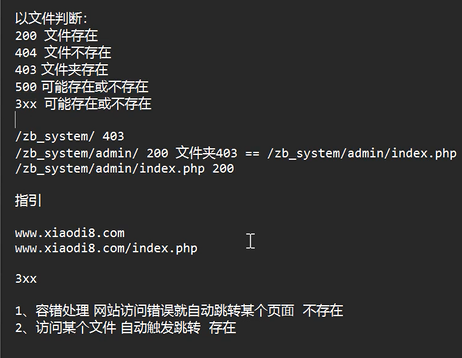

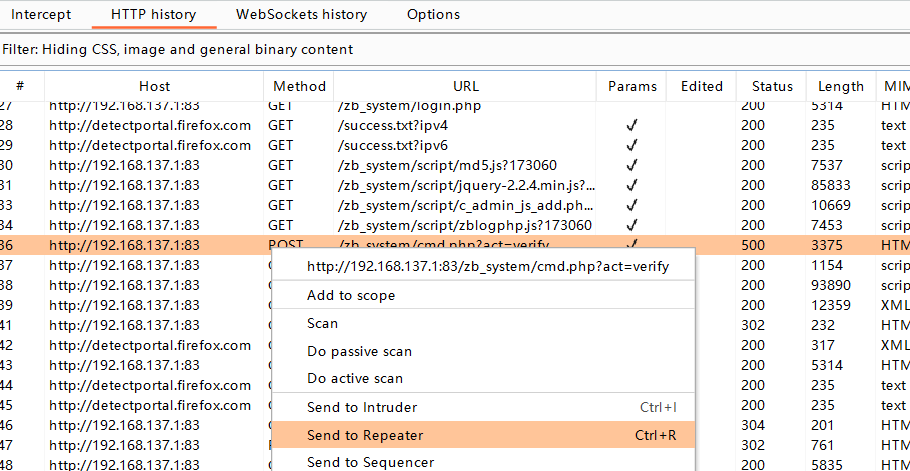

Response状态码

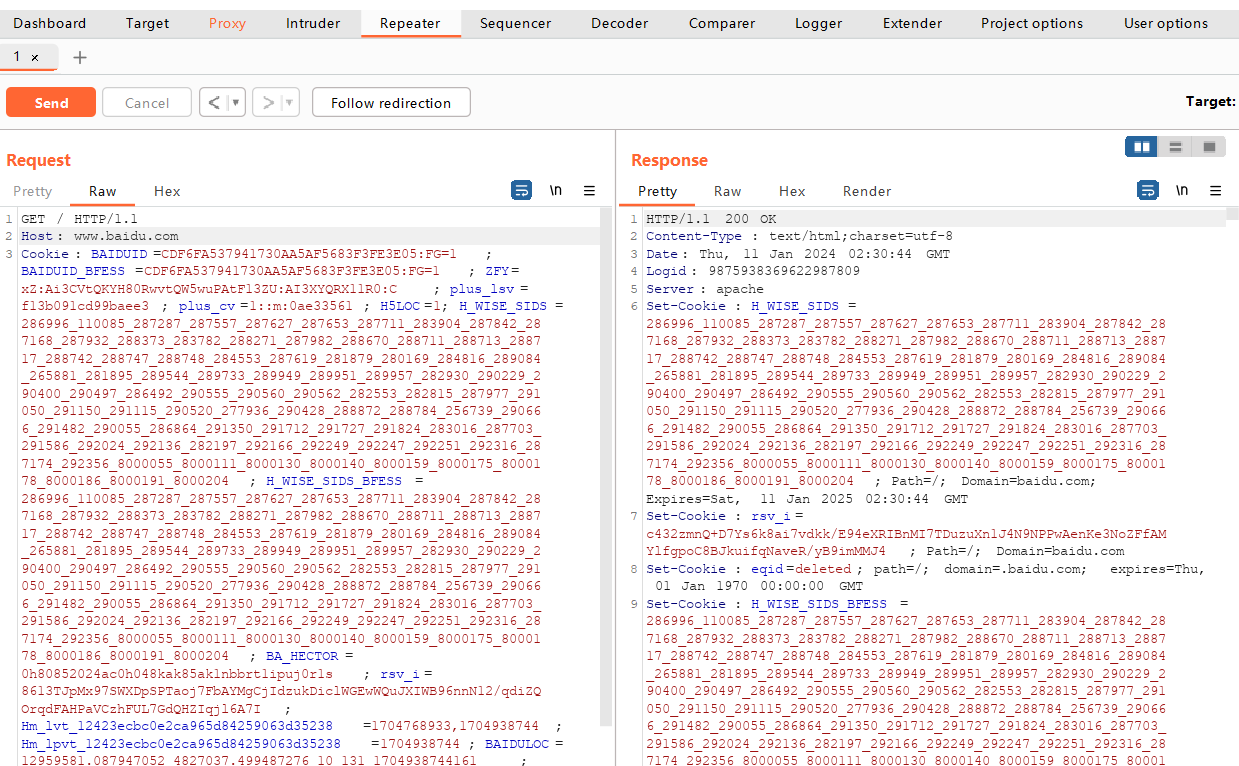

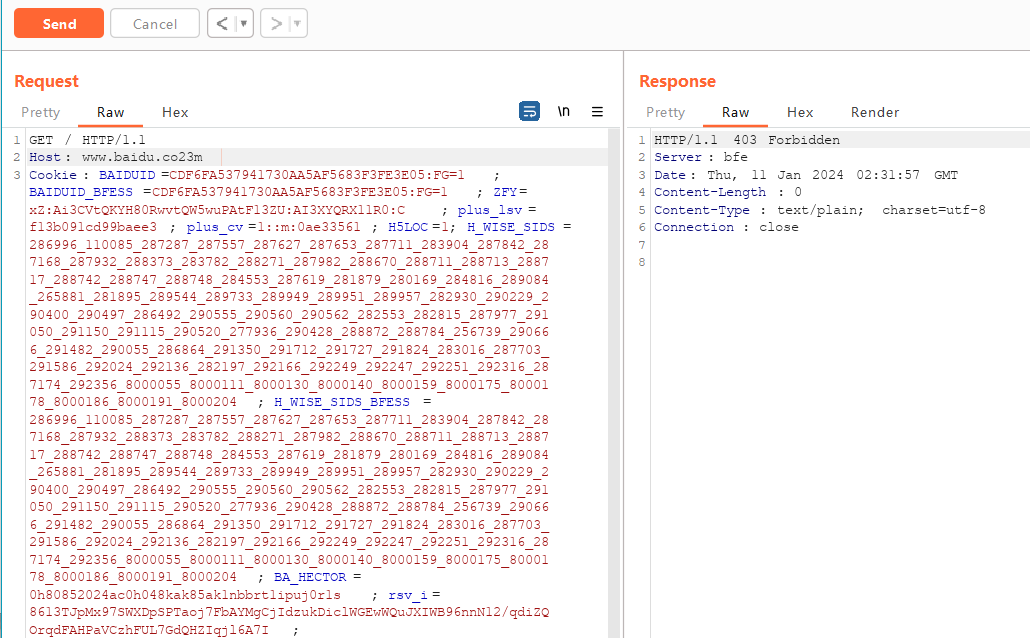

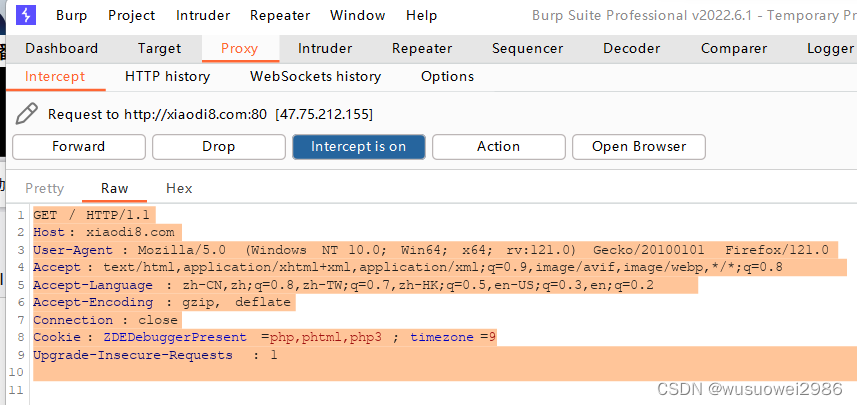

选中抓取数据包,发送至repeater(Repeater 是一个手动修改并补发个别 HTTP 请求,并分析他们的响应的工具。它最大的用途就是和其他 Burp Suite 工具结合起来。你可以从目标站点地图,从 Burp Proxy 浏览记录,或者从 Burp Intruder 攻击结果上的请求,发送到 Repeater 上,并手动调整这个请求来微调对漏洞的探测或攻击。),

修改数据包内容

若response返回200证明正常接收

403;服务器收到请求,但是拒绝提供服务

1、数据是否正常 2、文件是否存在 3、地址自动跳转 4、服务提供错误**

注:容错处理识别

1xx:指示信息—表示请求已接收,继续处理。

2xx:成功—表示请求已经被成功接收、理解、接受。

3xx:重定向—要完成请求必须进行更进一步的操作。

4xx:客户端错误—请求有语法错误或请求无法实现。

5xx:服务器端错误—服务器未能实现合法的请求。•200 OK:客户端请求成功

•301 redirect:页面永久性移走,服务器进行重定向跳转;

•302redirect:页面暂时性移走,服务器进行重定向跳转,具有被劫持的安全风险;

•400 BadRequest:由于客户端请求有语法错误,不能被服务器所理解;

•401 Unauthonzed:请求未经授权。

•403 Forbidden:服务器收到请求,但是拒绝提供服务。

•404 NotFound:请求的资源不存在,例如,输入了错误的URL; •500InternalServerError:服务器发生不可预期的错误,无法完成客户端的请求;

•503ServiceUnavailable:服务器当前不能够处理客户端的请**

#案例-文件探针&登录爆破

-实验:

1、页面正常访问

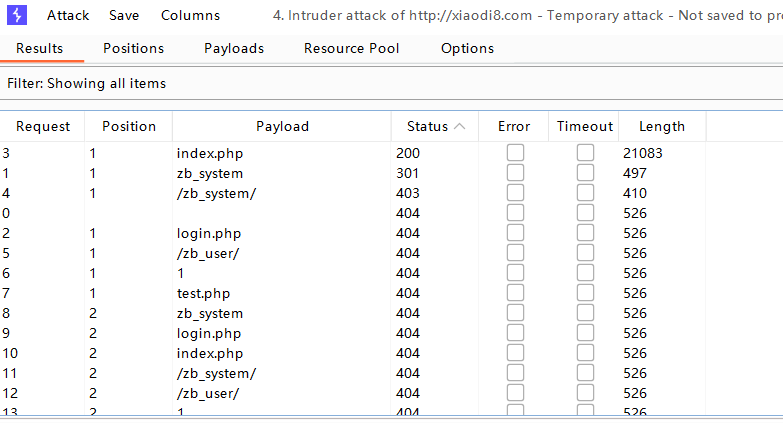

2、网站文件探针

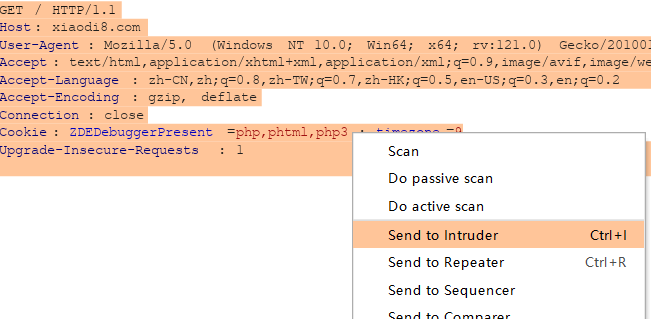

- 抓取页面数据包

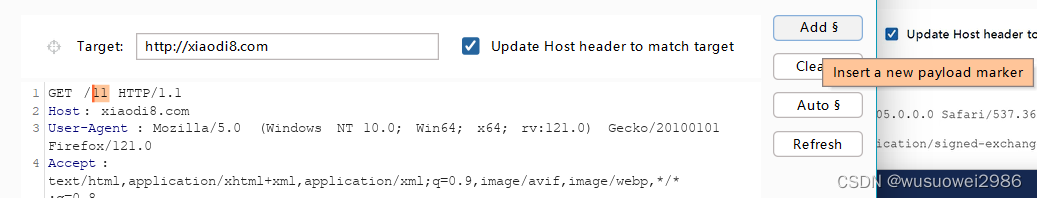

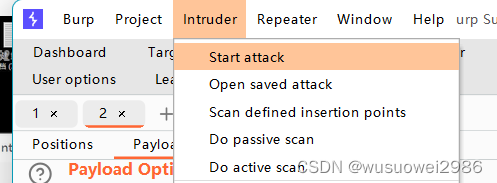

- 将数据包发送至Intruder(Intruder模块是一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。)

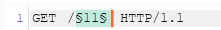

- 首先点击clean清除所有§§,在GET /§11§ HTTP/1.1中间加入11并选中11按下add§

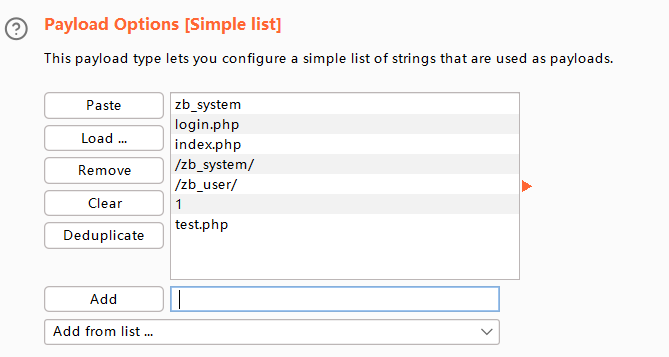

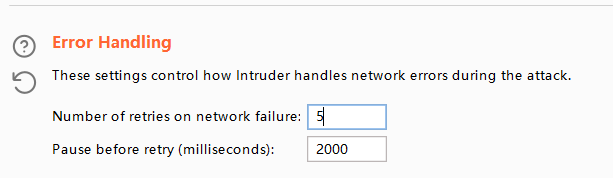

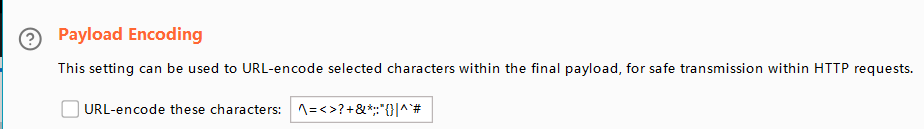

- 点击Payloads,add添加需要替换的文件名称,点击Options修改error handing,将Payload Encoding取消选中

- 点击Intruder,Start获取到响应页面是否正常访问

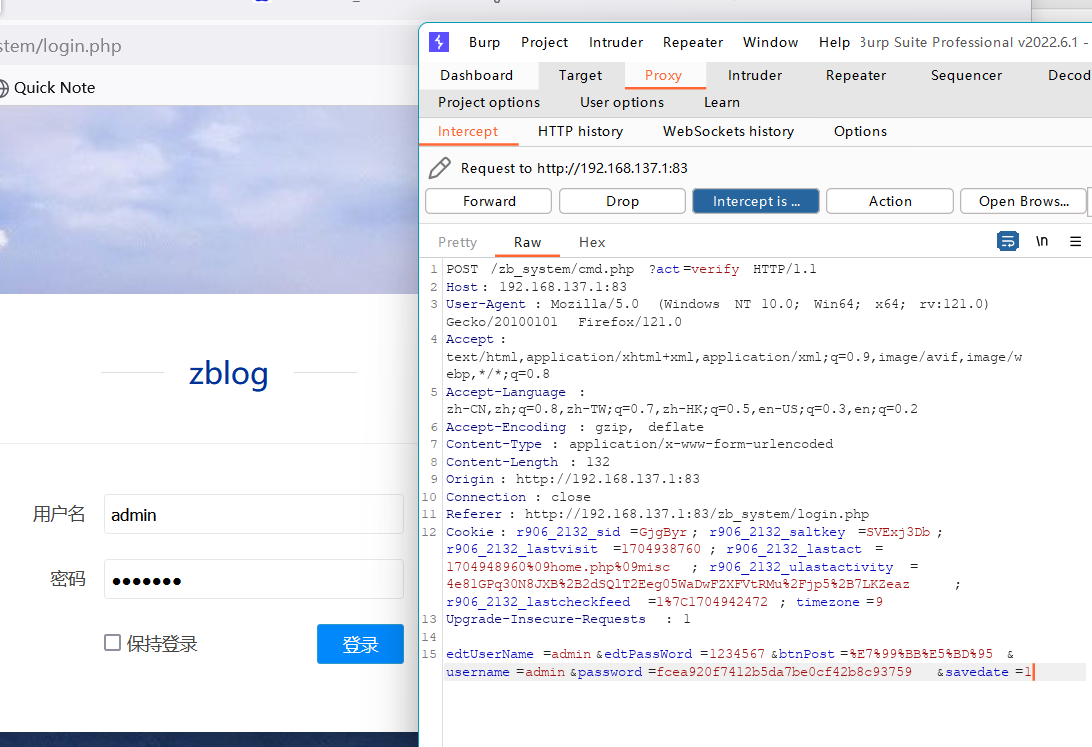

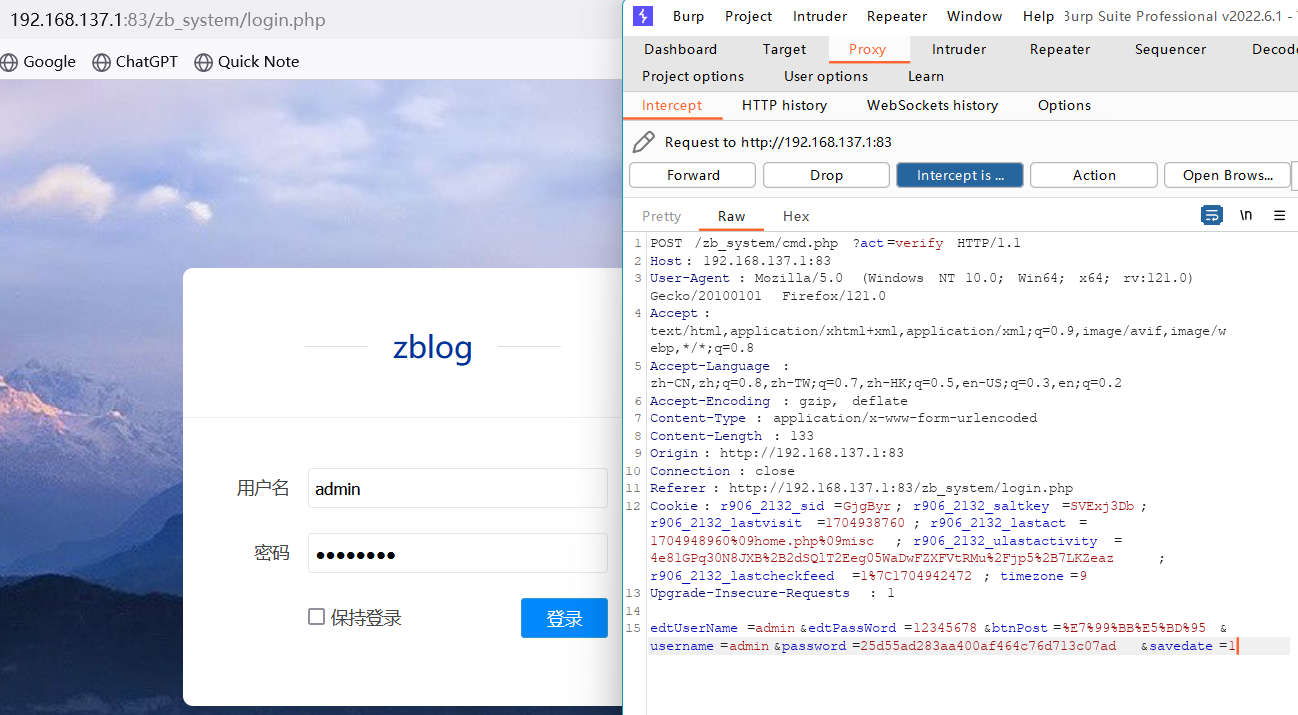

3、后台登录爆破

- 抓取登录不上的数据包,再次抓取登录成功的数据包,正确密码为12345678,对比两者区别

- 将登录错误的数据包发送至repeater,将错误密码1234567修改为12345678再发送,发现返回500出现错误,证明只修改明文密码无法登录成功,连着后面的加密文一起修改302成功登录

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。