- 1linux上安装配置vsftpd和和指定目录、操作权限_vsftpd指定访问目录

- 2美团前端一面总结《8月21》_美团前端外包面试

- 3【leetcode 5】最长回文子串, Manachers算法

- 4从4k到42k,软件测试工程师的涨薪史,给我看哭了_软件测试多久长薪资

- 5C++ 你想要的C++面经都在这(附答案 | 持续更新)

- 6Hystrix应用:如何在Spring Boot中使用Hystrix?

- 712.FastAPI响应状态码_python fastapi 定义 返回结果 code

- 8天龙八部资源提取源代码_tlbb资源提取

- 9git的下载与安装指南

- 10uos桌面专业版下载多架构软件安装包_统信应用商店安装包下载位置

mysql漏洞如何打补丁_“永恒之黑”针对win10和服务器漏洞分析

赞

踩

几个月前就注意到了CVE-2020-0796漏洞,SMB V3远程代码执行漏洞(又称永恒之黑),没太在意,这几天国内外各大媒体,甚至美国国土安全部也发布了公告,并警告该漏洞已经被广泛应用。(SMB)协议的3.1.1版本与臭名昭著的WannaCry勒索软件在2017 年针对的协议相同。可以被利用来进行拒绝服务(DDoS)攻击,本地特权提升和任意代码执行。攻击者利用该漏洞无须权限即可实现远程代码执行,受黑客攻击的目标系统只需开机在线即可能被入侵。

该漏洞的后果十分接近永恒之蓝系列,都利用Windows SMB漏洞远程攻击获取系统最高权限,WannaCry勒索蠕虫就是利用永恒之蓝系列漏洞攻击工具制造的大灾难。除了直接攻击SMB服务端造成RCE外,该漏洞的亮点在于对SMB客户端的攻击,攻击者可以构造特定的网页,压缩包,共享目录,OFFICE文档等多种方式触发漏洞进行攻击。

POC已经出现,EXP稍加修改即可实现攻击。

【漏洞版本】

漏洞不影响win7,漏洞影响Windows 10 1903之后的32位、64位Windows,包括家用版、专业版、企业版、教育版。具体列表如下:

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows Server, Version 1903 (Server Core installation)

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows Server, Version 1909 (Server Core installation)

但是个人认为这个漏洞爆发影响应该不会很大,不会像永恒之蓝,该漏洞只要受影响的win10各版本系统正常联网,自动更新打补丁即可,除非特意禁止了升级,或者内网机器无法更新升级。服务器也仅仅限于固定版本,已经升级打补丁的系统无需担心。

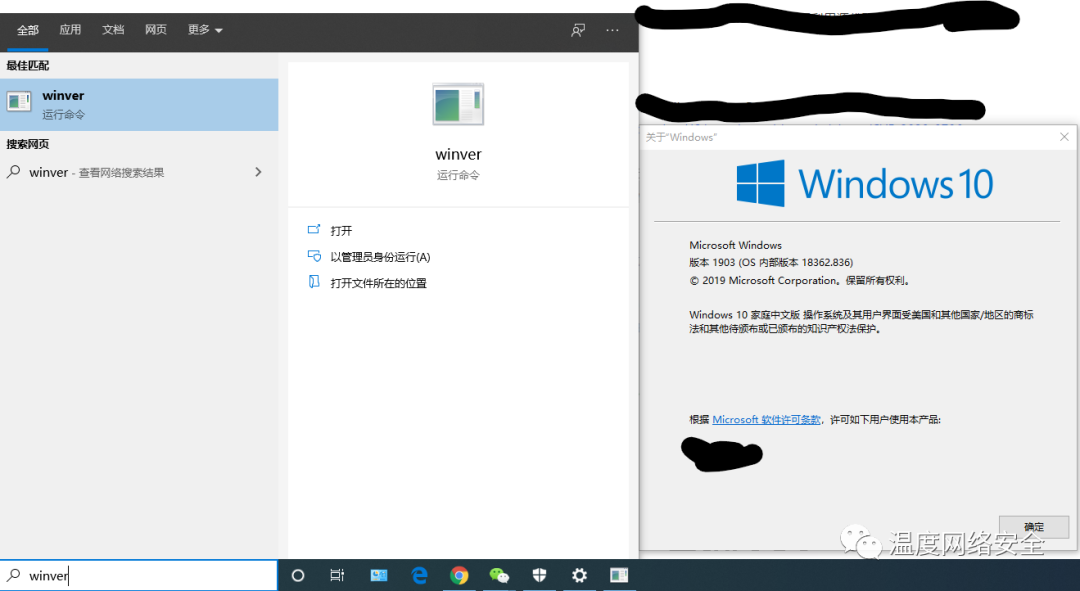

如何查看自己系统是否受此漏洞影响?

输入:winver右侧就看到了win10版本型号。

右侧查看更新历史记录

如上图所示,说明已经打好补丁了,不用再担心,没打好补丁,抓紧时间打补丁,补丁编号KB4551762,可自行下载,否则用不了几天你的电脑可能变肉鸡。对于服务器可以使用防火墙进行限制。

2020年上半年网络安全圈10件大事盘点

网站被挂博彩的几种手法分析

等保测评和风险评估

黑客利用插件漏洞,对近百万个WordPress网站发动大规模攻击