- 1[译]A guide to deep learning in healthcare 深度学习在医疗健康领域的应用概述--nature论文_deep learning in healthcare:

- 2产品经理内容分享(十四):产品经理必背面试题(四)

- 3SpringCloud入门(微服务调用 OpenFeign)——从RestTemplate到OpenFeign & OpenFeign的相关配置 & 源码的分析和请求流程拆解_openfeign调用

- 4探究flask中的celery后台任务_flask_celeryext

- 5文献调研-无人机多光谱遥感测果园产量

- 6c#常用的数据存储分析_c# 根据数据库数据分析

- 7路由器重温——接口配置与管理1_01:80:c2:00:00:01

- 8【数据结构】顺序表和单链表的定义与一些基本操作_顺序表和单链表的类型声明

- 9代码随想录算法训练营第33天| Leetcode1005.K次取反后最大化的数组和、134. 加油站、135. 分发糖果

- 10docker ruoyi 部署

ensp防火墙usg6000配置_ensp usg6000 配置命令

赞

踩

目录

1. 什么是防火墙?

防火墙是一种隔离(非授权用户)并过滤(对受保护网络有害的流量或数据包)的设备。

简单来说就是类似一个网络的门,可以允许和禁止数据的出入,从而保护需要被保护的设备。

2. 状态防火墙工作原理?

状态防火墙是通过会话追踪技术,对三四层数据的管理来保护设备。

不同于ACL,状态防火墙有一张记录会话的表,sessions表。将策略(和ACL命令本质相同,是允许源地址访问的一条命令,不同的是不用写返回的acl命令)写入后,会保存在策略表中。

当信任区主机发送请求后,防火墙会查找会话表有无该源地址的主机的会话信息,若没有,则执行首包策略,查找策略表是否写入相关的策略。如果无,则禁止该请求,如果有相关策略与之匹配,则将请求包里面的信息,分解(源地址,目的地址,协议类型,源端口,目的端口等信息)。分解后这些信息会存入会话表中,从而实现信任区域和非信任区域的访问。

当没有相关策略时,只允许会话表中存在的信息进行匹配,进而转发该信息,如果匹配不上会话表所有信息并且没有相关策略,那么防火墙会干掉相应信息。

3.防火墙简单配置

简单的做一个防火墙的配置,主要是体现防火墙的路由、交换机、还有接口组三种策略的配置方式。

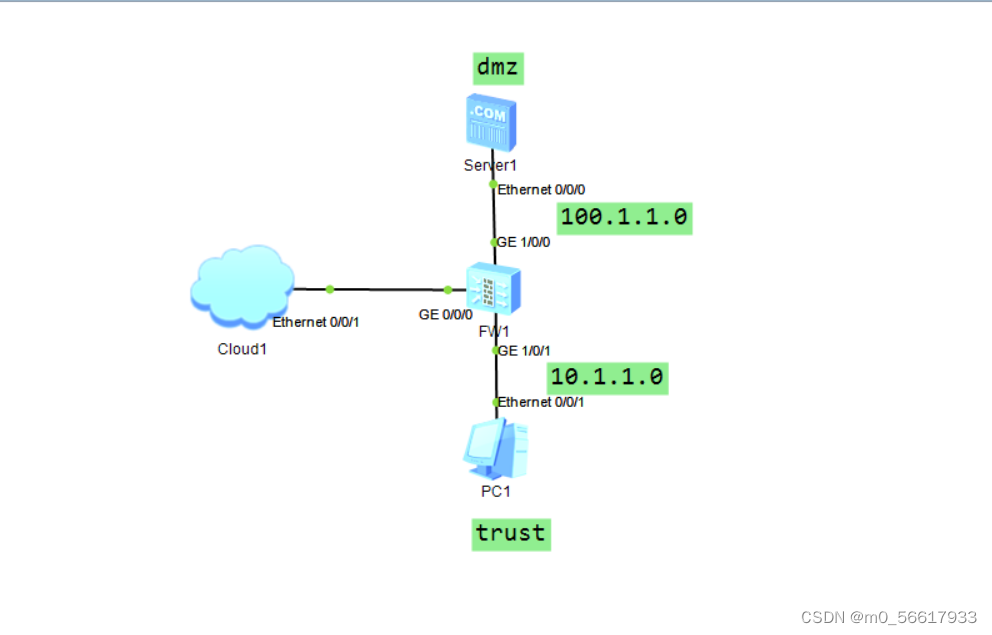

拓扑图如下图所示:

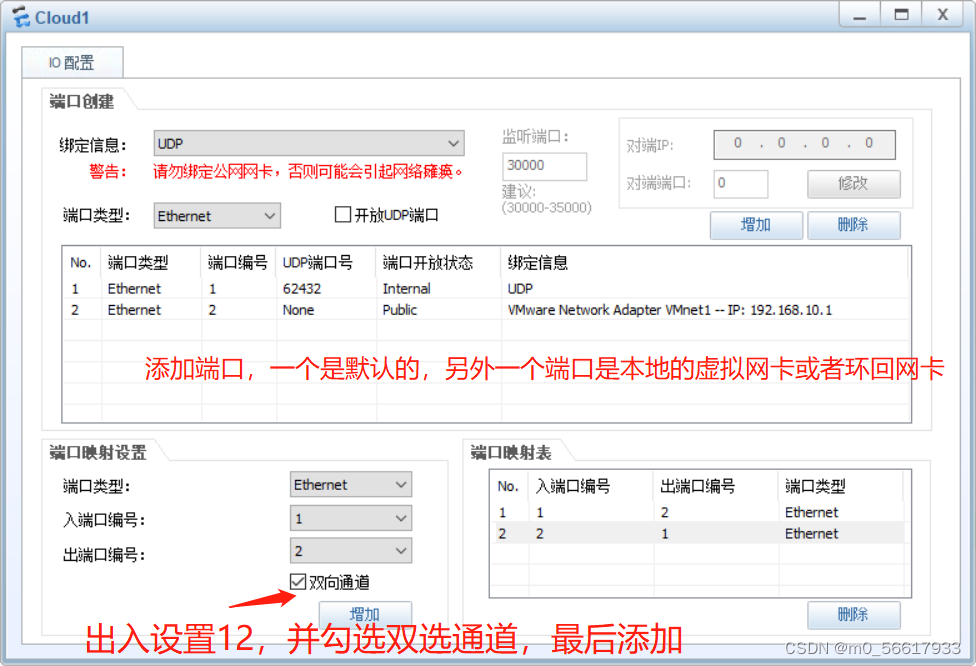

首先搭建好配置方式,防火墙采用图形界面,其他的是命令行

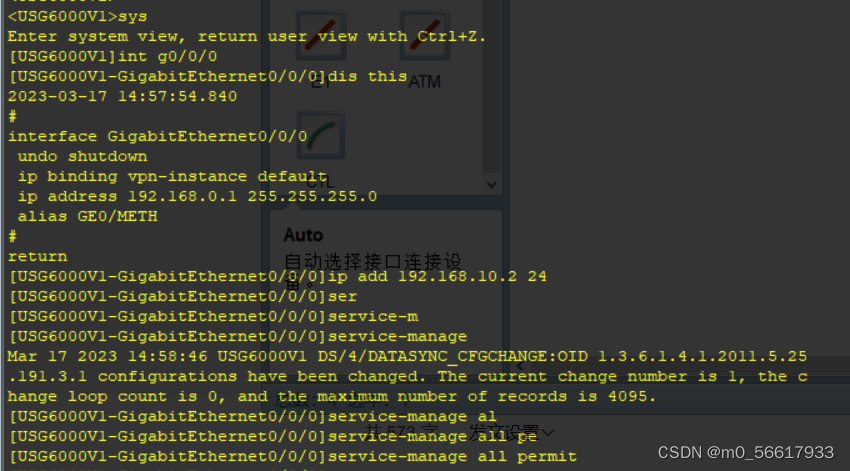

防火墙上先登录(默认账号是admin密码是Admin@123)并改好密码,然后在防火墙上做如下配置,cloud上的本地路由和防火墙上的g0/0/0(配置端口)网段保持一致,最后在浏览器上访问:g0/0/0的端口ip进入防火墙的图形界面化配置。

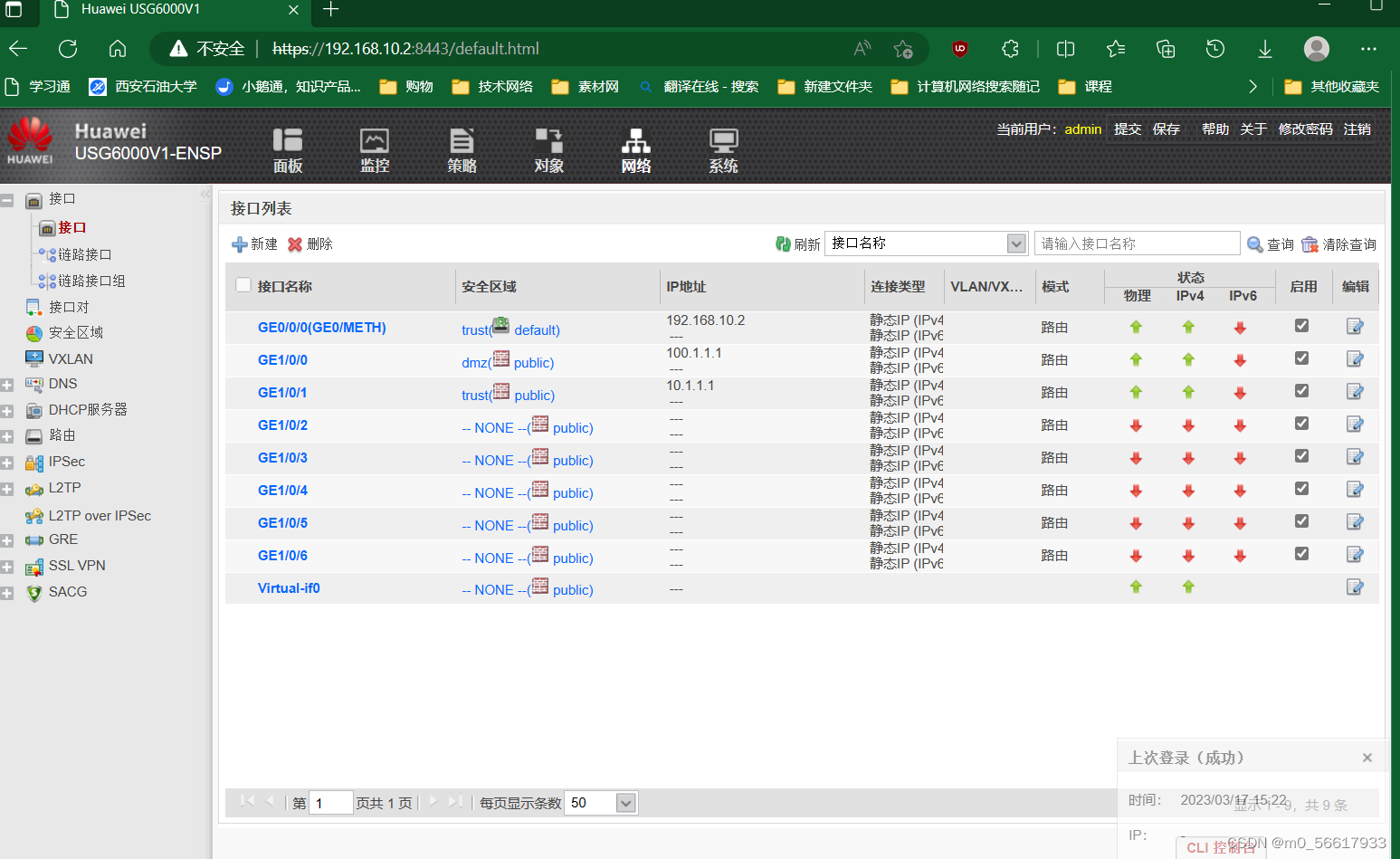

我的端口ip是192.168.10.2,如下图所示

1、路由方式配置

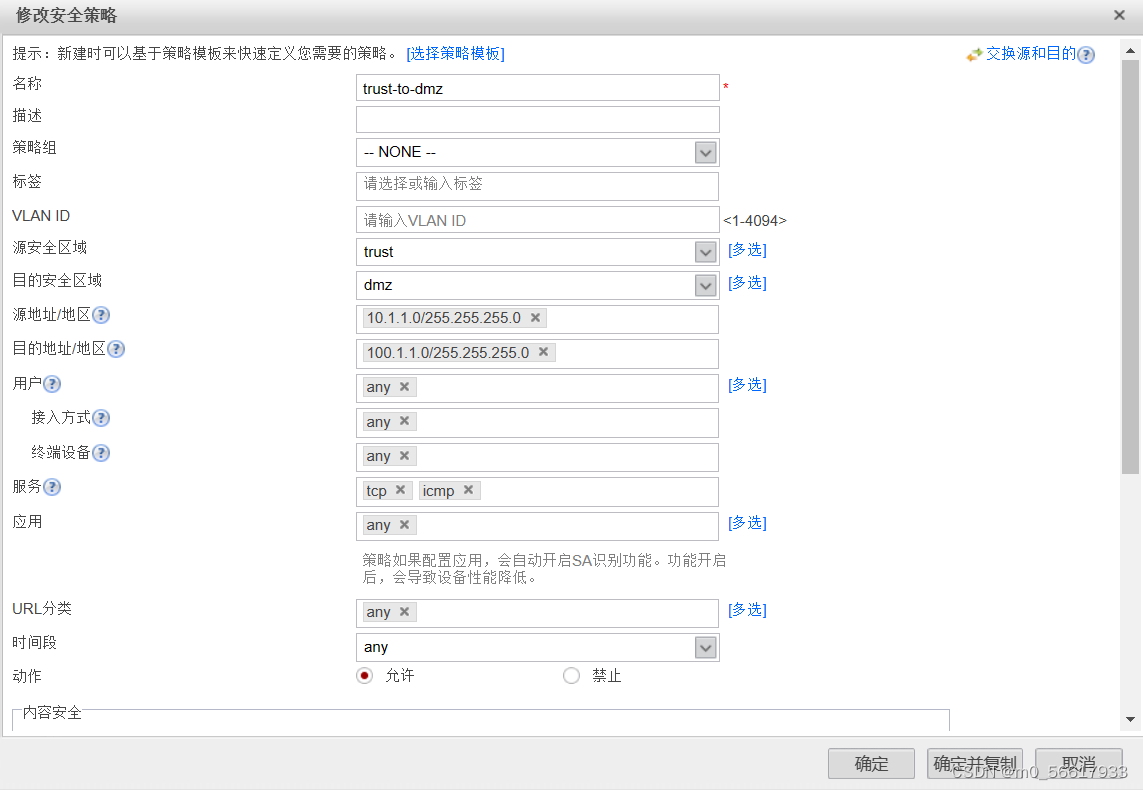

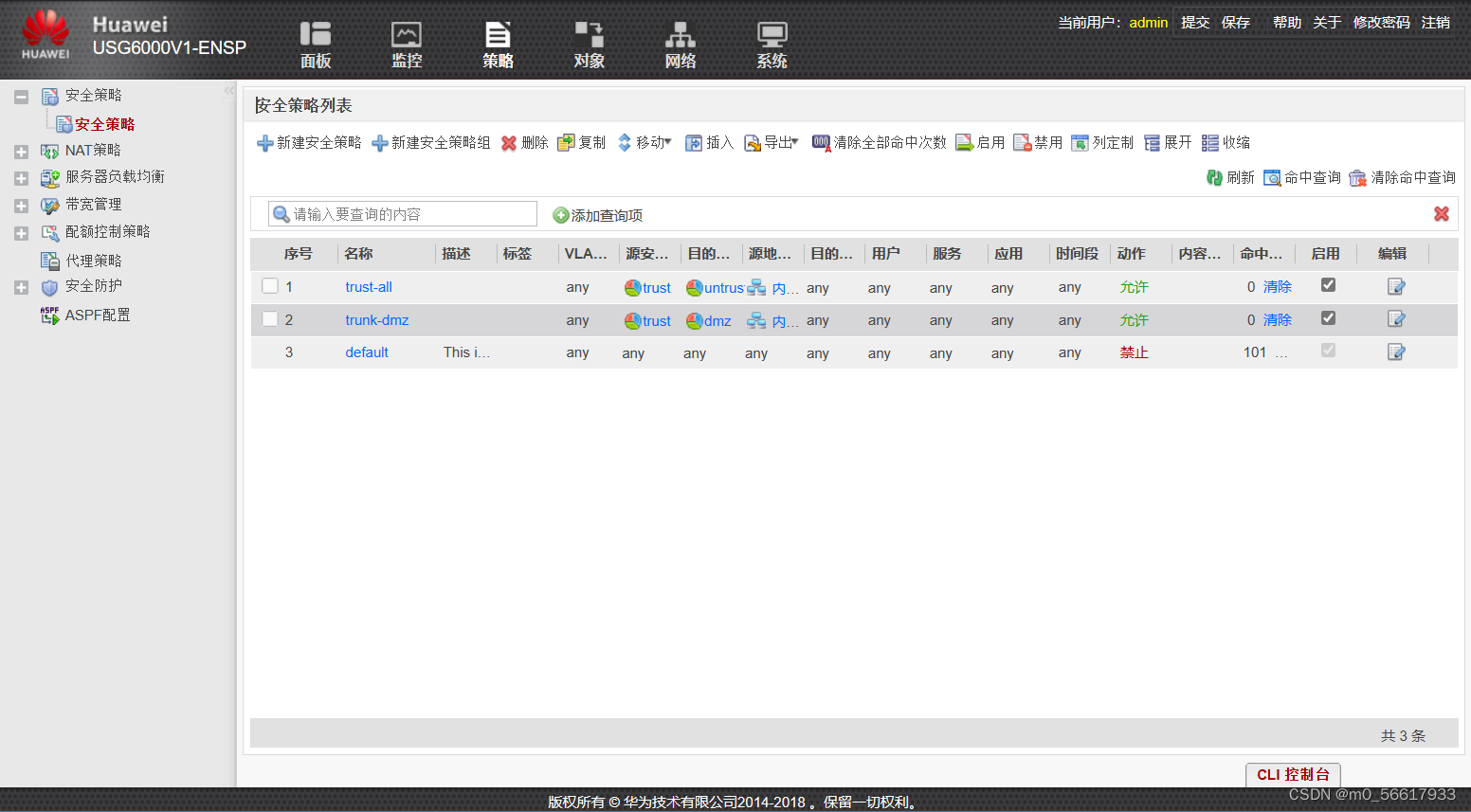

根据划分的网段,将ip配置完善,防火墙的ip可以通过图形界面配置。然后在网页上点击策略->新建安全策略,如下图方式配好,则完成该次配置。

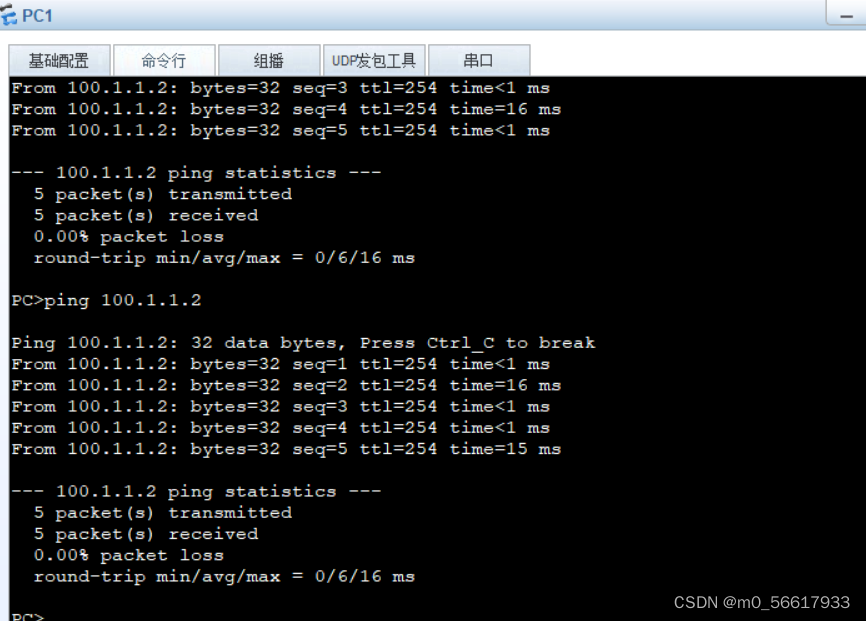

然后测试,理论上trust到dmz可通,而dmz到trust不可通,满足该条件,则配置完成

很显然dmz到trust不可以通

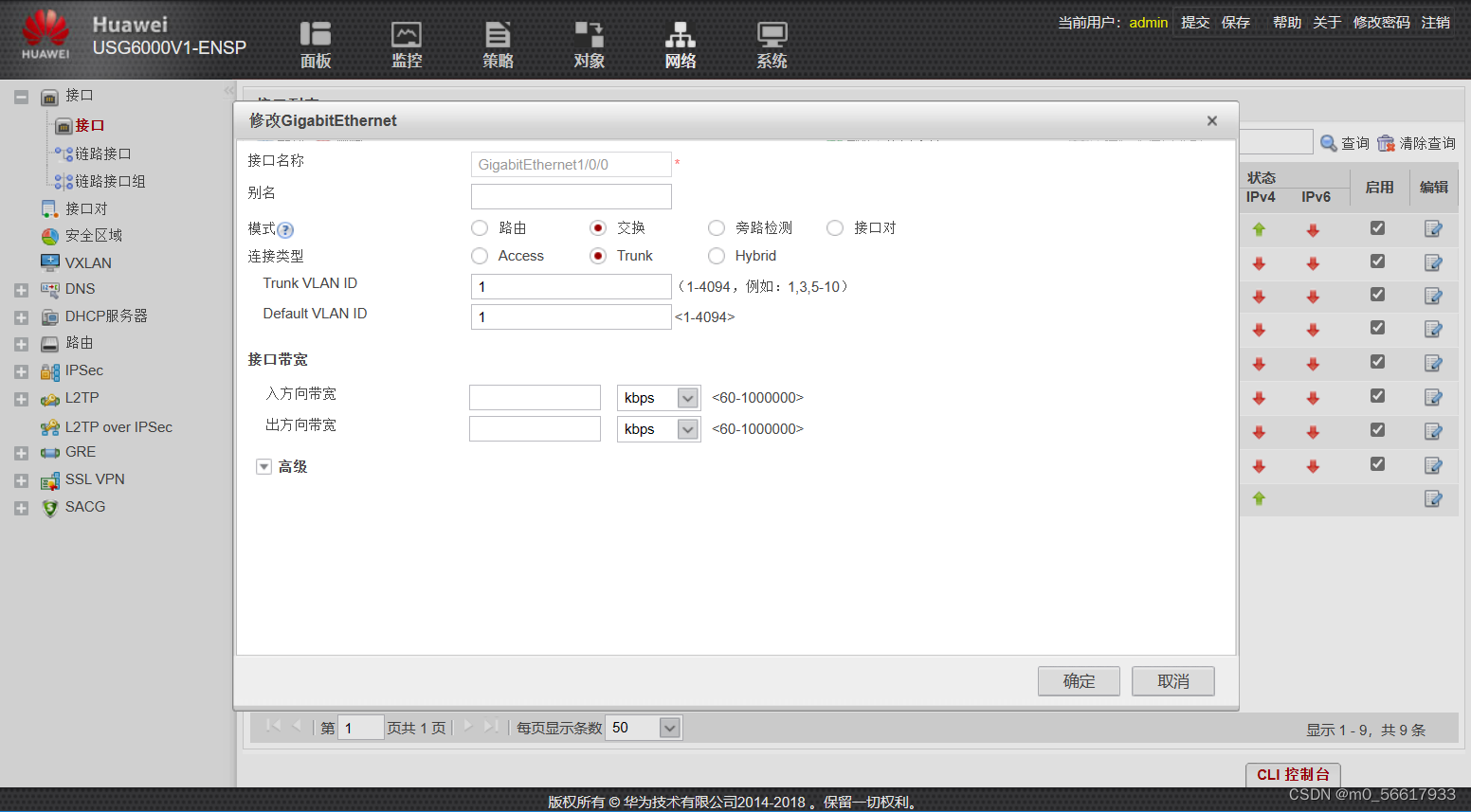

2、交换机模式

更改接口为交换机模式,由于是二层设备,将dmz区和trust区设备的ip更改到同一网段。经过测试,依然可行

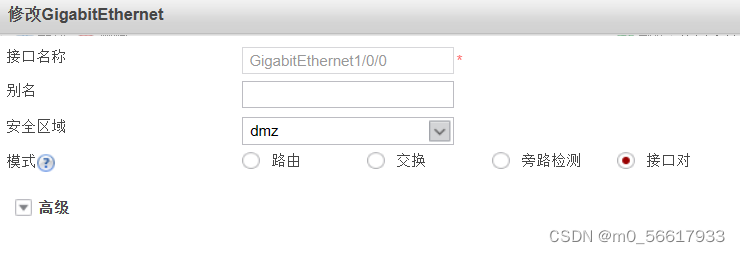

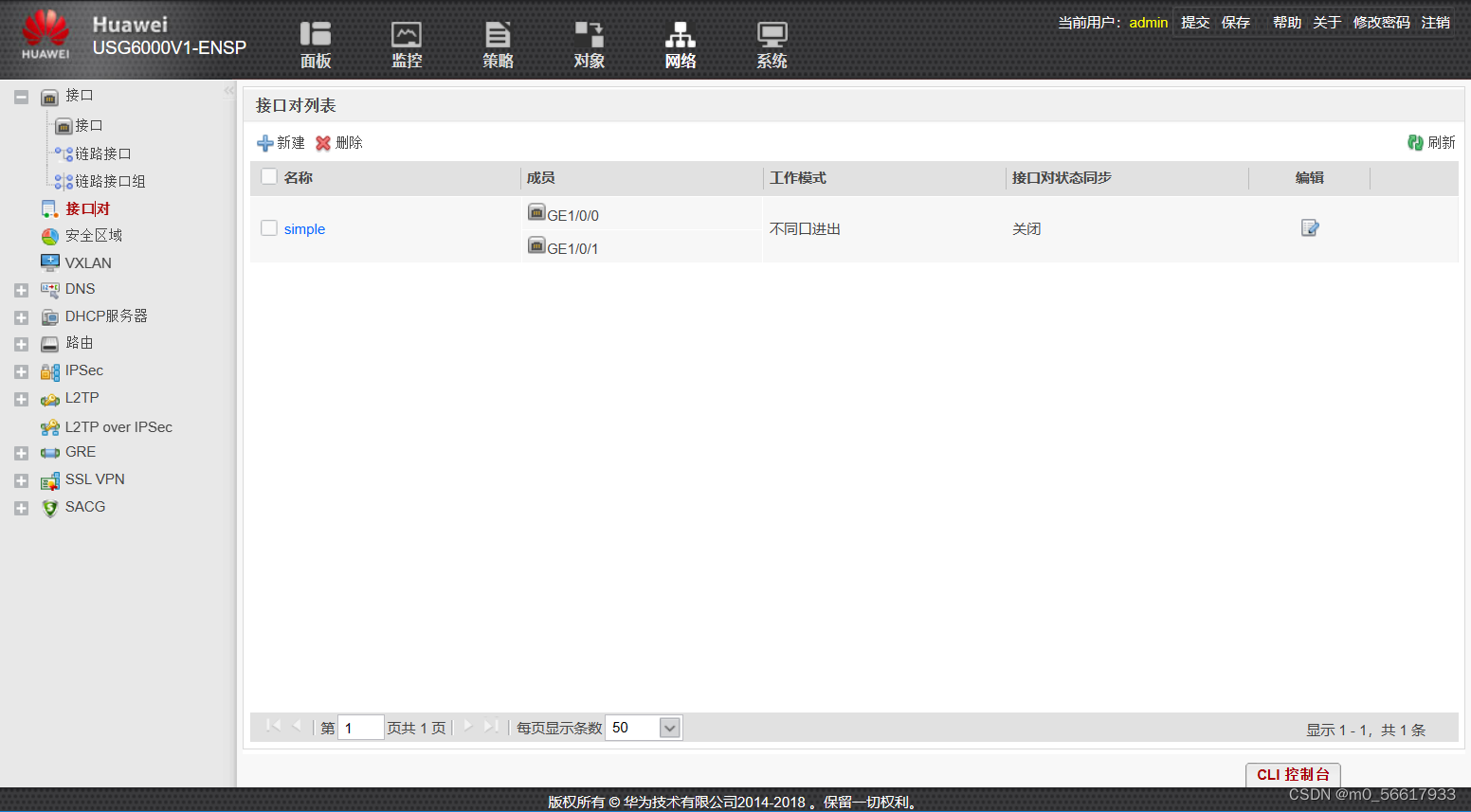

3、接口对

先更改模式为接口对,然后点击网络->接口组,然后新建接口组,然后就可以直通了

4.防火墙进阶配置

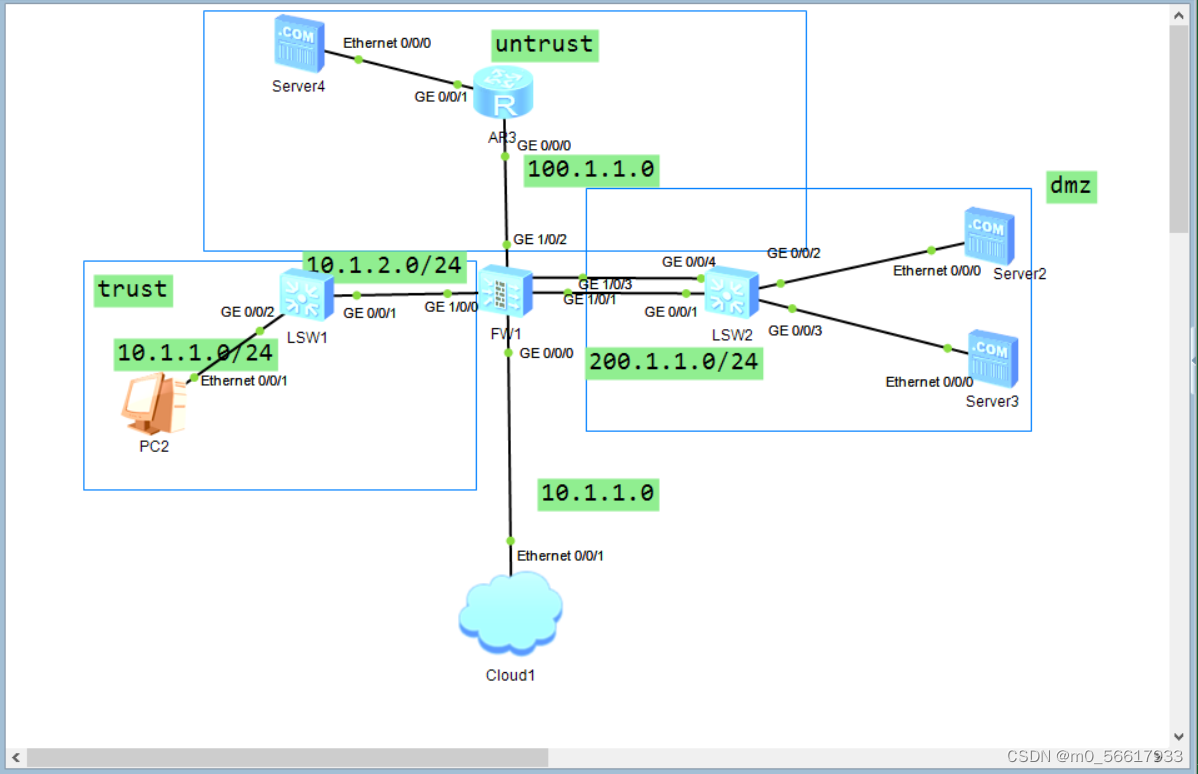

路由拓扑图如下,按照规划好的地址段来配置各设备,防火墙还是用图形界面配置

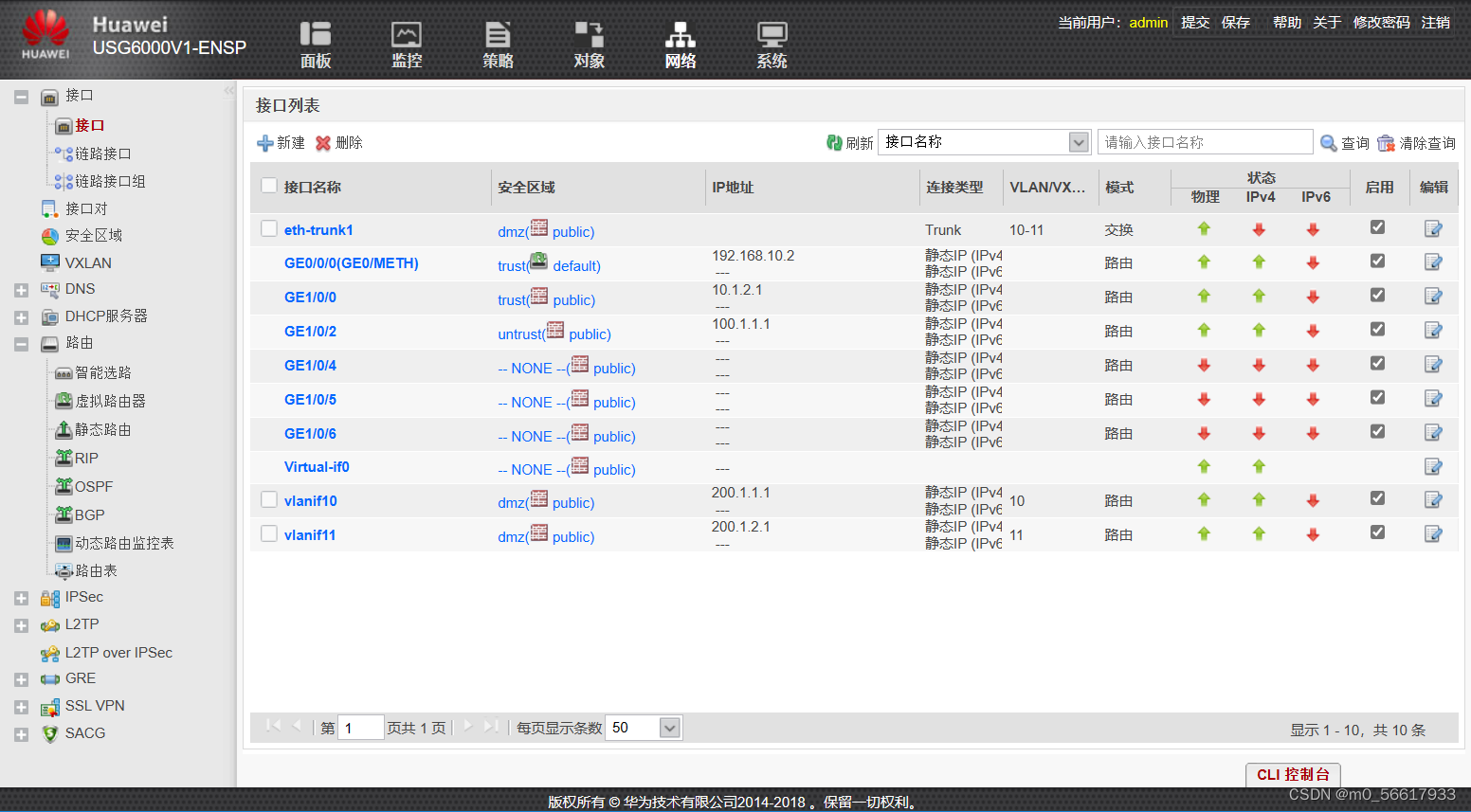

按照规划将端口分别放入trust,untrust,dmz三个区域。

其中g0/0/1,g0/0/4口做链路汇聚,相应的防火墙也要做链路汇聚,新建后选择链路汇聚,然后按要求配置

写入安全策略,对那些情况进行放开,设计安全策略

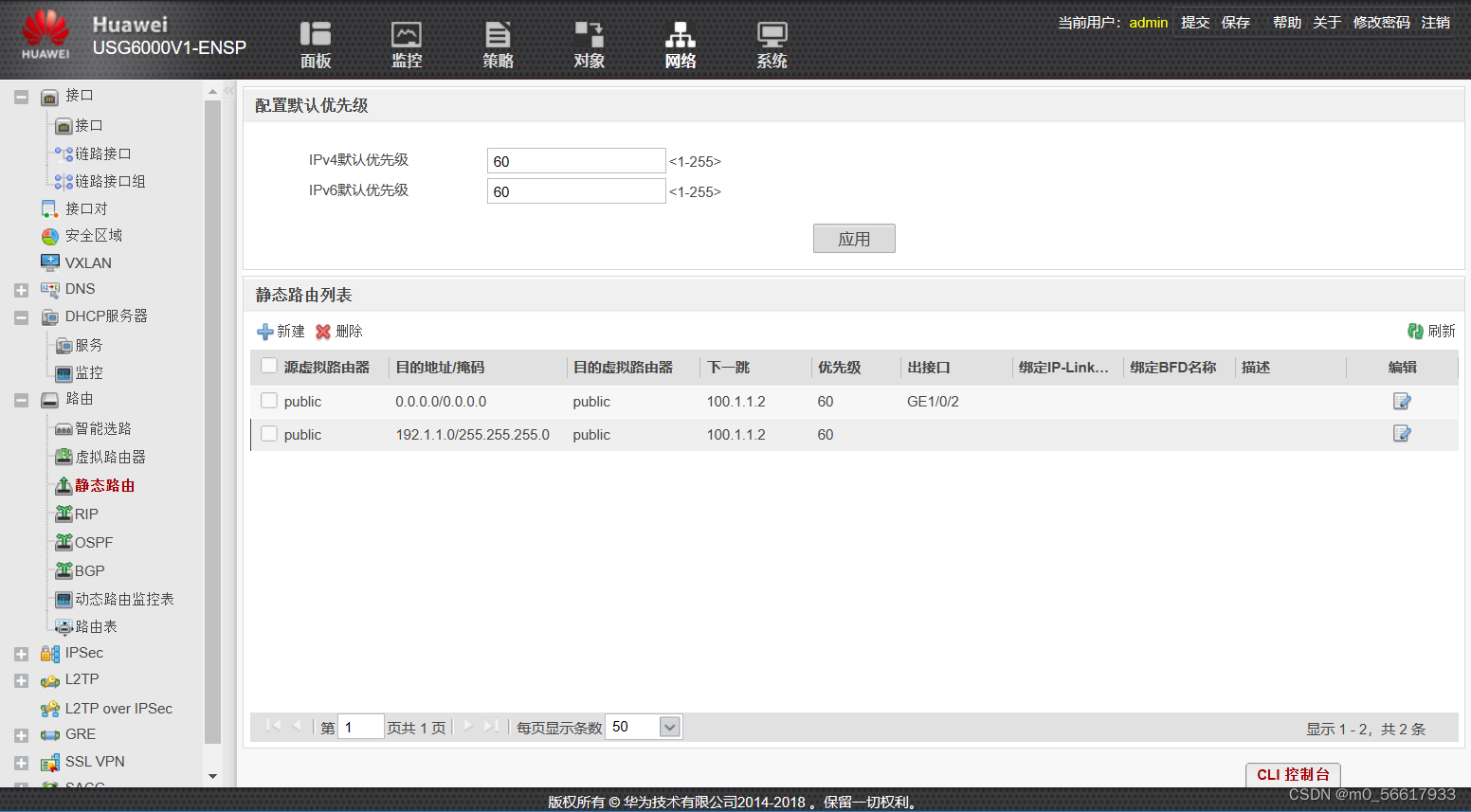

需要有回包路由,保证连通。

经过测试后,匹配安全策略则能通过防火墙,否则则不能