热门标签

热门文章

- 1Hive hiveserver2 监听端口10000异常 启动失败_hive端口号10000没有启动

- 2搭建自己的V Rising自建服务器,和小伙伴们告别官方服务器卡顿,快乐联机_vrising服务器

- 3《庆余年》值得一看吗?Python告诉你谁在关注 | CSDN原力计划

- 4startActivity的生命周期_startactivity 生命周期

- 5适用于SQL开发人员的7个便捷的SQL脚本

- 6python爬取豆瓣电影评论_python 爬取豆瓣电影评论,并进行词云展示及出现的问题解决办法...

- 7传统webshell上传方法小结_在不知道服务器账号密码的情况下,如何将webshell脚本上传到服务器中

- 8NSSCTF WEB 题解(一)

- 9GIT使用指南_gitfiend

- 10UG NX二次开发(C#)-装配-删除阵列矩阵_ug不能删除组件图样的主组件

当前位置: article > 正文

[实践]必火网络安全-CTF-初级赛-笔记_必火 网络安全web 笔记

作者:IT小白 | 2024-06-04 18:45:16

赞

踩

必火 网络安全web 笔记

声明:

由于笔者能力有限,难免出现各种错误和漏洞。全文仅作为个人笔记,仅供参考。

环境:

训练网站:https://www.bihuoedu.com/ctf/ctf01/

工具:FireFox,Kail Linux

一、流程:

1. 第一关

思路:打开F12-网络,当我们输入密码,并未发出任何网络请求,可以判断密码验证在前端完成。

解题:网页页面右击->查看网页源代码,进行代码审计,得到密码为[go ]。

2.第二关

思路:根据提示,需要对图片进行分析。

解题:

1.保存图片->使用Kali Linux的strings命令,打印该图片中所有可打印字符串。

2.windows系统下,直接使用记事本打开即可。

3.第三关

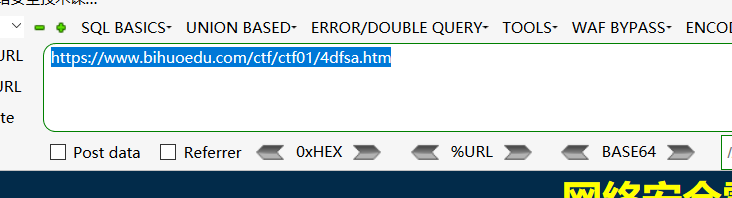

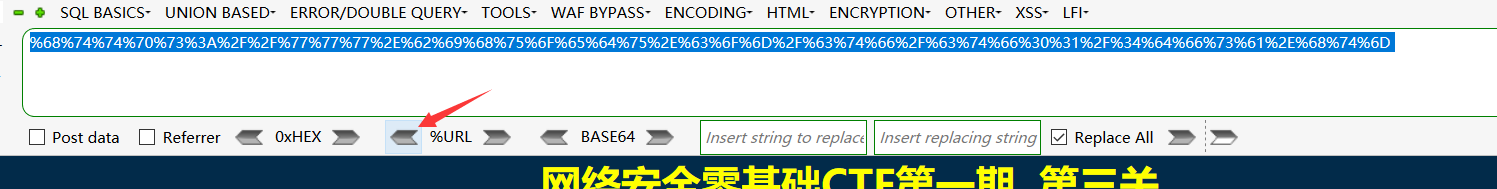

思路:明显判断出给出的字符串是URL编码后的。

解题:使用URL编码解码即可。

4.第四关

思路:使用BurpSuite抓包,判断提交数据后有无网络请求,在进行下一步。在Respond中得到地址。

解题:使用BurpSuite的重发器验证了响应的数据中,含有了下一关地址。

5.第五关

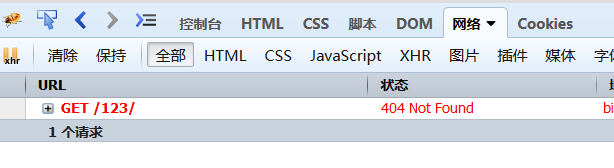

解题:首先测试密码的验证时在前端,还是后端。输入一个数字,发现有网络请求。

输入123,浏览器发送了一个Get请求,但是404。

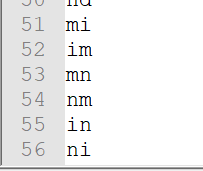

根据提示,我们使用的通用密码的其中的两个字母,尝试爆破。

首先编写脚本生成字典。取常用密码admin和root中字母进行组合。

使用BurpSuite爆破。

发现没得得到预期结果。

我们使用另一个思路--前端代码审计,猜测可能是前端验证密码,如果密码错误就发送一个Get请求。

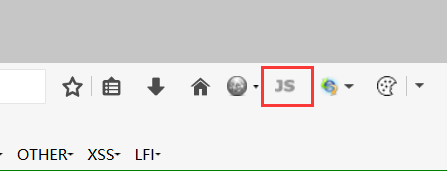

由于打开后必须输入密码,我们使用插件将js禁用即可,进行右击->查看源代码。

通过简单的代码审计,得到密码为or,也确实是我生成的密码字典中的一个。

因此,如果不对get请求进行爆破,对js依次尝试,也可得到正确密码。

我们启用js,输入密码即可通关。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/IT小白/article/detail/673037

推荐阅读

相关标签