热门标签

热门文章

- 1记录错误1——edge浏览器兼容性问题_edge兼容性问题文件winhafnt

- 2FPGA搭建NVMe读写硬盘系统:通过PCIe模块实现CPU对硬盘的操作,以XC7Z100为核心的架构实现PL与硬盘的连接_fpga pcie

- 32024年最新微服务高并发秒杀实战_基于令牌桶实现库存_库存高并发实现

- 4MySQL基础之触发器,函数,存储过程_mysql触发器调用存储过程

- 5《Android Studio 项目上传到Git》_android studio上传项目到git

- 6【鸿蒙千帆起】米哈游、网易等官宣加入,“鸿蒙“为何是游戏圈年度关键词?

- 7基于FPGA的俄罗斯方块设计_fpga俄罗斯方块

- 8C和指针之反转字符串_he c网打开反转

- 9应用式数据库 VS 集成式数据库

- 10【华为OD机试真题2023C&D卷 JAVA&JS】小明找位置

当前位置: article > 正文

IKE协商

作者:IT小白 | 2024-06-28 07:01:47

赞

踩

ike协商

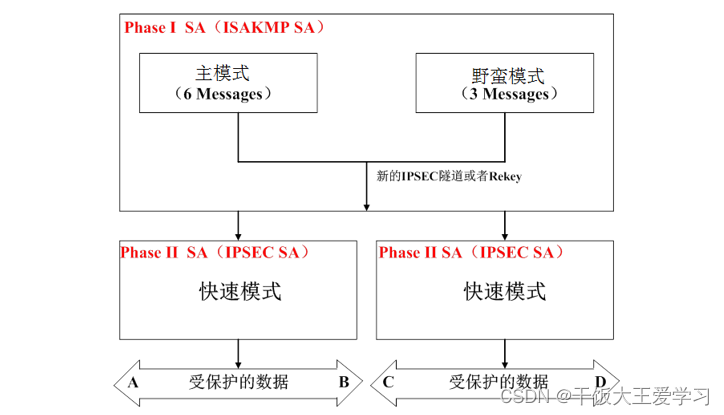

1. IKEv1协商的两个阶段

第一阶段:通信双方协商和建立IKE协议本身使用的安全通道,目的是建立一个IKE SA

交互的内容:

- 交互密钥资源

- 交互双方的公钥

- 交互IKE SA(用来加密主模式里面的5和6两个包)

- 身份验证

第二阶段:利用第一阶段已通过认证和安全保护的安全通道,目的是建立一对用于数据安全传输的IPSec安全联盟

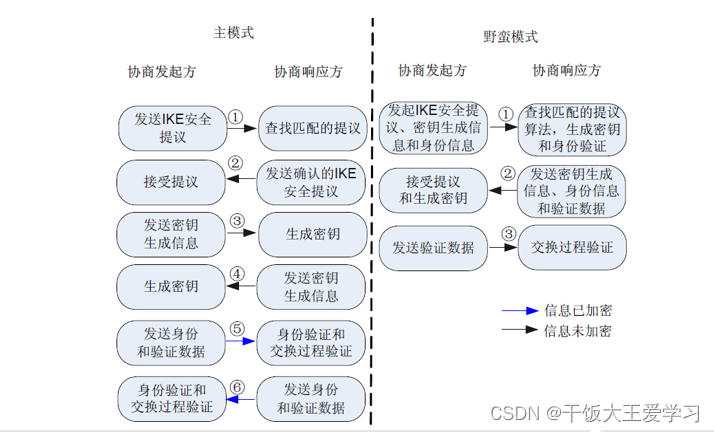

2. 第一阶段主模式和野蛮模式协商过程图

主模式进行三次双向交互了六个包,三次交换分别是

1. 消息①和②用于协商对等体之间使用的IKE安全提议

- 发起方发送一个或多个IKE安全提议(IKE协商过程中用到的加密算法、认证算法、Diffie-Hellman组及认证方法等)

- 响应方对发起方的IKE安全提议进行协商。在协商时将从优先级最高的提议开始匹配,协商双方必须至少有一条匹配的IKE安全提议才能协商成功。匹配的原则为协商双方具有相同的加密算法、认证算法、认证方法和Diffie-Hellman组标识

- 响应方响应ISAKMP消息,携带经协商匹配的安全提议及参数。 如果没有匹配的安全提议,响应方将拒绝发起方的安全提议

2. 消息③和④使用DH算法交换与密钥相关的信息,并生成密钥

- 双方交换Diffie-Hellman公共值和nonce值,并产生IKE SA的认证和加密密钥(请参考前面的DH密钥交换算法)

3. 消息⑤和⑥用于身份和认证信息交换(双方使用生成的密钥发送信息),双方进行身份认证(预共享密钥方式下为IP地址或名称,数字证书方式下还需要传输证书的内容)和对整个主模式交换内容的认证

野蛮模式:

- 前两条消息①和②用于协商IKE安全提议,并且消息②中还包括响应方发送身份信息供发起方认证,消息③用于响应方认证发起方

3. 主模式和野蛮模式的区别

1. 交换的消息

- 主模式为6个,野蛮模式为3个

2. 身份保护

- 主模式的最后两条消息有加密,可以提供身份保护功能;而野蛮模式消息集成度过高,因此无身份保护功能

3. 对等体标识

- 主模式只能采用IP地址方式标识对等体;而野蛮模式可以采用IP地址方式或者Name方式标识对等体

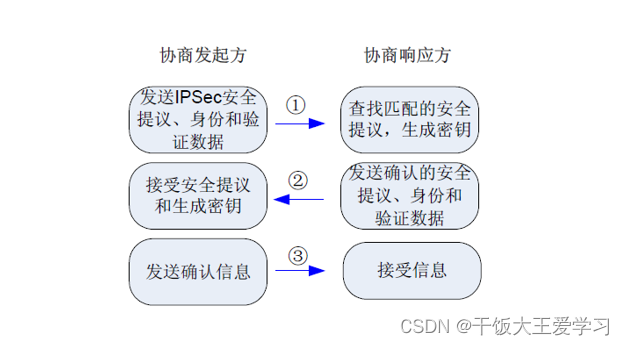

4. 第二阶段快速模式协商过程图

- 消息一:协商发起方发送本端的安全参数和身份认证信息。安全参数包括被保护的数据流和IPSec安全提议等需要协商的参数。IPSec安全提议指IPSec协商过程中用到的安全协议、加密算法及认证算法等。身份认证信息包括第一阶段计算出的密钥和第二阶段产生的密钥材料等,可以再次认证对等体

- 消息二:p协商响应方发送确认的安全参数和身份认证信息并生成新的密钥。IPSec SA数据传输需要的加密、验证密钥由第一阶段产生的密钥、SPI、协议等参数衍生得出,以保证每个IPSec SA都有自己独一无二的密钥。如果启用PFS,则需要再次应用DH算法计算出一个共享密钥,然后参与上述计算,因此在参数协商时要为PFS协商DH密钥组。

- 消息三:发送方发送确认信息,确认与响应方可以通信,协商结束

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/IT小白/article/detail/765208

推荐阅读

相关标签