- 1交换机的端口安全

- 2Springboot整合_classfinal springboot

- 3群晖NAS安装网页版Linux系统并配置公网地址实现远程访问_群晖安装linux

- 4windows下mysql设置开机自启动_windows mysql设置开机自启

- 5Ubuntu18.04 编译安装 Realtek 8852 无线网卡驱动_小新ubuntu wifi驱动安装rtw89

- 6拉链表的概念及数据库常用函数_sql 拉链表

- 7未来十年是AI的黄金发展期_ai人工智能未来十年的发展

- 8猫头虎分享:AI时代SaaS项目必备技术名词概述(上)

- 9Python爬虫基础之scrapy框架安装,工作三年程序员在线讲解~_scrapy爬虫框架安装

- 10【智能机器人】chatgpt-on-wechat微信接入智能机器人_chatgptonwechat

[Azure - Security] Azure的多重身份验证(一):使用AD(Azure Active Directory)开启用户MFA_azure ad mfa

赞

踩

关于开启MFA分为上下两篇文章:

[Azure - Security] Azure的多重身份验证(一):使用AD(Azure Active Directory)开启用户MFA

[Azure - Security] Azure的多重身份验证(二):在Azure portal 登陆时候设置MFA/2FA

简介概述

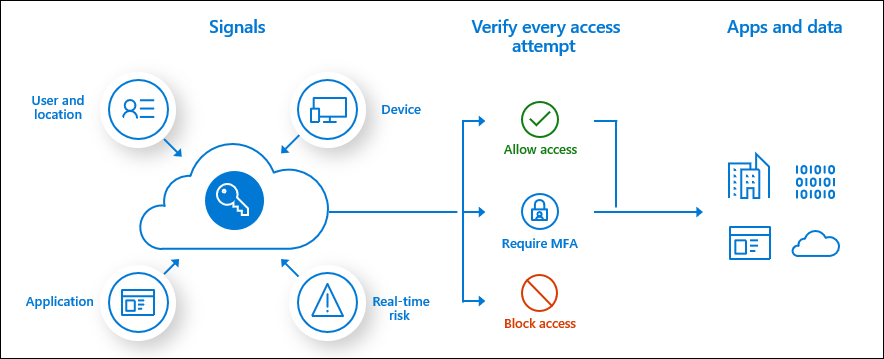

什么是多重身份验证

Multi-Factor Authentication (MFA) :多重身份验证(英语:Multi-factor authentication,缩写为 MFA),又译多因子认证、多因素验证、多因素认证,是一种电脑访问控制的方法,用户要通过两种以上的认证机制之后,才能得到授权,使用电脑资源。例如,用户要输入PIN码,插入银行卡,最后再经指纹比对,通过这三种认证方式,才能获得授权。这种认证方式可以提高安全性。

多重要素验证的概念也广泛应用于计算机系统以外的各领域。例如许多国家使用的自助出入境检查系统允许旅客不经人工检查即可通过边境检查。使用时,通常需要旅行证件扫描、指纹、面部特征三种要素结合来验证身份。

科技万种逃离不开生活,现实生活这样的例子也有很多,奈何诈骗伪造太强。

什么是Azure AD多重身份验证

Azure AD 多重身份验证是一项提供多重身份验证功能的 Microsoft 服务(Azure Active Directory)。 使用 Azure AD 多重身份验证,用户可以在登录过程中选择其他身份验证形式,例如电话或移动应用通知。

Azure AD 多重身份验证功能功能主要是指:Azure Active Directory

Azure Active Directory 免费版通过 Microsoft Authenticator 应用、电话呼叫或短信代码为具有全局管理员访问级别的管理员启用 Azure AD 多重身份验证。 也可仅通过 Microsoft Authenticator 应用对所有用户强制执行 Azure AD 多重身份验证,方法是在通过创建访问策略实现多重身份验证 和 更改Azure AD 用户中启用安全默认值实现多重身份验证。本文后续会进行讲解。

如需进行更精细地控制,可使用条件访问策略来定义需要 MFA 的事件或应用程序。 通过使用这些策略,你便可在用户使用企业网络或已注册的设备时,允许其执行常规登录,但在用户远程访问或使用个人设备时提示其进行附加验证。

Azure AD 多重身份验证功能的一个子集是 Office 365 订阅的一部分。

使用 Azure AD 多重身份验证保护用户登录事件

(一) 通过创建访问策略实现多重身份验证

条件访问策略可应用于特定的用户、组和应用。 目的是保护组织,同时为需要访问权限的用户提供适当的访问权限级别。

创建条件访问策略

使用条件访问可以创建和定义策略,用于对登录事件做出反应,并在向用户授予对应用程序或服务的访问权限之前请求更多的操作。

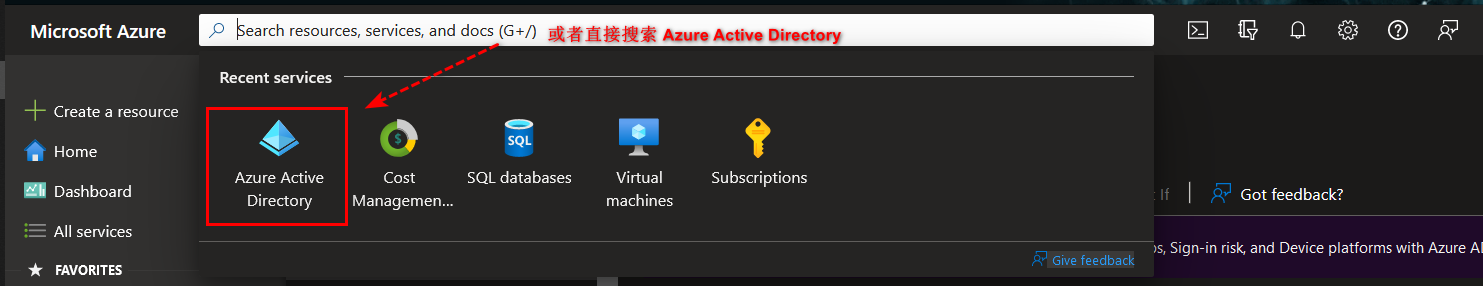

1、使用拥有全局管理员权限的帐户登录到 Azure 门户,找到Azure Active Directory。

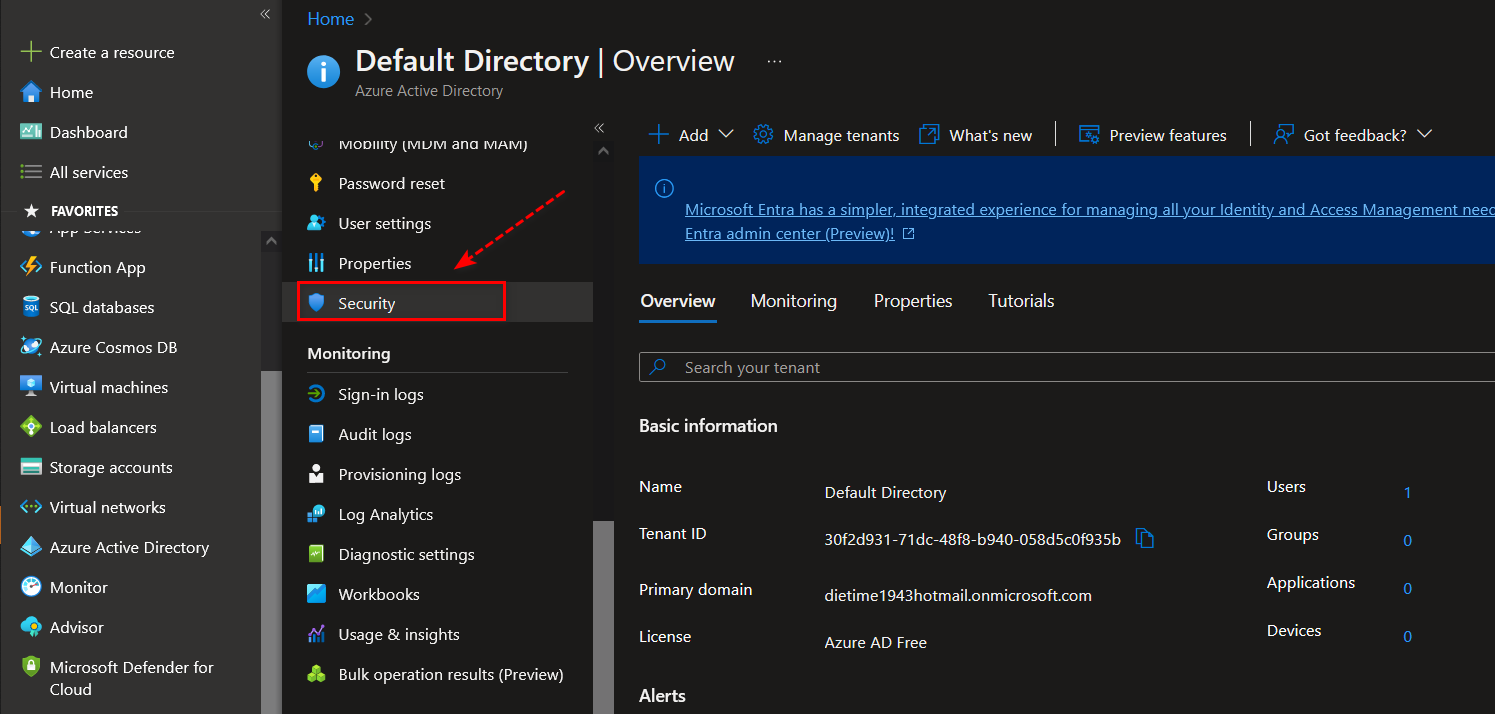

2、在AD中找到Security"安全" 菜单。

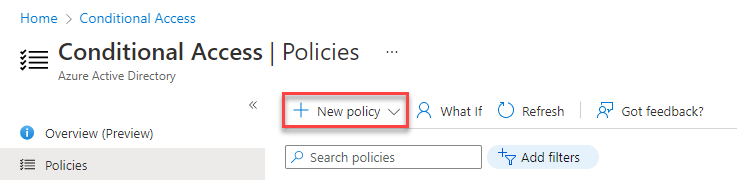

3、选择Conditional Access,选择New policy,进行创建新策略。

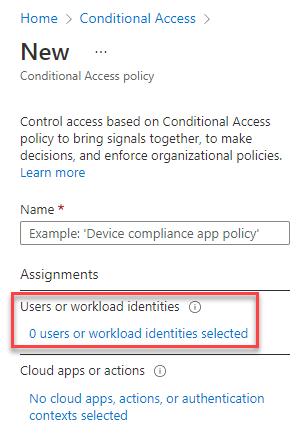

4、输入策略名称,在Assignments“分配”下,选择“用户或工作负载标识”下的当前值。

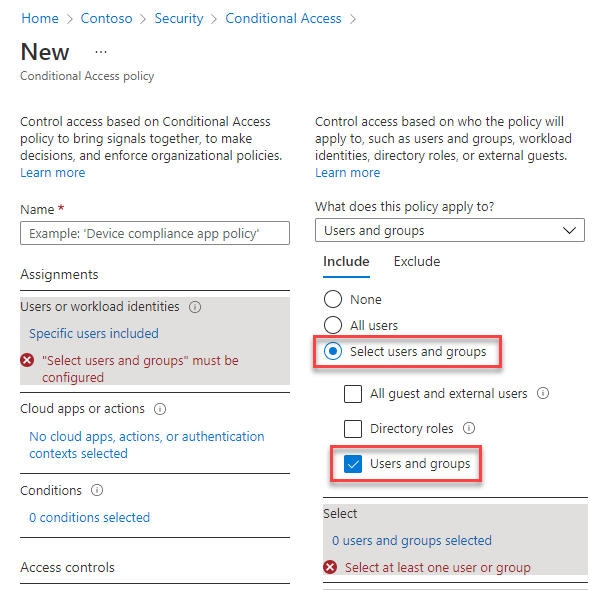

5、在“此策略应用于哪个对象?”下,确认选择了“用户和组”,在“包括”下,选择“选择用户和组”,然后选择“用户和组”。

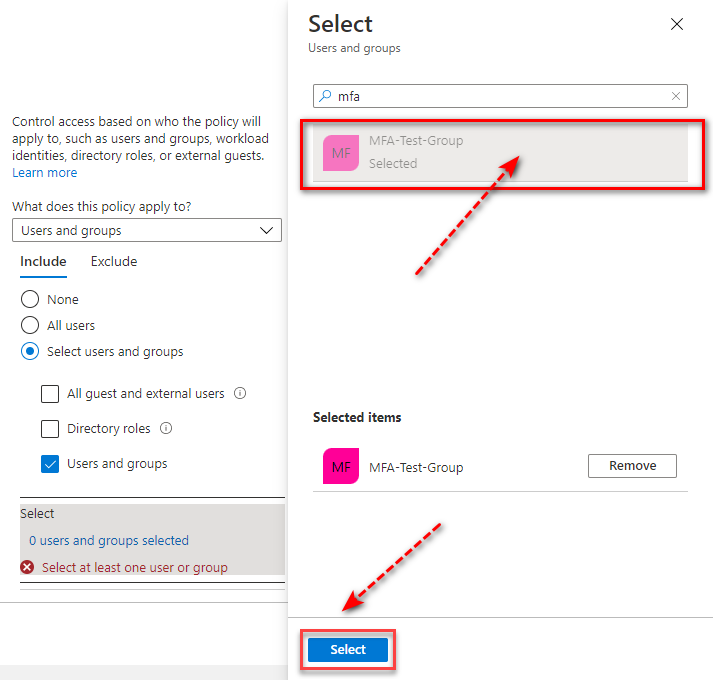

6、浏览并选择 Azure AD 组(例如 MFA-Test-Group),然后选择“选择”。

配置多重身份验证的条件

配置哪些应用需要多重身份验证

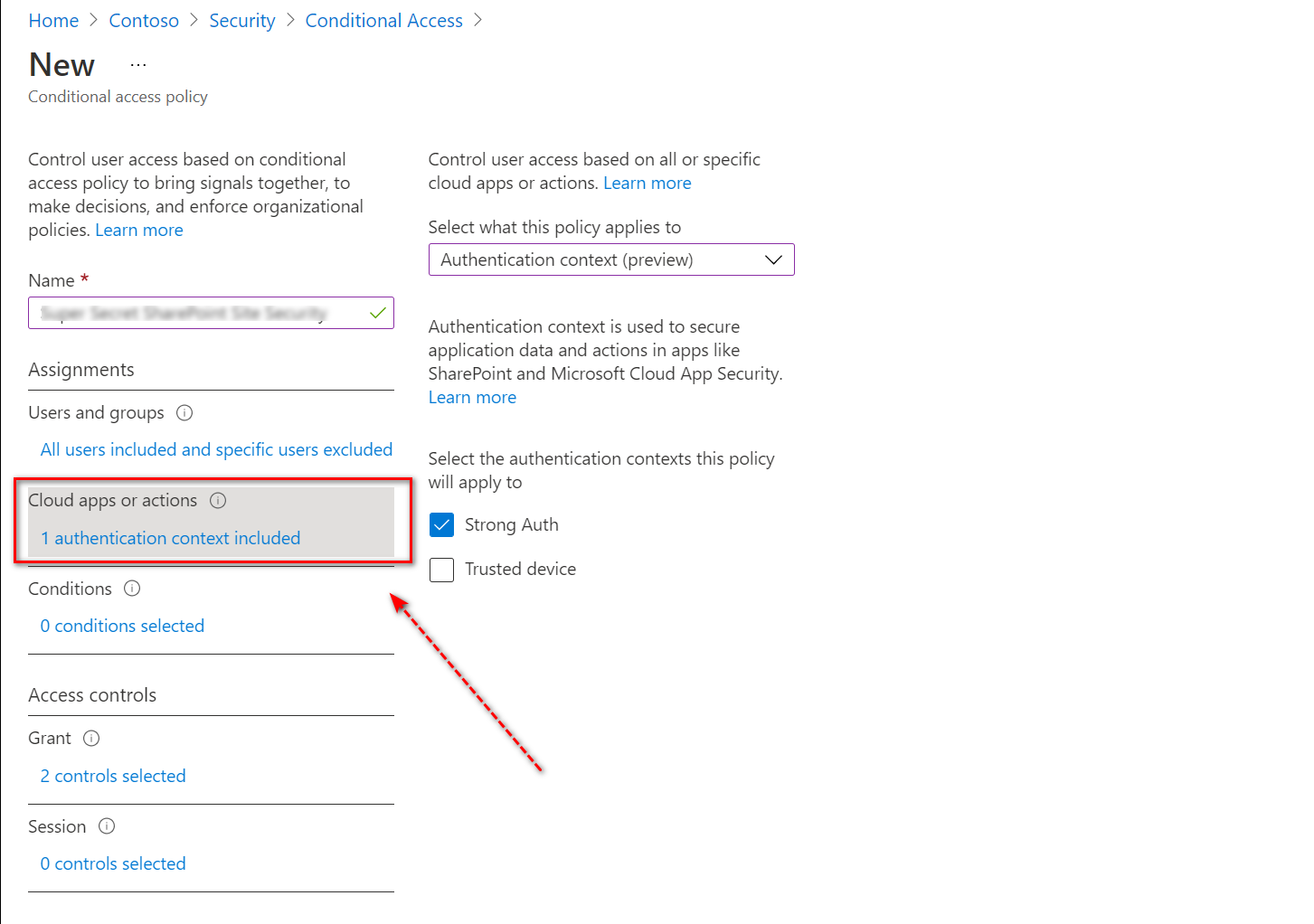

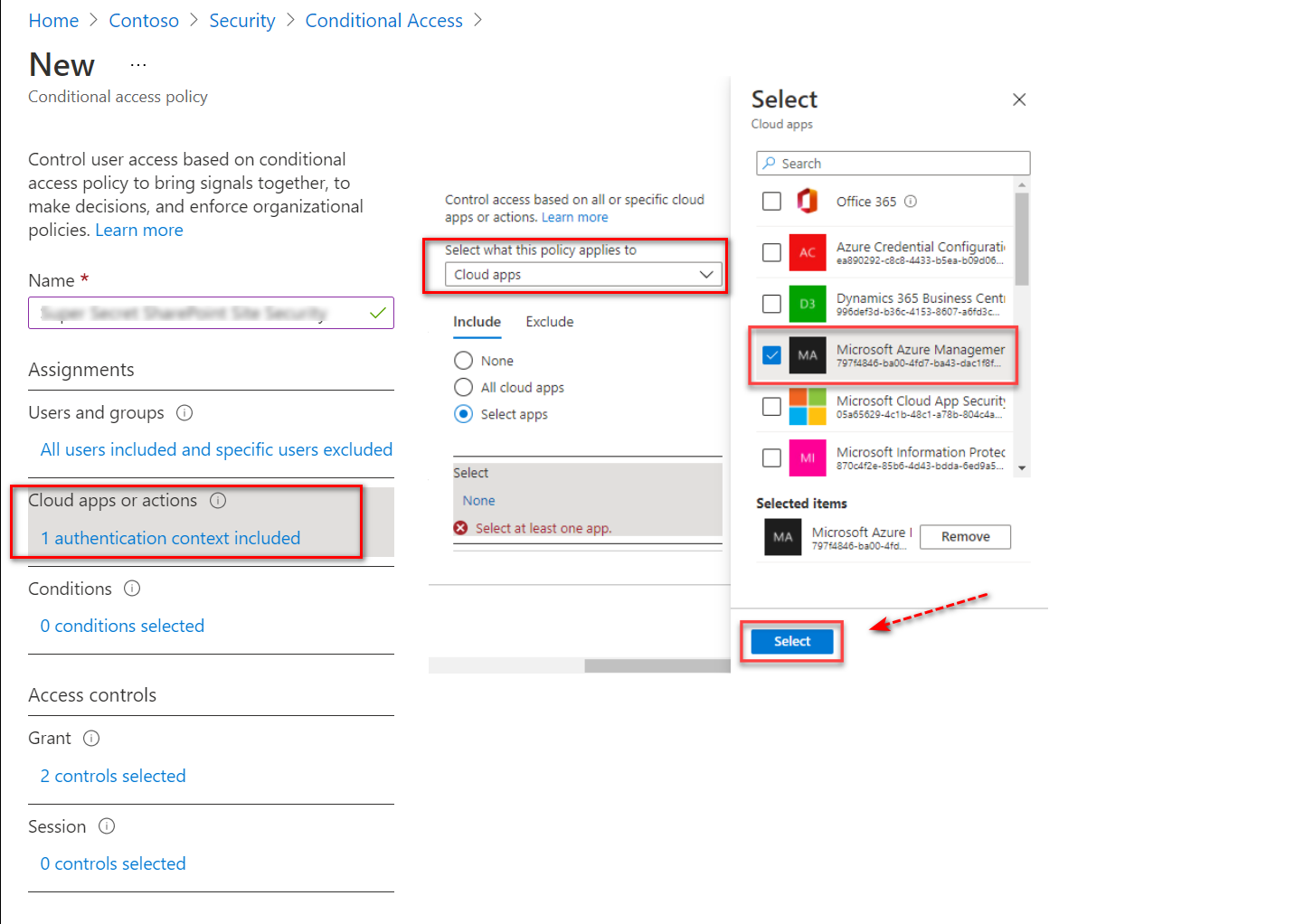

7、在“云应用或操作”下选择当前值,然后在“选择此策略应用到的对象”下,确认选择了“云应用”。

8、设置Azure登陆事件列表,如图所示:

配置多重身份验证进行访问

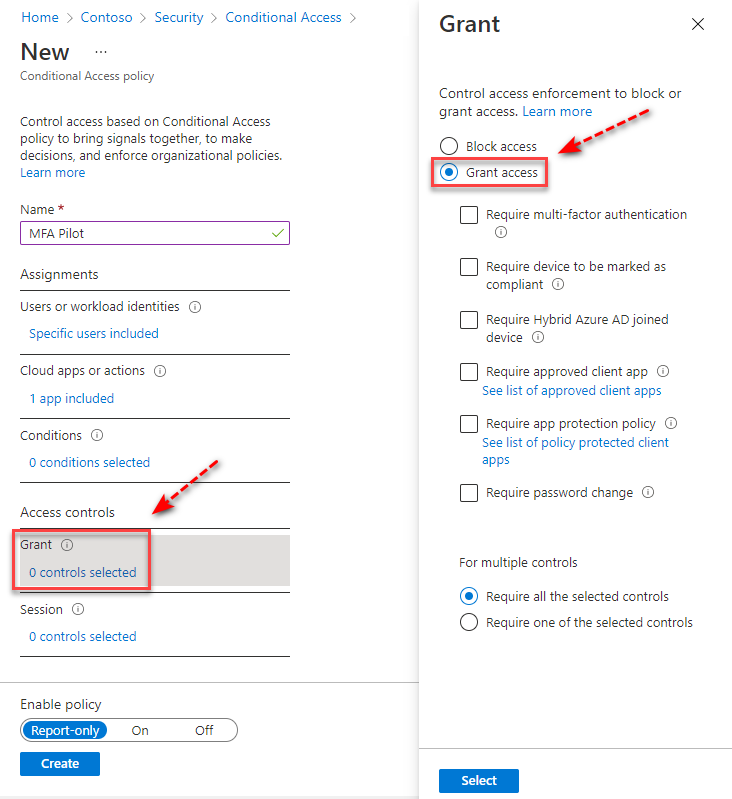

接下来,我们配置访问控制。 使用访问控制可以定义授予用户访问权限所要满足的要求。

9、在“访问控制”下,选择“授予”下的当前值,然后选择“授予访问权限”。

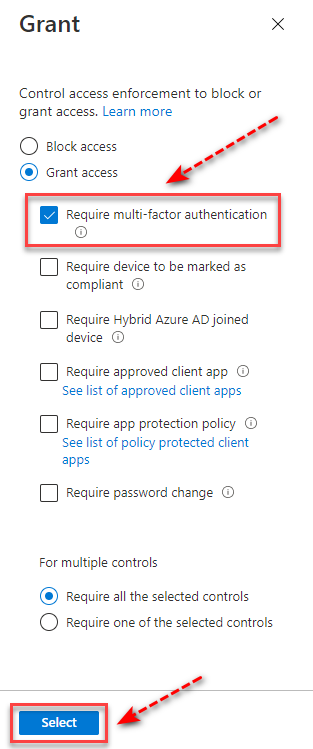

10、选择“需要多重身份验证”,然后选择“Select”进行下一步。

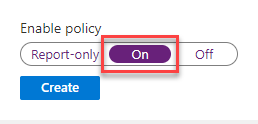

11、激活策略

(二) 通过更改用户安全默认值方式实现多重身份验证

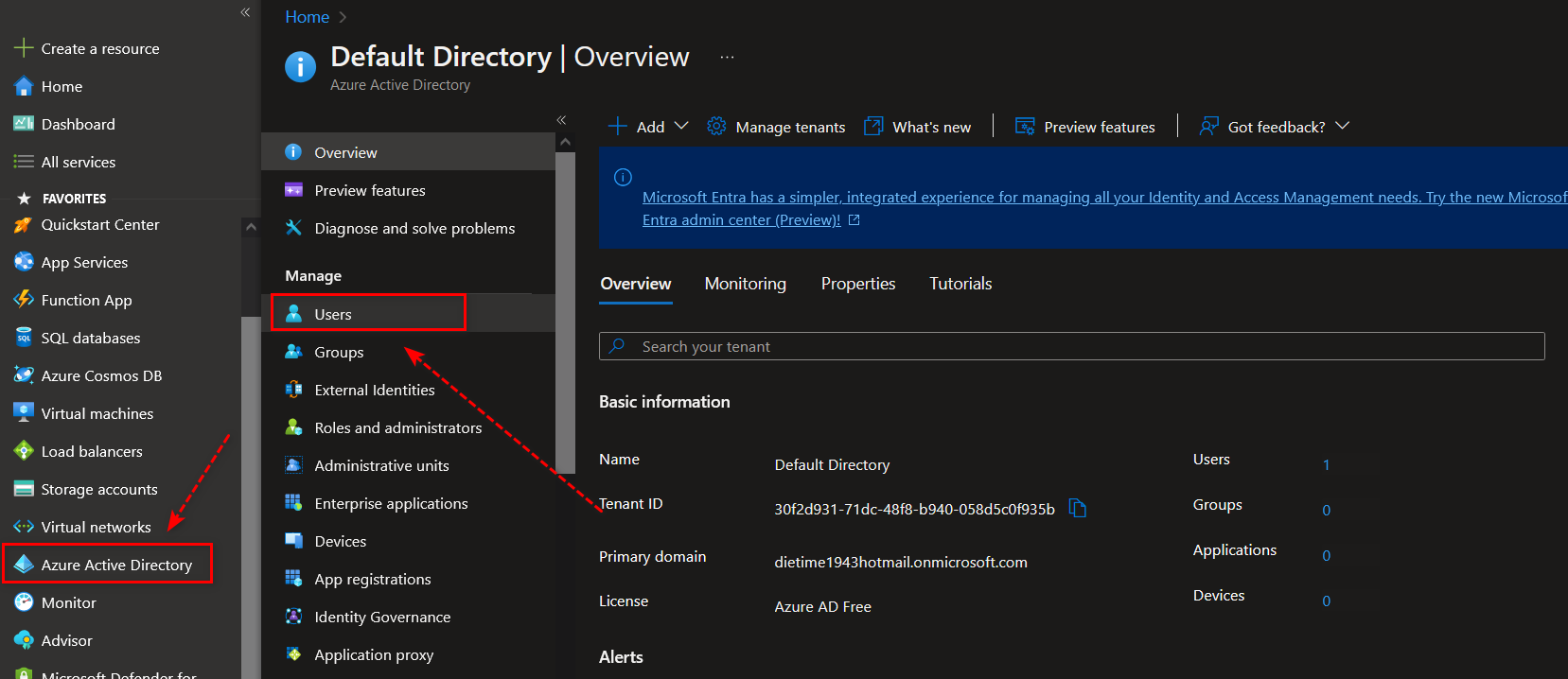

1、以全局管理员身份登录 Azure 门户,找到Azure Active Directory。图略,见上文。

2、然后选择“用户”。

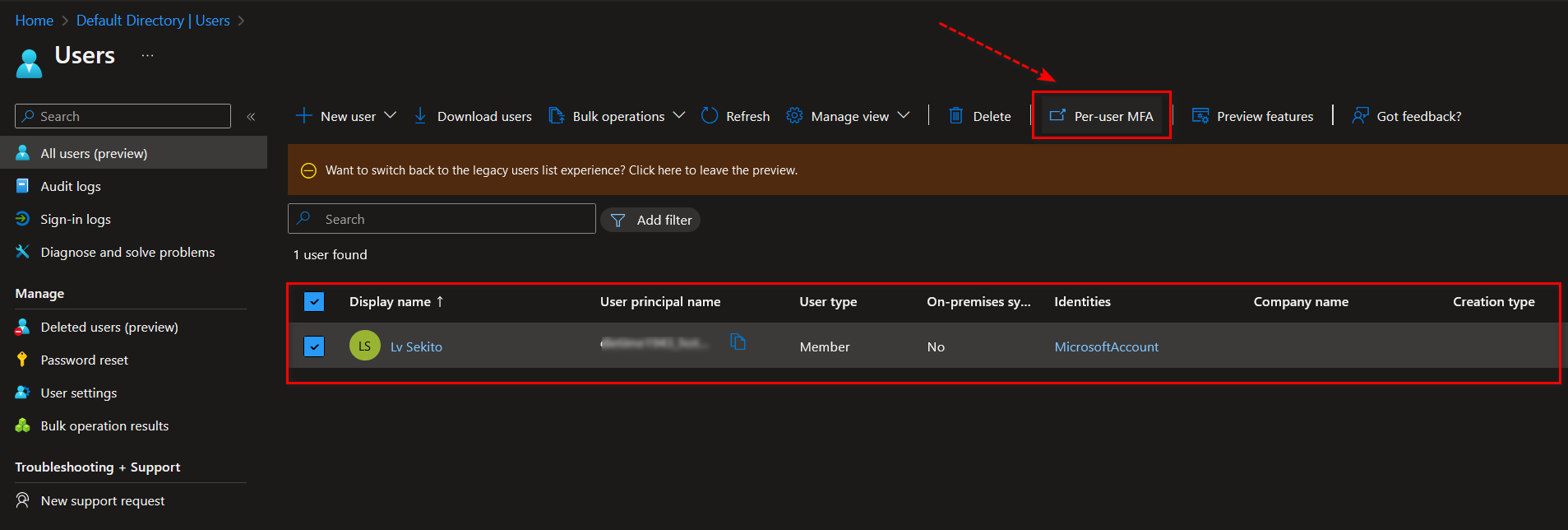

3、选择 “所有用户” 菜单,勾选所要设置的用户后,点击 “每用户 MFA” 按钮。

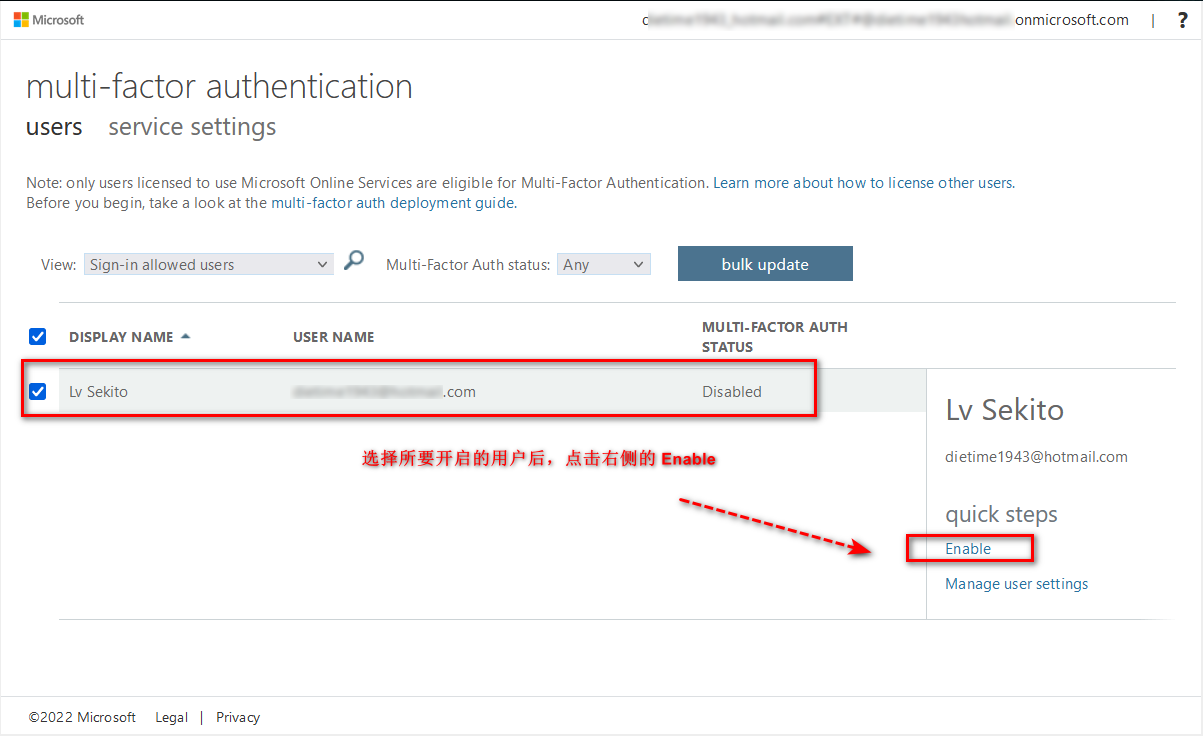

4、在弹出的新窗口MFA验证选项中,选择需要设置的用户后,点击 Enable。

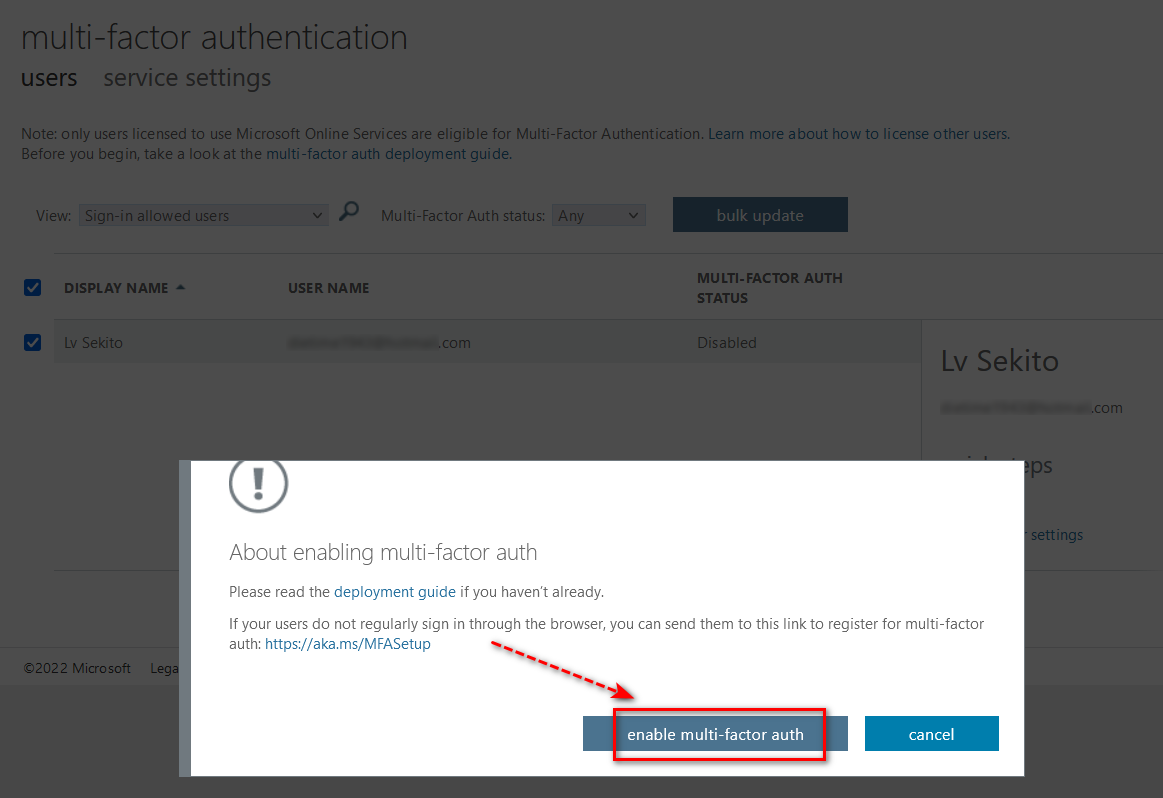

5、在弹出的 “关于启用多重身份验证” 新窗口,我们点击 “启用Multi-factor auth”进行确认,如下图所示,于此同时我们需要记录出现的提示:

注意:此处的提示:如果用户未通过浏览器定期登录,你可以指示他们访问此链接以针对多重身份验证进行注册: https://aka.ms/MFASetup

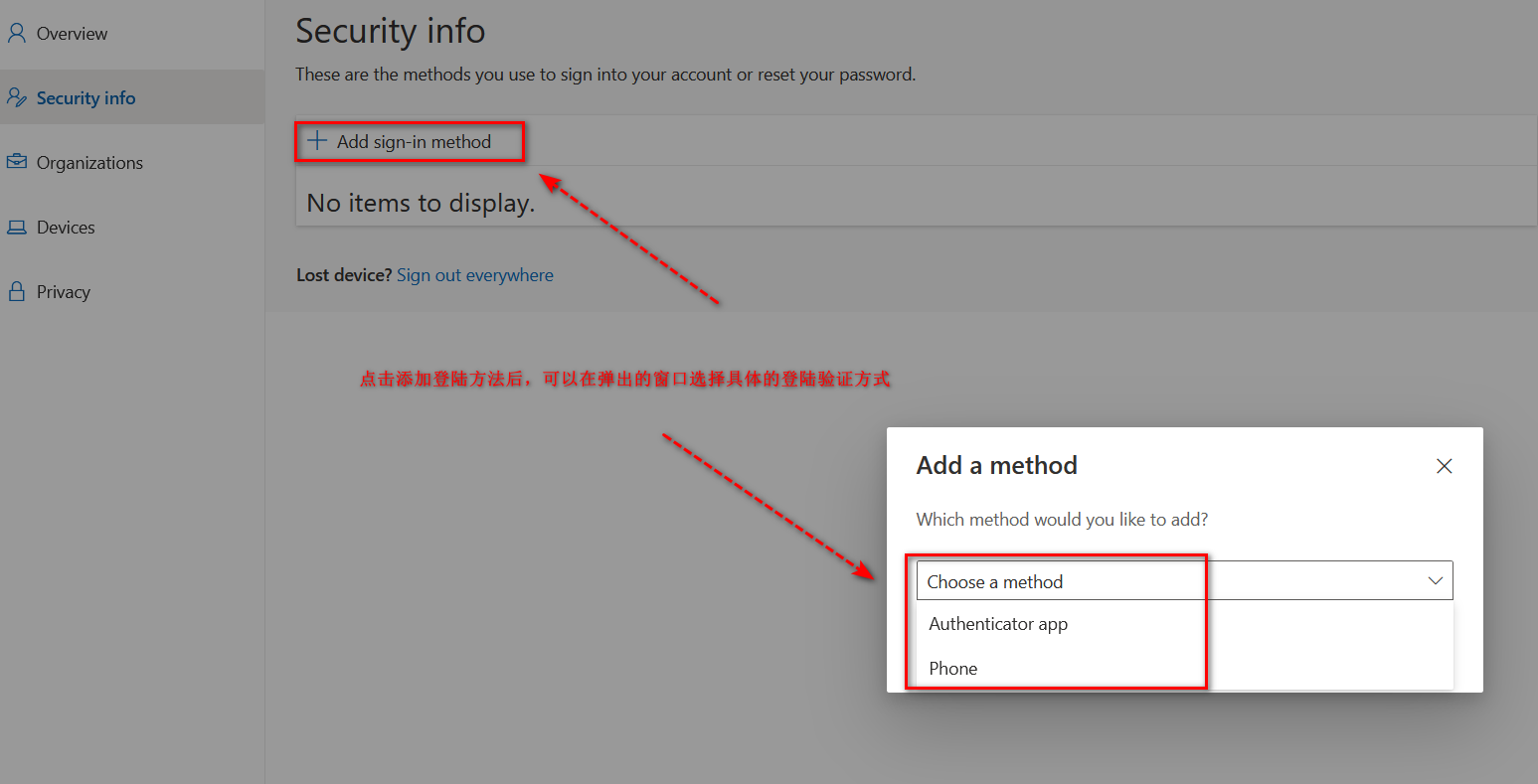

用户在访问上述链接的时候可以选择具体验证方法。

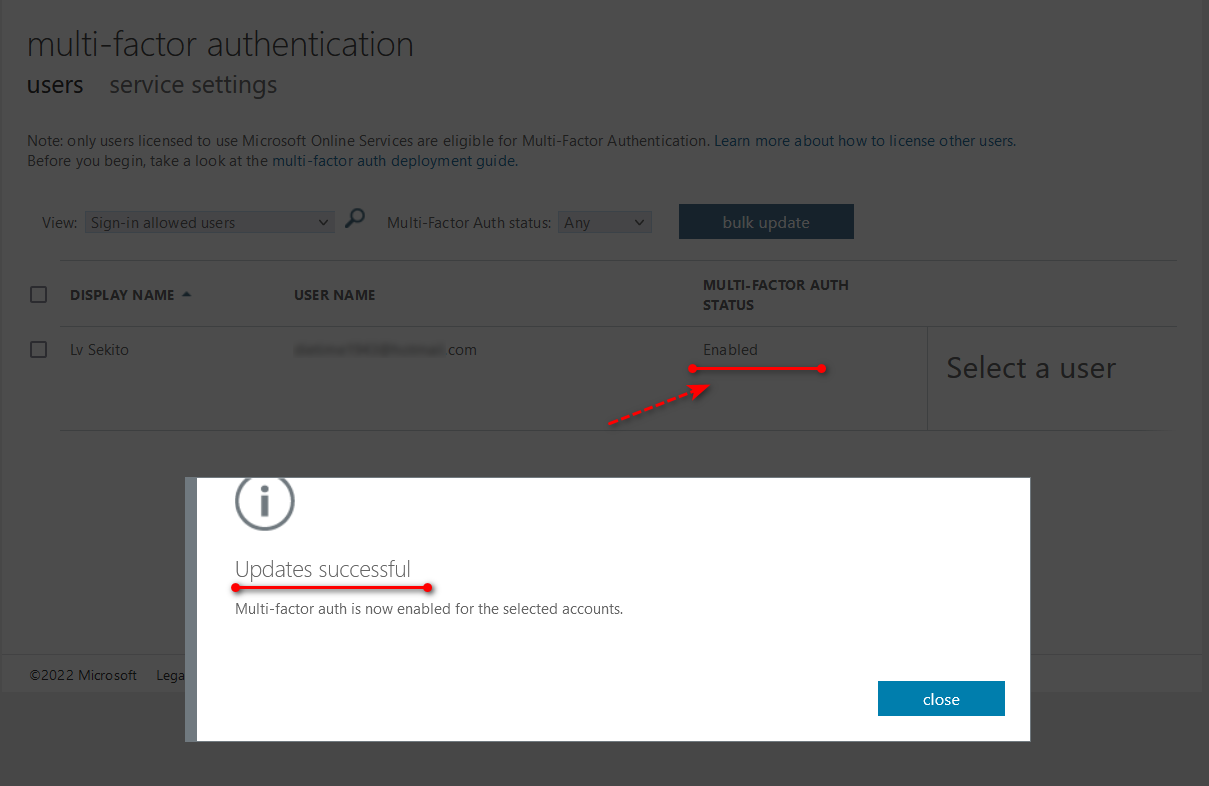

6、在点击 启用Multi-factor auth 进行确认以后,即可查看当前账号的状态已经是更新成功,提示我们“现已为选定账户启用了多重身份验证”。

开启MFA后进行验证

验证方法请参照后续文章:[Azure - Security] Azure的多重身份验证(二):在Azure portal 登陆时候设置MFA/2FA

注:本文原创由 bluetata 发布于: https://bluetata.blog.csdn.net/ 转载请务必注明出处。