- 1【StableDiffusion】在MAC上的官方安装教程与个人实践验证_stable diffusion下载 mac版

- 2关键词提取一:构造共现矩阵_关键词共词矩阵如何生成

- 3等保测评中SSL证书管理是什么?有什么作用?_等保二级需要ssl

- 4网络编程1

- 5学大数据一定要会Java开发吗?_大数据需要学java吗

- 6DAMS | 突破运维瓶颈,监控告警、混合CMDB、DevOps转型一网打尽!

- 7mysql datatype 类型_MYSQL教程:MYSQL数据值类型(datatype)_MySQL

- 8Go 单元测试完全指南(一)- 基本测试流程_go 单测

- 9大数据复习案例_从文件系统中加载数据创建 rdd头歌

- 10git clone 代码后报错 no matching host key type found(1)_git 访问服务器 nomatching host key

HTTPS是如何保证安全的(1),HTML常用标签之列表标签

赞

踩

SSL/TLS协议就是为了解决上面提到的HTTP存在的问题而生的,下面我们来看一下它是怎么解决的:

-

所有的信息都是加密传输的,第三方无法窃听

-

配备身份验证,防止身份被冒充

-

具有校验机制,一旦被篡改,通信双方会立刻发现

加密

–

对称加密

加密和解密同用一个秘钥的方式称为 共享秘钥加密,也被叫做对称秘钥加密。

对称加密

-

浏览器发送给服务端

client_random和一系列加密方法 -

服务端发送给浏览器

server_random和加密方法

现有浏览器和服务器有了三个相同的凭证:client_random、server_random和加密方法 用加密方法把 client_random、server_random 两个随机数混合起来,生成秘钥,这个密钥就是浏览器和服务端通信的暗号。

存在的问题:第三方可以在中间获取到client_random、server_random和加密方法,由于这个加密方法同时可以解密,所以中间人可以成功对暗号进行解密,拿到数据,很容易就将这种加密方式破解了。

非对称加密

非对称加密

-

浏览器发送给服务端 一系列加密方法

-

服务端发送给浏览器 加密方法以及公钥

之后浏览器通过公钥将数据加密传输给服务端,服务端收到数据使用私钥进行解密。服务端给浏览器发送数据,则使用私钥进行加密,浏览器收到服务端发送过来的数据,使用公钥进行解密。

存在的问题:

-

非对称加密效率太低, 这会严重影响加解密的速度,进而影响到用户打开页面的速度。

-

无法保证服务器发送给浏览器的数据安全, 服务器的数据只能用私钥进行加密(因为如果它用公钥那么浏览器也没法解密啦),中间人一旦拿到公钥,那么就可以对服务端传来的数据进行解密了,就这样又被破解了。

HTTPS使用对称加密和非对称加密结合

传输数据阶段依然使用对称加密,但是对称加密的秘钥我们采用非对称加密传输。

HTTPS加密

-

浏览器向服务器发送client_random和加密方法列表。

-

服务器接收到,返回server_random、加密方法以及公钥。

-

浏览器接收,接着生成另一个随机数pre_master, 并且用公钥加密,传给服务器。(重点操作!)

-

服务器用私钥解密这个被加密后的pre_master。

到此为止,服务器和浏览器就有了相同的 client_random、server_random 和 pre_master, 然后服务器和浏览器会使用这三组随机数生成对称秘钥。有了对称秘钥之后,双方就可以使用对称加密的方式来传输数据了。

CA (数字证书)

使用对称和非对称混合的方式,实现了数据的加密传输。但是这种仍然存在一个问题,服务器可能是被黑客冒充的。这样,浏览器访问的就是黑客的服务器,黑客可以在自己的服务器上实现公钥和私钥,而对浏览器来说,它并不完全知道现在访问的是这个是黑客的站点。

服务器需要证明自己的身份,需要使用权威机构颁发的证书,这个权威机构就是 CA(Certificate Authority), 颁发的证书就称为数字证书 (Digital Certificate)。

小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数初中级前端工程师,想要提升技能,往往是自己摸索成长或者是报班学习,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

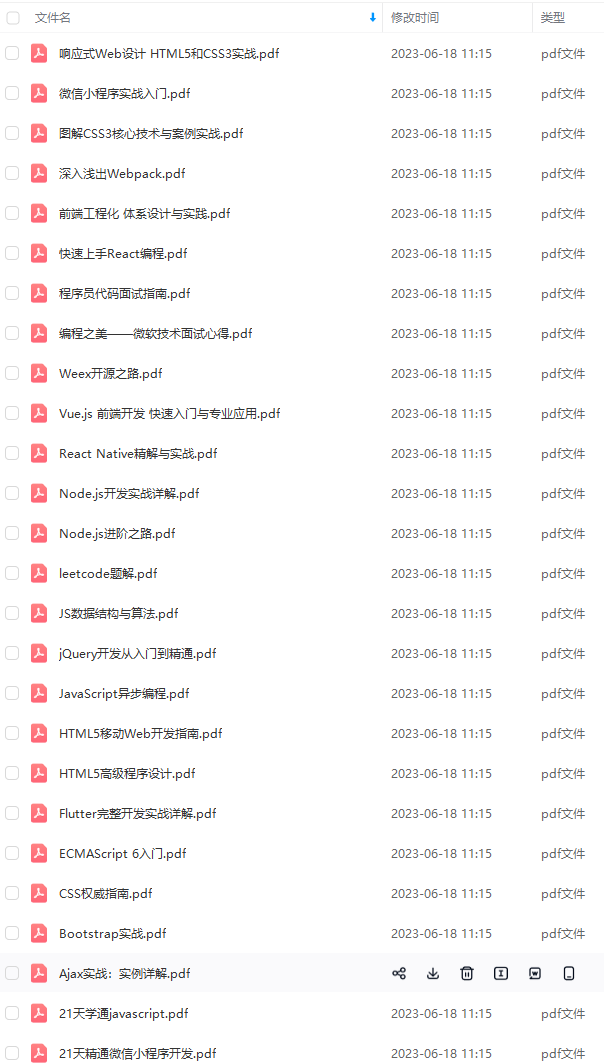

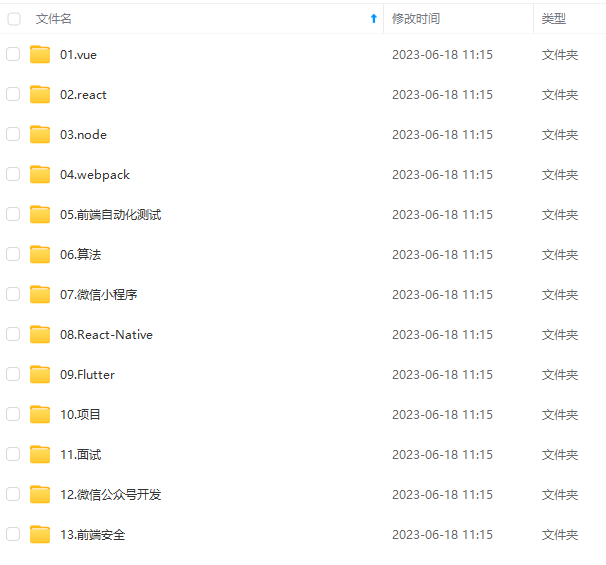

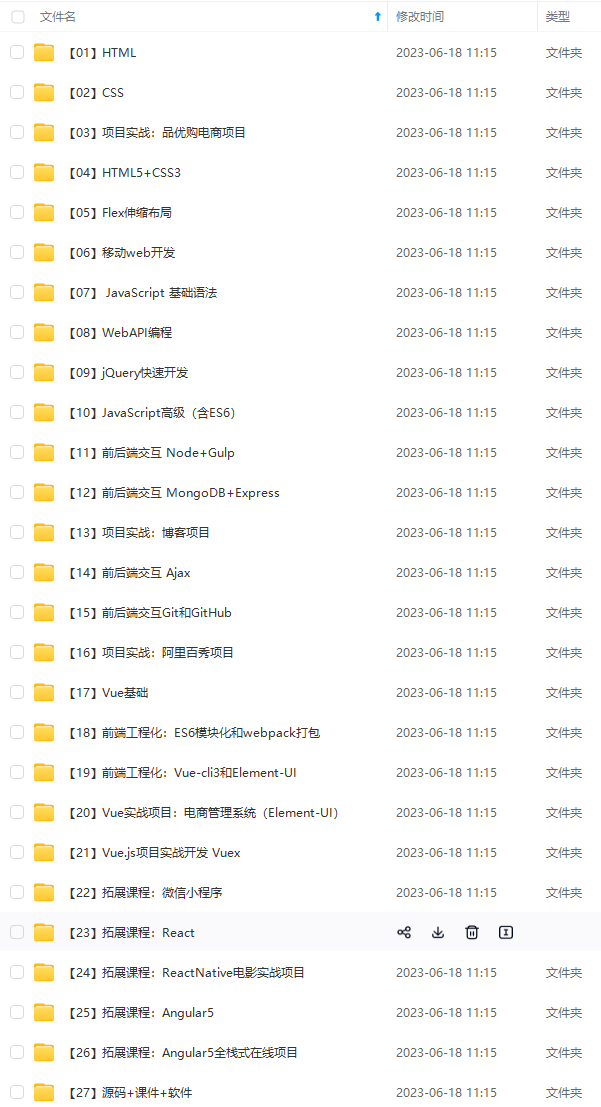

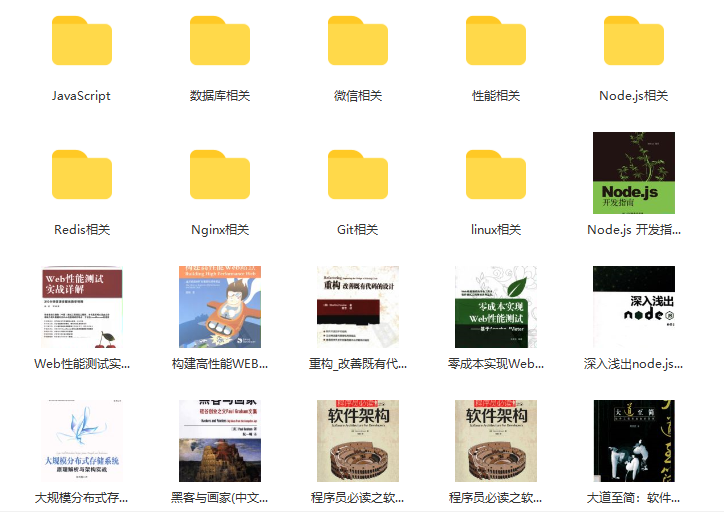

因此收集整理了一份《2024年Web前端开发全套学习资料》送给大家,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频

如果你觉得这些内容对你有帮助,可以添加下面V无偿领取!(备注:前端)

总结

前端资料汇总

开源分享:【大厂前端面试题解析+核心总结学习笔记+真实项目实战+最新讲解视频】

-

框架原理真的深入某一部分具体的代码和实现方式时,要多注意到细节,不要只能写出一个框架。

-

算法方面很薄弱的,最好多刷一刷,不然影响你的工资和成功率

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Li_阴宅/article/detail/752878

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。