- 1安卓开发中常用的开发框架总结(安卓7大框架)_安卓框架

- 2Unterminated array at line 1 column 147 path $[1].tags[5]:google.gson转换异常_com.google.gson.stream.malformedjsonexception: unt

- 3Trunk_以太网帧双层tag

- 4【Android Studio】win10安装教程 史上最详细_win10安装android studio

- 5【Linux基础及shell脚本】Shell脚本中变量的使用_linux shell 变量

- 6分享:我用C#开发了一个分布式可开发的开放式云平台,能把几万台电脑做成一个集群_c#做云原生服务集群

- 7TensorFlowIO操作(二)----读取数据

- 8互联网的智算架构设计_智能计算组网规划

- 9两个系统交互方式有几种_鸿蒙系统+鸿鹄芯片,国产之光荣耀智慧屏来了

- 10为什么人工智能用 Python?_为什么python在ai

ISO27001标准_iso27001条款

赞

踩

ISMS

ISMS是组织开展并改进安全工作的系统的一套思路、方法。(PDCA)

项目准备

项目范围确定

-

组织部门

-

无理地点

-

IT资源

初次做不建议做特别大,尽量周期比较快

项目的组织

-

高管

-

重点参与部门

-

协作部门

项目沟通机制

-

高层领导

-

各个部门

ISMS实施注意事项

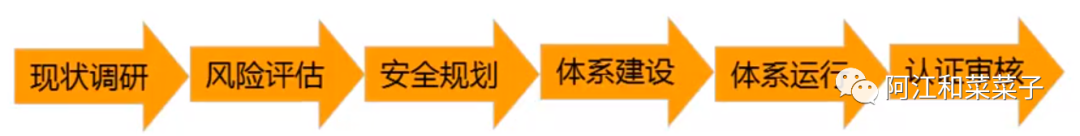

现状调研

首先

-

业务特征、组织结构及职责

-

组织文化与管控模式

其次

-

IT规划、IT制度文件、IT基础设施资料、IT应用系统资料、IT运维程序等

-

信息安全与相关的政策、策略、程序、记录及相关报告

现状

-

控制措施有没有

-

是否充分

-

是否有效

期望

调研方式

-

文档审查

-

问卷调查

-

人员访谈

-

覆盖面

-

访谈提纲

-

现场走查必要性

-

技术评估

调研的范围不宜过大,时间跨度不宜过长

调研内容不仅14个域和114个控制项

把握访谈时间

访谈纪要

是否有补偿控制

调研报告的内容与形式:先写总结。领导一般就看看总结

风险管理

风险管理是信息安全的基础

基于资产的风险评估

资产评估与资产价值

-

分类的意义

-

关于人员、服务、无形资产

-

资产相对价值的确定

资产的意义

资产价值不同不能划为同一资产组

评估的不同层次与方法

层次

-

战略与治理

-

组织与管理

-

项目执行

-

日常运行方面

方法

-

基于详细资产

-

基于合规标准

-

基于应用系统

-

基于IT流程

-

基于数据分析

风险评估建议由客户主导,机构为辅

不要期望一次发现所有风险

前几次风险评估效果不佳是正常的

风险是动态的:需要风险监控

风险评估不是目的:需要进行风险处置

风险处置与安全规划

体系建立

SOA适用性声明

-

根据业务需求选择试用项

-

适用项最好映射到文件框架

文件框架

-

按照27001各个域来组织

-

按照企业的各个部门来组织

体系融合

-

ISO2W

-

CMMI

-

ISO9001

-

等保

-

其他规范

制度文件最好自己写,乙方协助

并非越复杂越好,言简意赅最好

不要追求太完美

策略

-

方针、策略、政策

-

四级文件体系

-

正式发布

-

传达相关人

-

更新与评审

安全组织

-

没有最好的,只有适合的安全组织

-

安全处(部)≠安全组织

-

通常的安全组织形态

-

安全自责落实到部门和岗位(最好与考核指标相关联)

-

关注职责分离与补偿控制

-

与外部机构建立联系(政府机构、监管机构、安全厂商、服务商、协会、论坛)

密码管理

-

分析针对哪些信息在什么环节采用密码保护

-

选择密码算法要考虑合规性(对称、非对称、哈希)

-

选择第三方或自建CA中心

-

针对密钥管理

人力资源安全

任用前

-

安全职责包含在岗位说明中

-

背景调查的必要性及成本控制

-

劳动合同中的条款与保密协议

任用中

-

入职培训时强调安全政策

-

制定一个提升人员安全意识和能力的计划

-

针对安全从业人员提供专业培训

-

针对安全联络员开展必要的技能培训

-

针对全员开展安全意识宣教工作

-

处理好全体员工开展安全意识宣教工作

开展网络安全意识和教育工作

网络安全法案

人是最薄弱的环节——社会工程学

安全培训≠意识宣教工作

安全意识宣教是安全投入性价比最高的

要系统、生动、持之以恒

任用变更与离职

-

违规处理的必要性

-

违规处理需要结合具体情况而定

-

注意权限蔓延问题

-

信息资产回收

-

账号与权限及时清除

-

强调保密责任,竞业限制协议

访问控制

原则

-

访问控制的申请与授权

-

知所必须

-

最小特权

-

职责分离

-

针对管理员实施安全控制

-

阶段性进行检查

内容

-

身份识别

-

身份验证(鉴别)

-

授权管理

-

审计

范围

-

网络

-

应用、中间件、数据库

-

主机

-

终端、移动智能设备

-

物理

综合信息资产分类分级、在不同层面上建立访问控制策略

删除或禁用不必要的实用工具软件

对于源代码的控制

通过技术手段落实口令策略!!!!!!

身份管理解决方案的难点(4A)

通信安全

网络管理安全性

-

网络协议

-

网络流量

-

网络设备

-

人员管理

网络服务安全性

-

接入服务

-

网络运维服务

-

安全服务

网络隔离

-

内外网隔离

-

WLAN划分

-

准入控制

信息传输安全

-

site to site VPN

-

SSL VPN

-

信息交换

网络安全控制

-

下一代防火墙、WAF

-

网闸、信息交换系统

-

防垃圾邮件、病毒网关、UTM

-

网络沙箱、防APT攻击

-

上网行为管理、非法外联检测

-

IDS/IPS、攻击诱捕(蜜罐)

-

抗DDOS

无限安全

-

安全配置

-

热点检测

-

IDS/IPS

传统通信

-

PBX

-

电话

-

传真

操作安全

文件操作规程

- 三四级文件

变更流程

- 有变更走流程

容量管理

开发、测试和运行环境分离

防恶意代码

- 终端、移动设备、服务器

安全配置

- 建立安全配置基线

备份

- 与灾难恢复一起考虑

日志

- 日志保护

时钟同步

- 设置时钟服务器

限制软件安装

- 建立软件白名单

安全检查审计

-

基线配置

-

权限

-

违规操作

-

后续处理

管理漏洞

-

漏扫工具

-

漏洞挖掘

-

补丁流程

监控

-

威胁情报

-

态势感知

-

事件处理

物理安全

物理安全范畴

-

物理位置选择

-

建造安全

-

场所周边安全

-

内部区域划分与控制

-

线缆安全

-

设备安全

-

场内设备

-

场外设备

-

无人值守设备

-

环境安全

-

雷击

-

火灾预防与扑灭

-

温湿度

-

通风

-

电力供应

-

防干扰

物理计划要素

-

通过威慑预防犯罪和破坏

-

通过使用延迟机制减少损失(多重控制措施)

-

犯罪或破坏检测

-

安全事故评估

-

物理安全事件响应

常见的控制措施

-

门

-

锁

-

玻璃

-

栅栏

-

照明

-

文件柜

-

保安

-

门禁系统

-

CCTV

-

屏蔽线缆和机房

-

入侵检测系统

-

防雷击

-

HVAC(暖通空调)

-

水灾、火灾探测器

-

灭火系统

-

UPS和发电机(偶尔启动确定可用性)

-

场所撤离计划(需进行演练)

-

物理安全审计

信息系统获取,开发和运维

漏洞的成因

-

只关注功能实现,忽略安全需求

-

团队的安全开发经验欠缺

-

缺乏安全开发流程,或项目管理流程未包含安全机制

-

缺乏安全部署标准或部署

-

缺乏安全开发规范或安全开发规范没有融入项目

-

缺乏评审环节,没有人对交质量把关

-

缺乏上线、发布流程,未执行安全部署,验收审核

-

安全上缺少投入,寄希望于后期补救

安全开发过程SDL

-

安全需求

-

安全设计

-

安全编码

-

安全测试

-

安全上限

识别安全需求

-

业务特点

-

交易安全

-

防欺诈

-

合规需求

-

通用需求

-

威胁设计

-

威胁建模

-

攻击面缩减

-

安全开发

-

编码规范

-

安全测试

-

代码审核

-

模糊测试

-

安全发布

-

上线安全检查

-

渗透测试、众测

建立基本安全设计原则

建立安全开发环境

人

过程

技术

管理及监视外包开发

严格管理变更

保护测试数据

资产管理和供应关系

信息资产识别

建立信息资产分类分级标准

-

分类与分级的意义

-

简单性原则

-

是否与保密、商业秘密保护相结合

通过建立资产清单识别信息资产

- 明确所有者

建立信息资产管理流程

信息资产标记

-

物理资产贴标签

-

非结构化数据、结构化数据标记的问题

信息资产权限梳理

- 实施DLP的前提

介质管理

-

技术控制方法

-

管理的难点

-

介质在传输中的安全控制

-

介质的销毁

识别供应商

-

供应商服务

-

ISP提供商

-

网络提供商

-

网络安全服务

-

IT维护

-

支持服务

-

IT设备外包和运行外包

-

管理与业务咨询顾问及审计师

-

开发人员和测试人员

-

清洁工、餐饮人员及其他外包服务支持人员

-

临时人员、学生实习及其他人员

供应商管理

-

针对供应商工作场景建立安全策略

-

其他注意事项

-

供应商分类与筛选

-

招投标管理、供应商协议

-

人员管理、变更管理、风险管理、应急管理

-

管理供应商服务交付

-

供应商评价

信息安全事件管理

事件响应是一种能力

-

事件响应的重要性

-

安全模型的演进

-

自适应的安全机构

-

事件响应能力的要素

-

最关键:人

-

技术、工具、流程、写作

事件管理

-

信息安全事件分类分级

-

应鼓励人员报告可疑事件

-

建立安全事件处理流程

-

预案-检测-评估-响应-恢复-总结

-

注意事件升级与汇报渠道

-

注意证据收集

-

注意多方协作

业务连续性

在业务连续性中考虑安全问题

管理恢复过程

-

确定灾难恢复时的安全服务需求和级别

-

确定信息安全服务恢复方案并落实

-

开发恢复计划并纳入到BCP/DRP中

-

在演练过程中检验信息安全服务恢复

符合性

-

法律法规、行业监管、组织要求、相关合同

-

符合性清单建立与维护

-

理解符合性要求落实到ISMS制度要求

-

针对相关记录、表单、电子日志等提供必要的保护

保护知识产权

-

识别组织相关版权、商标、专利

-

文件、邮件等增加声明或水印等

-

防止盗版软件、建立软件白名单

-

建立组织商业秘密规范

-

落实商业秘密保护

-

DRM、DLP、云桌面≠DLP

-

数据安全、商业秘密保护项目成功的关键

保护隐私

-

确定负责人、识别隐私范围

-

建立组织内的隐私声明

-

落实隐私保护控制

-

内外部环境变化时开展隐私评估

-

大数据平台带来的新问题

符合性检查

-

多标准合规体系的必要性

-

针对集团行组织、建立信息安全管理工作平台的必要性

-

组织定期的安全检查

-

技术性检查(渗透测试、众测)

-

第三方审核

体系运行

试运行启动

-

制定详细的试运行计划

-

召开试运行启动会

-

组织级领导、各部门领导、及信息安全联络员

落实相关工作

-

基于前期现状调研发现的问题和风险评估的结果,落实处置计划

-

相关任务落实到部门和责任人

-

对于整改任务进行跟踪

-

配置基线、资产标签、物理安全区域

-

定期向管理小组汇报整改进展

-

各部门按照文件体系要求执行

-

反馈文件执行结果进行修订

体系测量

-

指定适合的测量指标

-

年度、季度、月、周

-

整体、部门、个人

-

指标的多或少

-

不能照搬别人的指标体系

-

指标不是一成不变的

-

指标必须要有数据来源

全员安全意识宣教

-

如何选择安全意识服务商

-

确定本年度安全意识宣教的内容与形式

-

针对管理层进行开展意识培训

-

开展安全意识宣传周

-

发放安全手册、安全台历

-

动画、宣传片、微电影、课件、电子期刊、知识图片

-

海报、易拉宝、展板、现场培训、测试系统

内审

内审的目的

-

验证安全控制的有效性,发现问题

-

确保ISMS体系正常运转

内审过程

-

计划

-

准备

-

实施

-

报告

-

跟踪

确定内审范围与时间

根据被审对象制定内审检查表

组件内审团队、进行内审培训、交叉审核

管理评审

-

纳入安全组织决策层职责中

-

评审的评率

-

评审的内容

-

管理评审报告

评审的内容

-

内部审核或外部审核的结果

-

以往管理评审的跟踪措施

-

有效性测量的结果

-

合规与隐私符合情况

-

安全任务完成的情况

-

重大安全事件及处理情况

-

风险评估结果及整改落实状况

-

信息安全管理体系的变更

-

业务变化引出新的安全需求

-

安全架构变化

-

安全预算及资源需求

认证

-

认证机构的选择(国际,国内)

-

认证的范围与证书

-

认证的费用

-

认证审核阶段

-

审核前的准备

现场审核注意事项

-

首末次会议

-

时间安排

-

审核陪同

-

后勤保障

-

面对不满足项

-

与审核员的关系

-

年度复审