- 1数据结构——单链表基本操作的实现_输入无序的元素,分别建立两个有4个结点的有序单链表(无头结点)(显示排序后的链表)

- 2oneNET与MQTT.fx相链接常见错误_onenet连接不上

- 3React如何使用 Ant Design(简单使用)_react antdesign

- 4【IDEA--dubug相关】Debug项目时启动不了(启动至一半卡住)

- 5回溯法解决全排列问题总结_全排列回溯

- 6GetCommandLine 分析

- 7微信小程序使用Swiper组件实现层叠轮播图_swiper-item 图片叠加显示

- 8java 报错 unsupported_Java中List.remove报错UnsupportedOperationException

- 9【文章复现】基于主从博弈的社区综合能源系统分布式协同 优化运行策略

- 10Home Assistant安装指北(树莓派+Debian12+HASS Container+HACS极速版)_树莓派安装hass

Burpsuite的超详细安装+使用教程_burp下载和安装教程

赞

踩

接下来我来给大家详细介绍一下如何在WINDOWS平台下安装Burpsuite。

工具分享:网安大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

注意:

大神说了,不能放在中文目录下,否则会run不出来

安装

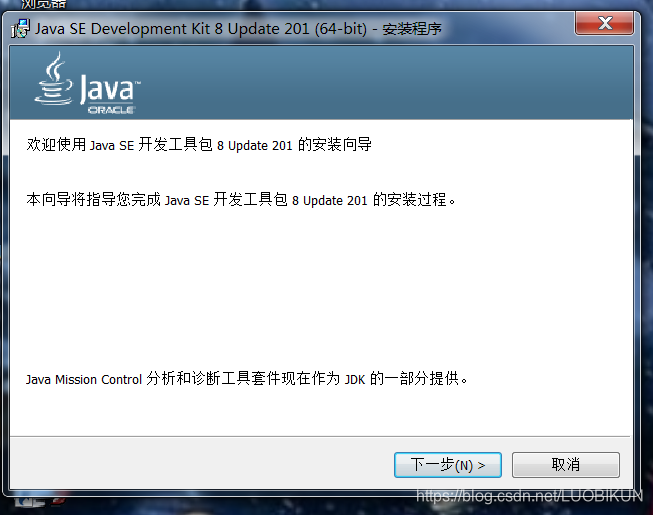

一,配置JAVA环境

因为burpsuite是在JAVA环境下运行的,所以首先应该配置好JAVA环境;

安装jdk-8u201-windows-x64

点击下一步,

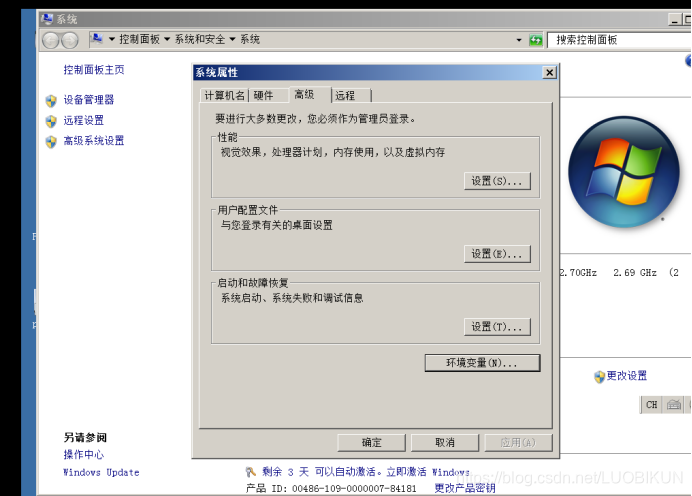

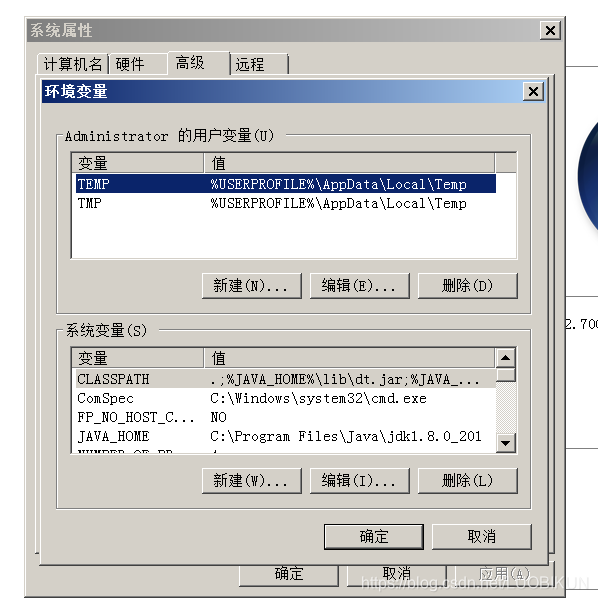

配置java环境变量:

右键“计算机”—“属性”—“高级系统配置”右键“计算机”—“属性”—“高级系统配置”

我们需要新建两个环境变量,修改一个环境变量

(1)JAVA_HOME

变量值填写JAVA安装的路径,我的是C:\Program Files\Java\jdk1.8.0_201

(2)CLASSPATH

变量值填写 .;%JAVA_HOME%\lib\dt.jar;%JAVA_HOME%\lib\tools.jar

(3)修改Path变量

(如果是Win7)在其变量值的后面加上

;%JAVA_HOME%\bin;%JAVA_HOME%\jre\bin

(如果是win10),path变量是分别添加的:

C:\Program Files\Java\jdk1.8.0_201\bin

C:\Program Files\Java\jre1.8.0_201\bin

(视个人具体安装路径来填。)

二,安装Burpsuite:

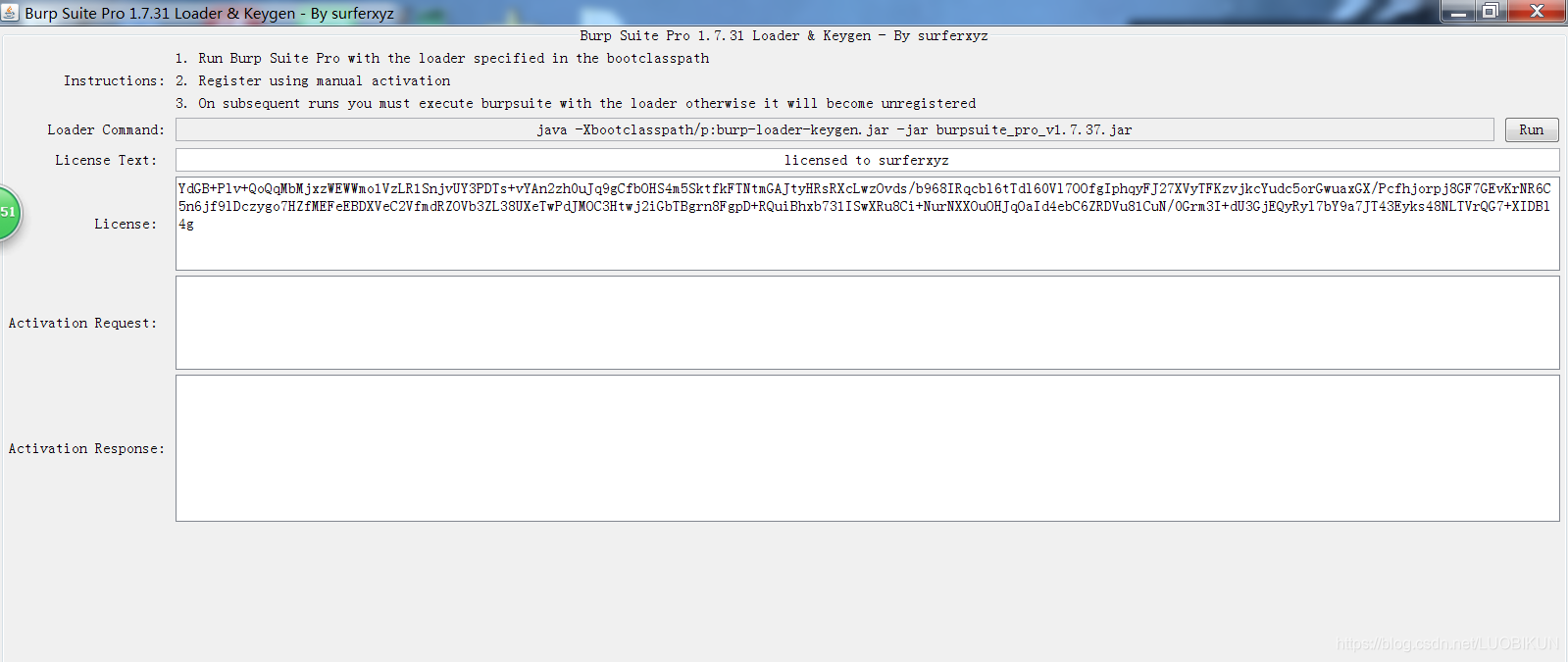

找到burp-loader-keygen.jar文件,双击打开,

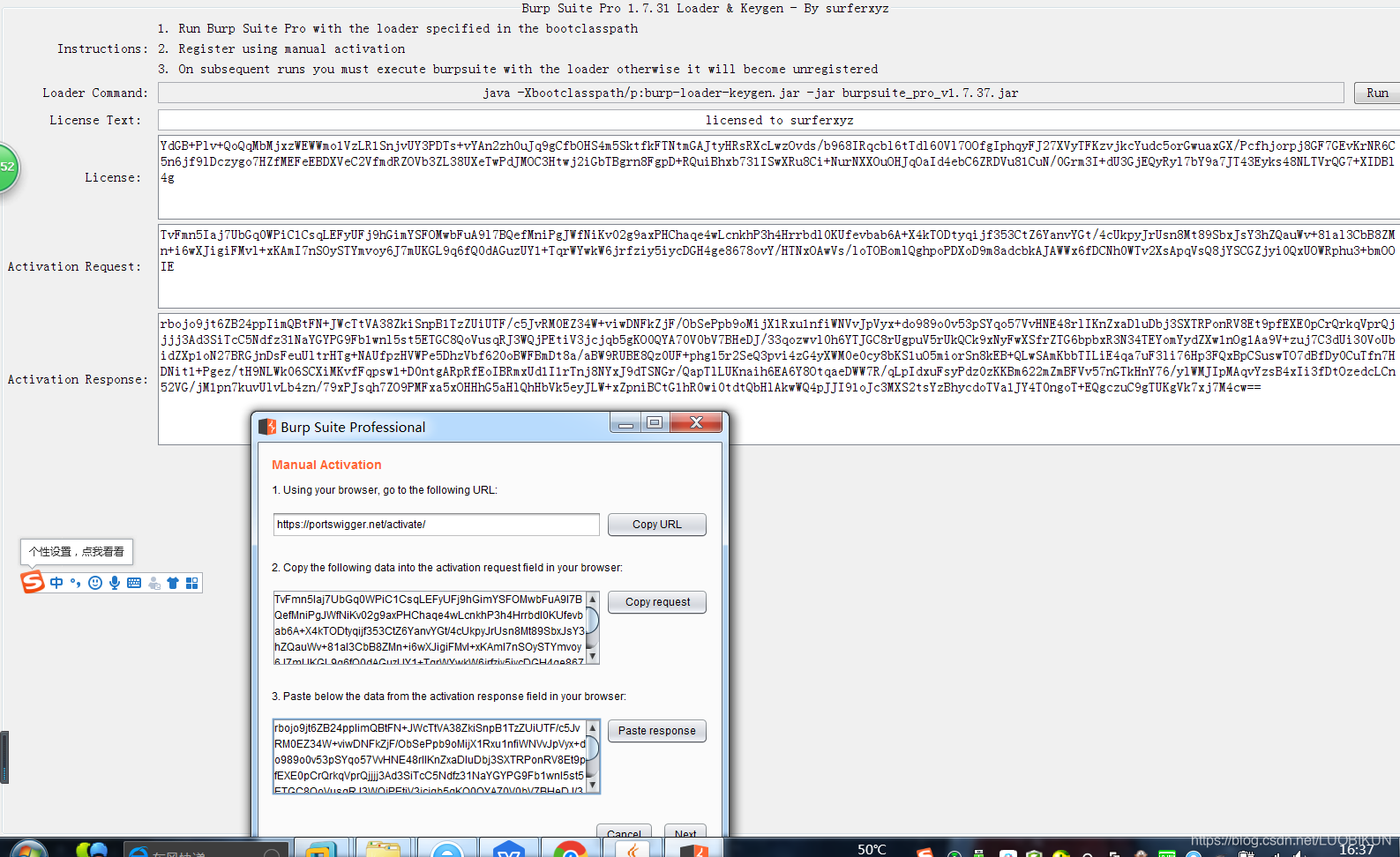

图(一)

点击“run”,会弹出一个小框,

如果点了没有反应,点击"运行薄荷.vbs",或者点击"运行.bat"

或者,以管理员身份打开CMD命令行界面,切换到当前目录,执行:

`

java -Dfile.encoding=utf-8 -javaagent:BurpSuiteCn.jar -Xbootclasspath/p:burp-loader-keygen.jar -Xmx1024m -jar burpsuite_pro_v2.0.11.jar

1

然后会弹出一个框。

将图9LISENCE中蓝色部分复制粘贴到弹出的框中。

CTRL+C复制,CTRL+V粘贴。

然后点击Next,

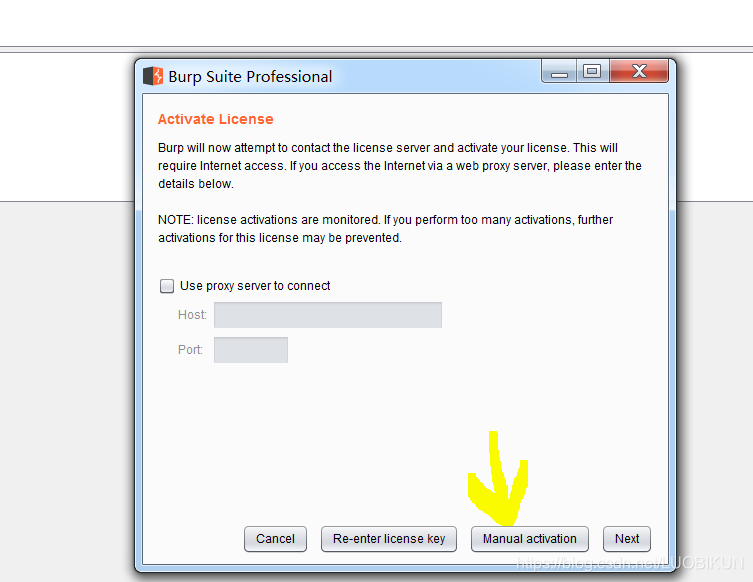

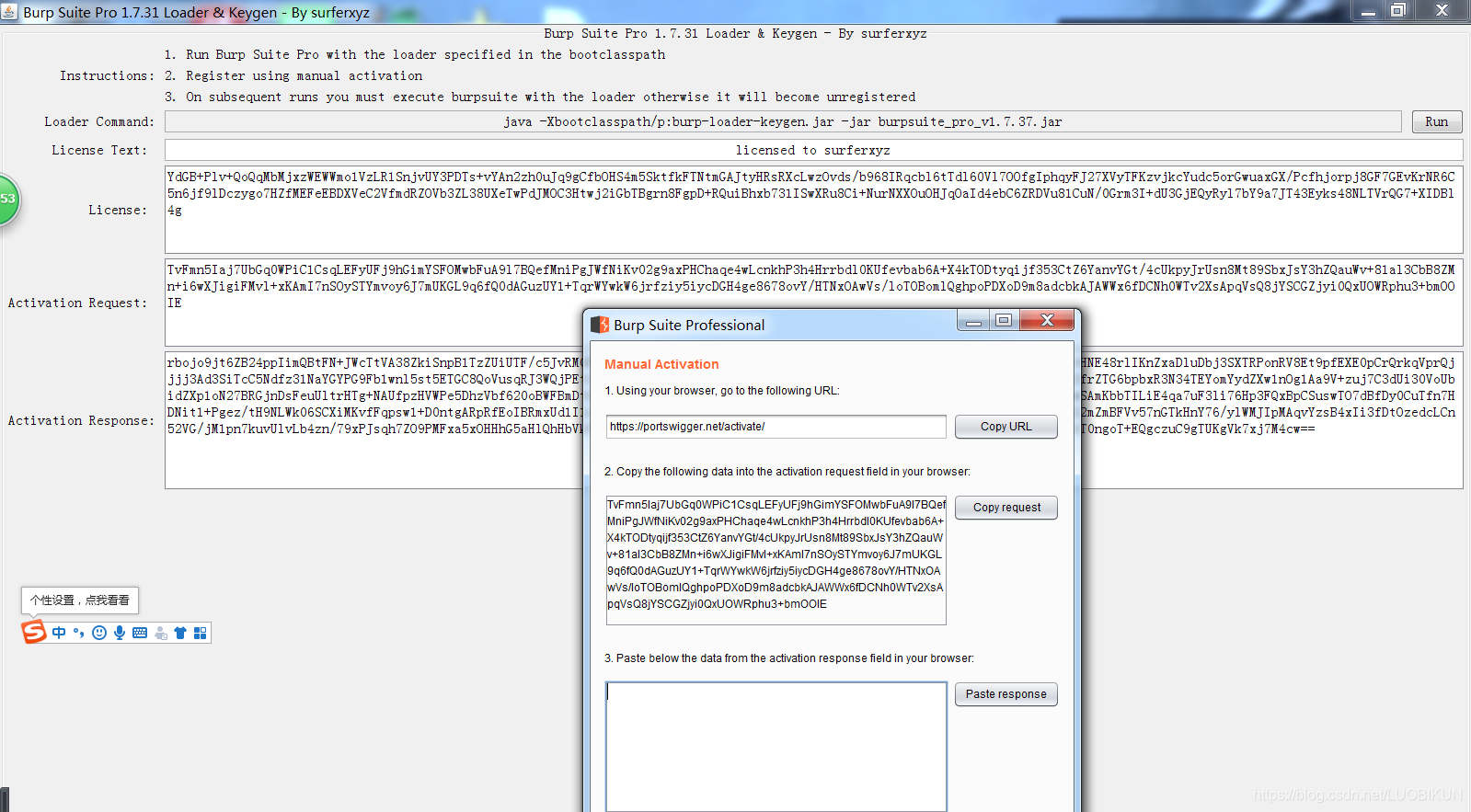

点击:Manual activation。(手动激活)

将弹出的小框中第二栏的内容复制粘贴到之前图8 的第二栏中,则会在其第三栏生成一串条文,最后将这串条文复制粘贴到小框的第二个空格即可。

安装完成:

写在后头的话:

今天看了一下访问量,嘿嘿,发现我这篇教程还挺受欢迎的,想必各位都是刚刚踏入安全圈不久的小伙伴们吧,转眼间,我已经工作两年啦,我很开心本教程能够给大家做了些小小的参考。

大家有兴趣的话,可以关注公众号:网络安全百宝箱,回复:“常用渗透工具”,会有个常用渗透工具包发给大家,其中也包括有burpsuite捉包工具哦。

Burpsuite的超详细使用教程

1. burp suite的获取地址,https://portswigger.net/burp/,

安装burp会用到jdk,所以必须先配置好jdk , 下载安装自行百度。

1) Burp Scanner

2) 工作空间的保存和恢复

3) 拓展工具,如Target Analyzer, Content Discovery和 Task Scheduler

3.配置 Burp suite 代理 ,打开burp 选择 proxy----->options

3. 浏览器进行配置 , 这里以谷歌浏览器为例 ,其他浏览器类似,可自行百度。设置----->高级 ----->打开代理,如下图:

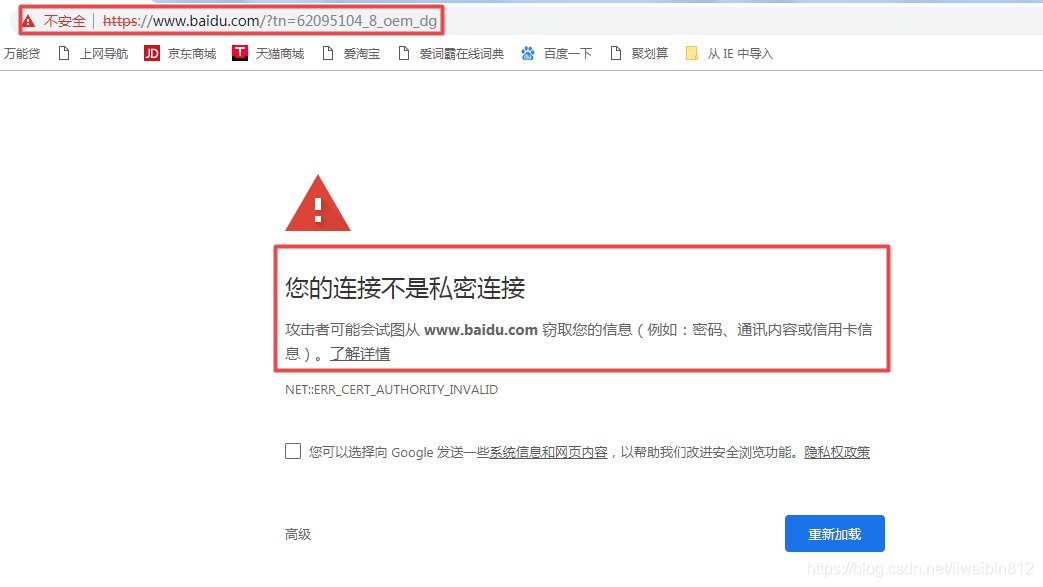

4. 配置完成后就可以使用burp suite进行抓包了,但是抓包过程中可能出现如下问题 , https无法抓取,以前点击高级,点击继续访问可以进行,但是现在貌似不可以了 ,解决办法就是安装burp的受信任证书。

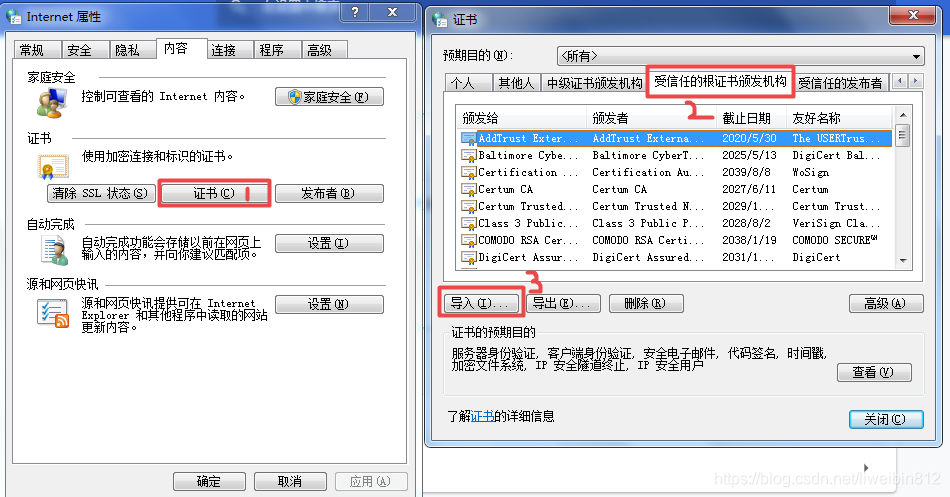

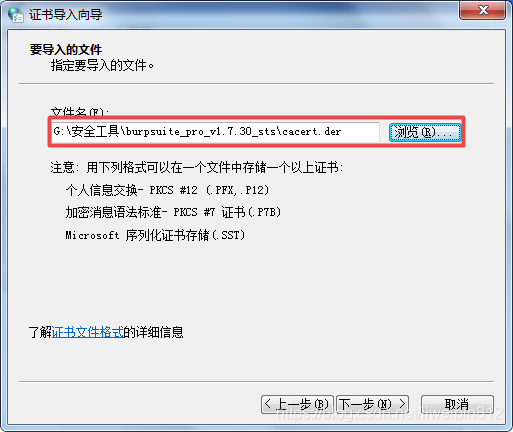

5. 安装SSL受信任证书,打开浏览器访问 http://burp ,点击CA Certificate 下载 证书进行安装

点击下一步直到完成 ,最后会弹出一个警告对话框,选择是即可。如下图是安装后的抓包效果

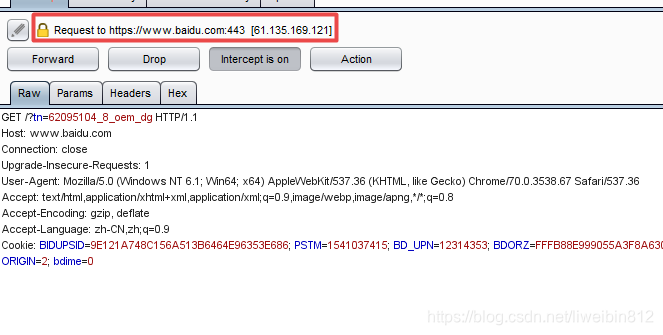

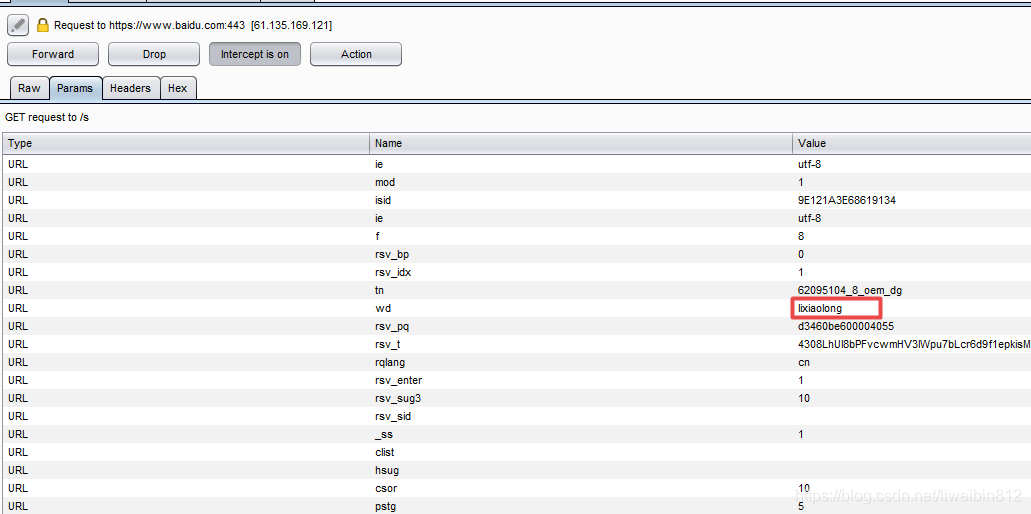

6. burp suite 抓包 篡改数据 代开百度输入一个 "lixiaolong" , 然后打开burp intercepter on 表示开启拦截,

找到对应的搜索请求 如下图

点击 将选项卡切换到Params,点击Forward放行 ,forward表示放行该拦截请求 , Drop表示丢弃本次请求,直到找到你要篡改的参数。在这里将lixiaolong修改为 zhoujielun,由于百度开启了实时搜索功能,修改参数需要主要 , 出现完整lixiaolong的地方都进行修改,否则可能出现篡改不成功, 点Forward放行之后的搜索结果为下图所示

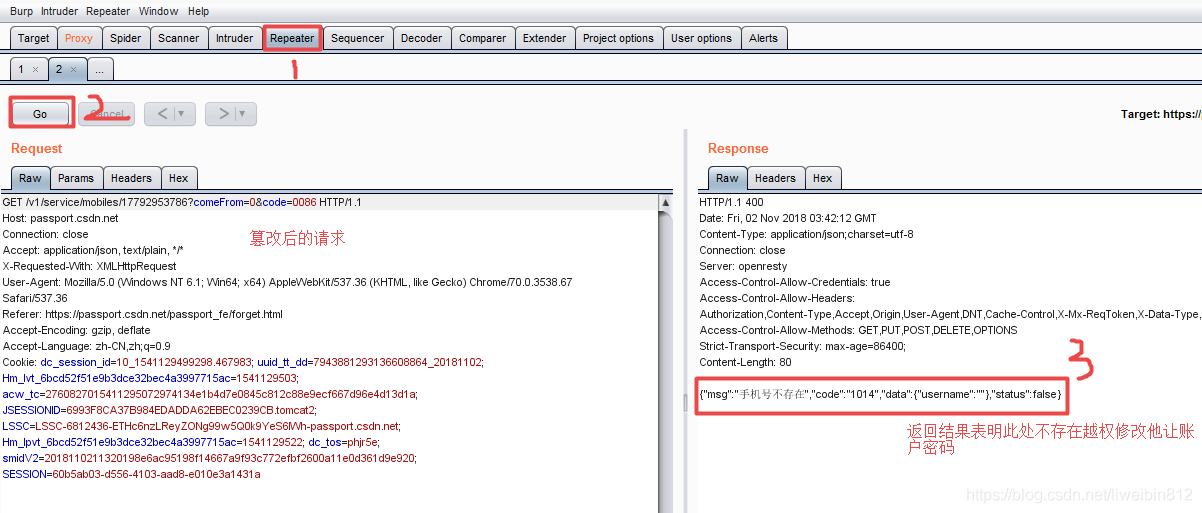

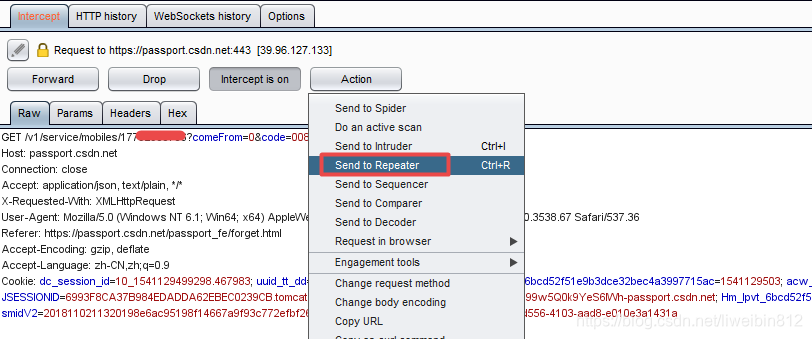

7 . 使用burp的 send repeater 也可以完成篡改 , 这里以csdn账号忘记密码业务模块进行篡改 , 看其是否存在漏洞,

在csdn登录页面点击忘记密码 ,出现如图:

点击获取验证码后,用burp进行拦截请求 找到请求参数进行篡改 ,篡改后将请求重新发送

点击Action----->Send to Repeater ------->切换到reqpeater选项面板------->点击go发送篡改的请求---->得到响应

如图所示返回结果是 "用户手机不存在",说明此处不存在越权修改他人账户密码